Поиск

Показаны результаты для тегов 'вирус'.

Найдено: 10 результатов

-

Компания Taiwan Semiconductor Manufacturing Co. (TSMC), крупнейший в мире производитель чипов, поставляющий микросхемы для iPhone Apple, столкнулась с вынужденной остановкой ряда компьютерных систем и производственных мощностей, происшедшей из-за компьютерного вирусного инцидента в пятницу, 3 августа. Согласно воскресному объявлению TSMC, специалисты компании выявили причину инцидента и нашли способ устранения проблемы. В 14:00 по тайваньскому времени (9:00 мск) было восстановлено порядка 80 % систем и производственных объектов, пострадавших от инцидента. Полное восстановление ожидается в понедельник, 6 августа. TSMC прогнозирует, что случившееся приведёт к задержкам в поставках и дополнительным расходам. По оценкам компании, потери выручки за квартал составят около 3 %, валовой маржи — около одного процентного пункта. Компания выразила уверенность, что наверстает отставание по поставкам в четвёртом квартале 2018 года. В связи с этим она не будет менять свой прогноз по показателям на 2018 год, объявленный 19 июля 2018 года. Большинство клиентов TSMC были уведомлены об этом событии, и компания тесно сотрудничает с ними по уточнению графика поставок. Детали будут сообщены каждому клиенту индивидуально в течение следующих нескольких дней. Как объясняет TSMC, «вирусная эпидемия стала результатом неправильных действий в ходе процесса установки программного обеспечения на новом оборудовании, которые вызвали распространение вируса после подключения оборудования к компьютерной сети компании».

-

- вирус

- похозяйничал

- (и ещё 4 )

-

Крупнейший контрактный производитель полупроводниковой продукции TSMC сообщил сегодня, что его производство пострадало от компьютерного вируса. По словам производителя, проблема выявлена и решение найдено. Восстановление производства продолжается. Слухи, что компания подверглись хакерской атаке, не соответствуют действительности. «Степень заражения варьируется от фабрики к фабрике, — приводит источник слова TSMC. — Некоторые фабрики пришли в норму за короткий промежуток времени, и мы ожидаем, что другие фабрики вернутся к норме за один день». Это первый известный случай, когда компьютерный вирус привел к перебоям в работе фабрик TSMC. Источник заражения неизвестен.

-

- компьютерный

- вирус

- (и ещё 5 )

-

Исследователи из лаборатории по поиску угроз Avast выяснили, что более 100 дешёвых смартфонов от производителей вроде ZTE, Archos и myPhone поставляются с предустановленным вредоносным программным обеспечением. Проблема распространяется более чем на 90 стран, но решается использованием системы Google Play Protect. Один из вариантов рекламного вируса действует на протяжении трёх лет. Он называется Cosiloon и впервые был замечен Dr. Web в 2016 году. Он встраивается в прошивку устройства, поэтому удалить его не слишком просто. Avast обнаружила вирус на устройствах 18 тысяч пользователей. У Cosiloon за три года появилось несколько усовершенствованных вариантов. Один из них располагается в системном разделе и загружает инструкции о том, какие сервисы нужно запускать и что в дальнейшем нужно загружать на смартфон. После этого на телефоне начинает отображаться реклама, которая может вести к скачиванию других угроз. Ещё один вариант вируса менее распространён и интегрирован глубоко в системные функции Android. Avast пишет, что «изученные образцы были заражены ещё двумя вредоносными пакетами данных, способными запускать приложения, устанавливать дополнительные APK из Интернета и передавать конфиденциальные данные вроде IMEI, MAC-адреса и телефонного номера на удалённые серверы, но их код, судя по всему, не имеет отношения к семейству Cosiloon». Из-за вирусов на смартфонах отображается реклама Google, Facebook и Baidu. Также исследователям было «предложено загрузить сомнительные игры из сети Baidu». Большинство устройств с вредоносным ПО не было сертифицировано Google. Установщик добавлялся производителем или сотовым оператором где-то на этапе поставок. Google попросила разработчиков прошивок отнестись к проблеме с полной серьёзностью. На момент написания новости в списке было 141 устройство. Но проблема может затрагивать лишь отдельные аппараты, поскольку существуют различные варианты прошивок.

-

- предустановленный

- рекламный

- (и ещё 7 )

-

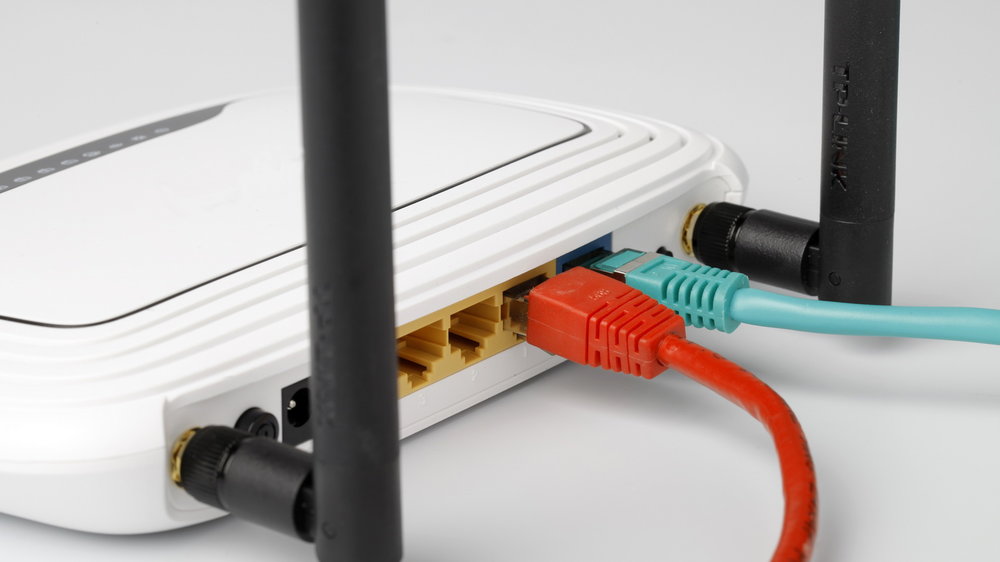

Новый вирус взламывает роутеры

Ippolitovich опубликовал тема в Новости сети интернет и софта (software)

«Лаборатория Касперского» обнаружила угрозу, которая активно распространяется по миру через взломанные роутеры. Зловред, получивший название Roaming Mantis, атакует пользователей Android, iOS и ПК. Распространяется Roaming Mantis с помощью техники подмены DNS (системы доменных имен). Зловред ищет уязвимые роутеры и меняет их настройки DNS. Метод компрометации роутеров до сих пор остается неизвестным. В случае успешного взлома и подмены настроек любая попытка пользователя перейти на какой-либо сайт будет заканчиваться тем, что он окажется на фальшивой странице, созданной злоумышленниками. Страница эта будет показывать жертве сообщение с предложением установить последнюю версию браузера (например, Google Chrome) для перехода на запрошенную страницу. Если человек согласится и его настройки системы разрешают установку приложений из сторонних источников, то это автоматически запустит установку троянского приложения, содержащего бэкдор для Android. Если это пользователь с iOS — то его направят на фишинговую страницу, а если ПК — то внедрят майнер криптовалют. Roaming Mantis дает злоумышленникам полный контроль над зараженным устройством, поэтому они могут собирать любую интересующую их информацию. Как полагают эксперты «Лаборатории Касперского», за этим, скорее всего, стоят китайско- или корейскоговорящие киберпреступники. В начале своей «карьеры» Roaming Mantis атаковал, по подсчетам аналитиков, около 150 пользователей — преимущественно в Южной Корее, Бангладеш и Японии. После расширения возможностей зловреда эксперты зарегистрировали еще более 100 попыток атак. В то же время на серверах злоумышленников ежедневно фиксируются тысячи соединений, что может говорить о более широком масштабе заражений. Чтобы не стать жертвой подобной угрозы, «Лаборатория Касперского» рекомендует пользователям: проверить подлинность настроек DNS в своем роутере (с помощью инструкции или интернет-провайдера); изменить логин и пароль, установленные на роутере производителем, и регулярно обновлять программное обеспечение устройства из официальных источников; никогда не устанавливать ПО из ненадежных источников; всегда проверять подлинность браузера и веб-сайта, а прежде чем вводить какие-либо данные, убедиться в защищенности страницы (например, с помощью протокола безопасного соединения https); для защиты данных на смартфоне — установить специализированное защитное решение. -

Чуть ли не каждый день во Всемирной паутине обнаруживают несколько новых компьютерных вирусов. И очень редко бывает так, что вирусы невозможно уничтожить. Более того, редкий вирус способен скрываться годами от разработчиков антивирусного ПО. Но, согласно недавнему сообщению специалистов «Лаборатории Касперского», им удалось обнаружить именно такой вирус: его почти невозможно уничтожить, а «работал» он с 2012 года. Вирусное ПО получило название Slingshot и используется для точечной слежки за пользователями. Вирус может сохранять нажатия клавиш, отправлять скриншоты, перехватывать трафик, пароли и все данные до того, как они будут зашифрованы. Более того, работа вируса не вызывает никаких ошибок в ядре системы. Также удалось выяснить, как вирус внедрялся в систему: происходило это через уязвимость маршрутизаторов MikroTik. Производители уже выпустили новую прошивку, однако в «Лаборатории Касперского» допускают, что вирус может использовать и другие пути внедрения. Проникнув на маршрутизатор, вирус заменяет одну из DDL-библиотек вредоносной, загружая ее в память компьютера при запуске. Таким образом, вредоносная DLL-библиотека запускается на компьютере и подключается к удаленному серверу для загрузки самой программы Slingshot. Как отметили эксперты, вредоносное ПО включает в себя две части: Cahnadr (модуль режима ядра) и GollumApp (модуль пользовательского режима), предназначенные для сбора информации, сохранения присутствия на системе и хищения данных. Как заявили сотрудники «Лаборатории Касперского», «Модуль Cahnadr, также известный как NDriver, имеет функции антиотладки, руткита и анализа трафика, установки других модулей и многое другое. Написанный на языке программирования C, Canhadr обеспечивает полный доступ к жесткому диску и оперативной памяти, несмотря на ограничения безопасности устройства, и выполняет контроль целостности различных компонентов системы, чтобы избежать обнаружения системами безопасности». Высокий уровень защиты самого вируса от обнаружения также заслуживает отдельного упоминания. Например, еще один из его модулей называется Spork. Он собирает информацию об ОС и о том, какие антивирусы на ней установлены. В зависимости от этого, вирус использует разные способы заражения. «Например, вирус использовал зашифрованную виртуальную файловую систему, которая создавалась в неиспользуемой части жесткого диска. Это решение очень сложное, и Slingshot – чуть ли единственный вирус, который оснащен такой технологией. Более того, каждая текстовая строка в модулях вируса зашифрована». Кто является автором вируса, на данный момент выяснить не удалось, но, как пишет издание Engadget, исходя из анализа кода, можно сделать вывод, что вредоносное ПО создали, скорее всего, англоязычные программисты. Также сообщается, что основными жертвами хакеров стал ряд правительственных организаций Кении, Йемена, Ливии, Афганистана, Ирака, Танзании, Иордании, Маврикия, Сомали, Демократической Республики Конго, Турции, Судана и Объединенных Арабских Эмиратов.

-

- сотрудники

- «лаборатории

- (и ещё 5 )

-

Японская криптовалютная биржа Coincheck, прошлой зимой ставшая жертвой масштабного киберограбления, начнет выплату компенсаций своим пострадавшим клиентам со следующей недели. Причиной утери денежных средств администрация биржи считает компьютерный вирус. Об этом сообщило японское издание Kyodo. Напомним, в конце января Coincheck сообщила о краже криптовалюты NEM (XEM) на сумму 58 млрд иен ($533 млн). Предполагалось, что инцидент произошел в результате небрежного отношения администрации биржи к обеспечению безопасности. Кто стоит за киберограблением, пока неизвестно. Coincheck сообщила о начале выплат компенсации в тот же день, когда японские власти предприняли административные меры против семи криптовалютных бирж по всей стране, в том числе двух из них обязали временно приостановить деятельность. Подобная мера по отношению к криптовалютным биржам была принята впервые за всю историю их существования. Японский финансовый регулятор признал недостаточными принятые Coincheck меры по обеспечению безопасности клиентов и раскритиковал систему управление рисками и обязал биржу улучшить их. По словам главы Coincheck Коичиро Вады, неизвестные зарубежные хакеры с помощью вредоносных электронных писем заразили внутренние сети компании вредоносным ПО и похитили закрытый ключ, необходимый для перевода криптовалют. Вада также признал наличие проблем в управлении. «Я пытался увеличить число сотрудников и улучшить нашу внутреннюю систему управления, но не смог нанять новый персонал», - признался Вада.

-

Использование вирусов в качестве средства терапии — технология далеко не новая, но она может помочь в лечении целого ряда серьезных заболеваний. К примеру, не так давно учеными был обнаружен особый вирус, который, воздействуя на иммунную систему человека, помогает ей уничтожать раковые клетки. Открытие принадлежит ученым из Великобритании и, как сообщают эксперты, практически безвредный для человека реовирус может проходить через гематоэнцефалический барьер (основной «защитник» нашей центральной нервной системы), попадать в опухолевые образования головного мозга и «подстегивать» иммунитет бороться с онкологией естественным путем. Как пишет издание New Atlas, в недавнем исследовании принимали участие пациенты, страдающие от агрессивных форм рака головного мозга. Им была показана операция, поэтому люди согласились на экспериментальное лечение. За несколько дней до операции пациентам внутривенно ввели реовирус, который затем был обнаружен во всех удаленных тканях, а сами опухоли при этом уменьшились в размерах. Как заявил один из авторов исследования, доктор Адель Самсон, «Это первый случай, когда доказана способность вируса преодолеть гематоэнцефалический барьер мозга и открыта возможность к иммунотерапии. Это поможет пациентам с агрессивной формой рака головного мозга бороться с болезнью. Новый вирус может стимулировать иммунитет организма, поскольку делает раковые клетки «заметными» для него». На данный момент англичане продолжают клинические испытания своей технологии. Медики надеются, что новый реовирус если и не сможет стать заменой лучевой или химиотерапии, то будет способен значительно снизить количество и частоту не самых полезных для организма процедур по борьбе с онкологией.

-

Facebook зачастил с вирусами под конец года. В мессенджере социальной сети появился новый бот, распространяющий вирус-майнер Digmine. Кроме Украины, по данным Trend Micro, от вредоносного ПО пострадали пользователи из Южной Кореи, Вьетнама, Азербайджана, Таиланда и Венесуэлы. Вирус захватывает устройства, чтобы майнить криптовалюту Monero с использованием графического и центрального процессоров. Специалисты по кибербезопасности сообщили, что Digmine функционирует в любой версии мессенджера Facebook, но заразить может только ПК с браузером Chrome. Пользователям присылают видео, хотя на самом деле это исполняемый файл, содержащий вредоносный скрипт. Примечательно, что если его открыть, например, на смартфоне, вирус не сработает. Более того, если в настройках аккаунта Facebook включена автоматическая авторизация, то вирус перехватывает контроль и рассылает вредоносный файл по списку друзей. Предполагают, что в будущем он «научится» взламывать аккаунты полностью. О проблеме проинформировали руководство Facebook, после чего в мессенджере были удалено множество ссылок на Digmine.

-

- мессенджере

-

(и ещё 3 )

C тегом:

-

Исследователи «Лаборатории Касперского» обнаружили актуальную кроссплатформенную угрозу, распостраняемую через приложение Facebook Messenger. Пользователи получают ссылку, которая перенаправляет их на поддельный веб-сайт для установки вредоносного программного обеспечения. Хотя до сих пор неясно, как именно распространяется вредоносное ПО, исследователи считают, что спамеры скорей всего используют взломанные учетные записи, уязвимости в браузерах, либо же кликджекинг для распространения вредоносной ссылки. Для обмана пользователей злоумышленники используют следующую схему: от одного из друзей в Facebook приходит сообщение с текстом "<имя друга>:)", и ссылкой. URL-адрес перенаправляет жертву на Google-документ, который отображает миниатюру видео, динамически генерируемую на основе изображений отправителя. Если на нее нажать, пользователь попадает на ещё одну страницу, настроенную в зависимости от браузера и операционной системы. Например, пользователи Mozilla Firefox на базе Windows перенаправляются на веб-сайт, на котором отображается фальшивое уведомление об обновлении Flash Player, а затем предлагается установить исполняемый файл Windows, который является вредоносным рекламным ПО. Пользователи Google Chrome перенаправляются на веб-сайт, замаскированный под YouTube с похожим логотипом, на котором отображается всплывающее сообщение об ошибке, если на него нажать, загружается вредоносное расширение Chrome из Google Web Store. Расширение по сути является приложением для загрузки вредоносного ПО на компьютер жертвы. Пользователи браузера Safari от Apple попадают на веб-страницу, аналогичную используемой Firefox, но преднастроенную специальным образом для пользователей MacOS с загрузкой файла .dmg под видом обновления Flash player для OSX.То же самое происходит в случае с Linux, пользователя перенаправляет на другую целевую страницу, предназначенную для Linux. Спам-кампании на Facebook довольно распространенное явление. Несколько лет назад киберпреступники использовали файлы изображений boobytrapped.JPG, для заражения пользователей программой-вымогателем Locky, которая шифровала все файлы на зараженном компьютере.

-

Хакеры используют базу данных компании Razer для рассылки вирусов. В письме от имении именитого производителя предлагается бесплатная спонсорская помощь стримерам. Пройдя по ссылке, пользователь рискует «заразить» свой компьютер вредоносной программой. Отличить «враждебное» письмо довольно просто: Его шлют с электронного почтового ящика, размещенного на сервисе Gmail, а не на Razerzone. Razer пишут с ошибкой (Razorzonesponsorship). В письме обнаруживаются многочисленные грамматические и стилистические ошибки. Вдобавок, самое главное, Razor вообще не занимается рассылкой подобных контрактов по почте.

-

- злоумышленники

- рассылают

- (и ещё 4 )