Поиск

Показаны результаты для тегов 'атаковали'.

Найдено: 15 результатов

-

Злоумышленники атаковали Минобороны РФ

душман опубликовал тема в Новости сети интернет и софта (software)

Сайт Министерства обороны РФ подвергся кибератакам во время проходившего 22 марта на нем финального голосования за названия новейших отечественных вооружений. Об этом сообщило само ведомство. За день злоумышленники атаковали сайт Минобороны семь раз. Пять атак были средней мощности, а последние две, зафиксированные в промежуток с 19:00 до 20:00 по московскому времени (последний час голосования), оказались самыми мощными. Атаки осуществлялись с территории Западной Европы, Северной Америки и Украины. Специалисты компьютерной безопасности успешно их отразили. В последние минуты голосования максимальное число обращений к сайту достигло десятков тысяч в секунду. Количество пользователей по всему миру, наблюдавших за результатами голосования в режиме реального времени, перевалило за 600 тыс.-

- злоумышленники

- атаковали

-

(и ещё 1 )

C тегом:

-

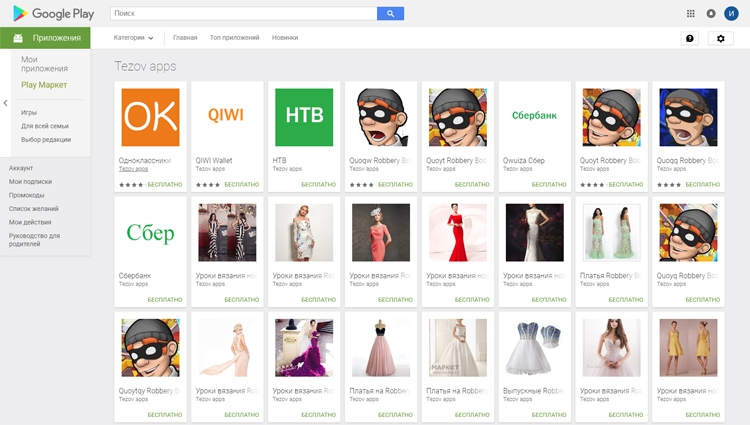

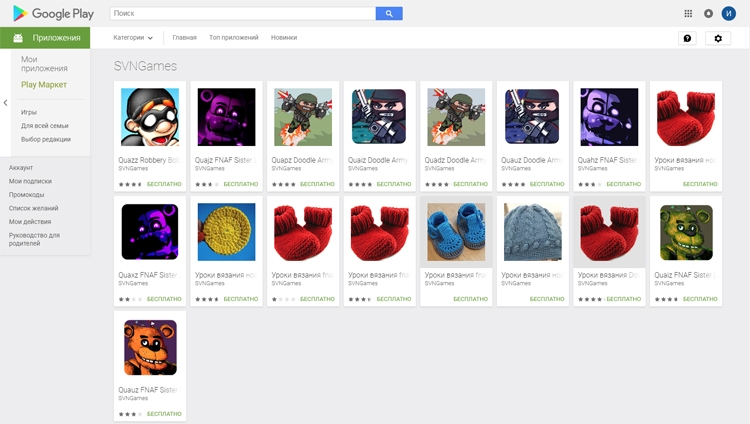

«Доктор Веб» предупреждает о появлении в магазине Google Play многочисленных фальшивых приложений с троянскими функциями, которые замаскированы под популярные программы. Зловреды имеют названия известных приложений, а также схожие с оригиналами значки. В частности, обнаружены подделки под «Qiwi Кошелёк», «Сбербанк Онлайн», «Одноклассники», «ВКонтакте» и НТВ. Кроме того, выявлены фальшивые игры, сборники рецептов и пособия по вязанию. В общей сложности, как сообщает «Доктор Веб», найдены более 70 вредоносных программ, которые загрузили свыше 270 000 пользователей. Трояны распространяются как минимум четырьмя разработчиками — Tezov apps, Aydarapps, Chmstudio и SVNGames. Попав на мобильное устройство под управлением Android, фальшивое приложение соединяется с управляющим сервером, который в ответ может передавать заданную злоумышленниками веб-ссылку. Открытие страницы выполняется с применением WebView непосредственно в самих приложениях, где ссылка на целевой интернет-адрес не видна. При этом содержимое показываемых страниц может быть абсолютно любым. В частности, это могут оказаться поддельные формы входа в учётную запись онлайн-банкинга или социальных сетей. В результате владельцы смартфонов и планшетов рискуют стать жертвами фишинговых атак. Ситуация ухудшается тем, что на момент написания заметки многие фальшивые приложения продолжали распространяться через площадку Google Play. Можно предположить, что такие программы присутствуют и в неофициальных магазинах Android-приложений.

-

- российских

- пользователей

- (и ещё 4 )

-

Организаторы зимних Олимпийских игр в Пхенчхане (Южная Корея) расследуют обстоятельства кибератаки на серверы во время церемонии открытия игр, сообщает информагентство Yonhap. Согласно заявлению представителей организационного комитета ОИ, атакующие взломали серверы в пятницу, 9 февраля, приблизительно за 45 минут до начала церемонии открытия игр. Из-за хакерской атаки была нарушена работа цифрового интерактивного телевидения в главном пресс-центре. В целях предотвращения дальнейшего ущерба серверы были отключены, что привело к приостановке работы сайта Олимпиады. Пока серверы и сайт не работали, зрители не могли распечатать приобретенные ими билеты на олимпийские мероприятия. Работа web-сайта была восстановлена утром в субботу, 10 февраля. О том, кто стоит за хакерской атакой, в настоящее время неизвестно. Напомним, ранее специалисты в области кибербезопасности предупредили о возможных кибератаках группировки Fancy Bears на Олимпиаду-2018.

-

Северокорейские хакеры атаковали ведущего израильского поставщика электроэнергии – «Электрическую компанию Израиля» (ЭКИ).Атаки проводятся на «очень высоком уровне», сообщили японскому изданию Sankei источники в руководстве компании. По словам представителей корпорации, реального ущерба кибератаки не нанесли, однако хакеры использовали серьезное вредоносное ПО, а уровень подготовки атакующих был весьма высоким. Предположительно, данные атаки проводились в учебных целях для отработки новейших технологий и методик взлома, поскольку считается, что ЭКИ имеет одну из лучших в мире систем по защите от киберугроз. Ранее кибератаки, направленные на уничтожение или нарушение функционирования систем ЭКИ, осуществлялись в основном странами Ближнего Востока, однако с прошлого года число атак, совершенных Северной Кореей, резко увеличилось, отметили специалисты. «У хакеров из КНДР уже есть все необходимое, чтобы нанести ущерб инфраструктуре Японии, США, и каких либо других стран», - отметил один из экспертов ЭКИ.

-

Жертвой хакерской группировки Cobalt стал не только банк «Глобэкс», но и «Севастопольский Морской банк», у которого предположительно были похищены средства. Об этом сообщило информагентство ТАСС со ссылкой на источники в сфере информационной безопасности, знакомые с ситуацией. 21 декабря на сайте банка появилось уведомление об ограничении работы ряда банкоматов, пояснявшееся проведением профилактических работ, однако, по словам собеседников агентства, проблема была связана с ликвидацией последствий хищения денег. Как полагают источники, с помощью вредоносного ПО злоумышленникам удалось получить доступ к информационным системам банка и его счетам, а затем обналичить средства в банкоматах. Согласно словам собеседников, речь идет о незначительном ущербе. По одним данным злоумышленники похитили более 10 млн рублей, по другим - 24 млн рублей. В самой кредитной организации факт инцидента не подтвердили, но и не опровергли, добавив, что интернет-банк работает без ограничений. Напомним, на минувшей неделе стало известно о хакерской атаке на российский банк «Глобэкс», ставшей первым инцидентом в РФ, в ходе которого преступники использовали для вывода средств международную систему передачи финансовой информации SWIFT. Как выяснилось позже, атака оказалась успешной лишь частично.

-

Активисты движения Anonymous осуществили серию DDoS-атак на ряд испанских правительственных сайтов в знак протеста против действий правительства Испании в отношении Автономного сообщества Каталония, сообщает издание LaVanguardia. В ходе атак была нарушена работа сайтов Конституционного суда Испании, Министерства экономики, развития и юстиции, а также Народной партии Испании. Активисты выступают против применения властями Испании 155-й статьи Конституции страны для приостановки существования автономии. Ранее в ходе референдума, прошедшего 1 октября 2017 года, 90% населения высказалось за отделение региона от Испании. Незадолго до взлома активисты Anonymous объявили о начале «Операции cвободная Каталония» (Operation Free Catalonia). Для популяризации кампании использовались хештеги #OpCatalunya и #FreeCatalunya. 20 октября Департамент внутренней безопасности Испании (Departamento de Seguridad Nacional) предупреждал о готовящихся атаках, поскольку ранее Anonymous уже пытались взломать ряд правительственных ресурсов, предварительно распространяя данные хештеги. Напомним, в начале октября текущего года активисты движения Anonymous совершили кибератаку на сайт автономного сообщества Мадрид и ряд форумов, связанных с испанской полицией, в знак протеста против полицейского насилия в ходе референдума, прошедшего 1 октября в Каталонии.

-

В субботу, 21 октября, сайты Центрального статистического управления Чешской Республики (Cesky statisticky urad) подверглись DDoS-атакам во время подсчета голосов на выборах в нижнюю палату парламента. По словам представителей пресс-службы ведомства, работа сайтов volby.cz и volbyhned.cz была временно нарушена. Изначально провайдер сообщил, что перебои вызваны проблемами с его стороны и связаны с техническими неполадками. Как позже выяснилось в ходе расследования, сайты подверглись "масштабным и сложным" DDoS-атакам. Благодаря оперативно принятым мерам, последствия атак были полностью устранены, а нормальная работа ресурсов восстановлена. Результаты выборов не были модифицированы. Атакующим не удалось скомпрометировать инфраструктуру, используемую для подсчета голосов и последующей независимой обработки данных. В настоящее время расследованием кибератаки занимается чешская полиция и правительственное агентство по вопросам кибербезопасности. Напомним, ранее ответственные за организацию выборов должностные лица США, обеспокоенные безопасностью систем для голосования, предприняли меры по усовершенствованию систем перед выборами в Конгресс США в 2018-2020 годах.

-

Хактивистское движение Anonymous впервые за долгое время напомнило о себе, атаковав Национальную службу здравоохранения Великобритании. Злоумышленники взломали систему записи на прием SwiftQueue, обслуживающую восемь медучреждений, и похитили данные 1,2 млн пациентов. Представители SwiftQueue подтвердили факт утечки. По их словам, хакеры скомпрометировали только 32 500 «строк административных данных», содержащих такую персональную информацию пациентов, как имена, даты рождения, номера телефонов и электронные адреса. Как отметили в SwiftQueue, некоторые утекшие данные являются тестовыми и касаются несуществующих пациентов. Утечка не затронула медицинские записи, а все пароли надежно зашифрованы. По словам самих Anonymous, похищенный объем данных намного больше, чем заявляют в SwiftQueue. Если верить хакерам, им удалось получить доступ не менее чем к 11 млн записей, в том числе паролей. «Я думаю, общественность имеет право знать, как большие компании наподобие SwiftQueue обращаются с важными данными. Они даже не могут защитить информацию пациентов», - цитирует британское издание The Sun одного из участников Anonymous. Скотланд-Ярд был уведомлен об инциденте 10 августа текущего года. В настоящее время ведется следствие.

-

Национальный оператор энергосетей Великобритании ирландская компания EirGrid подверглась атаке хакеров, спонсируемых иностранным правительством. Об этом сообщило издание Irish Independent. По данным издания, инцидент произошел в апреле нынешнего года. В ходе первой атаки, которая продолжалась почти семь часов и производилась с IP-адресов в Гане и Болгарии, злоумышленникам удалось получить доступ к сети Vodafone, используемой EirGrid. Затем хакеры осуществили еще одну атаку, в результате которой скомпрометировали маршрутизаторы компании, расположенные в Уэльсе и Северной Ирландии, таким образом получив доступ к незашифрованным коммуникациям. По словам источников издания, взлом был обнаружен в июле нынешнего года, но пока неизвестно, удалось ли злоумышленникам заразить компьютерную систему компании вредоносным ПО. Как полагают в компании Vodafone и Национальном центре кибербезопасности Великобритании, данная атака является делом рук хакеров, финансируемым иностранным правительством. О каком государстве идет речь, не уточняется. Напомним, в июле текущего года стало известно о кибератаке на энергетические сети в составе национальной энергосистемы Великобритании. Злоумышленники атаковали ирландское Управление по поставкам электроэнергии (Ireland’s Electricity Supply Board, ESB) с целью получить контроль над системами управления сетями. Предполагается, что к атаке причастны хакеры, связанные с правительством РФ.

-

Хакеры российской группировки Cobalt, известные своими атаками на финансовые учреждения в 2016 году, значительно расширили сферу деятельности. Теперь хакеров интересуют не только банки, но и биржи, страховые компании, инвестфонды и другие организации. Об этом сообщается в отчете компании Positive Technologies. В первой половине 2017 года Cobalt разослала фишинговые письма, содержащие вредоносный файл, от имени Visa, MasterCard, центра реагирования на кибератаки в финансовой сфере Центрального банка России (FinCERT) и Национального банка Республики Казахстан. Письма получили более 3 тыс. человек из 250 компаний в 12 странах мира. При этом, письма отправлялись не только на корпоративные почтовые адреса, но и на личные адреса сотрудников, поскольку сотрудники могут проверять личную почту на рабочем месте. Обычно такие письма содержат вредоносный файл, заражающий систему после его открытия/запуска. Как правило, злоумышленники используют документы Microsoft Office (файлы с расширениями .doc, .xls, .rtf), а также архивы с исполняемыми файлами (расширения .scr, .exe, .lnk). Как отмечается в отчете, Cobalt в числе первых заполучили доступ к последней версии эксплойт-билдера Microsoft Word Intruder 8 и использовали инструмент для эксплуатации уязвимости CVE-2017-0199. Согласно статистике Positive Technologies, в среднем 20-30% сотрудников открывают потенциально-опасные вложения, предоставляя злоумышленникам доступ к своим компьютерам.

-

Как сообщила в пятницу представитель Министерства иностранных дел РФ Мария Захарова, 29 июня текущего года ресурсы ведомства подверглись мощным кибератакам. «Электронная почта Министерства иностранных дел России была подвергнута очень масштабной хакерской атаке с большими последствиями», - говорит Захарова. По данным расследования, проведенного сотрудниками министерства совместно с ФСБ, инцидент произошел в первой половине дня 29 июня. В ходе атаки злоумышленники использовали предварительно скомпрометированную учетную запись российского посольства в Иране и венгерский IP-адрес. Со взломанной почты преступники разослали пользователям сайта mid.ru фишинговые письма, содержащие ссылку на поддельную страницу авторизации в общем почтовом сервисе. По всей видимости, таким образом хакеры пытались выманить у жертв их учетные данные. В качестве меры предосторожности учетные записи пользователей были заблокированы. Напомним, в октябре прошлого года американский хакер The Jester заявил об успешной атаке на сайт Министерства иностранных дел РФ. По словам Захаровой, злоумышленник действительно взломал сайт МИДа, но не действующий, а старый.

-

26 апреля Национальная служба безопасности Израиля сообщила о пресечении масштабной кибератаки, направленной на порядка 120 организаций и госучреждений, а также на частных лиц. По данным специалистов Morphisec, организатором кибератаки является группировка OilRig, также известная как Helix Kitten и NewsBeef, которая предположительно связана с разведслужбами Ирана. По имеющейся информации, в период с 19 по 24 апреля нынешнего года хакеры атаковали 250 сотрудников израильских компаний и организаций в различных сферах, включая государственные учреждения, технологические компании, медицинские организации и образовательные учреждения, в том числе Университет имени Бен-Гуриона. Злоумышленники скомпрометировали учетные записи электронной почты высокопоставленных сотрудников Университета имени Бен-Гуриона и использовали их для рассылки вредоносных документов MS Word, содержащих троян Helminth. В ходе атаки хакеры применили эксплоит для нашумевшей уязвимости CVE-2017-0199 в MS Office, позволявшей незаметно установить вредоносное ПО на целевой компьютер. 11 апреля Microsoft выпустила обновление безопасности, устраняющее данную проблему, но, по всей видимости, далеко не все организации успели его установить. По словам экспертов, злоумышленники использовали модифицированную версию открытого инструмента Mimikatz для получения доступа к учетным данным пользователей в сервисе проверки подлинности локальной системы безопасности Windows (Windows Local Security Authority Subsystem Service). Ранее в этом году группировка OilRig осуществила серию кибератак на ряд израильских организаций, включая IT-компании, Почту Израиля и финансовые организации.

-

Как сообщила Международная ассоциация легкоатлетических федераций (International Association of Athletics Federations, IAAF), в феврале текущего года группировка Fancy Bear пыталась получить несанкционированный доступ к внутренней сети организации. Хакеров интересовала информация о приеме спортсменами запрещенных препаратов в терапевтических целях. Удалось ли злоумышленникам похитить данные, неизвестно. Тем не менее, как подчеркивают в IAAF, инцидент дает понять, какой именно информацией интересовались киберпреступники. В случае, если им удалось получить доступ к сведениям, злоумышленники могут использовать их на свое усмотрение. На прошедших выходных IAAF восстановила свою систему безопасности. Глава организации Себастьян Коэ извинился перед атлетами и пообещал приложить максимум усилий для того, чтобы исправить возможный ущерб. В своем пресс-релизе IAAF называет хакеров Fancy Bear (без буквы «s» в конце), хотя речь, очевидно, идет о группировке Fancy Bears, в прошлом году атаковавшей Всемирное антидопинговое агентство (WADA). Fancy Bear, также известная как APT 28, часто связывается с правительством РФ и обвиняется в кибератаках на Демпартию США. Напомним, в августе прошлого года стало известно о взломе учетной записи российской легкоатлетки Юлии Степановой в системе WADA. Месяцем позднее хакерская группировка Fancy Bears заявила о взломе компьютерных систем организации и получении документов, подтверждающих употребление допинга американскими спортсменами.

-

Эксперты Symantec зафиксировали волну кибератак, направленных на организации по всему миру. В рамах кампании злоумышленники инфицируют компьютерные системы банков неизвестным вредоносным ПО. Согласно данным Symantec, вредоносная кампания продолжается по меньшей мере с октября 2016 года. Об операции стало известно после того, как в компьютерных системах ряда банков в Польше было обнаружено неизвестное вредоносное ПО. Как сообщалось, источником заражения стала Комиссия по финансовому надзору Польши. Злоумышленники скомпрометировали сайт регулятора и внедрили скрипт, перенаправляющий посетителей ресурса на страницу, содержащую набор эксплоитов, который загружал на компьютер жертвы вредоносное ПО. В атаках злоумышленники используют кастомный эксплоит-кит, который заражает компьютеры посетителей на основе списка, включающего порядка 150 IP-адресов. Данные адреса принадлежат 104 организациям в 31 стране мира (в основном это банки и незначительное число телекоммуникационных компаний и интернет-провайдеров). Как выяснилось в ходе анализа, код вредоносного ПО, получившего наименование Downloader.Ratankba, имеет схожие характеристики с вредоносом, применявшимся хакерской группировкой Lazarus, которую связывают со взломом компании Sony Pictures Entertainment и рядом агрессивных кибератак на объекты в США и Южной Корее. В настоящее время аналитики Symantec продолжают изучение Ratankba.

-

Министерство иностранных дел Норвегии, армия и другие госорганы и структуры подверглись атаке хакеров, предположительно связанных с правительством РФ. Об этом сообщает The Guardian со ссылкой на Службу безопасности полиции Норвегии (Politiets sikkerhetstjeneste, PST), ставшей одной из жертв киберпреступников. По мнению PST, ответственность за инциденты лежит на группировке APT 29, которой также приписывается взлом серверов Национального комитета Демократической партии США. Как сообщает официальный представитель спецслужбы Арне Кристиан Хаугстойл, хакеры атаковали девять учетных записей с помощью фишинговых писем. С какой целью были осуществлены атаки, определить сложно, отметил Хаугстойл. Тем не менее, представитель PST отметил, что APT 29 связана с российским правительством. По словам пресс-секретаря спецслужбы Мартина Бернсена, злоумышленникам не удалось похитить какую-либо секретную информацию. Выборы в парламент Норвегии пройдут 11 сентября текущего года, поэтому вряд ли атаки связаны с ними.

-

- российские

- хакеры

-

(и ещё 3 )

C тегом: