Поиск

Показаны результаты для тегов 'хакеры'.

Найдено: 102 результата

-

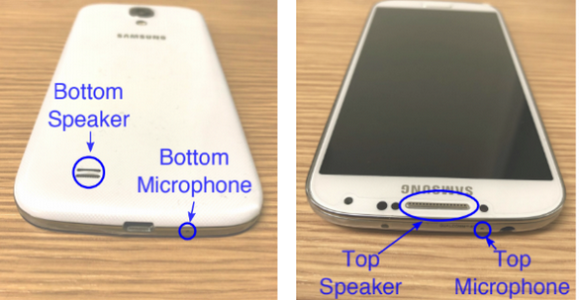

Группа исследователей из университетов Ланкастера (Великобритания) и Линчепинга (Швеция) продемонстрировала новую атаку по сторонним каналам. Специалисты превратили обычный смартфон в гидроакустическую систему для похищения конфиденциальной информации на основе движений пальцев жертвы по экрану. Исследователям удалось вычислить узор для разблокировки Android-смартфона (Samsung S4), используя принцип гидроакустической системы: они производили звуковые волны и улавливали их отражение от окружающих объектов. Разработанный специалистами фреймворк SonarSnoop предполагает, что динамики мобильного устройства будут производить звук, отражение которого затем будет улавливать микрофон этого же устройства. Как пояснили исследователи, динамики отправляют OFDM-сигналы с частотой 18-20 кГЦ, неслышимой для большинства людей, поэтому пользователи в основном не замечают звуковой активности. Если отражающие звук объекты статичны, отраженные ими звуковые волны возвратятся одновременно. Совсем иначе происходит с движущимися по экрану пальцами. «Полученные сигналы преобразовываются в так называемую матрицу эхо-профиля, визуализирующую эти изменения (в отраженной от пальцев звуковой волне) и позволяют определить движение. Собрав воедино движения, уловленные несколькими микрофонами, ми смогли определить, когда пользователь ударяет или проводит пальцем», — сообщили исследователи. OFDM (Orthogonal frequency-division multiplexing) — мультиплексирование с ортогональным частотным разделением каналов. Цифровая схема модуляции, использующая большое количество близко расположенных ортогональных поднесущих.

-

Специалисты компании Nightwatch Cybersecurity опубликовали отчет, в котором утверждают, что из-за уязвимости в операционной системе Android хакеры могут получить информацию с 99% Android-девайсов. Об этом пишет 4PDA со ссылкой на PhoneArena. Вредоносные приложения, получив стандартные разрешения на доступ к сетевым функциям, могут отправлять информацию на сервер своего владельца. Так, хакеры могут получить доступ к названию сети Wi-Fi, данным DNS-сервера, BSSID и локальным IP-адресам. Кроме того, при получении MAC-адреса, опознать жертву взлома и отслеживать ее перемещения. По информации исследовательской компании, владельцам гаджетов с Android 9.0 Pie атака уже не грозит — разработчики оперативно исправили недочет в новейшей версии мобильной операционной системы. Тем не менее, она установлена лишь на 1,1% всех устройств, работающих под управлением Android — остальные версии системы, включая 8.1 Oreo, продолжают оставаться в зоне риска. Исследователи утверждают, что Google не собирается исправлять ошибку в более старых версиях ОС — а значит, опасность для пользователей быть атакованными сохраняется. Под угрозой находятся не только владельцы Android — уязвимость затрагивает большинство гаджетов, использующих код от Google, в том числе Amazon FireOS. Для того чтобы минимизировать риск, специалисты по кибербезопасности советуют избегать установки приложений из сторонних источников.

-

- из-за

- уязвимости

- (и ещё 7 )

-

В Калужской области задержаны хакеры, похитившие у 23 клиентов одного из операторов сотовой связи деньги, на общую сумму более 227 тыс. рублей. Об этом сообщает пресс-служба УМВД России по Калужской области. Как выяснили следователи, в декабре 2016 года четверо злоумышленников, имея доступ к клиентской базе одного из операторов сотовой связи, зарегистрировали дополнительные SIM-карты и привязали к лицевым счетам пользователей. Затем посредством платежного сервиса хакеры произвели несанкционированный перевод денежных средств со счетов клиентов на принадлежащую фигурантам банковскую карту. Правоохранительным органам удалось обнаружить злоумышленников. В настоящее время они в полном объеме возместили причиненный ущерб, а материалы их уголовного дела направлены в суд. Члены группы обвиняются в совершении преступлений, предусмотренных частью 3 статьи 272 «Неправомерный доступ к компьютерной информации» и частью 4 статьи 158 «Кража» УК РФ.

-

Один из крупнейших операторов связи в Европе и США T-Mobile сообщил о кибератаке, в ходе которой хакеры похитили персональные данные порядка 2 млн человек. В ходе кратковременной атаки хакеры украли «некоторые» данные о клиентах, включая имена, адреса электронной почты, номера счетов и другую конфиденциальную информацию. Злоумышленники не получили номера кредитных карт, номера социального страхования или пароли, отметили представители компании. «Наша команда кибер-безопасности обнаружила и закрыла несанкционированный доступ к определенной информации, включая вашу. Ваши финансовые данные (включая информацию о кредитной карте) или номера социального страхования не пострадали», - следует из заявления. Компания не раскрывает точное количество затронутых пользователей, однако по словам пресс-службы, данное число составляет порядка 3% от 77 млн клиентов.

-

Представители Cosmos Bank, второго по величине кооперативного банка Индии, заявили о взломе серверов кредитной организации. За три дня хакерам удалось украсть более 940 млн рупий ($13,5 млн). В настоящее время продолжается расследование инцидента. По данным банка, в ходе первого этапа атаки 11 августа 2018 года хакеры сняли 805 млн рупий ($11,4 млн) c 14 849 банкоматов в 28 странах. Крупные транзакции осуществлялись главным образом за рубежом. По словам представителей банка, они обнаружили подозрительные операции и попытались вмешаться, однако хакеры остались в сети банка и 13 августа инициировали второй этап. С помощью банковской системы SWIFT злоумышленники отправили на банковский счет в Гонконге еще 139 млн рупий ($2 млн). Как заявили представители банка, кредитная организация возьмет все убытки на себя в соответствии с международными банковскими стандартами. Согласно заявлению, хакеры использовали нечто под названием «прокси-коммутатор» для компрометации сети банка. По имеющимся данным, атака была осуществлена из Канады, однако не исключено, что там находились только точки ретрансляции, используемые для маскировки реального местоположения злоумышленников. В настоящее время не ясно, кто именно стоит за атаками.

-

Две недавно обнаруженные уязвимости в протоколе передачи факсов могут превратить факсмильный аппарат в точку входа для проникновения хакеров в корпоративные сети. На конференции DEFCON в Лас-Вегасе специалисты компании Check Point представили атаку Faxploit на протокол передачи факсов T.30. Атака предполагает эксплуатацию двух уязвимостей переполнения буфера в компонентах протокола, обрабатывающих маркеры DHT и COM (CVE-2018-5924 и CVE-2018-5925 соответственно). По словам исследователей, злоумышленник может отправить по факсу особым образом сконфигурированное изображение, содержащее код для эксплуатации вышеупомянутых уязвимостей. Проэксплуатировав уязвимости, он получит привилегии для удаленного выполнения кода и сможет захватить контроль над факсимильным аппаратом. Далее злоумышленник может загружать и использовать инструменты для сканирования локальной сети и взлома подключенных к ней устройств. Исследователи представили видео, где запечатлена атака Faxploit. В ходе атаки эксперты скомпрометировали факсимильный аппарат и через него загрузили эксплоит EternalBlue для взлома компьютеров в локальной сети по протоколу SMB. Осуществить атаку чрезвычайно просто – достаточно лишь знать номер факса жертвы. Большинство организаций открыто публикуют свои контактные данные (в том числе номер факса) на своих сайтах, чем существенно облегчают задачу хакерам. Более того, для взлома факсимильного аппарата не требуется подключение к интернету, так как вредоносный код передается по телефонной линии. Единственный способ обезопасить себя от Faxploit – установить на устройства обновления безопасности. К примеру, компания HP уже выпустила патчи для своих принтеров Officejet «все в одном», куда также входит факс.

-

Хакеры атакуют маршрутизаторы D-Link DSL в Бразилии, изменяя настройки DNS таким образом, чтобы устройства подключались к подконтрольному им DNS-серверу. При попытке зайти на сайт своего банка пользователь перенаправляется на фишинговую страницу, с помощью которой злоумышленники похищают его персональные данные. Как сообщают специалисты компании Radware, киберпреступники эксплуатируют уязвимость в определенных моделях D-Link DSL, позволяющую удаленно изменять настройки DNS без какой-либо аутентификации. Они также используют вредоносные DNS-серверы 69.162.89.185 и 198.50.222.136, перенаправляющие жертв на поддельные страницы банков Banco de Brasil и Unibanco, являющиеся почти точными копиями настоящих. «Клоны» запрашивают такую информацию, как номер счета, восьмизначный PIN-код, PIN-код карты, номер телефона и пр. Атака осуществляется без какого-либо участия пользователя, отмечают исследователи. Никаких электронных писем или внесений изменений на компьютере жертвы не требуется. Тем не менее, браузер будет обозначать поддельные страницы как небезопасные, и пользователь может догадаться о мошенничестве.

-

Исследователи безопасности из NTT Secure Platform Laboratories опубликовали доклад, в котором проанализировали использование злоумышленниками JavaScript для идентификации уязвимых браузеров. Эксперты выделили несколько методов, с помощью которых злоумышленники осуществляют вредоносную деятельность, используя различные реализации JavaScript. Таким образом, жертвой хакеров становятся только пользователи определенных версий браузеров. В течение нескольких месяцев команда собирала и анализировала 8500 образцов JavaScript из более 20 тыс. вредоносных сайтов. По словам специалистов, наибольшей популярностью у злоумышленников пользуется функция setTimeout, так как она является устаревшей и, как правило, не используется на легитимных сайтах. Данная функция позволяет злоумышленникам определить браузеры IE 8 и IE 9, поскольку эти версии выдают ошибку Invalid argument, если сайт просит их обработать setTimeout (10). При проверке все 26 URL, на которых была функция setTimeout (10), представляли собой сайты, взломанные в ходе кампании Fake jQuery.

-

- хакеры

- используют

- (и ещё 6 )

-

Microsoft исправила уязвимость в браузере Edge, позволяющую похищать хранящиеся на компьютере локальные файлы. Для эксплуатации уязвимости необходимо использовать социальную инженерию, что существенно снижает ее опасность. Проблему обнаружил исследователь из Netsparker Зияхан Албениз. Уязвимость связана с поддерживаемым всеми браузерами правилом ограничения домена (Same-Origin Policy, SOP). Как и в других браузерах, в Edge правило ограничения домена препятствует загрузке злоумышленниками вредоносного кода через ссылку, не соответствующую домену (поддомену), порту и протоколу. По словам исследователя, SOP в Edge работает как положено, за исключением одного случая – если злоумышленник обманом заставит пользователя загрузить на свой компьютер и запустить вредоносный HTML-файл. После запуска файла вредоносный код загрузится через протокол file://, а поскольку файл является локальным, в нем не будет указан ни домен, ни порт. То есть, вредоносный HTML-файл может содержать код для похищения данных из любых локальных файлов, доступных через file://. Поскольку любой файл ОС доступен через браузер по адресу file://, злоумышленник может без труда похитить его. В ходе исследования Албенизу удалось похитить данные из локальных компьютеров и отправить их на удаленный сервер путем эксплуатации этого файла в браузере и приложениях «Почта» и «Календарь». Уязвимость, получившая идентификатор CVE-2018-0871, была исправлена с выходом плановых июньских обновлений безопасности для продуктов Microsoft.

-

Индийская хакерская группировка проводит новую вредоносную кампанию, ориентированную на пользователей устройств под управлением операционных систем iOS и Windows. Об этом сообщили исследователи безопасности из команды Cisco Talos. Ранее в этом месяце исследователи зафиксировали вредоносную кампанию, в ходе которой эксплуатировалась уязвимость в службе управления мобильными устройствами (Mobile Device Management, MDM) для слежки за несколькими пользователями iPhone из Индии. Злоумышленники активны по меньшей мере с августа 2015 года и эксплуатируют уязвимость в MDM для удаленной установки вредоносных версий легитимных приложений (Telegram, WhatsApp и PrayTime) на целевые iPhone. Модифицированные приложения были разработаны для тайной слежки за пользователями iOS и могут похищать данные об их местоположении, SMS-сообщения, контакты, фотографии и личные сообщения в мессенджерах. В ходе расследования специалисты выявили несколько вредоносных двоичных файлов, предназначенных для устройств под управлением операционных систем Microsoft Windows, размещенных в принадлежащей злоумышленникам инфраструктуре. «Мы знаем, что вредоносы для MDM и Windows были запущены на одном C&C-сервере в мае 2018 года. Некоторые из серверов все еще запущены и работают. Их конфигурация Apache очень специфична и идеально соответствует настройке Apache для вредоносных приложений IPA», - заявили эксперты. Помимо этого, исследователи обнаружили некоторые особенности, позволяющие связать данную кампанию с хакерской группировкой Bahamut, ранее атаковавшей пользователей Android-устройств с помощью аналогичной техники. Помимо распространения модифицированных версий Telegram и WhatsApp, на C&C-сервере также обнаружена модифицированные версии браузера Safari и приложения для видеочата IMO. По словам исследователей, вредоносный браузер Safari был предварительно настроен для автоматического хищения логинов и паролей пользователей на различных сервисах, таких как Yahoo!, Rediff, Amazon, Google, Reddit, Baidu, ProtonMail, Zoho, Tutanota и пр. В настоящее время точно неизвестно, кто именно стоит за кампанией и каковы мотивы злоумышленников, однако, судя по всему, атакующие работают из Индии и хорошо финансируются.

-

Исследователи безопасности из компании Trend Micro сообщили о новой вредоносной кампании, в ходе которой злоумышленники атакуют Android-устройства с открытым портом 5555. Предположительно, хакеры пытаются создать из них ботнет. TCP-порт 5555 предназначен для управления устройствами через Android Debug Bridge (ADB) - функцию Android SDK, позволяющую разработчикам легко работать с устройствами, запускать на них команды или полностью их контролировать. Порт ADB должен быть отключен на большинстве устройств, а для его активации необходимо подключение через USB.Однако, по словам исследователей, многие устройства поставляются с включенным ADB, делая их уязвимыми к атакам. Ранее эксперты уже фиксировали атаки на порт ADB в январе текущего года. В ходе кампании злоумышленники использовали модифицированную версию вредоносного ПО Mirai. Вредонос осуществлял поиск устройств с открытым портом 5555 для создания ботнета, позволяющего майнить криптовалюту. Летом текущего года специалисты обнаружили новый эксплоит, который также нацелен на порт 5555. Исследователи зафиксировали резкий рост активности 9-10 июля, а вторая - 15 июля. Атаки велись преимущественно из США, Китая и Кореи. После заражения устройств вредоносное ПО завершает ряд процессов и запускает свои собственные, один из которых отвечает за дальнейшее распространение программы и соединение с C&C-сервером. В ходе поиска исследователи выявили более 48 тыс. IoT-устройств уязвимых для эксплуатации через порт 5555. Однако не все из них могут быть скомпрометированы, так как некоторые гаджеты подключены через маршрутизаторы, использующие механизм преобразования сетевых адресов (Network Address Translation, NAT). «Все мультимедийные устройства, смарт-телевизоры, мобильные телефоны и другие гаджеты без дополнительной защиты - легкие цели для этой вредоносной программы, независимо от сложности пароля пользователя», - заключили исследователи.

-

Правоохранительные органы Ливана арестовали трех человек, подозреваемых в осуществлении крупнейшей в истории страны кибератаки, в ходе которой были взломаны множество ливанских компаний и организаций. В ходе операции правоохранители задержали хакера, одного из его сообщников и местного бизнесмена. По словам представителей властей, хакер взломал ИТ-системы агентств безопасности, правительственных ведомств и частных компаний, таких как две сотовые телекоммуникационные компании и крупный интернет-провайдер Ogero Telecom, контролируемый государством. В случае с Ogero Telecom, злоумышленникам удалось получить полный контроль над электронной почтой компании, позволяя отправлять сообщения от ее имени. Однако, в большинстве случаев хакеры похищали данные взломанных компаний и позднее попытались продать их. Как полагают ливанские СМИ, третий арестованный подозреваемый, местный бизнесмен, может являться покупателем данных и нанимателем хакеров. Инцидент был выявлен Ogero Telecom в конце июня, после чего интернет-провайдер уведомил ливанские власти о взломе.

-

Неизвестные злоумышленники взломали официальный сайт популярного бесплатного аудио и видеоредактора VSDC и подменили ссылки на скачивание программного обеспечения. После перехода по скомпрометированной ссылке на компьютер пользователя загружаются инфостилер, троян для удаленного доступа и кейлогер. По данным специалистов компании Qihoo 360, подмена официальных ссылок осуществлялась в три разных периода – 18 июня, 2 и 6 июля. После перехода по модифицированной ссылке на устройство загружается взломанная версия установщика VSDC Free Video Editor (файл Javascript). Данный файл обфусцирован, чтобы не привлекать внимание антивирусных решений. Далее скрипт загружает три исполняемых файла. Первый представляет собой инфостилер, собирающий различные конфиденциальные данные, в том числе логины/пароли для учетных записей в Telegram, Steam и Skype и кошелька Electrum. Также вредонос делает снимки экрана. Помимо него, на компьютер загружается кейлогер, фиксирующий все нажатия на клавиатуре, и троян для удаленного доступа, использующий hVNC (Hidden VNC – Virtual Network Computing) для создания нового рабочего стола Windows. Все похищенные данные отправляются на подконтрольные злоумышленникам серверы. Как отмечают исследователи, речь идет о глобальной атаке, затрагивающей более чем 30 стран. В настоящее время хакеры подменяют ссылки на определенный период времени, однако специалисты не исключают вероятности более масштабных атак в будущем.

-

- хакеры

- распространяют

-

(и ещё 4 )

C тегом:

-

В США двое неизвестных похитили порядка 2,3 тыс. л бензина на одной из заправочных станций города Детройт (штат Мичиган), с помощью специального устройства получив доступ к системе управления заправкой. Инцидент произошел 23 июня примерно в 13.00 по местному времени, а сама атака продлилась 90 минут. По данным информационного канала Fox 2, за время эксплуатации уязвимости через заправку прошли по меньшей мере десять автомобилей. Ущерб от действий хакеров оценивается примерно в $1,8 тыс. Как отмечается, сотрудники заправки долгое время не могли остановить атаку, поскольку хакеры заблокировали доступ к системе. «Я пытался остановить атаку отсюда, с экрана, но он не работал. Я попытался остановить ее из системы, но ничего не получилось», - рассказал оператор заправки Азиз Авад. По его словам, бесплатную подачу горючего удалось прекратить только с помощью «экстренного набора». Как отметили авторы публикации, на YouTube предлагается значительное количество инструкций, позволяющих бесплатно или очень дешево получить бензин с помощью манипуляций с ПО заправок. Специалисты в области безопасности неоднократно обращали внимание общественности на уязвимости в ПО различных производителей, позволяющие злоумышленникам изменять цены и похищать горючее. Напомним, в январе нынешнего года сотрудники ФСБ задержали автора вредоносного ПО, выявленного на десятках АЗС, принадлежащих крупнейшим нефтяным компаниям. Программа позволяла тайно недоливать клиентам заправок определенный процент топлива, а затем снова продавать его, не отмечая данный факт в отчетности.

-

Сотрудники китайской полиции арестовали 20 участников преступной группировки, взламывавшей и заражавшей компьютеры пользователей майнерами криптовалют. По данным местных СМИ, за два года злоумышленники, являвшиеся сотрудниками фирмы, специализировавшейся на компьютерных технологиях, заработали более $2 млн в криптовалюте. Хакеры получали доступ к компьютерам с помощью кастомных плагинов, якобы помогающих усилить безопасность устройства или увеличить его производительность. Плагины распространялись посредством всплывающих рекламных объявлений. Преступники предпочли добывать менее известную криптовалюту, в частности, DigiByte, Decred, Siacoin, поскольку для майнинга монет требуется меньше вычислительной мощности. Хакеры рассчитывали на то, что при задействовании менее 50% ресурсов их деятельность останется незамеченной пользователями или антивирусными решениями. В минувшем июне стало известно о пресечении деятельности еще одной группировки, которая взломала более 100 тыс. компьютеров в интернет-кафе 30 городов Китая с целью майнинга криптовалюты Siacoin. Злоумышленникам удалось заработать 5 млн юаней (порядка $800 тыс.).

-

Тюменский федеральный центр нейрохирургии подвергся хакерской атаке, в результате которой все компьютерные системы учреждения были отключены. Об этом рассказал глава Сбербанка России Герман Греф на Международном конгрессе по кибербезопасности. По словам топ-менеджера, атака произошла во время сложной операции, и специалистам пришлось заканчивать ее «практически без показаний приборов». Хакеры, отметил Греф, преследовали финансовую выгоду. «Некая группировка разработала вирус под названием Purgen и начала шантажировать учреждения здравоохранения. Они не стесняются готовить специальный вирус, который будет поражать учреждения здравоохранения», - сказал глава Сбербанка. Греф также назвал виновников кибератаки на ПИР Банк, в ходе которой с корсчета финорганизации в Банке России было похищено более 58 млн рублей. По его словам, за атакой стоит киберпреступная группировка Carbanak (также известна как Anunak и Cobalt), использующая для проникновения в сети компаний одноименное вредоносное ПО. Напомним, в марте нынешнего года в испанском Аликанте был арестован предполагаемый лидер группировки, однако, по всей видимости, это не остановило оставшихся участников. Тогда же в марте эксперты зафиксировали новую фишинговую рассылку, организованную хакерами, которая осуществлялась от имени компании SpamHaus, специализирующейся на защите от спама и фишинга.

-

- хакеры

- шантажируют

-

(и ещё 2 )

C тегом:

-

Исследователи безопасности из компании FireEye зафиксировали случаи применения авторами вредоносных программ техники внедрения кода PROPagate, описанного в ноябре 2017 года. Техника заключается в использовании функций служб управления API интерфейса Windows GUI для загрузки и выполнения вредоносного кода внутри процессов легитимных приложений. Разработчикам вредоносных программ потребовалось 8 месяцев для того, чтобы разобраться в PROPagate. Согласно отчету, исследователи обнаружили вредоносную кампанию с использованием технологии PROPagate для заражения устройство пользователей майнерами криптовалюты. По словам специалистов, операторы набора эксплойтов RIG запустили кампанию по перехвату трафика с легитимных сайтов с помощью скрытого элемента iframe и перенаправления пользователей на «целевую страницу». На данной странице RIG использует один из трех вредоносных скриптов для загрузки и запуска вредоносного установщика NSIS. В свою очередь установщик запускает трехступенчатый механизм, который включает в себя технику PROPagate, для заражения устройства пользователя конечной полезной нагрузкой, а именно майнером криптовалюты Monero.

-

Иранская хакерская группировка, известная под названиями Charming Kitten, Newscaster и Newsbeef, попыталась провести целевую фишинговую операцию под видом израильской ИБ-компании ClearSky Security, ранее обнародовавшей подробности о деятельности злоумышленников. Группировка создала фишинговый сайт, имитирующий официальный ресурс ClearSky Security, добавив опции авторизации через ряд сервисов, в том числе Google, Yahoo!, Microsoft и Apple, с помощью которых могла получить учетные данные жертв. Как отмечается, на официальном сайте ClearSky нет функции авторизации. По словам исследователей, на момент обнаружения фишингового ресурса хакеры не завершили работу над его созданием. На это указывают сообщения об ошибках на некоторых страницах сайта, а также тот факт, что для хостинга использовался старый сервер, который был обнаружен экспертами в середине июня. Судя по всему, фишинговая кампания оказалась для хакеров неудачной, и им не удалось получить никакие учетные данные. В настоящее время фишинговый сайт отключен. Группировка Charming Kitten, предположительно связанная с иранским правительством, активна на протяжении нескольких последних лет. Изначально хакеры атаковали объекты в Израиле и США, используя методы фишинга, однако затем переключились на другие цели. В частности, один из участников Charming Kitten был обвинен во взломе компьютерных систем телеканала HBO в минувшем году. Charming Kitten - одна из нескольких кибершпионских группировок, связанных с властами Ирана. В их число входят Rocket Kitten (Charming Kitten 2.0), CopyKitten , OilRig и Magic Hound. По данным экспертов в области безопасности, в состав групп входят военные и подрядчики из частного сектора. Если раньше каждая группировка проводила отдельные операции, то в последние несколько лет хакеры стали «делиться» ресурсами (инфраструктурой, серверами, инструментами для фишинга и пр.).

-

Разработчики дистрибутива Gentoo Linux предупредили пользователей о компрометации одной из учетных записей проекта на портале GitHub. Злоумышленникам удалось изменить содержание репозиториев и внедрить вредоносный код, позволяющий удалить все файлы из системы. «28 июня около 20:20 неизвестные получили контроль над учетной записью проекта Gentoo на портале GitHub и изменили содержание репозиториев. Мы все еще работаем над определением маштабов ущерба и восстановлением контроля над репозиториями. Весь код Gentoo, размещенный на GitHub, на данный момент должен считаться скомпрометированным», - следует из заявления Gentoo. По словам разработчиков, злоумышленники заменили ветки portage и musl-dev вредоносными ebuild, предназначенными для удаления всех файлов из системы. Ebuild представляют собой скрипты bash, используемые Gentoo Linux для системы управления программным обеспечением Portage. «Поскольку главный репозиторий Gentoo ebuild размещен в нашей собственной инфраструктуре, а Github - это только его зеркало, все в порядке, если вы используете rsync или webrsync из gentoo.org», - отметили разработчики.

-

Группа хакеров взломала более 100 тыс. компьютеров в интернет-кафе 30 городов Китая с целью майнинга криптовалюты Siacoin. Таким способом злоумышленникам удалось заработать 5 млн юаней (порядка $800 тыс.). По данным китайских СМИ, участники группировки предположительно вступили в сговор с местными компаниями, обслуживающими компьютерную технику, которые внедряли разработанный злоумышленниками майнер на компьютеры в интернет-кафе во время стандартного осмотра оборудования. Деньги, полученные от добычи и продажи криптовалюты, делились между хакерами и их сообщниками. Впервые о проблеме стало известно в июле 2017 года, когда администраторы ряда интернет-кафе в городе Жуйянь стали замечать серьезное снижение производительности своих компьютеров – нагрузка на центральный процессор нередко составляла 70% даже после перезагрузки. При этом счета за электричество пострадавших значительно выросли. Заподозрив неладное, владельцы интернет-кафе обратились в правоохранительные органы. В июне 2018 года китайские правоохранители арестовали 16 человек по подозрению в причастности к данной схеме.

-

Группировка высококвалифицированных хакеров Olympic Destroyer, известная своими атаками на организаторов, партнеров и поставщиков зимней Олимпиады-2018 в Пхенчхане, возобновила свою активность. Как сообщают эксперты «Лаборатории Касперского», главной задачей Olympic Destroyer был саботаж с использованием сетевого червя. Перед его запуском злоумышленники изучали атакуемые сети в поисках наиболее подходящей «стартовой площадки» для самовоспроизводящегося, самомодифицирующегося червя. В мае-июне текущего года эксперты ЛК зафиксировали новые случаи фишинговых писем с вредоносным вложением, аналогичные тем, что ранее рассылали Olympic Destroyer. Как показал анализ писем, за ними стоит все та же группировка, однако на этот раз она избрала новые цели для атак. По результатам анализа фишинговых писем и телеметрических данных исследователи обнаружили, что новыми жертвами Olympic Destroyer являются финансовые организации в РФ, а также лаборатории в Европе и Украине, специализирующиеся на химической и биологической безопасности. Как и прежде, для обхода обнаружения атаки злоумышленники используют обфусцированные скрипты и метод заражения без использования исполняемых файлов. По мнению исследователей, для хостинга и управления вредоносным ПО хакеры используют скомпрометированные легитимные web-серверы. К примеру, эксперты обнаружили известные структуры каталогов, используемые системой управления контентом Joomla. Какую именно уязвимость проэксплуатировали хакеры, специалисты назвать затруднились.

-

- саботировавшие

- олимпиаду-2018

-

(и ещё 4 )

C тегом:

-

Исследование, проведённое «Лабораторией Касперского», говорит о том, что «умные» гаджеты для домашних питомцев могут таить угрозу как для самих животных, так и для их владельцев. Сейчас на рынке представлен широчайший ассортимент электронных устройств для заботы о питомцах или наблюдения за ними. Это веб-камеры, автоматические кормушки и поилки, электронные игрушки, датчики температуры и пр. Причём многие такие гаджеты имеют подключение к Интернету, а следовательно, могут стать инструментом в руках киберпреступников. В ходе исследования, в частности, выяснилось, что больше трети — 37 % — устройств, предназначенных для домашних животных, могут быть подключены к компьютерной сети. На данный момент о взломе таких гаджетов рассказали 12 % участников опроса. Последствия несанкционированного доступа к подобным устройствам могут быть самыми неприятными: к примеру, взломав систему видеонаблюдения, злоумышленники могут тайно наблюдать за жильцами с целью последующего шантажа или планирования ограбления. Исследование также показало, что у 35 % респондентов использование гаджетов для питомцев вызвало определённые риски для животных или самих владельцев. В большинстве случаев (34 %) неправильное функционирование электронного устройства поставило под угрозу здоровье домашнего животного. Практически в каждом четвёртом случае (23 %) риску оказалась подвержена жизнь питомца. Кроме того, треть респондентов (31 %) заявили, что инциденты с гаджетами вызвали стресс у них самих или других домочадцев.

-

Хакерская группировка Electrum, предположительно ответственная за атаки на энергосеть Украины в декабре 2016 года, обратила внимание и на другие страны, утверждают специалисты компании Dragos, специализирующейся на вопросах обеспечения кибербезопасности промышленных систем. В своих операциях группировка использует вредоносное ПО Crashoverride/Industroyer, предназначенное для атак на промышленные системы автоматизации, в частности, данная программа применялась в декабрьских атаках на энергосистему Украины. Как полагают исследователи, Electrum (предположительно связана с РФ) причастна к разработке вредоноса Sandworm (также известного как TeleBots и BlackEnergy). По их словам, изначально группа занималась только разработкой Sandworm, но затем начала предпринимать активные действия. Ранее Electrum концентрировалась исключительно на Украине, но в минувшем году стала обращать внимание и на другие страны. По данным Dragos, хакеры атаковали предприятия энергетического сектора, однако информацию о каких компаниях и странах идет речь, специалисты не раскрыли. В основном группировка применяет распространенные методы атак, не полагаясь на эксплоиты или уязвимости нулевого дня. К примеру, хакеры использовали серверы баз данных Microsoft SQL Server для компрометации промышленных систем управления. По словам специалистов, Electrum является одной из наиболее компетентных и изощренных хакерских группировок, активных в настоящее время. Как стало известно ранее, круг своей деятельности расширила и киберпреступная группировка Xenotime, известная атакой на нефтехимический завод в Саудовской Аравии. Теперь хакеры начали атаковать системы противоаварийной защиты на предприятиях в США.

-

- атаковавшие

- украину

-

(и ещё 4 )

C тегом:

-

Контроль над отключенным сервисом SpamCannibal, содержавшим списки известных распространяющих спам серверов, был перехвачен хакерами. Заново запущенный киберпреступниками сервис стал распространять вредоносное ПО, сообщает издание The Register. Как выяснили журналисты издания, при посещении сайта spamcannibal.org пользователю предлагают загрузить фальшивые обновления для Adobe Flash, которые на самом деле являются вредоносным ПО. Судя по всему, злоумышленникам удалось изменить DNS настройки сайта таким образом, чтобы он перенаправлял посетителей на контролируемый киберпреступниками ресурс. По словам исследователей безопасности, новые «владельцы» сайта установили собственный домен и посещение любого поддомена spamcannibal.org приводит к тому, что IP-адрес пользователя расценивается как распространяющий спам, после чего ему предлагается установить поддельное обновление.

-

- хакеры

- перехватили

-

(и ещё 5 )

C тегом:

-

С начала 2017 года киберпреступники похитили криптовалют на сумму, эквивалентную порядка $1,2 млрд, сообщается в отчёте антифишинговой рабочей группы (Anti-Phishing Working Group, APWG). В исследование были включены как зарегистрированные, так и незарегистрированные кражи. «Кроме оборота наркотиков и отмывания денег с помощью криптовалют мы видим ещё одну проблему — воровство токенов», — заявил в интервью Reuters генеральный директор компании CipherTrace и председатель APWG Дэйв Джеванс (Dave Jevans). По оценкам Джеванса, из украденных $1,2 млрд возвращены были лишь около 20 %. При этом эксперт считает, что в будущем ситуация не только не улучшится, но даже осложнится. В этом он винит постановление Европейской комиссии о защите данных (GDPR), которое вступает в силу 25 мая 2018 года. «GDPR негативно отразится на безопасности в Интернете и непреднамеренно сыграет на руку киберпреступникам. Ограничивая доступ к важной информации, новый закон значительно затруднит расследование киберпреступлений — кражи криптовалют, фишинга, вымогательства, распространения вредоносных программ, взломов», — уверен Джеванс. Дело в том, что GDPR запрещает компаниям публиковать информацию, с помощью которой можно было бы идентифицировать пользователей Интернета. Согласно постановлению, использование протокола WHOIS является незаконным, так как он позволяет установить имя, адрес электронной почты и номер телефона того, на чьё имя зарегистрирован тот или иной домен во Всемирной паутине. Но именно WHOIS был одним из важнейших инструментов правоохранительных органов в борьбе с преступлениями в киберпространстве.