Поиск

Показаны результаты для тегов 'уязвимости'.

Найдено: 51 результат

-

Компания Cisco выпустила обновления безопасности, исправляющие 32 уязвимости в ее продуктах. Три из них обозначены как критические, в том числе нашумевшая уязвимость CVE-2018-11776 в Apache Struts, активно эксплуатируемая в реальных кибератаках. Остальные две затрагивают Cisco Umbrella API, а также интерфейс управления маршрутизаторами Cisco RV110W, RV130W и RV215W. Из оставшихся 29 уязвимостей 14 обозначены как высоко опасные и 15 – как средней опасности. Проблемы были исправлены в Cisco Routers, Cisco Webex, Cisco Umbrella, Cisco SD-WAN Solution, Cisco Cloud Services Platform, Cisco Data Center Network и других продуктах компании. Обнаруженная в прошлом месяце уязвимость CVE-2018-11776 затрагивает ядро Apache Struts и позволяет удаленно выполнить код. Проблема существует из-за отсутствия надлежащей проверки ядром вводимых пользователями данных при определенных конфигурациях фреймворка. Уязвимость была исправлена производителем в версиях Apache Struts 2.3.35 и 2.5.17, и теперь она также устранена в продуктах Cisco. Вторая исправленная Cisco критическая уязвимость (CVE-2018-0435) затрагивает Cisco Umbrella API. Cisco Umbrella представляет собой облачную платформу для обеспечения безопасности, выполняющую функции первой линии защиты портов и протоколов путем блокировки вредоносных доменов, URL, IP-адресов и файлов до установления подключения или загрузки. Проблема существует из-за неэффективных настроек аутентификации в интерфейсе Cisco Umbrella API. Третья уязвимость (CVE-2018-0423) затрагивает web-интерфейс управления маршрутизаторами Cisco RV110W Wireless-N VPN Firewall, Cisco RV130W Wireless-N Multifunction VPN Router и Cisco RV215W Wireless-N VPN Router. С ее помощью злоумышленник может выполнить произвольный код или вызвать отказ в обслуживании.

-

Специалисты компании Nightwatch Cybersecurity опубликовали отчет, в котором утверждают, что из-за уязвимости в операционной системе Android хакеры могут получить информацию с 99% Android-девайсов. Об этом пишет 4PDA со ссылкой на PhoneArena. Вредоносные приложения, получив стандартные разрешения на доступ к сетевым функциям, могут отправлять информацию на сервер своего владельца. Так, хакеры могут получить доступ к названию сети Wi-Fi, данным DNS-сервера, BSSID и локальным IP-адресам. Кроме того, при получении MAC-адреса, опознать жертву взлома и отслеживать ее перемещения. По информации исследовательской компании, владельцам гаджетов с Android 9.0 Pie атака уже не грозит — разработчики оперативно исправили недочет в новейшей версии мобильной операционной системы. Тем не менее, она установлена лишь на 1,1% всех устройств, работающих под управлением Android — остальные версии системы, включая 8.1 Oreo, продолжают оставаться в зоне риска. Исследователи утверждают, что Google не собирается исправлять ошибку в более старых версиях ОС — а значит, опасность для пользователей быть атакованными сохраняется. Под угрозой находятся не только владельцы Android — уязвимость затрагивает большинство гаджетов, использующих код от Google, в том числе Amazon FireOS. Для того чтобы минимизировать риск, специалисты по кибербезопасности советуют избегать установки приложений из сторонних источников.

-

- из-за

- уязвимости

- (и ещё 7 )

-

14 августа компания Microsoft выпустила плановые ежемесячные обновления безопасности для своих продуктов. Августовские патчи исправляют 60 уязвимостей, в том числе две уязвимости нулевого дня, активно использующиеся в реальных атаках. Согласно бюллетеню Microsoft, одна из уязвимостей нулевого дня ( CVE-2018-8414 ) затрагивает оболочку Windows Shell. Однако в действительности проблема связана с использованием файлов SettingContent-ms для распространения вредоносного ПО. Первым атаку с использованием данной уязвимости продемонстрировал исследователь компании SpecterOps Мэтт Нельсон в июне текущего года. Хакеры начали экспериментировать с уязвимостью спустя месяц. Вторая уязвимость ( CVE-2018-8373 ) была исправлена в Internet Explorer. Проблема связана с тем, как скриптовый движок обрабатывает объекты в памяти, и позволяет злоумышленнику удаленно выполнить код с привилегиями пользователя. Если владелец ПК использует учетную запись администратора, как делает большинство пользователей Windows, эксплуатация данной уязвимости может привести к серьезным последствиям. Проэксплуатировать уязвимость можно, либо заманив жертву на вредоносный сайт через Internet Explorer, либо заставив ее открыть присланный в электронном письме вредоносный документ с помощью приложения, использующего движок IE. CVE-2018-8373 была обнаружена исследователем Эллиотом Цао. По данным Microsoft, до выхода обновлений уязвимость уже эксплуатировалась в атаках.

-

Стало известно об ещё трёх уязвимостях процессоров Intel, которые могут использоваться вредоносным ПО и виртуальными машинами для похищения секретной информации из компьютерной памяти. Речь, в частности, может идти о паролях, личных и финансовых записях и ключах шифрования. Они могут быть извлечены из других приложений и даже защищённых хранилищ SGX и памяти в режиме SMM (System Management Mode). Уязвимы ПК, настольные системы и серверы. Эти уязвимости, связанные с механизмом спекулятивных вычислений, были обнаружены исследователями ещё в январе, и тогда же Intel была проинформирована. В официальном блоге ведущий производитель процессоров для ПК и серверов сообщил, что в сочетании с обновлениями, выпущенными ранее в этом году, новые представленные сегодня заплатки смогут защитить пользователей от очередных уязвимостей. «Нам неизвестны случаи использования любого из этих методов в реальной обстановке для кражи данных, но это ещё раз напоминает о необходимости всем придерживаться основных правил безопасности», — отметила Intel. Компания назвала этот набор уязвимостей L1TF (L1 Terminal Fault) и отметила, что два варианта атак можно закрыть с помощью уже доступных сейчас обновлений. А третий, который затрагивает лишь часть пользователей, — например, определённые центры обработки данных, — может потребовать дополнительных мер защиты. Всего упомянуто три варианта атак: CVE-2018-3615 (извлечение данных из памяти анклавов Intel SGX), CVE-2018-3620 (извлечение данных из SMM и областей памяти ядра ОС) и CVE-2018-3646 (утечка данных из виртуальных машин). Уязвимости используют то обстоятельство, что при доступе к памяти по виртуальному адресу, приводящему к исключению (terminal page fault) из-за отсутствия флага Present в таблице страниц памяти (PTE), процессоры Intel спекулятивно рассчитывают физический адрес и загружают данные, если они имеются в L1-кеше. Спекулятивные расчёты производятся до проверки наличия данных в физической памяти и их доступности для чтения. Потом, в случае отсутствия флага Present в PTE операция отбрасывается, но информация оседает в кеше и её можно извлечь по сторонним каналам. Опасность L1TF состоит в том, что можно определить данные по любому физическому адресу (например, атаковать основную ОС из гостевой системы). Исследователи, выявившие уязвимость, назвали её Foreshadow. «Когда вы смотрите на то, что с помощью Spectre и Meltdown взломать невозможно, то среди немногих областей остаются анклавы Intel Software Guard Extensions (SGX), — сказал Wired участник открытия Foreshadow Даниэль Генкин (Daniel Genkin). — SGX оставался неподвластен Spectre, поэтому наша работа в этом направлении была следующим логическим шагом». AMD тоже прокомментировала ситуацию, сообщив на странице безопасности, посвящённой Specre-подобным уязвимостям: «Как и в случае с Meltdown, мы полагаем, что наши процессоры из-за архитектуры аппаратной защиты страниц памяти не подвержены новым вариантам атаки спекулятивного исполнения, называемым Foreshadow или Foreshadow-NG. Мы советуем клиентам, работающим с процессорами EPYC в своих центрах обработки данных, в том числе в виртуализированных средах, не устанавливать заплатки программного обеспечения для Foreshadow на свои платформы AMD». Совет этот не будет лишним, ведь подобные обновления безопасности могут снижать производительность систем. Со времени публикации первоначальной информации о трёх видах уязвимостей CPU, связанных со спекулятивными вычислениями (под общим именем Meltdown и Spectre), был раскрыт целый ряд новых аналогичных вариантов атак — например, CVE-2018-3639, BranchScope, SgxSpectre, MeltdownPrime и SpectrePrime, Spectre 1.1 и 1.2 или SpectreRSB. Исследователи не исключают обнаружения новых видов подобных уязвимостей. После первоначального обнародования сведений о Spectre и Meltdown Intel расширила свою программу стимулирования выявления уязвимостей и ошибок, открыв её для большего количества исследователей в области безопасности и предложив более крупные денежные вознаграждения.

-

- обнаружены

- ещё

-

(и ещё 4 )

C тегом:

-

6 августа компания Google выпустила плановые ежемесячные обновления безопасности для своей мобильной операционной системы Android. В общей сложности обновления исправляют 43 уязвимости, 6 из которых обозначены как критические. Проблемы затрагивают ряд компонентов, в том числе фреймворк, медиа-фреймворк, систему, ядро, а также компоненты Qualcomm. Согласно августовскому бюллетеню безопасности, наиболее опасными являются уязвимости, позволяющие локальным вредоносным приложениям получать дополнительные привилегии без участия пользователя, а также позволяющие злоумышленникам удаленно выполнить код. «Наиболее опасной является критическая уязвимость, позволяющая удаленному атакующему с помощью особым образом созданного файла выполнить произвольный код в контексте привилегированного процесса. Оценка степени опасности уязвимости основывается на том, как ее эксплуатация может повлиять на затронутое устройство при условии, что ограничения для платформы и сервисов были отключены в целях разработки или успешно обойдены», - сообщается в бюллетене. Партнеры Android были уведомлены об уязвимостях как минимум за месяц до выхода обновлений. Исправления для исходного кода также были опубликованы в репозитории Android Open Source Project (AOSP). Никаких сообщений об эксплуатации исправленных уязвимостей в реальной жизни компания Google не получала.

-

Компания Microsoft выпустила пакет исправлений за июль 2018 года. В текущем месяце производитель исправил 53 уязвимости, в том числе 8 критических в 15 различных продуктах. Список приложений, получивших исправления в текущем месяце, включает: Internet Explorer Microsoft Edge Microsoft Windows Microsoft Office и Microsoft Office Services ChakraCore Adobe Flash Player .NET Framework ASP.NET Microsoft Research JavaScript Cryptography Library Skype for Business и Microsoft Lync Visual Studio Microsoft Wireless Display Adapter V2 Software PowerShell Editor Services PowerShell Extension for Visual Studio Code Web Customizations for Active Directory Federation Services Критические уязвимости, позволяющие удаленному злоумышленнику выполнить произвольный код, были исправлены в программной платформе .NET Framework (CVE-2018-8284, CVE-2018-8260), пакете Microsoft Office (CVE-2018-8281, CVE-2018-8300, CVE-2018-8312), Microsoft PowerShell (CVE-2018-8327), Skype for Business и Microsoft Lync (CVE-2018-8311), а также линейке продуктов Visual Studio (CVE-2018-8172). Помимо этого, в июльский пакет исправлений также включены обновления безопасности для Flash Player, недавно выпущенные компанией Adobe.

-

Microsoft опубликовала документ «Security Servicing Commitments for Windows» («Обязательства по обеспечению безопасности для Windows»), в котором компания рассказала о своих обязательствах касательно исправления уязвимостей в операционной системе. В частности, в документе описано, какие именно проблемы программисты Microsoft будут исправлять, а какие останутся без внимания. Документ призван дать экспертам по кибербезопасности более четкое понимание особенностей, ограничений и процессов в ОС Windows, а также пояснить обязательства по обслуживанию, которые берет на себя компания. «Мы заинтересованы в обратной связи когда дело касается нашей сервисной политики, и надеемся, что наши критерии покажутся вам, исследователям, логичными», - следует из документа. Как пояснили в Microsoft, при обнаружении очередной уязвимости действуют два критерия оценки: Угрожает ли найденая уязвимость особенностям операционной системы, которые Microsoft защищает? Достигает ли опасность уязвимости определенного уровня? Утвердительный ответ на оба вопроса означает, что проблемой займутся программисты Microsoft, а исправления для всех поддерживаемых продуктов будут выпущены в кратчайшие сроки. Если ответ хотя бы на один из вопросов будет «нет», тогда компания отложит исправление уязвимости до выпуска новой версии ОС. В документе также описаны уровни опасности уязвимостей: «критический», «высокий», «средний», «низкий» и «нулевой». Компания будет исправлять только уязвимости уровня «критический» и «высокий».

-

- microsoft

- рассказала

-

(и ещё 4 )

C тегом:

-

Взлом заблокированного паролем iPhone — потенциально верный способ получения правоохранителями информации, которая может помочь следствию выйти на преступника или же доказать вину подозреваемого. Однако в Apple не считают нужным идти навстречу полиции и помогать блюстителям закона в обходе стандартных средств защиты пользовательских данных, предусмотренных iOS. Вследствие этого Департамент полиции США вынужден привлекать сторонние организации. Речь идёт о компаниях, специализирующихся на взломе iPhone. В их числе — американская Grayshift и израильская Cellebrite. Для обхода блокировки американская полиция продолжительное время пользуется системой под названием GrayKey. Её разработкой занимались выходцы из Apple, объединившиеся в команде Grayshift. Устройство предлагается исключительно правоохранительным органам и недоступно частным лицам, среди которых найдётся немало желающих опробовать его функциональность. Принципы работы GrayKey держатся в секрете. Известно лишь, что устройство ненадолго подключается к iPhone кабелем, после чего ему потребуется в среднем от двух часов до трёх суток, чтобы достать из него все необходимые сведения. Точное время зависит от сложности установленного пароля. Однако вскоре системы наподобие GrayKey потеряют былую актуальность и превратятся в бесполезный набор микросхем. Apple объявила, что лазейка-уязвимость будет ими ликвидирована уже в следующей версии iOS. С выходом апдейта до iOS 11.4.1 система примется блокировать возможность обмена данными при USB-подключении, которая имелась ранее. Если в течение 60 минут с момента последней активации устройства гаджет не был разблокирован повторно, то ограничение на передачу данных посредством кабельного соединения вступит в силу автоматически. У правоохранителей будет всего один час на то, чтобы успеть заполучить доступ к iPhone при помощи GrayKey. «Мы непрерывно совершенствуем существующие в продукции Apple механизмы защиты, чтобы уберечь наших клиентов от хакеров. Но мы также с уважением относимся к правоохранителям и заявляем, что все наши действия по улучшению мер безопасности вовсе не призваны помешать им делать свою работу», — говорится в пресс-релизе Apple.

-

Спустя два месяца после выпуска исправления для критической уязвимости CVE-2018-7600 в системе управления контентом Drupal, в Сети все еще насчитывается более 115 тыс. сайтов, которые не установили патч. Об этом сообщил исследователь безопасности Трой Мерш, который проанализировал множество порталов, использующих Drupal 7.x. Эксперт просканировал порядка 500 тыс. сайтов, из которых 115 070 работают на устаревшей версии Drupal 7.x, уязвимой к атакам с использованием CVE-2018-7600, также известной как Drupalgeddon 2. CVE-2018-7600 представляет собой критическую уязвимость, обнаруженную в конце марта 2018 года и считающуюся одной из самых серьезных проблем безопасности, влияющих на систему управления контентом Drupal. Уязвимость позволяет злоумышленникам выполнить произвольный код в основном компоненте системы и перехватить контроль над сайтом. Атакующему не нужно регистрироваться или аутентифицироваться на целевом ресурсе, достаточно лишь отправить специально сформированный HTTP-запрос на уязвимый сайт. Исправления были выпущены для версий Drupal 6.x, 7.x и 8.x. В ходе исследования специалист не сканировал сайты, использующие Drupal 6.x и 8.x, однако те 500 тыс. ресурсов, которые он смог идентифицировать и проверить, составляют порядка половины всех сайтов на Drupal, работающих в Интернете на сегодняшний день.

-

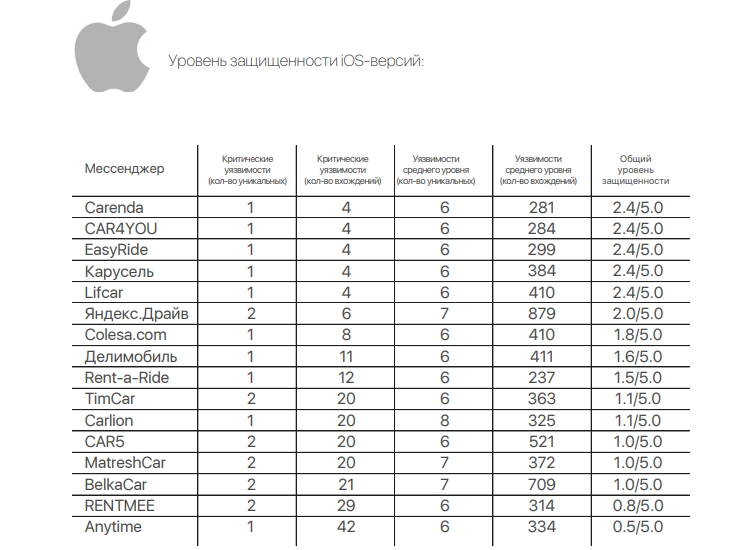

Компания Solar Security, о приобретении которой недавно объявил телекоммуникационный оператор «Ростелеком», представила результаты первого в России исследования безопасности мобильных приложений для каршеринга. Напомним, что сервисы каршеринга — краткосрочной аренды автомобилей — сейчас активно развиваются в нашей стране, прежде всего в Москве и Санкт-Петербурге. Для бронирования машин в рамках таких платформ служит приложение для смартфона. Для подписчиков служб каршеринга основные риски связаны с возможным похищением аккаунта. В этом случае злоумышленник сможет свободно распоряжаться автомобилем, который в этот момент якобы использует другой человек. Кражу аккаунта теоретически можно осуществить через уязвимости и скрытые возможности мобильных приложений. Эксперты Solar Security проанализировали клиентские программы таких сервисов, как «Делимобиль», «Карусель», «Яндекс.Драйв», Anytime, BelkaCar, CAR4YOU, CAR5, Carenda, Carlion, Colesa.com, EasyRide, Lifcar, MatreshCar, Rent-a-Ride, RENTMEE и TimCar. Все приложения рассматривались в вариантах для операционных систем Android и iOS. Выяснилось, что среди Android-приложений наилучшую защиту демонстрируют «Яндекс.Драйв», Anytime, Lifcar и «Карусель». Хуже всего защищены приложения Rent-a-Ride, BelkaCar и CAR5. Более половины каршеринг-приложений под Android уязвимы к атакам типа DoS и DNS spoofing. Примерно в трети случаев наблюдается небезопасное хранение конфиденциальных данных, в том числе паролей. Что касается iOS-версий приложений, то они в целом защищены хуже, чем их аналоги под Android. Самыми безопасными признаны Carenda, CAR4YOU, EasyRide, «Карусель» и Lifcar, а в конце списка оказались RENTMEE и Anytime. Для iOS-версий приложений характерны такие уязвимости, как слабый алгоритм шифрования, использование буфера обмена, небезопасная аутентификация и небезопасное хранение конфиденциальных данных.

-

- большинстве

- приложений

- (и ещё 5 )

-

Компания ESET сообщает об обнаружении двух ранее неизвестных «дыр» в программных продуктах Adobe и Microsoft: связка этих уязвимостей позволяет выполнять на компьютере жертвы произвольный вредоносный код. Под ударом злоумышленников оказались Adobe Reader и Windows. Нападение может быть осуществлено через сформированный специальным образом файл в формате PDF. При этом от потенциальной жертвы требуется минимальное участие: киберпреступникам достаточно лишь вынудить пользователя открыть документ. «В данном случае злоумышленники нашли уязвимости и написали эксплойты как для Adobe Reader, так и для операционной системы — сравнительно редкий случай, иллюстрирующий высокую квалификацию авторов», — отмечает ESET. Сочетание двух брешей «нулевого дня» представляет весьма высокую опасность. Дело в том, что в случае успешной атаки киберпреступники могут выполнить на компьютере жертвы произвольные действия с максимальными привилегиями. Специалисты уже обнаружили опытные PDF-файлы, эксплуатирующие данные уязвимости. Правда, эти образцы не содержали вредоносной нагрузки — очевидно, злоумышленники пока тестируют новую схему атаки. Компании Adobe и Microsoft уже поставлены в известность о существовании проблем.

-

Valve заплатит пользователям за найденные в её сервисах баги и уязвимости. Заработать на ошибках компании смогут участники платформы HackerOne. Сумма денежного вознаграждения зависит от масштаба выявленной проблемы. Максимальная награда за нахождение мелких багов — $200. Если пользователь выявит ошибки средней сложности, он может рассчитывать на сумму от $250 до $1000. Огрехи разработчиков и уязвимости, оказывающие сильное влияние на работу сервиса или игры, оцениваются от $500 до $2000. Выплаты за критические ошибки начинаются от $1500 и определяются индивидуально. Valve предупредила, что хакеры должны искать ошибки только в программном обеспечении. DDoS-атаки, социальная инженерия, фишинг, взлом серверов и попытки проникнуть в офисы компании могут повлечь за собой уголовную ответственность. Искать уязвимость следует на сайтах, принадлежащих Valve, Steam и сопутствующих сервисах платформы. Так, примером может послужить опыт студента Руби Нилона (Ruby Nealon), которому удалось добавить в Steam игру, минуя необходимые процедуры и проверки. Подросток изучил работу сервиса и нашёл уязвимость, которая позволила ему определить статус проекта без участия модераторов.

-

Компания Positive Technologies опубликовала результаты исследования текущего уровня защищённости финансовых приложений. Речь идёт прежде всего о системах дистанционного банковского обслуживания (ДБО). Отмечается, что больше половины таких систем содержат критически опасные уязвимости. Впрочем, наблюдается тенденция повышения уровня защищённости банковских приложений. Так, если в 2015 году опасные «дыры» содержались в 90 % проанализированных систем, а в 2016 году — в 71 %, то в 2017-м — уже только в 56 %. В среднем в прошлом году на каждую систему ДБО приходилось по 7 уязвимостей. Наиболее распространёнными уязвимостями онлайн-банков в 2017 году стали «межсайтовое выполнение сценариев» (75 % систем) и «недостаточная защита от атак, направленных на перехват данных» (69 %). Эксплуатируя эти «дыры», злоумышленники могут атаковать клиентов банков. Что касается мобильных приложений, то в половине систем (48 %) была выявлена хотя бы одна критически опасная уязвимость. В 52 % мобильных банков уязвимости позволяли расшифровать, перехватить, подобрать учётные данные для доступа в мобильное приложение или вовсе обойти процесс аутентификации. При этом приложения для устройств на базе Android уступают по уровню защиты аналогам для гаджетов на платформе iOS. «2017 год подарил надежду, что финансовые приложения когда-нибудь станут безопасными. Мы наблюдали существенное повышение уровня защищённости анализируемых систем ДБО — как онлайн-банков, так и мобильных приложений», — отмечают эксперты.

-

- positive

- technologies:

- (и ещё 7 )

-

Microsoft запустила новую программу по выплате вознаграждений за найденные уязвимости. Программа ориентирована специально на проблемы спекулятивного выполнения комманд, такие как Meltdown и Spectre. Как следует из заявления Microsoft, срок действия программы ограничен и закончится 31 декабря 2018 года. Продемонстрировавшим успешное осуществление ранее неизвестной атаки спекулятивного выполнения команд, компания готова выплатить максимальное вознаграждение в размере до $250 тыс. Тем, кому удастся обойти существующие меры по защите для Windows (раскрыть информацию на полностью исправленной системе) или Azure (прочитать память, не размещенную на виртуальной машине злоумышленника), Microsoft готова заплатить до $200 тыс. Исследователи, обнаружившие аналог Meltdown или Spectre в Windows 10 или Microsoft Edge, могут заработать до $25 тыс., однако только в том случае, если их эксплоит «позволит раскрывать конфиденциальную информацию через границу доверия».

-

Вчера разнеслась новость о том, что ранее неизвестная исследовательская фирма CTS-Labs выявила 13 серьёзных уязвимостей в продуктах AMD. Если эти недостатки безопасности действительно настолько критичны, то крайне важно, чтобы AMD немедленно с ними справилась. Но стоит обратить внимание на довольно необычный способ, который израильская фирма выбрала для раскрытия информации об уязвимостях, и на другие связанные с этим странности, на которые указывают многие специалисты. В случае со Spectre и Meltdown, например, серьёзный урон индустрии нанёс даже тот факт, что публикация информации об уязвимостях произошла на неделю раньше, чем планировали Intel, AMD, ARM и Google. Но при этом упомянутые компании были осведомлены о Spectre и Meltdown с июня (то есть за полгода) и в течение этого времени работали над исправлениями. Фактически, Google предоставила разработчикам процессоров и ОС расширенный срок для выпуска исправлений. Это стандартная процедура раскрытия информации об уязвимостях: обычно затронутым компаниям предоставляется, по крайней мере, 90-дневное окно для создания заплаток и подготовки адекватной реакции. Но израильская контора CTS-Labs уведомила AMD менее чем за день до публикации. Стоит добавить, что CTS-Labs наняла PR-фирму для обработки запросов прессы, а её красочный веб-сайт AMDFlaws.com явно не соответствует типичной методологии раскрытия информации об ошибках. Фактически, текст сайта призван вызвать панику и включает в себя цитаты вроде подобных: «Зачем мы это делаем? Чтобы обратить внимание общественности на проблемы и предупредить пользователей и организации. В частности, мы настоятельно призываем сообщество уделять более пристальное внимание безопасности устройств AMD, прежде чем использовать их в критически важных системах, которые могут потенциально подвергнуть опасности жизни людей». Spectre затрагивает каждый процессор Intel (и ряда других компаний), выпускаемый в последние два десятка лет, но Google Project Zero избегала такого рода гиперболических заявлений, когда раскрыла уязвимость наряду с Meltdown. Вот ещё одна любопытная цитата: «Как скоро будут доступны исправления? Мы не знаем. CTS связывается с отраслевыми экспертами, чтобы попытаться ответить на этот вопрос. По мнению экспертов, уязвимости прошивки, такие как MasterKey, RyzenFall и Fallout, требуют нескольких месяцев для исправления. Аппаратные уязвимости, такие как Chimera, не могут быть исправлены и требуют обходного пути. Реализация обходных методов, в свою очередь, может быть затруднительна и вызвать нежелательные побочные эффекты». Но почему ссылка идёт на неких экспертов, тогда сотрудники CTS не дождались ответа и официальной оценки от самой AMD? Обычно для определения времени, необходимого для выпуска исправлений, специалистам по безопасности нужно связаться с производителем. К тому же сайт CTS-Labs почти не содержит технической информации об уязвимостях, зато изобилует инфографикой: возможно целью является привлечение скандального внимание общественности, а не сообщения о проблеме с безопасностью? Хорошие конторы, занимающиеся безопасностью, не подставляют пользователей под потенциальную угрозу, публикуя сведения об уязвимостях, борьба с которыми может занять несколько месяцев. Такие фирмы не нагоняют панику, а используют сайты вроде AMDFlaws для технического информирования. Они не делают выводов, а передают информацию в нужные руки для скорейшего преодоления проблем. Минимум один независимый эксперт по безопасности, Дэн Гвидо (Dan Guido), утверждает, что опубликованные уязвимости CTS Labs действительно имеют место. Он отметил, что ещё на прошлой неделе с ним связались специалисты CTS Labs для проверки своих выкладок, предоставили полный технический отчёт и примеры кода эксплоитов для каждого набора уязвимостей. «Независимо от шумихи вокруг публикации, могу отметить, что ошибки реальны, точно описаны в техническом отчёте (который, насколько мне известно, не является публичным), и их код эксплоитов работает», — отметил он. Похоже, ошибки действительно реальны, но насколько они критические? Многие отмечают, что их значение многократно преувеличено. Сам же Дэн Гвидо при просьбе сравнить их с уязвимостями блока предсказания ветвлений современных CPU сказал: «Meltdown и Spectre потребовали новых исследований. Напротив, все эти последние уязвимости были хорошо поняты ещё с 1990-х годов. Они не являются новыми фундаментальными проблемами, они представляют собой хорошо понимаемые ошибки программирования». Если проблемы безопасности реальны, AMD должна поскорее их исправить. Компания заслуживает критики за то, что не смогла их выявить ранее. Но даже если выводы CTS-Labs являются подлинными, компания сообщила их в такой манере, которая целиком противоречит нормальной практике сообщества безопасности. Всё это слишком похоже на чёрный PR, в котором заинтересованы какие-то стороны. Вполне возможно, что начинающая CTS-Labs решила таким скандалом привлечь к себе внимание ценой пренебрежения лучшими практиками раскрытия информации о безопасности. Впрочем, выявление 13 уязвимостей в известном микропроцессоре гарантировало, что внимание в любом случае будет привлечено. CTS-Labs призналась ресурсу Reuters в том, что состоит из шести сотрудников и делится своими исследованиями с компаниями, которые платят за информацию. Пользователи Reddit указали, что специалисты компании сняли свои интервью «на зелёном экране», а затем заменили фон (что также косвенно свидетельствует о скромном размере конторы). Тем временем компания Viceroy Research, замеченная в спекуляциях с игрой на понижении, опубликовала на основе полученных от CTS данных 25-страничный «некролог» AMD, в котором заявляет, что AMD стоит $0,00, и полагает, что никто в принципе не должен покупать продукты AMD для каких бы то ни было целей. Он также прогнозирует, что AMD будет вынуждена подать заявление о банкротстве. Посмотрим, как будут развиваться события далее и как прокомментирует сложившуюся ситуацию сама AMD.

-

- уязвимости

- процессоров

-

(и ещё 4 )

C тегом:

-

«Лаборатория Касперского» обнаружила ряд серьёзных уязвимостей в популярных «умных» камерах: найденные бреши теоретически позволяют злоумышленникам получить удалённый контроль над устройством и выполнить на нём произвольные действия. Речь идёт о камерах, которые применяются для наблюдения за жилищем или офисом, а также для дистанционного присмотра за ребёнком или питомцем. Производителем уязвимых камер является компания Hanwha Techwin. Исследованные камеры, как отмечается, взаимодействуют с пользовательским компьютером, смартфоном или планшетом не напрямую, а через облачный сервис. И именно архитектура последнего оказалась уязвимой к различным внешним воздействиям. «Дело в том, что передача и обработка любых запросов от человека к камере и обратно происходит в облаке по протоколу XMPP. В облаке, организованном на базе этого протокола, есть так называемые комнаты, в каждой из которых находятся видеокамеры одного типа. В силу незащищённости архитектуры злоумышленники способны зарегистрировать в таком облаке произвольную учётную запись и с её помощью получить доступ ко всем комнатам», — пишет «Лаборатория Касперского». «Дыры» позволяют злоумышленникам выполнять широкий набор различных операций. К примеру, они могут получить доступ к видео- и аудиоматериалам любой камеры, подключённой к облаку. На устройстве можно выполнить произвольный вредоносный код, скажем, с целью организации атаки через Сеть. Более того, камеру даже можно полностью вывести из строя — без возможности восстановления. Одним из потенциальных сценариев атаки, к примеру, может стать подмена изображения для конечного пользователя. Киберпреступники также могут красть личные данные жертв, которые те указывают для получения уведомлений от «умных» камер на свои аккаунты в социальных сетях и почтовых сервисах. Производитель смарт-камер уже закрыл ряд уязвимостей, а в ближайшее время планирует исправить недоработки облачного сервиса. Подробнее об исследовании можно узнать здесь.

-

- популярных

- смарт-камерах

-

(и ещё 3 )

C тегом:

-

Более половины почтовых серверов в Сети оказались под угрозой из-за критической уязвимости в агенте передачи сообщений Exim, используемом в операционных системах семейства Unix. Данное ПО работает на почтовых серверах и отвечает за передачу электронных сообщений. По состоянию на март 2017 года в интернете насчитывалось более 500 тыс. активных серверов Exim, а в ноябре того же года их число возросло до нескольких миллионов. Уязвимость (CVE-2018-6789) была обнаружена исследователем безопасности из Тайваня Мех Чаном. Проблема позволяет злоумышленнику обмануть сервер Exim и выполнить вредоносные команды до того, как атакующему потребуется авторизоваться на сервере. Уязвимость представляет собой однобайтовое переполнение буфера в функции декодирования base64. Ошибка затрагивает все версии Exim. Исследователь сообщил о проблеме команде Exim в начале февраля нынешнего года. Разработчики признали наличие уязвимости, отметив при этом, что не уверены в ее критичности, так как проэксплуатировать ошибку достаточно сложно. Команда уже выпустила обновление Exim 4.90.1, устраняющее проблему. Владельцам серверов рекомендуется установить его как можно скорее. Мех Чан уже не впервые выявляет опасные уязвимости в Exim. В ноябре прошлого года он сообщил о двух проблемах, одна из которых позволяла выполнить вредоносный код на целевом сервере.

-

«Лаборатория Касперского» объявила о двадцатикратном увеличении денежного вознаграждения за поиск уязвимостей в своих программных продуктах. Теперь энтузиасты и эксперты по безопасности за обнаружение серьёзного «бага» в защитных решениях компании могут получить до 100 тысяч долларов США. Сообщается, что в поиске уязвимостей могут участвовать все члены международной платформы HackerOne, являющейся партнёром «Лаборатории Касперского» в программе bug bounty. Максимальная награда предусмотрена за всесторонний анализ новейших бета-версий Kaspersky Internet Security 2019, Kaspersky Endpoint Security 11 и обнаружение в них ошибок, которые позволяют удалённо выполнить какой-либо код через канал обновления продуктовых баз. В случае нахождения уязвимостей, допускающих другие варианты удалённого выполнения кода, исследователи могут рассчитывать на вознаграждение в размере от 5 до 20 тысяч долларов (в зависимости от сложности найденной бреши). Также денежные выплаты предусмотрены за обнаружение «багов», позволяющих повысить локальные привилегии или ведущих к раскрытию конфиденциальных данных. В «Лаборатории Касперского» уверены, что внесённые в программу премирования корректировки помогут компании разрабатывать как можно более защищённое и безопасное ПО. «Находить и закрывать уязвимости — очевидный приоритет для нас. Поэтому мы приглашаем независимых исследователей присоединиться к проверке наших продуктов. Обеспечение целостности кода — фундамент нашего бизнеса и недавно запущенной программы информационной открытости», — прокомментировал нововведения генеральный директор компании Евгений Касперский. Впервые программа bug bounty была запущена «Лабораторией Касперского» в августе 2016 года. За время её действия антивирусный вендор обработал более 70 отчётов о недочётах в своих решениях и внёс в них соответствующие исправления. Аналогичные программы премирования за информацию об особо опасных «дырах» действуют в Google, Mozilla, «Яндексе», Microsoft и других софтверных компаниях.

-

- «лаборатория

- касперского»

- (и ещё 8 )

-

Корпорация Microsoft подтвердила наличие уязвимости в Skype, которая позволяет злоумышленникам получить привилегии администратора на компьютере. Компания не сможет решить проблему в ближайшее время, потому что для этого потребуется переписать уязвимую часть кода. Уязвимость была обнаружена исследователем безопасности Стефаном Кантхаком (Stefan Kanthak), который сообщил, что компонент Skype, используемый для обновления, можно обмануть с целью модифицировать системную библиотеку. Это позволяет хакеру загружать вредоносный код и помещать его в пользовательскую временную папку, подменяя её на существующую библиотеку, которая может быть изменена кем угодно. По словам Кантхака, после получения доступа злоумышленник «может сделать что угодно». Однако для этого хакеру необходимо получить физический доступ к компьютеру, например, зайти под гостевым аккаунтом. Кантхак сообщил Microsoft об этой уязвимости, которая позволила хакерам получать права администратора, ещё в сентябре 2017 года. Компания признала, что исправление потребует «большой перестройки кода». Исправить уязвимость обычным патчем невозможно. Для этого компании придётся переписать код и выпустить новую версию Skype для Windows, на что потребуется гораздо больше времени. Точная дата выхода новой версии Skype пока неизвестна.

-

Во вторник, 13 февраля, Microsoft выпустила плановые обновления для своих продуктов, исправляющие 50 уязвимостей. 14 патчей являются критическими, 34 – важными, а оставшиеся два помечены как средней важности. Две стоящие внимания уязвимости были исправлены в Outlook. Одна из них (CVE-2018-0852) является критической и позволяет удаленно выполнить код. С ее помощью злоумышленник, авторизованный на атакуемой системе с правами администратора, может получить полный контроль над системой. Для эксплуатации уязвимости злоумышленник должен заставить пользователя с помощью уязвимой версии Outlook открыть особым образом сконфигурированный файл. В случае успеха злоумышленник сможет запустить на атакуемой системе произвольный код в контексте текущего пользователя. Вектором атаки является функция предварительного просмотра, а значит, выполнить код можно, даже если жертва только просмотрела с помощью этой функции электронное письмо. «Конечному атакуемому пользователю даже не нужно открывать или кликать на что-либо в электронном письме, достаточно просто просмотреть с помощью функции предпросмотра», - сообщили исследователи. Вторая исправленная уязвимость в Outlook (CVE-2018-0825) также является критической и позволяет удаленно выполнить код. Проэксплуатировать ее можно, отправив особым образом созданное электронное письмо, которое заставит Outlook загрузить предварительно сконфигурированное сообщение. То есть, злоумышленник может воспользоваться уязвимостью, всего лишь отправив жертве электронное письмо.

-

Компания Lenovo выпустила исправление для двух уязвимостей, затрагивающих по меньшей мере 25 моделей ноутбуков серии Lenovo ThinkPad. Уязвимости CVE-2017-11120 и CVE-2017-11121 присутствуют в драйвере Broadcom BCM4356 Wireless LAN Driver для Windows 10, используемом в устройствах ThinkPad. Обе проблемы оцениваются как критические (10 баллов по шкале CVSS). Уязвимость CVE-2017-11120 представляет собой проблему повреждения памяти, которая может быть проэксплуатирована злоумышленниками для выполнения произвольного кода и создания бэкдора на целевом устройстве. Проблема была обнаружена исследователями безопасности из компании Google в июне 2017 года, а информация о ней обнародована в сентябре. Вторая уязвимость (CVE-2017-11121), также обнаруженная экспертами из Google, является проблемой переполнения буфера, вызванной некорректной проверкой сигналов Wi-Fi. "Специально сформированные запросы могут потенциально вызвать переполнение кучи или стека во встроенном программном обеспечении Wi-Fi, что может привести к отказу в обслуживании или другим последствиям", - следует из описания уязвимости. Проблемы затрагивают устройства моделей ThinkPad 10, ThinkPad L460, ThinkPad P50s, ThinkPad T460, ThinkPad T460p, ThinkPad T460s, ThinkPad T560, ThinkPad X260 и ThinkPad Yoga 260 и пр. Напомним, ранее компания Lenovo выпустила обновления безопасности для приложения сканера отпечатков пальцев, которое также поставляется с устройствами серии ThinkPad.

-

Исследователи кибербезопасности из компаний FireEye и Cisco Talos проанализировали атаки, в которых эксплуатировалась недавно выявленная уязвимость нулевого дня в Adobe Flash Player и связали их с группой, известной своими атаками на цели в Южной Корее. Ранее компьютерная группа реагирования на чрезвычайные инциденты (CERT) Южной Кореи сообщила о новой уязвимости нулевого дня в Adobe Flash Player, эксплуатируемой хакерами в реальных атаках. Проблема (CVE-2018-4878) позволяет удаленному злоумышленнику выполнить произвольный код и затрагивает текущую версию продукта 28.0.0.137 и более ранние. По словам исследователей безопасности, уязвимость эксплуатируется по меньшей мере с середины ноября 2017 года. Adobe подтвердила наличие проблемы и заявила о выходе патча в ближайшее время. Исследователи из FireEye провели расследование, в ходе которого им удалось связать атаки с хакерской группировкой, которую они назвали TEMP.Reaper. Считается, что данная группировка действует из Северной Кореи, поскольку IP-адреса, с которых они связывались с C&C-серверами, принадлежат интернет-провайдеру Star JV - совместному предприятию Северной Кореи и Таиланда. «Большая часть атак была сосредоточена на южнокорейской правительственной, военной и оборонной промышленной базе, однако в прошлом году они расширили географию своих атак и начали атаковать цели в других странах. Они проявили интерес к вопросам, имеющим большое значение для Корейской Народно-Демократической Республики (КНДР), таким как попытки объединения Кореи и прием северокорейских перебежчиков», - отметили исследователи. Как выяснили эксперты, хакеры эксплуатировали уязвимость в Flash Player с помощью вредоносных документов Microsoft Office, содержащих специально сформированный SWF-файл. В случае успешной эксплуатации уязвимое устройство заражается вредоносным ПО DOGCALL (по класификации FireEye). Специалисты Cisco Talos также сообщили об атаках с использованием данного вредоносного ПО, которое они назвали Rokrat. Исследователи связали атаки с той же хакерской группировкой, которая фигурирует в отчетах Cisco Talos под названием Group 123. В прошлом месяце специалисты из Talos подробно описали несколько кампаний, проведенных данной группировкой против южнокорейских чиновников и правозащитных организаций.

-

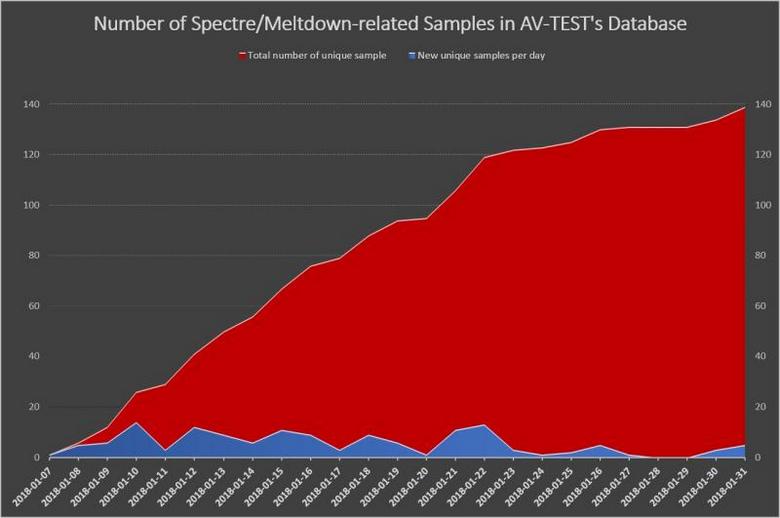

Прошёл примерно месяц с того момента, как Сеть наводнили публикации об уязвимостях в процессорах Intel, AMD и ARM. Напомним, они называются Meltdown и Spectre. На момент тех публикаций компании заявляли, что ещё не было зарегистрировано ни одной атаки, использующей эти уязвимости, хотя они и существуют, как оказалось, уже больше 20 лет. И вот вчера стало известно, что компания AV-Test, занимающаяся антивирусным ПО, ещё 17 января обнаружила 77 образцов вредоносного ПО, так или иначе связанных с теми самыми уязвимостями. 23 января их количество увеличилось до 119, а сейчас таковых уже более 130. Большая часть из них основана на коде PoC. Эксперты считают, что обнаруженные образцы вредоносного ПО всё ещё находятся на стадии тестирования, то есть это ещё не готовые вирусы. Предположительно, их создатели пока находятся в процессе разработки и тестирования таких решений. Учитывая тот факт, что уязвимостям в той или иной мере подвержены практически все существующие на рынке потребительские процессоры и однокристальные системы, ситуация в ближайшем будущем может сложиться весьма неприятная. Компаниям явно нужно поторопиться с выпуском нормальных заплаток. Facebook4 Twitter Вконтакте Одноклассники

-

ASUS исправила две опасные уязвимости, затрагивающие более десятка моделей маршрутизаторов производства компании. Уязвимости позволяют локальному неаутентифицированному злоумышленнику выполнять команды с правами суперпользователя на целевых устройствах. Уязвимости затрагивают модели ASUS RT-AC88U, RT-AC3100, RT-AC86U, RT-AC68U и RT-AC66U. Проблемы связаны с прошивкой AsusWRT (версия 3.0.0.4.384_10007 и более ранние), используемой в некоторых моделях маршрутизаторов компании. По словам исследователей безопасности из компании Beyond Security, обнародовавших информацию о данных уязвимостях, проблемы позволяют осуществить удаленное выполнение произвольных команд, однако для успешной атаки злоумышленник должен быть подключен к локальной сети. Первая уязвимость (CVE-2018-5999) связана с тем, как HTTP-сервере AsusWRT обрабатывает запрос через handle_request. Данная уязвимость позволяет неавторизованному пользователю выполнить запрос POST для совершения определенных действий. Вторая уязвимость (CVE-2018-6000) позволяет несанкционированное изменение конфигурации устройства и связана с модулем энергонезависимой памяти маршрутизатора (NVRAM). «Проэксплуатировав первую уязвимость и отправив запрос POST на vpnupload.cgi, злоумышленник может выполнить команду do_vpnupload_post в коде HTTP-сервера, в котором содержится вторая уязвимость, позволяющая атакующему устанавливать значения конфигурации NVRAM непосредственно из запроса", - пояснил исследователь безопасности Педро Рибейро. Значения NVRAM включают в себя пароль администратора. Таким образом, злоумышленник может изменять или устанавливать произвольные значения NVRAM, такие как пароль администратора. После этого атакующий может выполнить произвольный код, например, авторизоваться на устройстве, включить сетевой протокол SSH, перезагрузить маршрутизатор, а затем через SSH получить удаленный доступ к устройству. По словам исследователей, ASUS была уведомлена об уязвимостях в ноябре 2017 года. Проблемы были исправлены с помощью автоматического обновления прошивки затронутых устройств.

-

Злоумышленники эксплуатируют три сравнительно свежие уязвимости в пакете MS Office в спам-кампаниях, направленных на телекоммуникационные фирмы, а также предприятия в страховом и финансовом секторе. В рамках атак злоумышленники распространяют вредоносное ПО Zyklon – полноценный бэкдор, способный записывать нажатия клавиш, собирать пароли, а также загружать и устанавливать дополнительные плагины для майнинга криптовалют и извлечения паролей. Речь идет о трех уязвимостях: CVE-2017-8759 в .NET Framework, CVE-2017-11882 в редакторе формул Microsoft Equation, а также функции Dynamic Data Exchange (DDE). Первые две уязвимости были исправлены в сентябре и ноябре 2017 года. Хотя Microsoft не рассматривает Dynamic Data Exchange как уязвимость и настаивает на том, что DDE - это функция, в минувшем декабре компания все же выпустила обновление пакета MS Office, отключающее функционал в приложении Word, для предотвращения кибератак. В рамках атак злоумышленники используют один и тот же домен для загрузки закодированного в Base64 скрипта PowerShell (Pause.ps1), отвечающего за резолвинг API, нужных для выполнения произвольного кода. Скрипт также загружает конечный вредоносный модуль, отмечают специалисты FireEye. Помимо загрузки дополнительных плагинов, Zyklon может осуществлять DDoS-атаки и извлекать пароли из браузеров и ПО электронной почты. Вредонос использует сеть Tor для маскировки коммуникаций со своим управляющим сервером. Как пояснили эксперты, Zyklon содержит зашифрованный файл под названием tor. После расшифровки данный файл внедряется в InstallUtiil.exe и работает как анонимайзер Tor.

-

- хакеры

- используют

-

(и ещё 6 )

C тегом: