Поиск

Показаны результаты для тегов 'по'.

Найдено: 4 результата

-

В собственном магазине приложений Microsoft вольна устанавливать любые правила, которые она считает приемлемыми. Однако репрессивный подход, при котором ПО удаляется из цифрового магазина под надуманным предлогом с отсылкой на политику компании, никоим образом не способствует привлечению новых разработчиков для сотрудничества с Microsoft и популяризации Windows Store (с сентября 2017 года переименован в Microsoft Store). Скудный ассортимент софта в Windows Store — причина, по которой встроенный в операционную систему цифровой магазин не пользуется популярностью и выглядит бесперспективным методом распространения ПО. Но даже при таком положении вещей редмондцы ужесточают правила попадания/пребывания в Microsoft Store, а при выявлении «нарушителя» тут же лишает его места в цифровом магазине. Если решение ограничить (закрыть) доступ пользователей Windows 10S к браузеру Google Chrome ещё как-то можно было оправдать попыткой привить любовь пользователей к Edge, то удаление приложения DrWindows и WindowsArea.de выглядит довольно странно. Указанные программы оказались в импровизированном чёрном списке из-за своего названия, в котором упоминается слово «Windows». Однако курьёзность ситуации заключается в другом: оба приложения являются заслуженными ветеранами Windows Store — находятся там уже несколько лет кряду. Одно из них и вовсе размещается в цифровом магазине с 2012 года. ПО DrWindows и WindowsArea.de принадлежит двум немецким интернет-изданиям, тематикой которых значится обсуждение всего связанного с Windows-платформой.

-

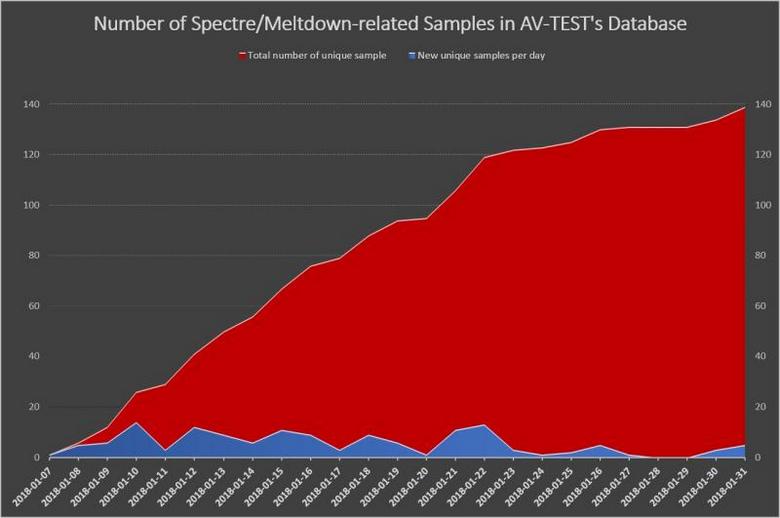

Прошёл примерно месяц с того момента, как Сеть наводнили публикации об уязвимостях в процессорах Intel, AMD и ARM. Напомним, они называются Meltdown и Spectre. На момент тех публикаций компании заявляли, что ещё не было зарегистрировано ни одной атаки, использующей эти уязвимости, хотя они и существуют, как оказалось, уже больше 20 лет. И вот вчера стало известно, что компания AV-Test, занимающаяся антивирусным ПО, ещё 17 января обнаружила 77 образцов вредоносного ПО, так или иначе связанных с теми самыми уязвимостями. 23 января их количество увеличилось до 119, а сейчас таковых уже более 130. Большая часть из них основана на коде PoC. Эксперты считают, что обнаруженные образцы вредоносного ПО всё ещё находятся на стадии тестирования, то есть это ещё не готовые вирусы. Предположительно, их создатели пока находятся в процессе разработки и тестирования таких решений. Учитывая тот факт, что уязвимостям в той или иной мере подвержены практически все существующие на рынке потребительские процессоры и однокристальные системы, ситуация в ближайшем будущем может сложиться весьма неприятная. Компаниям явно нужно поторопиться с выпуском нормальных заплаток. Facebook4 Twitter Вконтакте Одноклассники

-

Здравствуйте! В общем принесли ресивер Golden Media WIZARD HD вкл сигнал слабый глючить Сделал facory reset все равно ,на другом ресивере сигнал отличный. Может дело в ПО? Спасибо!

- 1 ответ

-

- golden media wizard hd

- no signal

- (и ещё 7 )

-

Специалисты компании Trend Micro опубликовали отчет, посвященный анализу вредоносного ПО Ratankba, использовавшегося в атаках на ряд банков в Польше, а также финансовые организации в Мексике, Великобритании, Уругвае и Чили. По данным исследователей, целью злоумышленников были не только банки, но и различные компании в сфере телекоммуникаций, информационных технологий, страхования, а также образовательные учреждения и авиаперевозчики. В рамках кампании киберпреступники компрометировали легитимные сайты и внедряли вредоносный код JavaScript, который собирал информацию о браузерах посетителей и загружал эксплоиты с ресурсов, где размещались наборы эксплоитов. По словам экспертов, некоторые взломанные ресурсы содержали вредоносное ПО и ряд подозрительных файлов, в частности бэкдор BKDR_DESTOVER.ADU, предназначенный для хищения информации, файлы .swf и .xap (включал модифицированную версию эксплоита для уязвимости в Silverlight, позволяющей удаленно выполнить код), а также банковский троян. Процесс инфицирования состоит из нескольких этапов и включает использование различного вредоносного ПО и C&C-серверов, причем финальная полезная нагрузка доставляется только на системы интересующих злоумышленников жертв. В одном из случаев вредонос Ratankba загружал со скомпрометированного легитимного сайта (который также служил в качестве управляющего сервера) хакерский инструмент nbt_scan.exe и проводил рекогносцировку, собирая данные о работающих процессах, настройках подключения к интернету, информацию о пользователе и т.д. Загруженный инструмент представлял собой программу, собиравшую сведения об IP-адресе, авторизованных пользователях и MAC-адресе. Полученная информация отправлялась злоумышленникам, которые на ее основе составляли профиль жертвы и пытались взломать сеть с помощью брутфорс-атаки. По данным специалистов, число пострадавших от вредоносной кампании значительно больше, чем предполагалось ранее. Атаки затронули организации не только в Северной\Южной Америке и Европе, но также в Гонконге, Тайване, Китае, Японии и Бахрейне.

-

- раскрыты

- подробности

-

(и ещё 5 )

C тегом: