Поиск

Показаны результаты для тегов 'исправила'.

Найдено: 24 результата

-

Во вторник, 11 сентября, компания Microsoft выпустила плановые ежемесячные обновления для своих программных продуктов, в том числе для Windows, Microsoft Office и Edge. Сентябрьские обновления безопасности исправляют в общей сложности 62 известные уязвимости. В пакет обновлений вошел патч для уязвимости нулевого дня в ALPC-интерфейсе планировщика задач Windows. О проблеме стало известно в прошлом месяце, и тогда же был опубликован PoC-эксплоит. По данным ИБ-экспертов, уязвимость активно эксплуатировалась киберпреступной группировкой PowerPool . Третьи стороны выпустили свои патчи для ее исправления, однако пользователям рекомендуется установить обновление от Microsoft. Из 62 исправленных уязвимостей 17 помечены как критические и позволяют удаленно выполнить код: CVE-2018-0965 – уязвимость в Windows Hyper-V; CVE-2018-8465 – уязвимость повреждения памяти в скриптовом движке Chakra в Microsoft Edge; CVE-2018-8420 – уязвимость в сервисах Microsoft XML; CVE-2018-8461 – уязвимость повреждения памяти в Internet Explorer 11; CVE-2018-8475 – уязвимость, затрагивающая все версии Windows, начиная от Windows 10 и заканчивая Windows Server; CVE-2018-8332 – уязвимость в Win32k Graphics, затрагивающая все версии Windows, от Windows 10 до Windows Server; CVE-2018-8391 – уязвимость повреждения памяти в скриптовом движке Chakra в Microsoft Edge; CVE-2018-8421 – уязвимость в .NET Framework; CVE-2018-8439 – уязвимость в Windows Hyper-V; CVE-2018-8456 – уязвимость повреждения памяти в скриптовом движке; CVE-2018-8457 – уязвимость повреждения памяти в скриптовом движке; CVE-2018-8459 – уязвимость повреждения памяти в скриптовом движке; CVE-2018-8464 – уязвимость в Microsoft Edge, позволяющая выполнить код с помощью PDF-документа; CVE-2018-8465 – уязвимость повреждения памяти в скриптовом движке Chakra в Microsoft Edge; CVE-2018-8466 – уязвимость повреждения памяти в скриптовом движке Chakra в Microsoft Edge; CVE-2018-8467 – уязвимость повреждения памяти в скриптовом движке Chakra в Microsoft Edge; ADV180023 – сентябрьские обновления для Adobe Flash.

-

Компания Cisco выпустила обновления безопасности, исправляющие 32 уязвимости в ее продуктах. Три из них обозначены как критические, в том числе нашумевшая уязвимость CVE-2018-11776 в Apache Struts, активно эксплуатируемая в реальных кибератаках. Остальные две затрагивают Cisco Umbrella API, а также интерфейс управления маршрутизаторами Cisco RV110W, RV130W и RV215W. Из оставшихся 29 уязвимостей 14 обозначены как высоко опасные и 15 – как средней опасности. Проблемы были исправлены в Cisco Routers, Cisco Webex, Cisco Umbrella, Cisco SD-WAN Solution, Cisco Cloud Services Platform, Cisco Data Center Network и других продуктах компании. Обнаруженная в прошлом месяце уязвимость CVE-2018-11776 затрагивает ядро Apache Struts и позволяет удаленно выполнить код. Проблема существует из-за отсутствия надлежащей проверки ядром вводимых пользователями данных при определенных конфигурациях фреймворка. Уязвимость была исправлена производителем в версиях Apache Struts 2.3.35 и 2.5.17, и теперь она также устранена в продуктах Cisco. Вторая исправленная Cisco критическая уязвимость (CVE-2018-0435) затрагивает Cisco Umbrella API. Cisco Umbrella представляет собой облачную платформу для обеспечения безопасности, выполняющую функции первой линии защиты портов и протоколов путем блокировки вредоносных доменов, URL, IP-адресов и файлов до установления подключения или загрузки. Проблема существует из-за неэффективных настроек аутентификации в интерфейсе Cisco Umbrella API. Третья уязвимость (CVE-2018-0423) затрагивает web-интерфейс управления маршрутизаторами Cisco RV110W Wireless-N VPN Firewall, Cisco RV130W Wireless-N Multifunction VPN Router и Cisco RV215W Wireless-N VPN Router. С ее помощью злоумышленник может выполнить произвольный код или вызвать отказ в обслуживании.

-

14 августа компания Microsoft выпустила плановые ежемесячные обновления безопасности для своих продуктов. Августовские патчи исправляют 60 уязвимостей, в том числе две уязвимости нулевого дня, активно использующиеся в реальных атаках. Согласно бюллетеню Microsoft, одна из уязвимостей нулевого дня ( CVE-2018-8414 ) затрагивает оболочку Windows Shell. Однако в действительности проблема связана с использованием файлов SettingContent-ms для распространения вредоносного ПО. Первым атаку с использованием данной уязвимости продемонстрировал исследователь компании SpecterOps Мэтт Нельсон в июне текущего года. Хакеры начали экспериментировать с уязвимостью спустя месяц. Вторая уязвимость ( CVE-2018-8373 ) была исправлена в Internet Explorer. Проблема связана с тем, как скриптовый движок обрабатывает объекты в памяти, и позволяет злоумышленнику удаленно выполнить код с привилегиями пользователя. Если владелец ПК использует учетную запись администратора, как делает большинство пользователей Windows, эксплуатация данной уязвимости может привести к серьезным последствиям. Проэксплуатировать уязвимость можно, либо заманив жертву на вредоносный сайт через Internet Explorer, либо заставив ее открыть присланный в электронном письме вредоносный документ с помощью приложения, использующего движок IE. CVE-2018-8373 была обнаружена исследователем Эллиотом Цао. По данным Microsoft, до выхода обновлений уязвимость уже эксплуатировалась в атаках.

-

6 августа компания Google выпустила плановые ежемесячные обновления безопасности для своей мобильной операционной системы Android. В общей сложности обновления исправляют 43 уязвимости, 6 из которых обозначены как критические. Проблемы затрагивают ряд компонентов, в том числе фреймворк, медиа-фреймворк, систему, ядро, а также компоненты Qualcomm. Согласно августовскому бюллетеню безопасности, наиболее опасными являются уязвимости, позволяющие локальным вредоносным приложениям получать дополнительные привилегии без участия пользователя, а также позволяющие злоумышленникам удаленно выполнить код. «Наиболее опасной является критическая уязвимость, позволяющая удаленному атакующему с помощью особым образом созданного файла выполнить произвольный код в контексте привилегированного процесса. Оценка степени опасности уязвимости основывается на том, как ее эксплуатация может повлиять на затронутое устройство при условии, что ограничения для платформы и сервисов были отключены в целях разработки или успешно обойдены», - сообщается в бюллетене. Партнеры Android были уведомлены об уязвимостях как минимум за месяц до выхода обновлений. Исправления для исходного кода также были опубликованы в репозитории Android Open Source Project (AOSP). Никаких сообщений об эксплуатации исправленных уязвимостей в реальной жизни компания Google не получала.

-

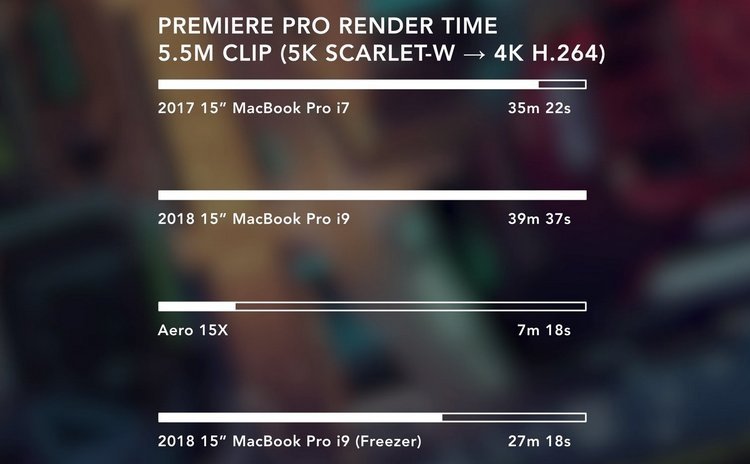

Ранее в этом месяце компания Apple представила свои обновлённые ноутбуки MacBook Pro, которые получили новые процессоры Intel восьмого поколения, также известные под названием Coffee Lake-H. В последствии выяснилось, что данные процессоры работают в новинках неправильно. Их средняя частота при высоких нагрузках оказалась даже ниже базовой, из-за чего уровень производительности новых MacBook Pro оказался даже ниже, чем у прошлогодних моделей на четырёхъядерных процессорах Intel Core. После обнаружения данной проблемы появилось логичное предположение, что связана она с перегревом процессора из-за недоработки системы охлаждения. Из-за перегрева срабатывает механизм защиты, который сбрасывает частоты для понижения температуры. В народе данный процесс известен как троттлинг. Но сейчас компания Apple заявила, что причиной снижения производительности стала программная ошибка, и компания уже исправила её в последнем обновлении операционной системы macOS. В заявлении Apple нашим западным коллегам говорится, что компания провела обширное тестирование новых MacBook Pro в различных типах рабочих нагрузок. В результате оказалось, что в прошивке ноутбуков отсутствует важный цифровой ключ, который работает с системой управления температурой, что может приводить к снижению частоты процессора в тяжёлых тепловых нагрузках. Исправление данной ошибки уже имеется в дополнительном обновлении macOS High Sierra 10.13.6 (Supplemental Update). Также Apple приносит свои извинения каждому пользователю, который испытал проблемы с производительностью в своей новой системе. Теперь клиенты компании могут ожидать, что новый 15-дюймовый MacBook Pro будет быстрее предшественника на 70 %, а 13-дюймовый MacBook Pro — до двух раз быстрее, как и указано на сайте производителя. Весьма вероятно, что в исправлении Apple просто изменит пороговое значение температуры процессора, при котором он будет начинать сбрасывать частоты. Иначе говоря, ноутбук станет горячее. Это может негативно сказаться на долговечности устройства. Другим вариантом решения проблемы является увеличение скорости вращения вентилятора, что негативно скажется на уровне шума.

-

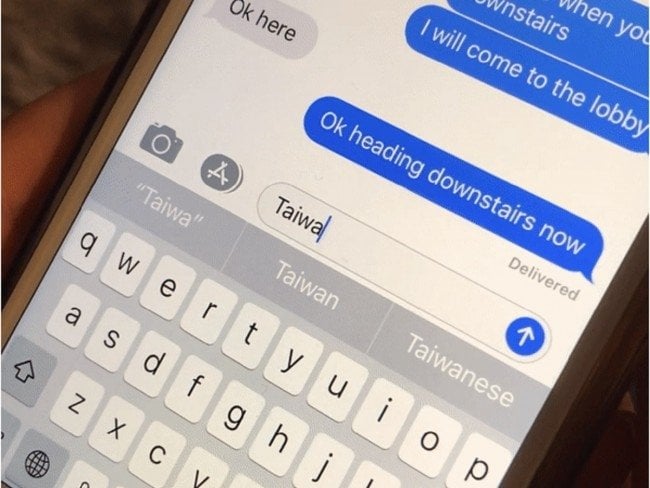

В апреле прошлого года исследователь из области безопасности Патрик Уордл (Patrick Wardle) приехал на конференцию RSA Security. Там подруга с Тайваня пожаловалась ему, что китайцы пытаются взломать её iPhone. Тот сначала отнёсся к такому заявлению со скепсисом, но потом девушка показала ему нечто, что вызвало у него интерес. При появлении на экране смартфона эмодзи с тайваньским флагом приложение, в котором отображался символ, внезапно прекращало работу. Это означало, что, по сути, любой желающий мог подпортить жизнь подруге Уордла, просто отправив ей сообщение с тайваньским флагом. Следующие несколько месяцев Уордл пытался разобраться, с чем связан этот баг. Оказалось, что это ошибка в функции, призванной, предположительно, немного умиротворить китайское правительство. «По сути, Apple добавила в iOS кое-какой код, чтобы в Китае на телефонах не отображался тайваньский флаг, и в этом коде был баг», — заявил исследователь. Эта функция присутствовала в iOS по крайней мере с начала 2017 года. Если переключить местоположение на iPhone на Китай сейчас, то вы не сможете ни выбрать, ни увидеть эмодзи с тайваньским флагом. Этот код, вероятно, является чем-то вроде одолжения китайскому правительству, которое последние 70 лет утверждает, что Тайвань является частью Китая и не имеет законного независимого правительства. Но Уордл обнаружил, что в некоторых случаях код приводил к множественному срабатыванию ошибки. Так злоумышленник мог провести на iPhone своего рода DDoS-атаку и привести смартфон в зависшее состояние. Исследователь до сих пор не уверен, насколько много устройств имело такой баг и почему он срабатывал только на определённых устройствах. Он предполагает, что проблема как-то связана с настройками местоположения и языка. Уордл предупредил Apple о баге в середине июня, и на днях компания его исправила. Функция, скрывающая флаг Тайваня, осталась на месте.

-

Компания Microsoft выпустила пакет исправлений за июль 2018 года. В текущем месяце производитель исправил 53 уязвимости, в том числе 8 критических в 15 различных продуктах. Список приложений, получивших исправления в текущем месяце, включает: Internet Explorer Microsoft Edge Microsoft Windows Microsoft Office и Microsoft Office Services ChakraCore Adobe Flash Player .NET Framework ASP.NET Microsoft Research JavaScript Cryptography Library Skype for Business и Microsoft Lync Visual Studio Microsoft Wireless Display Adapter V2 Software PowerShell Editor Services PowerShell Extension for Visual Studio Code Web Customizations for Active Directory Federation Services Критические уязвимости, позволяющие удаленному злоумышленнику выполнить произвольный код, были исправлены в программной платформе .NET Framework (CVE-2018-8284, CVE-2018-8260), пакете Microsoft Office (CVE-2018-8281, CVE-2018-8300, CVE-2018-8312), Microsoft PowerShell (CVE-2018-8327), Skype for Business и Microsoft Lync (CVE-2018-8311), а также линейке продуктов Visual Studio (CVE-2018-8172). Помимо этого, в июльский пакет исправлений также включены обновления безопасности для Flash Player, недавно выпущенные компанией Adobe.

-

Компания Apple выпустила обновлённые инструкции для приложений App Store, принеся одну из самых ожидаемых как разработчиками, так и пользователями, возможностей — бесплатный пробный период для всех платных приложений. Речь идёт о платных приложениях без подписки, для которых ранее в App Store не предлагалось привычных всем триальных версий. Изменённое правило номер 3.1.1 говорит, что для приложений можно оставлять бесплатный период, в который пользователи смогут опробовать возможности из встроенных покупок, в этот период функциональность приложения будет временно разблокирована. Ранее пробный бесплатный период был доступен в App Store только для приложений с подпиской. Отсутствие возможности сделать полноценный триал было главным поводом для жалоб разработчиков и пользователей как в мобильном App Store, так и Mac App Store. Особенно жаловались на приложения под Mac, поскольку часто десктопные приложения более дороги, чем мобильные.

-

Компания Adobe исправила в Flash Player четыре опасные уязвимости, в том числе проблему переполнения буфера (CVE-2018-5002), позволяющую удаленно выполнить произвольный код. По словам представителей Adobe, CVE-2018-5002 уже эксплуатируется хакерами в ходе атак на пользователей ОС Windows. Злоумышленники распространяют эксплоит по электронной почте, скрыв его во вредоносных документах Microsoft Office, содержащих специально сформированный компонент Flash. В последней версии Flash Player 30.0.0.113 также исправлены 3 другие уязвимости. В частности, CVE-2018-4945, которая может позволить выполнить код, а также проблемы CVE-2018- 5000 и CVE-2018-5001, позволяющие раскрыть важную информацию. Проблемы затрагивают версии Adobe Flash Player 29.0.0.171 и более ранние. Компанию Adobe уведомили об уязвимостях CVE-2018-5000 и CVE-2018-5001 в рамках инициативы Trend Micro Zero Day Initiative (ZDI). О CVE-2018-4945 сообщили исследователи безопасности из компании Tencent. Как сообщают специалисты из команды Advanced Threat Response Team, атаки, в которых эксплуатируется CVE-2018-5002, в основном нацелены на пользователей, находящихся на Ближнем Востоке.

-

Компания Google выпустила обновление для операционной системы Android, исправиляющее в общей сложности 312 уязвимостей, из которых 9 являются критическими и позволяют злоумышленнику удаленно выполнить произвольный код. При этом 287 проблемам была присвоена высокая степень опасности. В компоненте Android runtime была исправлена 1 уязвимость (CVE-2017-13274), позволяющая злоумышленнику добиться повышения привилегий на системе. Также была исправлена 1 проблема (CVE-2017-13275) во фреймворке, позволяющая вредоносным приложениям обходить защитные решения операционной системы, изолирующие данные приложений друг от друга. В медиа-фреймворке были исправлены 5 уязвимостей (CVE-2017-13276 - CVE-2017-13280), в том числе 2 критические (CVE-2017-13276, CVE-2017-13277). Уязвимости позволяли удаленному злоумышленнику использовать специально сформированный файл для выполнения произвольного кода в контексте привилегированного процесса, а также повысить привилегии на системе и добиться отказа в обслуживании. Кроме того, было исправлено 12 проблем в системе, в том числе 5 критических (CVE-2017-13281 - CVE-2017-13283, CVE-2017-13267, CVE-2017-13285). Уязвимости позволяли злоумышленнику повысить привилегии, удаленно выполнить произвольный код и добиться отказа в обслуживании. В компонентах Broadcom была исправлена 1 критическая уязвимость (CVE-2017-13292) в драйвере bcmdhd. 3 уязвимости (CVE-2017-13293, CVE-2017-5754, CVE-2017-1653) были исправлены в компонентах ядра. Наиболее серьезная уязвимость позволяла локальному вредоносному приложению выполнять произвольный код в контексте привилегированного процесса. Наибольшее количество уязвимостей было исправлено в различных компонентах Qualcomm. В общей сложности было исправлено 289 уязвимостей разной степени опасности. Из них 8 являлись критическими (по классификации производителя).

-

Во вторник, 13 февраля, Microsoft выпустила плановые обновления для своих продуктов, исправляющие 50 уязвимостей. 14 патчей являются критическими, 34 – важными, а оставшиеся два помечены как средней важности. Две стоящие внимания уязвимости были исправлены в Outlook. Одна из них (CVE-2018-0852) является критической и позволяет удаленно выполнить код. С ее помощью злоумышленник, авторизованный на атакуемой системе с правами администратора, может получить полный контроль над системой. Для эксплуатации уязвимости злоумышленник должен заставить пользователя с помощью уязвимой версии Outlook открыть особым образом сконфигурированный файл. В случае успеха злоумышленник сможет запустить на атакуемой системе произвольный код в контексте текущего пользователя. Вектором атаки является функция предварительного просмотра, а значит, выполнить код можно, даже если жертва только просмотрела с помощью этой функции электронное письмо. «Конечному атакуемому пользователю даже не нужно открывать или кликать на что-либо в электронном письме, достаточно просто просмотреть с помощью функции предпросмотра», - сообщили исследователи. Вторая исправленная уязвимость в Outlook (CVE-2018-0825) также является критической и позволяет удаленно выполнить код. Проэксплуатировать ее можно, отправив особым образом созданное электронное письмо, которое заставит Outlook загрузить предварительно сконфигурированное сообщение. То есть, злоумышленник может воспользоваться уязвимостью, всего лишь отправив жертве электронное письмо.

-

Компания Mozilla выпустила версию браузера Firefox 58.0.1, устраняющую критическую уязвимость, которая позволяет злоумышленнику удаленно выполнить код на компьютере пользователя. Уязвимость CVE-2018-5124 была обнаружена инженером Mozilla Иоганном Хофманом. По словам специалиста, проблема затрагивает компоненты пользовательского интерфейса (Chrome, не путать с браузером Google Chrome). Под сhrome разработчики подразумевают видимую часть браузера, которая не является непосредственно web-страницей, например, панели инструментов, строки меню, вкладки. Данные компоненты не изолированы от кода, который выполняется на web-страницах. Как пояснил эксперт, вредоносный web-сайт может запустить код, предназначенный для элементов интерфейса Firefox. Злоумышленник может скрыть внутри данного кода вредоносный фрагмент HTML, который в свою очередь позволит выполнять команды на компьютере пользователя. Код работает с привилегиями текущего пользователя. Таким образом, если пользователь использует учетную запись администратора, то код может запускать команды на уровне SYSTEM. Вредоносный код может быть скрыт внутри iframe и загружен за пределами экрана втайне от пользователя. Как полагают исследователи, хакеры добавят CVE-2018-5124 в свой арсенал в течение следующих нескольких дней, так как это быстрый и простой способ тайно установить вредоносное ПО на компьютеры пользователей. Компания настоятельно рекомендует пользователям обновить свои браузеры. Уязвимость затрагивает версии Firefox 56.x, 57.x. и 58.0.0. Проблема не распространяется на версии Firefox для Android и Firefox 52 ESR.

-

ASUS исправила две опасные уязвимости, затрагивающие более десятка моделей маршрутизаторов производства компании. Уязвимости позволяют локальному неаутентифицированному злоумышленнику выполнять команды с правами суперпользователя на целевых устройствах. Уязвимости затрагивают модели ASUS RT-AC88U, RT-AC3100, RT-AC86U, RT-AC68U и RT-AC66U. Проблемы связаны с прошивкой AsusWRT (версия 3.0.0.4.384_10007 и более ранние), используемой в некоторых моделях маршрутизаторов компании. По словам исследователей безопасности из компании Beyond Security, обнародовавших информацию о данных уязвимостях, проблемы позволяют осуществить удаленное выполнение произвольных команд, однако для успешной атаки злоумышленник должен быть подключен к локальной сети. Первая уязвимость (CVE-2018-5999) связана с тем, как HTTP-сервере AsusWRT обрабатывает запрос через handle_request. Данная уязвимость позволяет неавторизованному пользователю выполнить запрос POST для совершения определенных действий. Вторая уязвимость (CVE-2018-6000) позволяет несанкционированное изменение конфигурации устройства и связана с модулем энергонезависимой памяти маршрутизатора (NVRAM). «Проэксплуатировав первую уязвимость и отправив запрос POST на vpnupload.cgi, злоумышленник может выполнить команду do_vpnupload_post в коде HTTP-сервера, в котором содержится вторая уязвимость, позволяющая атакующему устанавливать значения конфигурации NVRAM непосредственно из запроса", - пояснил исследователь безопасности Педро Рибейро. Значения NVRAM включают в себя пароль администратора. Таким образом, злоумышленник может изменять или устанавливать произвольные значения NVRAM, такие как пароль администратора. После этого атакующий может выполнить произвольный код, например, авторизоваться на устройстве, включить сетевой протокол SSH, перезагрузить маршрутизатор, а затем через SSH получить удаленный доступ к устройству. По словам исследователей, ASUS была уведомлена об уязвимостях в ноябре 2017 года. Проблемы были исправлены с помощью автоматического обновления прошивки затронутых устройств.

-

Мало какие сложные устройства и механизмы обходятся без проблем. В автомобильном сегменте мы видим постоянные отзывные компании, а на рынке IT — постоянные обновления ПО для исправления различных недоработок или багов. Порой проблему решают быстро, а порой закрывают на неё глаза очень долго. Именно так случилось с проблемой в системе Android Auto. Её суть заключалась в том, что указатель температуры воздуха самостоятельно менял единицы измерения с градусов Цельсия на градусы Фаренгейта и обратно. Это касалось пользователей в США, где как раз используются градусы Фаренгейта, а также пользователей в Великобритании, Канаде, Италии прочих стран, где в ходу более привычные градусы Цельсия. Перезагрузки смартфона или перезапуск автомобиля проблемы не решали. Кроме того, она могла пропасть сама по себе, а затем вернуться снова. И вот Google наконец-то исправила отображение температуры. Только вот нюанс в том, что впервые пользователи начали писать о ней ещё в ноябре прошлого года! Видимо, в Google посчитали, что она некритична, и отложили её решение на 13 месяцев.

-

Google выпустила серию патчей, исправляющих 14 уязвимостей в ОС Android, в том числе 5 критических. Три критические уязвимости (CVE-2017-0809, CVE-2017-0810, CVE-2017-0811) затрагивают медиа-фреймворк. Уязвимости позволяют удаленному злоумышленнику выполнить код в контексте привилегированного процесса путем отправки специально сформированного файла. CVE-2017-0809 затрагивает все версии ОС, начиная с Android 4.4, CVE-2017-0810 и CVE-2017-0811 затрагивают Android 6.0 и выше. Кроме того, исправлена критическая уязвимость (CVE-2017-11053) в SoC-драйвере Qualcomm, позволяющая удаленно выполнить код в контексте привилегированного процесса путем отправки специально сформированного файла. В числе прочих компания исправила 7 уязвимостей повышения привилегий в медиа-фреймворке, компонентах ядра и компонентах Qualcomm (CVE-2017-9683) и Mediatek (CVE-2017-0827). Также были устранены две уязвимости (CVE-2017-0815 и CVE-2017-0816) в медиа-фреймворке, позволяющие раскрыть данные.

-

- android

- уязвимостей

-

(и ещё 3 )

C тегом:

-

В сентябрьском обновлении зафиксировано исправление библиотек, входящих в состав Android media framework. В библиотеках было 24 уязвимости, 10 из которых - критические. 11 ошибок затрагивали еще не вышедший Android 8.0 Oreo. Самая серьезная из уязвимостей могла позволить удаленному злоумышленнику использовать специально сформированный файл для выполнения произвольного кода в контексте привилегированного процесса. Также было устранено несколько ошибок, влияющих на драйвер Wi-Fi Broadcom. С полным списком исправлений можно ознакомиться в Android Security Bulletin за сентябрь 2017 года. Всего будет выпущено два пакета обновлений: один с частичным набором исправлений, а другой для полного устранения уязвимостей, включая исправления для драйверов и ядра. Устройства, которые были обновлены с помощью частичного патча, будут идентифицироваться как 2017-09-01, а полного - 2017-09-05. Собственные устройства от Google - Pixel и Nexus - вскоре должны быть обновлены полным патчем, который станет доступным в рамках обновления до Android Oreo. Патч применяется к Pixel, Pixel XL, Pixel C, Nexus Player, Nexus 5X и Nexus 6P. Обновление будет проходить в рамках Project Treble от Google. Project Treble призван создать основу для более быстрых обновлений, а также затруднить эксплуатацию устройств злоумышленниками.

-

- android

- уязвимостей

- (и ещё 4 )

-

Компания Google представила плановое обновление безопасности, устраняющее 12 критических уязвимостей. В общей сложности патч исправляет 51 проблему в компонентах MediaServer, AudioServer, CameraServer, различных библиотеках и пр. Согласно описанию, наиболее опасные уязвимости позволяли выполнить произвольный код в контексте привилегированного процесса. В частности, были исправлены 10 критических уязвимостей в компоненте Media Framework (библиотеки мультимедиа), одна уязвимость в библиотеке (CVE-2017-0713) и одна проблема (CVE-2017-0740) в компонентах Broadcom. Уязвимости в Media Framework позволяли удаленно выполнить произвольный код в контексте привилегированного процесса с помощью отправки специально сформированного файла. Проэксплуатировав две последние проблемы, злоумышленник мог удаленно выполнить код в контексте непривилегированного процесса. В числе прочих исправленных проблем: 16 уязвимостей в компоненте Media Framework, позволявших вызвать отказ в обслуживании, повысить привилегии и раскрыть данные; 5 уязвимостей повышения привилегий в ядре ОС, 2 уязвимости повышения привилегий в компонентах MediaTek, а также 6 уязвимостей, позволявших повысить права и раскрыть данные в компонентах Qualcomm.

-

Cisco исправила три опасные уязвимости

душман опубликовал тема в Новости сети интернет и софта (software)

Cisco исправила три уязвимости в своих продуктах, позволяющие вызвать отказ в обслуживании, аварийное завершение работы и в некоторых случаях удаленное выполнение кода. Производитель отметил все три проблемы, как «высоко опасные». Первая уязвимость присутствует в версиях Cisco Prime Infrastructure от 1.1 до 3.1.6 и позволяет осуществлять XXE-атаки (атакующий должен обманом заставить администратора импортировать вредоносный XML-файл). Осуществив атаку через web-интерфейс, неавторизованный злоумышленник может удаленно читать и записывать данные в память или выполнить код. Для успешного осуществления атаки хакер должен иметь действительные учетные данные пользователя. Вторая уязвимость затрагивает приложение Cisco WebEx Network Recording Player. Атака возможна, если пользователь откроет вредоносный ARF- файл. Данный тип файлов используется специально для воспроизведения и редактирования записей WebEx.Атакующий может прислать жертве вредоносный файл в электронном письме или ссылку на него. При попытке его открыть приложение аварийно завершит работу, а в нескольких случаях злоумышленник сможет выполнить код. Третья проблема затрагивает Cisco Virtualized Packet CoreDistributed Instance (VPCDI) и позволяет вызвать отказ в обслуживании. -

Компания Google выпустила плановое обновление безопасности ОС Android, устраняющее в общей сложности 118 уязвимостей, в том числе 8 критических. 6 проблем (CVE-2017-0587,CVE-2017-0588, CVE-2017-0589, CVE-2017-0590, CVE-2017-0591, CVE-2017-0592) содержатся в компоненте Mediaserver и позволяют удаленно выполнить произвольный код путем отправки специально сформированного медиафайла. Также были устранены критические уязвимости в библиотеках GIFLIB (CVE-2015-7555) и libxml2 (CVE-2016-5131). Проэксплуатировав первую злоумышленник может при помощи специально сформированного файла вызвать повреждение памяти и выполнить произвольный код. Проблема CVE-2016-5131 позволяет атакующему при помощи специально сформированного файла выполнить произвольный код в контексте непривилегированного процесса. В числе прочих был устранен ряд позволяющих выполнить произвольный код уязвимостей повышения привилегий, затрагивающих компоненты Mediaserver и Audioserver, драйверы MediaTek, Qualcomm и NVIDIA, а также загрузчики Qualcomm и Motorola.

-

Во вторник, 9 мая, Microsoft выпустила плановые ежемесячные обновления безопасности для своих продуктов. В общей сложности патчи исправляют 55 уязвимостей в продуктах компании, три из которых уже эксплуатируются кибершпионскими группировками. Две из трех исправленных уязвимостей нулевого дня (CVE-2017-0261 и CVE-2017-0262) затрагивают Microsoft Office и позволяют удаленно выполнить код. Проблема связана с тем, как Microsoft Office обрабатывает графические файлы в формате Encapsulated PostScript (EPS). По данным FireEye, CVE-2017-0261 эксплуатируется с конца марта текущего года хакерами из группировки Turla, предположительно имеющей российское происхождение. Эксплоит для уязвимости распространяется посредством электронных писем, содержащих вредоносный документ Word со встроенным вредоносным EPS-контентом. Turla, также известная как Snake и Uroburos, активна с 2007 года и связывается исследователями с самой продолжительной за всю историю кибершпионской кампанией. По данным экспертов Fox-IT и Palo Alto Networks, группировка является разработчиком недавно обнаруженного совершенно нового поколения троянов Kazuar, обладающего инновационными функциями. Уязвимость CVE-2017-0262 также связана с обработкой Microsoft Office EPS-файлов. Проблема эксплуатируется группировкой APT 28 (другие названия Fancy Bear и Pawn Storm). APT 28 часто связывается ИБ-экспертами с российскими спецслужбами и обвиняется правительством США во взломе летом прошлого года Национального комитета Демократической партии. Эксплоит для уязвимости распространялся в электронных письмах со вложенным документом, посвященным решению Дональда Трампа в прошлом месяце атаковать Сирию. Сама уязвимость связана с CVE-2017-0263, позволяющей повысить привилегии и также исправленной 9 мая. CVE-2017-0262 технически была исправлена вчера, однако пользователи, установившие обновления в прошлом месяце, уже защищены от ее эксплуатации. Дело в том, что апрельские патчи в целях безопасности отключают в Microsoft Office фильтр EPS. Напомним, до выхода плановых обновлений Microsoft выпустила экстренный патч для критической уязвимости в Microsoft Malware Protection Engine (CVE-2017-0290).

-

На этой неделе Google выпустила плановые ежемесячные обновления безопасности для Android, исправляющие 17 критических уязвимостей. Традиционно компания разделила патчи на два уровня. Первая часть обновлений (Partial security patch level) исправляет уязвимости, общие для всех Android-устройств, а вторая (Complete security patch level) предназначена для уязвимостей в аппаратном обеспечении и компонентах ядра отдельных устройств. Наиболее серьезная уязвимость затрагивает Mediaserver – компонент Android для обработки изображений и видео. С ее помощью злоумышленник может удаленно выполнить код на устройстве, используя электронную почту, браузер или MMS. Другими словами, атакующий может обманом заставить жертву загрузить на смартфон или планшет особым образом сконфигурированный медиафайл и выполнить произвольный код. Для успешной эксплуатации уязвимости даже нет необходимости открывать вредоносный файл – при получении медиафайла сразу же активируется Mediaserver для его обработки. Проблема была обнаружена в начале текущего года и затрагивает версии Android, начиная от 4.4.4 KitKat и заканчивая 7.1.2 Nougat. Google также исправила четыре уязвимости в компонентах Qualcomm, позволяющие повысить привилегии до суперпользователя. CVE-2016-10275 и CVE-2016-10276 затрагивают загрузчик Qualcomm. С их помощью локальное вредоносное приложение может выполнить произвольный код в контексте ядра. Уязвимость CVE-2017-0604 в драйвере также позволяет локальному приложению выполнить код в контексте ядра.

-

Компания Adobe Systems выпустила обновления безопасности, исправляющие в общей сложности 24 уязвимости в решениях Adobe Flash Player, Adobe Digital Editions и Adobe Campaign. В обновлении Flash Player производитель устранил критических 13 уязвимостей, которые позволяли атакующему выполнить произвольный код и получить контроль над целевой системой. Проблемы затрагивают версии Adobe Flash Player Desktop Runtime (24.0.0.221) для Windows и Mac, Adobe Flash Player для Google Chrome (24.0.0.221), Adobe Flash Player для Microsoft Edge и IE 11 (24.0.0.221), а также Adobe Flash Player Desktop Runtime (24.0.0.221) для Linux. Обновление безопасности Adobe Digital Editions исправляет 9 уязвимостей, в том числе одну критическую (CVE-2017-2973).Остальные проблемы связаны с переполнением буфера и могут привести к утечке памяти. Указанным уязвимостям подвержена версия Adobe Digital Editions 4.5.3 и ниже. Наконец, в Adobe Campaign были устранены две уязвимости. Первая (CVE-2017-2968) проблема позволяла атакующему получить доступ с правом чтения и записи на системе, вторая (CVE-2017-2969) - осуществить XSS-атаку. Проблемы затрагивают Adobe Campaign v6.11 16.4 Build 8724 и более ранние версии.

-

Facebook устранила уязвимость, позволявшую атакующим удалить любое опубликованное в соцсети видео без разрешения и авторизации. Проблема была обнаружена исследователем безопасности Дэном Меламедом в июне прошлого года. Эксперт выяснил, что легко может не только удалять видео на Facebook, но и отключать комментарии к ним. Данная уязвимость схожа с ошибкой, которую примерно в тот же период выявил другой специалист по безопасности, Пранав Хиварекар. Как обнаружил Хиварекар, ошибка в функции Facebook, позволяющей комментировать сообщения с помощью видеозаписей, приводила к тому, что вместе с комментарием удалялось и само видео. В свою очередь, Меламед обнаружил способ добавлять видео в мероприятие. Соответственно, при удалении мероприятия, удаляется и видео. С целью эксплуатации уязвимости, исследователь создал публичную страницу в Facebook и загрузил видео в раздел «Отзывы». Далее при помощи отладочного прокси Fiddler эксперт перехватил POST-запрос и заменил значение Video ID загруженного видео на идентификатор другого ролика, опубликованного в соцсети. Хотя система Facebook ответила сообщением об ошибке This content is no longer available («Данный контент больше не доступен»), видео оказалось успешно опубликовано. Позже Меламед удалил страницу, что привело к удалению добавленного видео.В качестве доказательства исследователь опубликовал видео с демонстрацией атаки. Меламед проинформировал команду безопасности Facebook об уязвимости. В начале года проблема была устранена, а исследователь получил вознаграждение в размере $10 тыс.

-

Компания Oracle выпустила январские обновления для своих продуктов. Патчи исправляют 270 уязвимостей, более ста из которых можно проэксплуатировать удаленно без авторизации. Это значит, что, в зависимости от продукта, злоумышленник может либо удаленно осуществить атаку на него с помощью специального ПО, либо проэксплуатировать уязвимость, используя вредоносный web-сайт.В результате атакующий сможет без ведома жертвы выполнить на ее системе произвольные команды.Больше всего проблем с безопасностью Oracle исправила в двух продуктах – E-Business Suite Executive (121 уязвимость) и Financial Services Applications (37 уязвимостей). В Java было исправлено 17 проблем с безопасностью, и 16 из них можно было проэксплуатировать удаленно.Помимо прочих продуктов, исправлен ряд уязвимостей в Oracle Database Server, Oracle Enterprise Manager Grid Control, Oracle E-Business Suite, Oracle Industry Applications, Oracle Fusion Middleware, Oracle Sun Products, Oracle Java SE, and Oracle MySQL.Как сообщает Oracle, компания часто получает уведомления об эксплуатации уже исправленных уязвимостей, поскольку администраторы своевременно не устанавливают обновления. В связи с этим, рекомендуется применить патчи как можно скорее.

-

- уязвимостей

- своих

- (и ещё 4 )