Поиск

Показаны результаты для тегов 'android-устройств'.

Найдено: 5 результатов

-

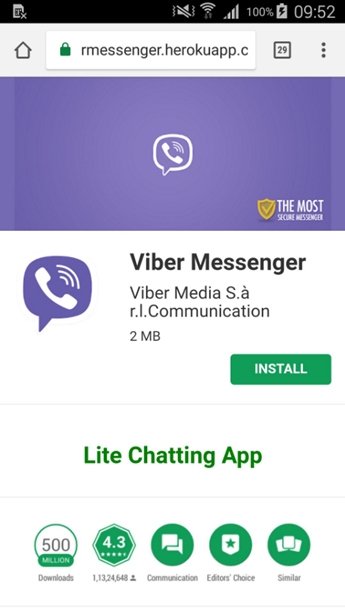

Компания ESET предупреждает о том, что пользователей устройств на базе операционной системы Android атакует новая вредоносная программа, выдающая себя за популярный мессенджер Viber. Обнаруженный зловред выполняет шпионские функции. Попав на смартфон или планшет, программа запрашивает расширенные права в системе. Это, в частности, доступ к контактам, звонкам и сообщениям, возможность записи аудиофайлов и операций с контентом на SD-карте. Согласившись на запрос зловреда, жертва рискует потерять конфиденциальную информацию. Шпион способен красть самые разные данные — документы, пересылаемые в чатах WhatsApp и WeChat, фотографии, загруженные файлы и пр. Более того, вредоносная программа может записывать телефонные разговоры. Специалисты ESET выяснили, что зловред распространяется через фальшивые магазины приложений, имитирующие сервис Google Play. На страницах подделки есть значок «Выбор редакции», количество загрузок (больше 500 млн) и средняя оценка пользователей (4,3 балла) — всё как у настоящего Viber в Google Play. Это может ввести потенциальную жертву в заблуждение, что повышает шансы на успех кибератаки.

-

Исследование, проведённое компанией ESET, позволяет говорить о том, что количество киберугроз, нацеленных на платформу Android, сокращается. Так, в первые шесть месяцев 2018 года были обнаружены 348 уязвимостей для Android — это 41 % от общего числа «дыр», найденных в прошлом году. Таким образом, можно сделать вывод, что ситуация с безопасностью Android-устройств постепенно улучшается. Отмечается также, что только четверть Android-багов 2018 года являются критическими. Это меньше доли уязвимостей данной категории, которые были обнаружены специалистами в предыдущие годы. Общее число обнаружений Android-угроз сократилось на 27,48 % в сравнении с аналогичным периодом прошлого года и на 12,87 % в сравнении со второй половиной 2017 года. Впрочем, злоумышленники продолжают активно атаковать владельцев Android-гаджетов. В настоящее время ежемесячно появляются около 300 новых образцов вредоносного кода для Android. Причём сетевые злоумышленники разрабатывают качественно новые преступные схемы с использованием Android. К примеру, недавно была зафиксирована атака криптомайнеров на смарт-телевизоры на базе Android TV.

-

- ситуация

- безопасностью

-

(и ещё 2 )

C тегом:

-

В Android-приложении Google обнаружена уязвимость, позволяющая читать последнее SMS-сообщение на телефоне. Первым о проблеме сообщил пользователь Reddit под псевдонимом Krizastro. По его словам, если на смартфоне Google Pixel 2 XL ввести в поиск Google «the1975..com», появляется последнее SMS-сообщение. «Это самый странный сбой, с которым я когда-либо сталкивался. Данное сочетание просто случайное совпадение или происходит что-то еще? Кто-нибудь еще сталкивался с этим?», - сообщил пользователь. Пользователи других Android-устройств попытались воспроизвести ошибку, и их попытки увенчались успехом. Прочитать последнее сообщение также можно, если ввести в поиск «Vizela viagens», «Izela viagens» и «Zela viagens». Каким образом данные фразы связаны с текстовыми сообщениями и почему они вызывают ошибку, неясно. Поиск через браузер Google Chrome выдает правильные результаты и не инициирует отображение последней «смски».

-

- приложении

- (и ещё 5 )

-

Исследователи безопасности из Akamai, Flashpoint, Cloudflare, Oracle Dyn, RiskIQ и Team Cymru общими усилиями ликвидировали массивный ботнет из Android-устройств WireX. «Зомби-сеть» использовалась для осуществления DDoS-атак на представителей разных отраслей, в том числе гостиничного и игрового бизнеса, порноиндустрии, а также на регистраторов доменных имен. Компания Google узнала об угрозе несколько дней назад и провела проверку Play Store на наличие вредоносного ПО. В результате из магазина были удалены 300 приложений, использовавшихся киберпреступниками для заражения Android-устройств и объединения их в ботнет. В настоящее время Google удаляет вредоносное ПО с инфицированных гаджетов по всему миру. Точное количество пострадавших устройств не раскрывается. WireX появился 2 августа 2017 года и оставался незамеченным до 15 августа, пока исследователи не обнаружили, что ботнет использовался в продолжительных DDoS-атаках. В некоторых случаях в атаках участвовали до 70 тыс. IP-адресов в более чем ста странах. По словам экспертов, использование для DDoS-атак такого большого количества зараженных мобильных устройств из стольких стран весьма необычно. Как сообщается в блоге исследователей, WireX применялся в волюметрических DDoS-атаках на уровне приложений. Генерируемый «зомби-устройствами» трафик в основном представлял собой HTTP GET-запросы от действительных клиентов и браузеров. В некоторых случаях трафик также включал в себя HTTP POST-запросы.

-

- ликвидирован

- масштабный

-

(и ещё 2 )

C тегом:

-

В прошлом году большой резонанс получило высококлассное шпионское ПО Pegasus для iOS-устройств. Инструмент был разработан израильской компанией NSO Group, специализирующейся на инструментах для проведения криминалистической экспертизы смартфонов. Как оказалось, у вредоноса есть «брат-близнец» для Android, обладающий не менее потрясающим функционалом. В понедельник, 3 апреля, эксперты Google и Lookout раскрыли подробности о шпионском ПО Chrysaor, разработчиком которого предположительно также является NSO Group. Вредонос способен похищать данные из сервисов электронной почты (например, Gmail) и мессенджеров (в том числе WhatsApp и Facebook), записывать аудио и видео с микрофона и камеры зараженного устройства, выполнять функции кейлоггера, а также самоуничтожаться. Функция самоуничтожения активируется в случае, если программа не обнаружит на зараженном устройстве код мобильной связи страны – свидетельство того, что ОС запущена на эмуляторе. В отличие от Pegasus, Chrysaor эксплуатирует известные уязвимости в более старых версиях ОС. Chrysaor никогда не распространялся через Google Play. Скорее всего, вредонос попадает на системы посредством фишинга. К большой удаче владельцев Android-устройств, исследователи зафиксировали менее трех десятков атак с использованием Chrysaor. Большинство жертв данных атак находятся в Израиле, однако некоторые также проживают в Грузии, Мексике и Турции. Обнаружив в прошлом году шпионский инструмент Pegasus (исследователи Lookout назвали его самым сложным вредоносным ПО для мобильных устройств), эксперты решили проверить, существует ли его Android-версия. Специалисты проанализировали способ заражения устройств, сравнили его с подозрительной активностью избранной группы Android-приложений и таким образом вышли на Chrysaor.

-

- обнаружено

- сложное

-

(и ещё 3 )

C тегом: