Поиск

Показаны результаты для тегов 'android-троян'.

Найдено: 10 результатов

-

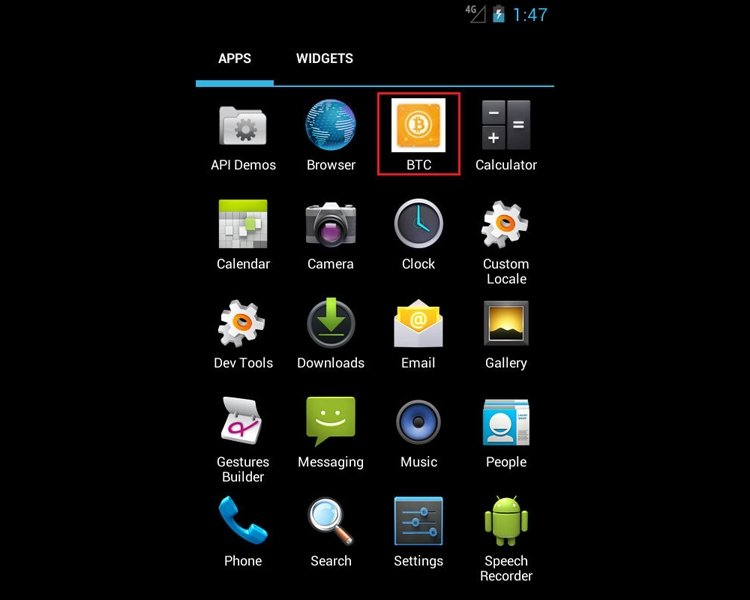

«Доктор Веб» предупреждает о распространении новой вредоносной программы, нацеленной на устройства под управлением операционных систем Android. Зловред получил название Android.Clipper; на сегодняшний день известны как минимум две его модификации. Главная задача трояна заключается в подмене номеров электронных кошельков в буфере обмена с целью пересылки денег злоумышленникам. При запуске на инфицированном устройстве зловред выводит поддельное сообщение об ошибке и продолжает работу в скрытом режиме. При этом одна из версий программы маскируется под приложение для работы с электронными кошельками Bitcoin. После проникновения на смартфон или планшет зловред начинает отслеживать изменения содержимого буфера обмена. Если троян обнаруживает, что пользователь скопировал в буфер номер электронного кошелька, он отсылает этот номер на управляющий сервер. В ответ высылается номер кошелька киберпреступников, который требуется вставить в буфер обмена вместо исходного. В результате, деньги переводятся мошенникам. Вредоносная программа может подменять номера электронных кошельков платёжных систем Qiwi, Webmoney (R и Z) и «Яндекс.Деньги», а также криптовалют Bitcoin, Monero, zCash, DOGE, DASH, Etherium, Blackcoin и Litecoin. Сейчас зловред активно продвигается на различных хакерских площадках и форумах. «Доктор Веб» полагает, что в скором времени можно ожидать появление большого количества модификаций этой вредоносной программы.

-

- новый

- android-троян

- (и ещё 6 )

-

«Доктор Веб» предупреждает о появлении в магазине Google Play ряда игр и приложений с внедрённой вредоносной программой Android.RemoteCode.152.origin. Сообщается, что от зловреда могли пострадать миллионы пользователей. После проникновения на смартфон или планшет жертвы троян незаметно скачивает и запускает дополнительные модули, включая рекламные плагины. С их помощью вредоносная программа загружает невидимые объявления и нажимает на них. В результате, злоумышленники получают определённое денежное вознаграждение. Кроме того, зловред поддерживает работу с мобильной маркетинговой сетью AppLovin, через которую также загружает рекламные объявления для получения дополнительного дохода. Нужно отметить, что после первого запуска инфицированного приложения троян автоматически начинает работу через определённые интервалы времени и самостоятельно активируется после каждой перезагрузки мобильного устройства. Таким образом, для работы зловреда не требуется, чтобы владелец смартфона или планшета постоянно использовал изначально заражённую программу. На сегодняшний день приложения с трояном были загружены из магазина Google Play в общей сложности более 6,5 млн раз. «Доктор Веб» уже передал в Google сведения об этих программах.

-

- android-троян

-

(и ещё 4 )

C тегом:

-

К каким только изощрённым способам не прибегают мошенники, чтобы выудить у честных владельцев мобильных устройств их кровные средства. О применяемых аферистами для атак на владельцев Android-гаджетов схемах и методиках оперативно уведомляют специализирующиеся на тематике кибербезопасности компании, такие как Symantec. Их недавний отчёт о видоизменённой модификации трояна Fakebank позволит не попасть на крючок мошенников, которые маскируются под работников банка. По данным Symantec, обновлённая версия трояна Fakebank обзавелась функцией скрытой переадресации телефонных звонков при наборе определённых номеров, прописанных авторами вредоносного ПО. Позвонив по одному из таких номеров, владелец Android-смартфона попадёт в действительности на мошенников, играющих роль менеджеров банка. Fakebank позволит им заполучить конфиденциальные сведения, необходимые для беспрепятственного доступа к чужим активам. Таким образом, разговор с псевдо-сотрудником банка может обернуться в конечном итоге нулевым балансом на счету. В отчёте Symantec фигурирует упоминание о 22 заражённых приложениях, маскирующихся под безвредный Android-софт, распространение которых происходит через социальные сети и сомнительного характера веб-ресурсы. Известно, что от Fakebank пострадали преимущественно клиенты южнокорейских банков. Напомним, что в задачи ранней версии трояна Fakebank входил перехват текста СМС и запись телефонных разговоров, а также имитация сервисов для онлайн-банкинга. Новый Fakebank подделывает интерфейс вызова, так что пользователь по-прежнему видит реальный номер банка, хотя на самом деле звонок перенаправляется на телефон мошенников. Аналогичным образом вирус действует и при входящем вызове с номера мошенника.

-

- android-троян

- fakebank

- (и ещё 6 )

-

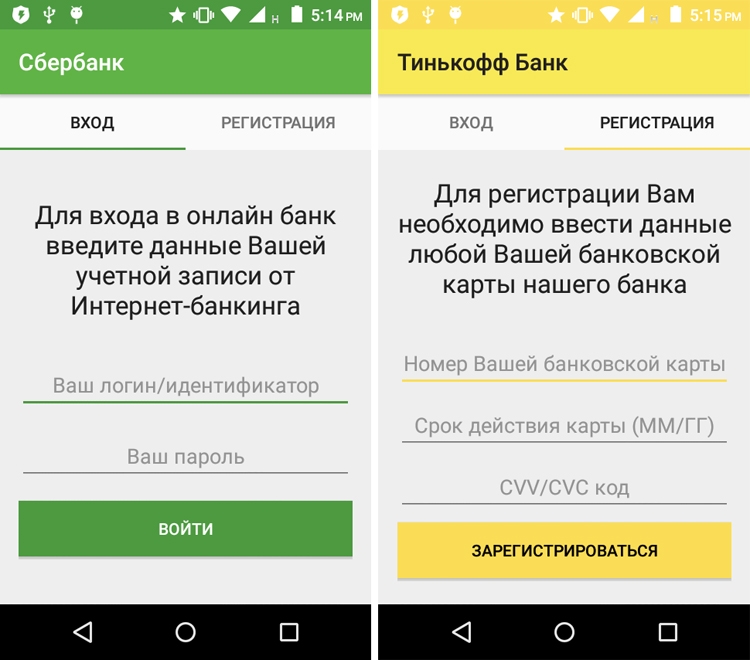

«Доктор Веб» предупреждает о появлении новой вредоносной программы, атакующей пользователей мобильных устройств под управлением операционной системы Android. Зловред, получивший название Android.BankBot.344.origin, представляет угрозу для клиентов российских банков. Троян замаскирован под приложение, якобы предоставляющее онлайн-доступ к финансовым услугам сразу нескольких кредитных организаций. Однако на деле программа имеет совершенно иную функциональность. После установки на смартфон или планшет зловред предлагает пользователям либо войти в уже существующую учётную запись мобильного банкинга, используя имеющиеся логин и пароль, либо зарегистрироваться, введя информацию о банковской карте. Полученные данные сразу же передаются злоумышленникам, что позволяет им украсть деньги обманутых владельцев мобильных устройств. Троян способен перехватывать входящие SMS. Таким образом, жертва даже не подозревает, что у неё снимают деньги, даже если подключена функция SMS-оповещений о списаниях. Зловред был обнаружен в приложении «ВСЕБАНКИ — Все банки в одном месте», которое распространялось через магазин Google Play. Сейчас это приложение удалено, но ничто не мешает злоумышленникам интегрировать вредоносный код в другие программы.

-

- новый

- android-троян

-

(и ещё 4 )

C тегом:

-

«Лаборатория Касперского» обнаружила сложную вредоносную программу, нацеленную на мобильные устройства под управлением Android: зловред получил название Skygofree. Анализ показал, что Skygofree обладает рядом уникальных функций, которые до сих пор не встречались ни в одной вредоносной программе для Android. К примеру, троян способен отслеживать местоположение устройства и включать запись звука, когда владелец оказывается вблизи заданных координат: это позволяет прослушивать окружение жертвы в определённых местах — скажем, в банке. Кроме того, Skygofree может незаметно подключать гаджет к Wi-Fi-сетям, находящимся под полным контролем злоумышленников. Причём эта функция работает даже в том случае, если владелец устройства полностью отключил Wi-Fi. Такой приём позволяет собирать и анализировать трафик жертвы. Троян способен отслеживать работу популярных мессенджеров, в частности, Facebook Messenger, Skype, Viber и WhatsApp. Причём в случае WhatsApp производится чтение переписки через «Специальные возможности» (Accessibility Services). Ещё одна нестандартная возможность — включение фронтальной камеры в момент разблокировки устройства владельцем. Как именно злоумышленники используют полученные таким образом изображения, пока не ясно. Прочая функциональность включает перехват звонков, SMS и других пользовательских данных. Наконец, предусмотрены инструменты, помогающие трояну поддерживать работу в режиме ожидания. Так, новейшая версия Android может автоматически останавливать неактивные процессы для экономии заряда батареи, но Skygofree обходит это, периодически отправляя системе уведомления. Вредоносная программа распространяется через Интернет, используя методы социальной инженерии.

-

- android-троян

- skygofree

-

(и ещё 4 )

C тегом:

-

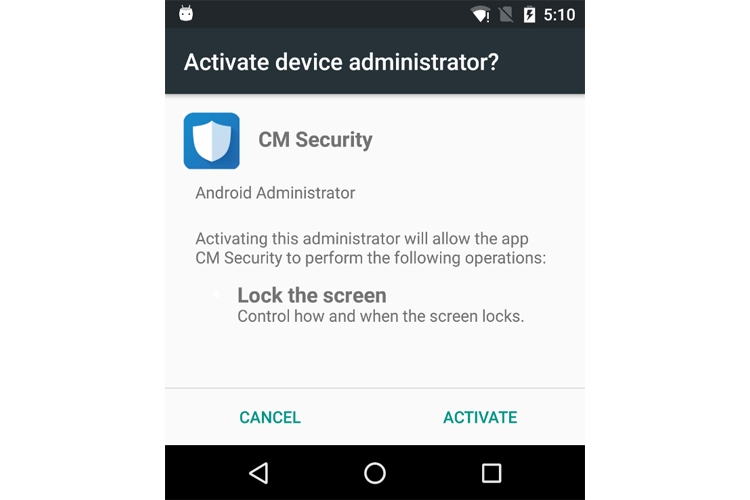

«Лаборатория Касперского» изучила сложную вредоносную программу, атакующую владельцев мобильных устройств под управлением операционной системы Android. Зловред носит имя Trojan.AndroidOS.Loapi. Он имеет модульную архитектуру и может выполнять широкий спектр операций, включая майнинг криптовалюты, проведение DDoS-атак, демонстрацию рекламы и пр. Трояны семейства Loapi распространяются с помощью рекламных кампаний, а загрузка зловреда осуществляется путём перенаправления пользователя на сайты злоумышленников. При этом вредоносные программы маскируются под мобильные защитные решения и приложения «для взрослых». После проникновения на устройство троян запрашивает права администратора. В случае отказа зловред повторно выводит окно запроса — и так до тех пор, пока пользователь не согласится. Loapi может имитировать деятельность антивируса или скрываться в системе. Вредоносная программа может использовать самые разнообразные модули. Так, рекламный компонент используется для агрессивного показа рекламы на инфицированном устройстве, а также для скрытой накрутки сайтов и аккаунтов в социальных сетях. Майнер-модуль использует Android-реализацию minerd для добычи Monero (XMR), а SMS-модуль служит для различных манипуляций с текстовыми сообщениями. Ещё один компонент создаёт прокси-сервер, который позволяет злоумышленникам выполнять HTTP запросы от имени устройства: подобные действия могут производиться в том числе и для организации DDoS-атак. Веб-краулер служит для скрытого исполнения JavaScript-кода на страницах WAP-биллинга и оформления на пользователя платных подписок. При этом зловред может обойти механизм подтверждения подписки: SMS-модуль скроет сообщение от пользователя, ответит на него нужным образом и затем удалит все следы.

-

- модульный

- android-троян

-

(и ещё 4 )

C тегом:

-

«Лаборатория Касперского» предупреждает о появлении новой версии вредоносной программы Faketoken, обладающей довольно развитой функциональностью. Троян Faketoken, известный уже не один год, атакует устройства под управлением операционных систем Android. Различные модификации зловреда обладают разными возможностями. В частности, реализованы механизмы перекрытия окон приложений, шифрования и пр. Новая версия Faketoken, как показывает предварительный анализ, попадает на мобильное устройство жертвы благодаря SMS-рассылке c предложением загрузить некие фотографии. После активации троян скрывает свой ярлык и начинает в фоновом режиме следить за звонками пользователя и тем, какие приложения тот запускает. В процессе работы зловред записывает телефонные разговоры, осуществляемые по определённым номерам. Эти скрытые записи затем отправляются злоумышленникам. Таким образом, киберпреступники могут получить конфиденциальную информацию, скажем, финансового характера. Кроме того, троян способен выводить собственные окна поверх окон легитимных приложений. Так, новая версия зловреда перекрывает несколько банковских приложений, а также приложения для покупки авиабилетов, бронирования номеров в гостиницах, вызова такси и оплаты штрафов ГИБДД. Подмена происходит мгновенно, а цветовая гамма подделки соответствует цветовой гамме оригинального приложения. Через фальшивые окна жертве предлагается ввести данные банковской карты. Троян также отправляет злоумышленникам все входящие сообщения. Информация из них может пригодиться для подтверждения платежей. Эксперты полагают, что новая версия трояна пока тестируется. Дело в том, что некоторые окна перекрытия содержат дефекты форматирования. Однако в будущем полнофункциональный вариант программы может нанести серьёзный финансовый ущерб пользователям Android в России и СНГ.

-

- новый

- android-троян

-

(и ещё 8 )

C тегом:

-

Специалисты SophosLabs предупредили о вредоносной кампании по распространению нового банковского Android-трояна, получившего название Invisible Man. Вредонос распространяется под видом обновления Flash Player. Invisible Man разработан на базе банковского вредоносного ПО Svpeng, которое впервые было замечено в 2015 году. Что интересно, троян не атакует российских пользователей Android-устройств. Оказавшись на системе, Invisible Man первым делом проверяет язык на устройстве, и если это русский, все процессы прекращаются. В противном случае троян запрашивает разрешение на использование службы Accessibility Service (обеспечивает доступ к событиям, возникающим в пользовательском интерфейсе). Получив доступ, троян устанавливается под видом дефолтного SMS-приложения для того, чтобы получить контроль над экраном устройства. Далее вредонос начинает отображать фальшивые окна банковских приложений поверх настоящих и собирает вводимые пользователем банковские учетные данные. По словам экспертов, деятельность трояна распространяется не только на банковские приложения, но и другие программы, в том числе приложение Google Play Store.

-

- новый

- банковский

- (и ещё 7 )

-

Исследователи компании Check Point сообщили о продолжающейся вредоносной кампании с использованием банковского трояна Swearing для Android-устройств. Главной особенностью вредоноса является способ его распространения. Троян попадает на устройства жертв через SMS-сообщения с ссылкой на троян, отправленные с поддельных базовых станций. Использование базовых станций для распространения вредоносного ПО предрекали эксперты компании Avast еще в 2014 году, однако практическое применение этот способ нашел лишь сейчас. В настоящее время с помощью поддельных базовых станций распространяется только Swearing и только в Китае. Впервые троян был обнаружен специалистами компании Tencent. После обнаружения последовал полицейский рейд, и авторы Swearing были арестованы. Тем не менее, как сообщает Check Point, по состоянию на март 2017 года вредоносная кампания с использованием вредоноса продолжается. Подобно другим банковским троянам, Swearing способен похищать данные платежных карт и другую конфиденциальную информацию. Кроме того, вредонос может обходить двухфакторную аутентификацию. Как правило, приложения для мобильного банкинга отправляют пользователям SMS-сообщение с одноразовым кодом, который нужно ввести наряду с паролем для авторизации в программе. Swearing подменяет легитимное приложения для обмена сообщениями своим собственным и перехватывает SMS, делая двухфакторную аутентификацию бесполезной. Помимо поддельных базовых станций, троян также распространяется с помощью загрузчиков, встроенных в вредоносные приложения. Примечательно, Swearing не подключается к C&C-серверу, а отправляет данные злоумышленникам в SMS-сообщениях или по электронной почте.

-

- китайцы

- распространяют

-

(и ещё 4 )

C тегом:

-

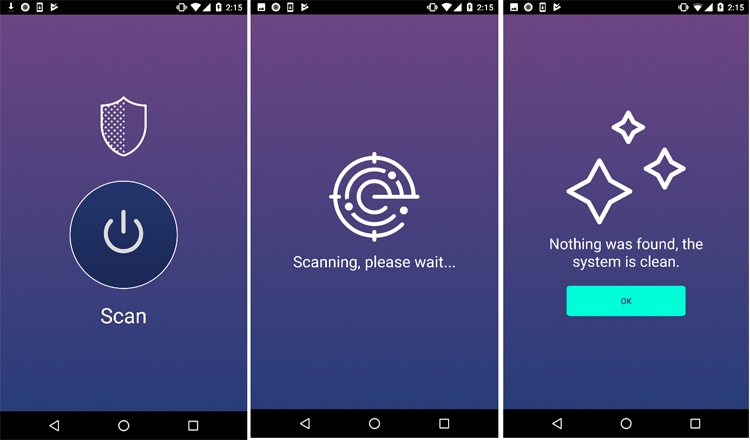

Вирусная лаборатория Eset обнаружила мобильный банковский троян для Android с функцией блокировки экрана. Зловред маскируется под приложения с прогнозом погоды на Google Play, сообщили сегодня в Eset. В ходе установки вредоносная программа запрашивает у пользователя расширенные права в системе. Когда установка завершена, троян выводит на главный экран виджет с прогнозом погоды, «позаимствованный» у легального приложения. Параллельно с этим информация об устройстве передается в фоновом режиме на командный сервер. Троян распознает популярные банковские приложения, собирает логины и пароли при помощи фальшивых форм ввода и направляет эти данные своим операторам. Функция перехвата текстовых сообщений позволяет обойти двухфакторную аутентификацию на базе SMS. Кроме того, программа может блокировать и разблокировать экран устройства по команде злоумышленников, меняя пароль — предположительно, эта функция используется в момент списания средств со счета, чтобы скрыть кражу от жертвы, отметили в компании. Специалисты Eset обнаружили первую версию трояна на Google Play 4 февраля. Зловред маскировался под приложение Good Weather и искал на скомпрометированных устройствах одно из 22 банковских приложений, используемых в Турции. Через два дня поддельное приложение было удалено из магазина. Уже 14 февраля на Google Play появилась обновленная версия вредоносной программы. Она распространялась до 20 числа включительно — на этот раз под названием World Weather. Функционал трояна не изменился, но теперь кампания расширила охват и была нацелена на пользователей 69 британских, австрийских, немецких и турецких банковских приложений. После предупреждения Eset вредоносные приложения были удалены из Google Play, хостинговая компания обезвредила сервер злоумышленников. Троян можно удалить при помощи мобильного антивируса или вручную, предварительно отключив права администратора устройства. Eset NOD32 Mobile Security для Android детектирует новые угрозы как Trojan.Android/Spy.Banker.HU и Trojan.Android/Spy.Banker.HW.

-

- android-троян

- ворует

-

(и ещё 3 )

C тегом:

.jpg.82780fc8e2af022d72257739792f9f84.jpg)