Поиск

Показаны результаты для тегов 'расширений'.

Найдено: 5 результатов

-

Компания Google планирует убрать поддержку установки расширений для браузера Chrome со сторонних сайтов до конца текущего года. Таким образом техногигант намерен защитить пользователей от сомнительных расширений. Как поясняется в блоге проекта Chromium, данное решение принято из-за огромного количества жалоб от пользователей на нежелательные расширения, которые приводят к неожиданным изменениям в поведении браузера Chrome. Большинство этих жалоб связано со «сбивающим с толку или вводящим в заблуждение использованием встроенной установки расширений на web-сайтах», отметили разработчики. Отмена поддержки инсталляции расширений будет проходить в три этапа. Начиная с 12 июня 2018 года, в Chrome прекращена поддержка установки свежеопубликованных расширений (программы, опубликованные 12 июня 2018 года или позже этой даты). С 12 сентября компания отключит функцию установки для всех существующих расширений и начнет автоматически перенаправлять пользователей в Chrome Web Store, а с выпуском Chrome 71, запланированным на декабрь 2018 года, Google полностью удалит поддержку установки API. Как отмечается, пользователи по-прежнему смогут использовать уже установленные расширения вне зависимости от источника загрузки (Chrome Web Store или сторонний ресурс).

-

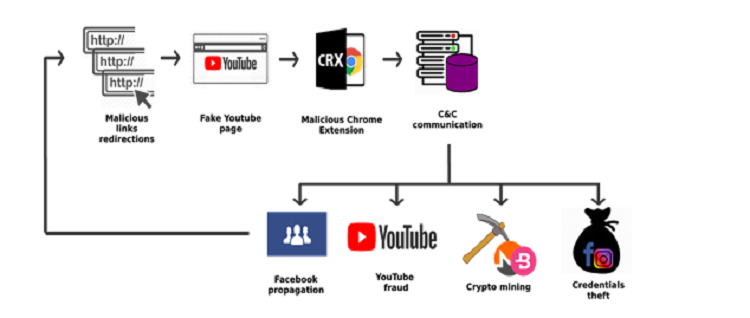

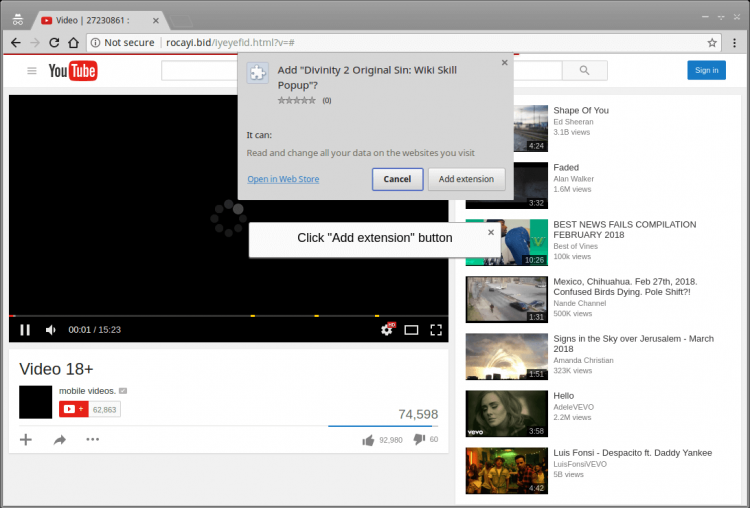

Злоумышленники заразили более 100 тысяч компьютеров с помощью браузерных расширений, которые похищали данные для входа на сайты, тайно добывали криптовалюты и заставляли людей переходить по вредоносным ссылкам. Плагины распространялись через официальный магазин расширений для Chrome. Мошенники действовали как минимум с марта. Исследовательской компании Radware удалось обнаружить семь вредоносных расширений. Команда безопасности Google удалила пять плагинов сама, а ещё ото двух избавилась после того, как о них сообщила Radware. По словам фирмы, была заражена «хорошо защищённая сеть» неназванной глобальной компании-производителя. «По мере распространения вредоносного ПО группа продолжит искать новые способы использовать украденные активы, — заявила Radware, имея в виду авторов расширений. — Такие группы постоянно выпускают новые вирусы для обхода протоколов безопасности». Расширения обнаружили с помощью алгоритмов машинного обучения, которые проанализировали журналы коммуникаций заражённых сетей. Список плагинов выглядит следующим образом: Nigelify; PwnerLike; Alt-j; Fix-case; Divinity 2 Original Sin: Wiki Skill Popup; Keeprivate; iHabno. Плагины распространялись с помощью ссылок в Facebook, которые направляли пользователей на поддельную страницу на YouTube, где им предлагалось установить расширение. После этого последнее с помощью JavaScript делало компьютер частью ботнета. Он похищал данные для входа в Instagram и Facebook, а также собирал информацию с аккаунта в Facebook. Дальше вредоносные ссылки распространялись среди друзей жертвы. Также ботнет устанавливал плагин для майнинга цифровых валют Monero, Bytecoin и Electroneum. За последнюю неделю мошенники добыли около $1 тысячи — по большей части в Monero. Чтобы пользователь не мог удалить расширение, ботнет закрывал вкладку плагина при её открытии и блокировал ряд инструментов безопасности от Facebook и Google.

-

- ряд

- вредоносных

-

(и ещё 8 )

C тегом:

-

Недобросовестные разработчики расширений используют новый способ кражи конфиденциальной информации жертв. Исследователи из Trend Micro назвали новое семейство вредоносных расширений Droidclub. Расширение Droidclub включают в себя так называемые «скрипты повторения сеанса», которые используют аналитические фирмы. Обычно «Скрипты повторения сеанса» позволяют владельцу сайта «стоять за спиной» у посетителей, записывая и воспроизводя нажатия клавиш, движения мыши и моменты прокрутки колесом. Это помогает оптимизировать работу сайта и улучшить продажи интернет-магазинов. В руках злоумышленников этот скрипт записывает и воспроизводит все действия пользователя на каждом посещаемом веб-сайте. Также эти программы помогали авторам добывать криптовалюту Monero. Компания Google недавно удалила 89 вредоносных расширений из интернет-магазина Chrome, которые были установлены на более чем 420 000 браузерах. Когда пользователи сообщают о вредоносных расширениях Droidclub, они перенаправляются на выбранную злоумышленником страницу. Попытки удалить вредоносную программу также приводят пользователя к поддельной странице, которая сообщает ему, что расширение было удалено, хотя на самом деле — нет.

-

В течение последнего месяца несколько разработчиков популярных расширений для Chrome подверглись кибератакам.Злоумышленники сумели заполучить доступ к Chrome Web Store разработчиков и внедрить вредоносный функционал в расширения к популярному браузеру. Две недели назад произошел первый инцидент со взломом учетной записи в Chrome Web Store и подменой кода для расширения CopyFish. Злоумышленники использовали это расширение для рассылки спама. Через два дня после инцидента было изменено другое популярное расширение - Web Developer. Злоумышленники встроили отображение рекламы в браузерах более 1 млн пользователей. Эксперты из Proofpoint решили проанализировать функционал других популярных расширений к Google Chrome в поисках неавторизованного изменения кода. В ходе исследования было обнаружено еще несколько скомпрометированных популярных расширений. Таким образом, список обнаруженных расширений с вредоносным кодом выглядит следующим образом: Web Developer (0.4.9) Chrometana (1.1.3) Infinity New Tab (3.12.3) CopyFish (2.8.5) Web Paint (1.2.1) Social Fixer (20.1.1) Эксперты полагают, что точно таким же образом в июне этого года были скомпрометированы расширения TouchVPN и Betternet VPN. В общей сложности вредоносные расширения были установлены на 4,1 млн компьютеров. Всем пользователям браузера Google Chrome рекомендуется проверить свои браузеры на предмет наличия вышеупомянутых расширений и удалить их в случае обнаружения.

-

- популярных

- расширений

-

(и ещё 4 )

C тегом:

-

Команда безопасности Google разослала предупреждения разработчикам расширений для Chrome после того, как ряд из них подвергся фишинговым атакам. В некоторых случаях атаки были успешными и злоумышленникам удалось получить контроль над некоторыми популярными расширениями, в частности Copyfish и Web Developer. Получив доступ к аккаунту разработчиков, фишеры модифицировали расширения, добавив вредоносный код для показа рекламы на интернет-страницах, просматриваемых пользователями. По данным ресурса BleepingComputer, фишинговая кампания началась более двух месяцев назад. Злоумышленники распространяют электронные письма якобы от команды безопасности Google с требованием обновить расширение, поскольку программа нарушает правила Chrome Web Store. Все письма содержат ссылку на сайт, имитирующий настоящую страницу авторизации Google, где разработчикам нужно ввести свои учетные данные для того, чтобы выяснить, в чем проблемма. Таким образом преступникам удалось скомпрометировать учетные записи создателей расширений Copyfish и Web Developer. Подобное письмо также получил разработчик, известный в Сети как OinkAndStuff - автор двух популярных аддонов Blue Messenger (порядка 80 тыс. пользователей) Websta for Instagram (около 100 тыс. пользователей). По словам OinkAndStuff, первое фишинговое письмо было получено 21 июня нынешнего года. Сообщение содержало ссылку на страницу на домене Freshdesk (так же, как и в случае с атаками на разработчиков Copyfish и Web Developer). По всей видимости, все три атаки являются делом рук одного и того же злоумышленника или группы злоумышленников. После того, как OinkAndStuff проинформировал команду безопасности Google об атаках, он получил еще два фишинговых письма, но уже с ссылками на другие фишинговые домены. В настоящее время фишинговая кампания продолжается. Команда безопасности Google рекомендует разработчикам использовать двухфакторную аутентификацию и не авторизоваться в аккаунтах разработчиков Chrome на страницах авторизации, размещенных на не принадлежащих компании доменах.

-

- предупредила

- (и ещё 6 )