Поиск

Показаны результаты для тегов 'вредоносных'.

Найдено: 6 результатов

-

Данные, собранные «Лабораторией Касперского», говорят о том, что количество вредоносных программ для скрытой добычи криптовалют быстро растёт. Злоумышленники отказываются от распространения шифровальщиков, отдавая предпочтение майнерам. Это обеспечивает пусть и небольшой, но постоянный доход, а не потенциально существенный одноразовый выкуп, как в случае с вымогателями. Основной способ установки майнеров — это инсталляторы рекламного ПО, распространяемые с помощью социальной инженерии. Но есть и более изощрённые варианты, например, распространение посредством уязвимостей. Процесс обнаружения майнеров сопряжён с рядом трудностей, поскольку пользователи зачастую сами устанавливают подобные программы ради добычи криптовалют, не подозревая, что мощности их устройства эксплуатируют киберпреступники. Сообщается, что во втором квартале текущего года «Лаборатория Касперского» обнаружила приблизительно 14 тыс. новых модификаций майнеров. Эти зловреды атаковали компьютеры более 2,2 млн пользователей по всему миру. Присутствие майнера в системе может обернуться резким уменьшением производительности компьютера и ростом расходов на электричество. В случае мобильных устройств возможен выход аккумулятора или даже основной платы из строя из-за большой вычислительной нагрузки и перегрева.

-

- количество

- вредоносных

-

(и ещё 3 )

C тегом:

-

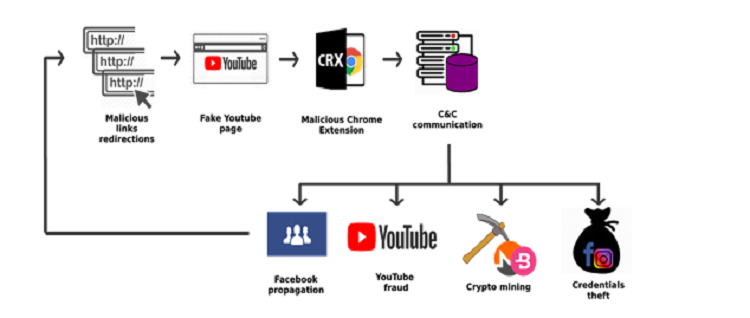

Злоумышленники заразили более 100 тысяч компьютеров с помощью браузерных расширений, которые похищали данные для входа на сайты, тайно добывали криптовалюты и заставляли людей переходить по вредоносным ссылкам. Плагины распространялись через официальный магазин расширений для Chrome. Мошенники действовали как минимум с марта. Исследовательской компании Radware удалось обнаружить семь вредоносных расширений. Команда безопасности Google удалила пять плагинов сама, а ещё ото двух избавилась после того, как о них сообщила Radware. По словам фирмы, была заражена «хорошо защищённая сеть» неназванной глобальной компании-производителя. «По мере распространения вредоносного ПО группа продолжит искать новые способы использовать украденные активы, — заявила Radware, имея в виду авторов расширений. — Такие группы постоянно выпускают новые вирусы для обхода протоколов безопасности». Расширения обнаружили с помощью алгоритмов машинного обучения, которые проанализировали журналы коммуникаций заражённых сетей. Список плагинов выглядит следующим образом: Nigelify; PwnerLike; Alt-j; Fix-case; Divinity 2 Original Sin: Wiki Skill Popup; Keeprivate; iHabno. Плагины распространялись с помощью ссылок в Facebook, которые направляли пользователей на поддельную страницу на YouTube, где им предлагалось установить расширение. После этого последнее с помощью JavaScript делало компьютер частью ботнета. Он похищал данные для входа в Instagram и Facebook, а также собирал информацию с аккаунта в Facebook. Дальше вредоносные ссылки распространялись среди друзей жертвы. Также ботнет устанавливал плагин для майнинга цифровых валют Monero, Bytecoin и Electroneum. За последнюю неделю мошенники добыли около $1 тысячи — по большей части в Monero. Чтобы пользователь не мог удалить расширение, ботнет закрывал вкладку плагина при её открытии и блокировал ряд инструментов безопасности от Facebook и Google.

-

- ряд

- вредоносных

-

(и ещё 8 )

C тегом:

-

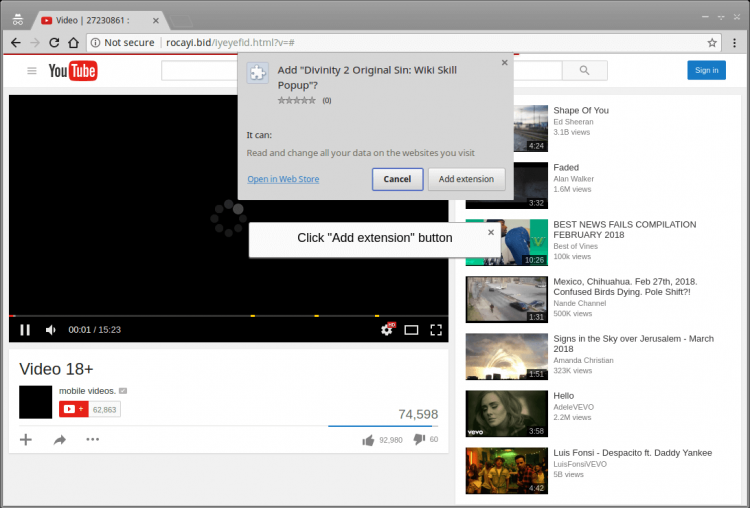

Исследователь из AdGuard обнаружил в цифровом магазине Chrome несколько поддельных расширений для блокировки рекламы. Они использовали скрытые скрипты, чтобы управлять браузерами ничего не подозревающих пользователей. После того, как компания опубликовала отчёт, команда разработчиков Chrome удалила из магазина все расширения. Сооснователь и ведущий разработчик AdGuard Андрей Мешков заявил, что у найденных им расширений было более 20 млн пользователей. Эти плагины просто копировали код настоящих блокировщиков рекламы. «Все расширения, которые я отметил — это просто куски существующего кода с кое-каким кодом для аналитики, добавленным “авторами”, — написал Мешков. — Вместо того, чтобы использовать хитрые названия, теперь они просто добавляют множество ключевых слов в описание и таким образом добираются до вершин результатов поиска». Если поддельное расширение попадает на верхние строчки результатов поиска, то его могут загрузить десятки миллионов людей. У одного из поддельных блокировщиков рекламы, обнаруженных Мешковым, было более 10 млн загрузок. Разработчик нашёл и два других похожих расширения, не имеющих отношения к блокировке рекламы. Это HD for YouTube™ с 400 тысячами пользователей и Webutation с 30 тысячами. Дополнительный код в этих расширениях собирал информацию о действиях пользователей в браузере и вносил в программу изменения. «По сути, это ботнет, состоящий из браузеров, заражённых поддельными расширениями для блокировки рекламы, — рассказал Мешков. — Браузер сделает всё, что ему прикажет сделать владелец сервера».

-

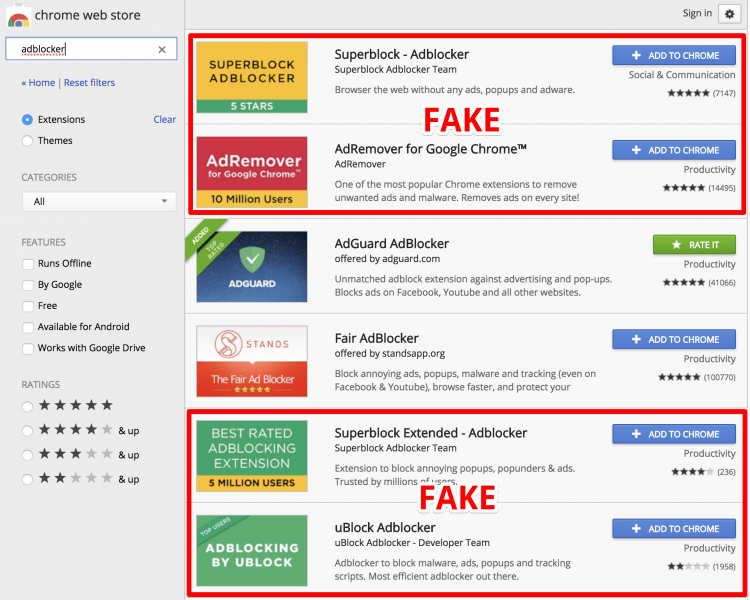

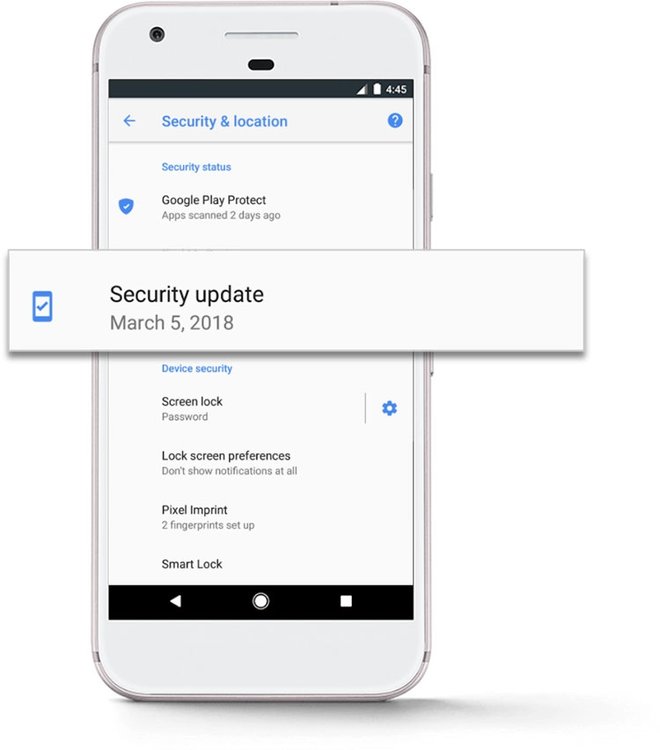

На днях Google обнародовала отчёт о безопасности Android за 2017 год в рамках своих постоянных усилий по информированию пользователей о различных уровнях безопасности мобильной ОС. Одним из ключевых моментов отчёта является тот факт, что встроенные функции безопасности Android в Google Play предотвратили установку 60,3 % потенциально вредоносных приложений (PHA, Potentially Harmful Apps). В значительной степени выявление такого ПО осуществляется службой Google Play Protect, которая теперь включена на более чем 2 миллиардах устройств. Google Play Protect работает на Android 4.3 или выше и постоянно сканирует приложения на предмет злонамеренной активности. Служба использует преимущественно машинное обучение для повышения эффективности борьбы с установкой PHA, но также применяет множество других методов и тактик, чтобы обеспечить безопасность пользователей и их данных. Компания также рассказала, что в рамках мер по повышению безопасности и качества ПО в 2017 году из магазина Play было удалено более 700 000 приложений за нарушение правил, что на 70 % больше, чем в 2016 году. Google упомянула также использование машинного обучения для обнаружения ПО, имитирующего популярные приложения, использующего неприемлемый контент или имеющего вредоносную направленность. Google также упомянула, что в прошлом году работала над улучшением процесса выпуска обновлений безопасности. В результате на 30 % больше устройств получили исправления, чем в 2016 году. Вдобавок ни одна критическая уязвимость Android не была опубликована до того, как компания выпустила против них обновления или заплатки. Продолжает Google и выплаты в рамках программы Android Security Rewards: в 2017 году она заплатила исследователям $1,28 млн против $1 млн в 2016 году. Также Google повысила выплаты с $50 до $200 тысяч за самые опасные уязвимости, которые затрагивают TrustZone или Verified Boot и с $30 до $150 тысяч — за дыры, открывающие удалённый доступ к ядру.

-

Недобросовестные разработчики расширений используют новый способ кражи конфиденциальной информации жертв. Исследователи из Trend Micro назвали новое семейство вредоносных расширений Droidclub. Расширение Droidclub включают в себя так называемые «скрипты повторения сеанса», которые используют аналитические фирмы. Обычно «Скрипты повторения сеанса» позволяют владельцу сайта «стоять за спиной» у посетителей, записывая и воспроизводя нажатия клавиш, движения мыши и моменты прокрутки колесом. Это помогает оптимизировать работу сайта и улучшить продажи интернет-магазинов. В руках злоумышленников этот скрипт записывает и воспроизводит все действия пользователя на каждом посещаемом веб-сайте. Также эти программы помогали авторам добывать криптовалюту Monero. Компания Google недавно удалила 89 вредоносных расширений из интернет-магазина Chrome, которые были установлены на более чем 420 000 браузерах. Когда пользователи сообщают о вредоносных расширениях Droidclub, они перенаправляются на выбранную злоумышленником страницу. Попытки удалить вредоносную программу также приводят пользователя к поддельной странице, которая сообщает ему, что расширение было удалено, хотя на самом деле — нет.

-

Исследователи Check Point сообщили об одной из наиболее масштабных кампаний по распространению вредоносного ПО в Google Play. Эксперты обнаружили рекламный инструмент Judy для «накручивания» кликов в 41 приложении одной из корейских компаний. Вредонос автоматически нажимает на огромное количество рекламных баннеров, тем самым принося прибыль своим создателям. Как сообщают исследователи, вредоносные программы были загружены из Google Play от 4,5 млн до 18,5 млн раз. Некоторые распространялись через официальный магазин приложений от Google в течение нескольких лет, однако недавно все они получили обновления. Как долго вредоносный код присутствовал в приложениях, точно неизвестно. Разработчиком вредоносных программ является корейская кампания Kiniwini, зарегистрированная в Google Play как ENISTUDIO corp. и занимающаяся разработкой приложений для Android- и iOS-устройств. Как отметили исследователи, за распространением вредоносного ПО крайне редко стоят реально существующие компании. Как правило, такая деятельность характерна для киберпреступников. Речь идет не об отображении рекламы, а о незаконном использовании устройств пользователей для мошенничества с целью наживы. Помимо «накручивания» кликов, вредонос отображает огромное количество рекламных баннеров, во многих случаях не оставляя возможности закрыть их, в результате чего пользователь вынужден кликнуть на баннер. Исследователи также обнаружили несколько приложений с вредоносным кодом от других разработчиков, однако до сих пор неясно, связаны ли обе кампании между собой. Возможно, одни мошенники позаимствовала код у других. Эксперты Check Point уведомили Google о вредоносных приложениях, и компания быстро удалила их из своего магазина.

-

- обнаружена

- одна

-

(и ещё 5 )

C тегом: