Поиск

Показаны результаты для тегов 'жертвами'.

Найдено: 5 результатов

-

Авиакомпания British Airways расследует похищение данных пользователей со своего сайта и приложения, продолжавшееся в течение двух недель. Согласно уведомлению компании, утечка затронула данные порядка 38 тыс. платежных карт. British Airways обратилась в полицию и попросила пострадавших пользователей связаться со своими банками. Злоумышленники похитили персональные и банковские данные пользователей, заказывавших авиабилеты на сайте ba.com или в приложении с 21 августа по 5 сентября 2018 года. Паспортные данные и сведения о полетах скомпрометированы не были. Как сообщает The Guardian, Национальному агентству по борьбе с преступностью Великобритании известно о случившемся, и в настоящее время ведомство «работает с партнерами для выбора наилучшего курса действий». В Управлении комиссара по информации также знают об утечке, и British Airways будут направлены соответствующие запросы.

-

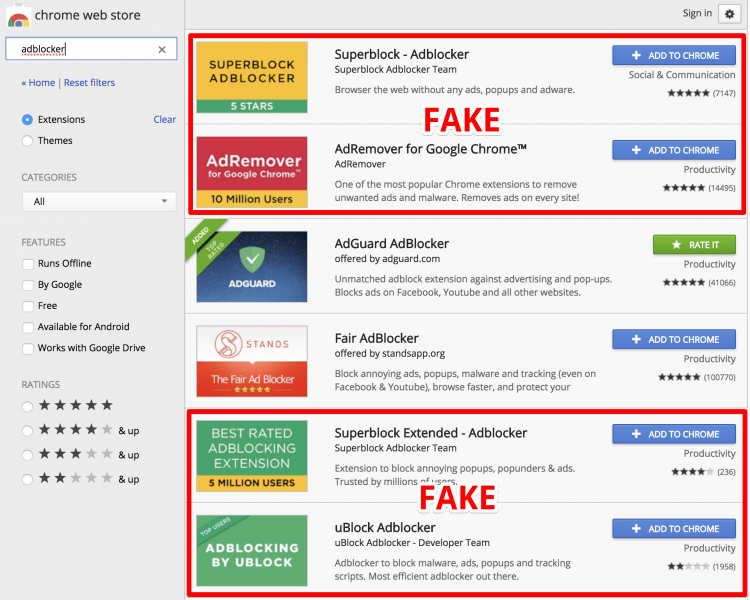

Исследователь из AdGuard обнаружил в цифровом магазине Chrome несколько поддельных расширений для блокировки рекламы. Они использовали скрытые скрипты, чтобы управлять браузерами ничего не подозревающих пользователей. После того, как компания опубликовала отчёт, команда разработчиков Chrome удалила из магазина все расширения. Сооснователь и ведущий разработчик AdGuard Андрей Мешков заявил, что у найденных им расширений было более 20 млн пользователей. Эти плагины просто копировали код настоящих блокировщиков рекламы. «Все расширения, которые я отметил — это просто куски существующего кода с кое-каким кодом для аналитики, добавленным “авторами”, — написал Мешков. — Вместо того, чтобы использовать хитрые названия, теперь они просто добавляют множество ключевых слов в описание и таким образом добираются до вершин результатов поиска». Если поддельное расширение попадает на верхние строчки результатов поиска, то его могут загрузить десятки миллионов людей. У одного из поддельных блокировщиков рекламы, обнаруженных Мешковым, было более 10 млн загрузок. Разработчик нашёл и два других похожих расширения, не имеющих отношения к блокировке рекламы. Это HD for YouTube™ с 400 тысячами пользователей и Webutation с 30 тысячами. Дополнительный код в этих расширениях собирал информацию о действиях пользователей в браузере и вносил в программу изменения. «По сути, это ботнет, состоящий из браузеров, заражённых поддельными расширениями для блокировки рекламы, — рассказал Мешков. — Браузер сделает всё, что ему прикажет сделать владелец сервера».

-

Трагическое происшествие произошло в минувший вторник в штаб-квартире YouTube в Сан-Бруно (Калифорния, США). Как сообщают многочисленные сетевые источники, женщина открыла стрельбу из огнестрельного оружия по сотрудникам офиса. Известно, что нападавшая стреляла из пистолета. Ранения получили как минимум три человека, которые уже доставлены в больницы. Это 36-летний мужчина, находящийся в критическом состоянии, 32-летняя женщина в тяжёлом состоянии и 27-летняя женщина в состоянии средней тяжести. К месту происшествия стянуто большое количество полиции. Из штаб-квартиры YouTube в срочном порядке были эвакуированы сотни сотрудников. Сейчас в здании и на прилежащих территориях работают специалисты. Уже известно, что нападавшая покончила с собой выстрелом из пистолета. Установлена её личность — Насим Наджафи Агдам (Nasim Najafi Aghdam) в возрасте 39 лет. По некоторым данным, она была знакома с одним из пострадавших. Мотивы преступления пока не ясны. Но есть информация, что ранее женщина неоднократно выступала с критикой в адрес видеохостинга YouTube. Кроме того, нельзя исключать вероятности того, что нападение носит личный характер. Отмечается, что целью нападавшей был мужчина, оказавшийся в критическом состоянии. Так или иначе, но теперь в случившемся предстоит разбираться следствию.

-

- штаб-квартире

- youtube

-

(и ещё 4 )

C тегом:

-

Более 25 тыс. студентов, сотрудников и преподавателей Университета Аляски пострадали от фишинговой атаки, с помощью которой злоумышленники смогли похитить персональные данные: имена, номера соцстрахования, номера телефонов и адреса. Об этом вчера сообщили в компании Zecurion. Инцидент произошёл в декабре 2016 г., однако обнаружили утечку информации только в июне текущего года. Как выяснилось, мошенники получили доступ к крупной базе данных после фишинговой атаки. Нескольким сотрудникам университета были разосланы письма с вредоносным ПО, с помощью которого хакеры получили доступ к конфиденциальной информации на компьютерах сотрудников. Как отмечается, это не первый случай кражи данных из Университета Аляски. В сентябре 2016 г. учебное заведение объявило о том, что злоумышленник, используя учётные данные работника, получил доступ к информации о более чем 5 тыс. студентов. В апреле 2017 г. компания Duo Security провела опрос более чем 50 университетов и сообщила о том, что фишинговые атаки стали настоящим бедствием для национальной системы высшего образования. В среднем 7 из 10 университетов признали, что за период с ноября 2015 г. по ноябрь 2016 г. как минимум одна из фишинговых атак на их сотрудников оказалась успешной. А ряд вузов, включая университеты Оксфорда и Крэнфилда, имеющие магистерские программы по кибербезопасности, констатировали, что подвергались фишинговым нападениям более 50 раз на протяжении года. «Для борьбы с подобными угрозами важны не только и не столько технические решения, сколько решительные организационные меры — тренинги по вопросам защиты информации. Кроме того, сотрудники должны осознавать и нести ответственность за нарушения корпоративных правил работы с информационными системами, последствием которых являются успешные атаки», — подчеркнул Владимир Ульянов, эксперт по кибербезопасности компании Zecurion.

-

Разработчики приложений, обменивающиеся кодами на GitHub, стали жертвами новой фишинговой кампании. Злоумышленники рассылают пользователям ресурса электронные письма, инфицирующие системы жертв модульным трояном Dimnie. Первые жалобы на фишинговые письма стали появляться в конце января текущего года. Однако, как показало расследование ИБ-экспертов Palo Alto, атаки начались несколькими неделями ранее. Троян Dimnie сложно назвать популярным, однако кампания с его использованием ничем не отличается от других подобных атак. Злоумышленники рассылают пользователям GitHub письма якобы с предложением работы. «Здравствуйте. Я нашел вашу программу online. Могли бы вы написать код для моего проекта? Задачи описаны во вложении к письму. Если вы согласны, можем обсудить оплату. Жду вашего ответа», - говорится в одном из фишинговых писем. Согласно другому письму, некий Адам Бухбиндер увидел репозиторий разработчика на GitHub и был «сильно впечатлен». Приманка та же, что и в представленном выше сообщении. Потенциальный заказчик предлагает работу, а все условия изложены в приложенном к письму документе. Прикрепленный файл представляет собой архив, после распаковки открывающий Word-документ с макросами. После активирования макросы выполняют ряд команд PowerShell по загрузке и установке трояна Dimnie.По словам исследователей, используемая в фишинговой кампании версия вредоноса является совсем новой (оригинальный Dimnie появился в 2014 году). Троян способен маскировать вредоносный трафик, а его модули выполняются в памяти ОС, не оставляя следов на диске пользователя. Dimnie может внедрять свои модули в процессы любого приложения, собирать и передавать данные на C&C-сервер, фиксировать нажатия на клавиатуре, делать скриншоты и самоуничтожаться после получения соответствующей команды.

-

- пользователи

- github

-

(и ещё 3 )

C тегом: