Поиск

Показаны результаты для тегов 'вредоносные'.

Найдено: 8 результатов

-

Жителей Тверской области предупредили об участившихся случаях рассылки фишинговых писем, в которых мошенники выдают себя за судебных приставов, сообщила пресс-служба управления ФССП России по региону. Злоумышленники уведомляют жертв о наличии якобы неоплаченной задолженности и предлагают перейти по содержащимся в письме ссылкам на «судебные постановления». При переходе по указанным в сообщении адресам на компьютер пользователя устанавливается вредоносное ПО. По словам представителей ФССП, мошенники используют символику и профессиональные термины ведомства, угрожая заморозкой банковских счетов жертвы. Гражданам и юридическим лицам рекомендуется быть бдительными и использовать официальные ресурсы ФССП для проверки на наличие каких-либо задолженностей.

-

Специалисты по кибербезопасности из компании Sophos обнаружили новый метод мошенничества, позволяющий обманом заставить жертву посетить какой-либо сайт с помощью функции совместного использования URL в «Google Картах». По словам исследователей, функция совместного использования URL-адресов в «Google Картах» не является официальной и не имеет механизма блокировки подозрительных ссылок, чем и пользуются мошенники. В зафиксированном исследователями случае, злоумышленники использовали URL, созданный с помощью сервиса goo.gl, наряду с адресом «Google Карт». Жертвы перенаправлялись на страницу с российским доменом, на которой размещалась реклама средства для похудения, ориентированная на англоязычных пользователей. Подобное использование функции «Google Карт» стало возможно из-за уязвимости открытой переадресации, затрагивающей сервис maps.app.goo.gl, пояснили эксперты. Еще одно преимущество функции совместного использования URL-адресов в «Google Картах» заключается в том, что в отличие от сервиса goo.gl, «Карты» не собирают аналитику, а настройка URL не требует использования консоли Google. Вместо этого злоумышленник может добавить адрес вредоносного сайта в конец созданного «Картами» URL.

-

- хакеры

- перенаправляют

-

(и ещё 6 )

C тегом:

-

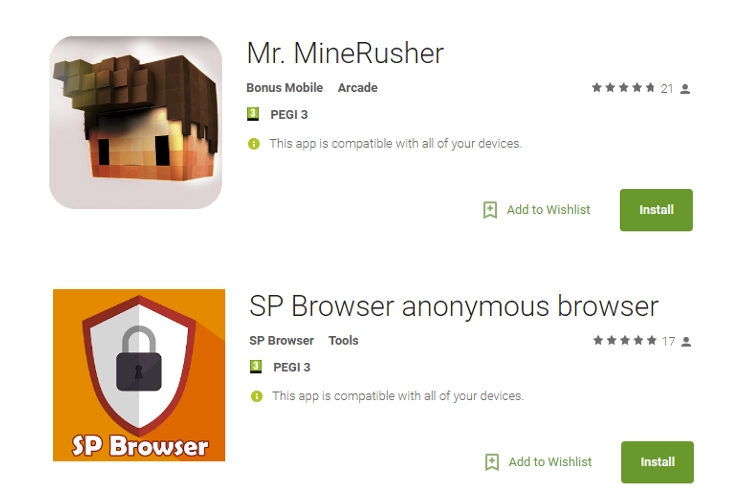

Специалисты компании Avast обнаружили в магазине Google Play два приложения со встроенными средствами для скрытого майнинга. Эти программы загрузили тысячи владельцев мобильных устройств под управлением Android. Вредоносный код для добычи криптовалюты Monero скрывается в приложениях SP Browser и Mr. MineRusher. Схема работы майнеров выглядит следующим образом. После запуска программы происходит автоматическое соединение с веб-сайтом apptrackers.org, где размещён CoinHive Java Script для добычи Monero. Как только соединение с доменом выполняется, начинается собственно майнинг. Важно отметить, что весь процесс проходит незаметно для пользователя — в фоновом режиме, когда экран выключен, а устройство использует передачу данных или подключено к Wi-Fi. Результатом работы майнера могут стать сбои. Кроме того, происходит быстрый разряд аккумулятора. Любопытно, что одновременно компания ESET обнаружила ряд криптовалютных зловредов в каталоге программного обеспечения популярной площадки Download.com. Вредоносный код, распространяющийся вместе с легитимными программами, предназначен для кражи биткоинов. Когда пользователь копирует и вставляет адрес своего биткоин-кошелька, чтобы перевести туда средства, зловред перехватывает эти данные и заменяет собственными. Если жертва не заметит подмену, её средства будут переведены на счёт злоумышленников. На сегодняшний день атакующие собрали 8,8 биткоина — больше 4 млн рублей по курсу на 15 марта.

-

Исследователи кибербезопасности из компании ICEBRG обнаружили четыре новых вредоносных расширения для браузера Google Chrome, доступных через официальный интернет-магазин Chrome. По словам исследователей, расширения позволяли злоумышленникам отправлять вредоносные команды в браузеры пользователей в виде кода JavaScript, однако хакеры не использовали весь функционал, ограничившись загрузкой нежелательных страниц и рекламных объявлений. Вредоносный функционал обнаружен в следующих расширениях: Change HTTP Request Header, Nyoogle - Custom Logo for Google, Lite Bookmarks, and Stickies - Chrome's Post-it Notes. На момент написания новости расширение Nyoogle все еще доступно в официальном магазине Chrome. В общей сложности расширения загрузили более 500 тыс. пользователей. Исследователи уведомили о своей находке Национальный центр кибербезопасности Нидерландов (NCSC-NL), Компьютерную команду экстренной готовности США (US-CERT) и команду Google Safe Browsing Operations. В настоящее время неясно, созданы ли расширения одними и теми же злоумышленниками, однако по словам исследователей, в них используются аналогичные тактики, методы и процедуры.

-

- более

- полумиллиона

- (и ещё 7 )

-

Специалисты Eset обнаружили в Google Play новые опасные приложения. Как рассказали в компании, программы специализируются на краже данных аккаунтов PayPal и Paxful и действуют при помощи социальной инженерии. Первое вредоносное приложение – Boost Views, продвигалось в Google Play как инструмент для заработка на YouTube. После запуска приложения пользователю предлагалось выбрать одну из двух функций: смотреть видео с YouTube, получая за это «зарплату», или увеличить число просмотров собственного канала. Программу скачали до 100 тыс. раз. Для просмотра видео с YouTube в приложение встроен видеоплеер Viewer. Стоимость услуг пользователей оценивается в $0,0001–0,0005 в минуту (такие расценки действовали во время исследования), заработанная сумма отображается в окне под плеером. Накопив $0,09, исследователи попытались перевести их на PayPal – для этого в приложении предусмотрена специальная форма авторизации. Получить «зарплату» не удалось – после ввода логина и пароля приложение выдавало сообщение об ошибке, в то время как учетные данные PayPal отправлялись на удаленный сервер разработчиков. Менее востребованная функция приложения – увеличить трафик YouTube-канала пользователя. Стоимость услуги начинается от 3,29 долларов, чтобы оплатить ее, нужно ввести данные банковской карты – эта информация также поступит в распоряжение разработчиков. Второе приложение – PaxVendor, использовало популярность биткоин-обменника Paxful. Программа собирала логины и пароли от этого сервиса при помощи фальшивого экрана авторизации и не имела других функций. После ввода учетных данных пользователь увидит сообщение об ошибке, тем временем, операторы PaxVendor смогут войти в скомпрометированный аккаунт. В ходе исследования Eset была зафиксирована попытка входа в тестовый аккаунт Paxful с территории Украины. После сообщения Eset вредоносные приложения были удалены с Google Play. Антивирусные продукты Eset NOD32 детектируют вредоносные приложения как Trojan.Android/FakeApp.FK и Android/FakeApp.FI соответственно.

-

- eset:

- вредоносные

-

(и ещё 7 )

C тегом:

-

IBM Security представила новое исследование IBM X-Force. Согласно его результатам, злоумышленники масштабируют наиболее успешные финансовые вредоносные программы и внедряют их на международном уровне. Ведущее вредоносное ПО Zeus и его вариации Neverquest и Gozi возглавили международный рейтинг самых распространенных вирусов по итогам 2016 года. Произошло это, в частности, потому что кибермошенники обновили вирусы и адаптировали их для применения в разных странах и регионах. В исследовании «Меняющаяся панорама международных вредоносных программ в финансовой сфере» были проанализированы данные около 300 млн защищенных конечных устройств по всему миру, которые отслеживаются IBM Trusteer и IBM X-Force. Отчет определил наиболее распространенные виды финансового вредоносного ПО в следующих странах: США, Великобритании, Канаде, Японии, Новой Зеландии, Австралии, Бразилии, Германии, странах Азии и ОАЭ. Как обнаружили специалисты IBM X-Force, кибермошенники расширили свое присутствие в новых регионах путем создания сетей и партнерств с локальными преступными фракциями. В результате они получили доступ к спискам адресной электронной рассылки, местным требованиям к банковским идентификационным данным и региональным операциям по отмыванию денег. Например, киберпреступники на основе вируса TrickBot, который появился в августе 2016 года, запустили вредоносное ПО в период тестирования и превратили его в банковский троян. Они исправили ошибки еще до его фактического развертывания в Великобритании и других англоговорящих странах. Затем вирус быстро распространился и в Германии. «Уровень взаимодействия между организованными преступными группами указывает на существенное изменение стратегии, – сказала Лимор Кессем, ведущий советник по безопасности IBM Security. Раньше обмен инструментами и сервисами был распространен на форумах «темного интернета». Сегодня более активное сотрудничество кибермошенников за его пределами демонстрирует, что для выхода на международный уровень им требуется тесное взаимодействие». Ориентированные на финансовый сектор вредоносные программы, судя по всему, полностью окупились в 2016 году. Согласно последнему индексу 2017 года IBM X-Force Threat Intelligence Index, специалисты IBM X-Force обнаружили, что сфера финансовых сервисов вновь оказалась в центре внимания киберпреступников. Она стала лидирующей отраслью по количеству атак в 2016 году. В 2015 году по этому показателю она занимала третье место. Интересно отметить, что, несмотря на то, что финансовый сектор был лидером по числу кибератак в прошлом году, по показателю взломанных записей он занимает лишь третье место. Хотя США и Великобритания – лидеры по числу атак в сфере финансовых услуг в 2016 году, активность кибермошенников возросла и на новых рынках. Например, в Японии, которая исторически была недоступна для киберпреступиков из-за нехватки локальных инструментов и сложности языка, появились новые семейства вредоносных программ. Самые распространенные вирусы в Японии включают Gozi, URLZone и Shifu, которые контролируются известной восточноевропейской преступной группировкой. Их присутствие в регионе свидетельствует о развитии мошеннических схем в Японии. Бразилия, принимавшая Летние Олимпийские игры 2016, также оказалась в центре внимания международных злоумышленников в прошлом году. До этого времени троян Zeus не так часто использовался в Бразилии из-за нехватки локальных технических навыков, необходимых для управления передовой бот-сетью для развертывания вредоносных программ. На основе кода Zeus были созданы три коммерческие версии вируса: Zeus Panda, FlokiBot и Zeus Sphinx, которые были адаптированы для атаки бразильских банков и платежных платформ.

-

Компания Eset обнаружила на Google Play 87 вредоносных приложений, имитирующих дополнения (моды) для игры Minecraft. Они были загружены в общей сложности больше 990 тыс. раз, сообщили в Eset. Подделки под Minecraft можно условно разделить на две категории: троян-загрузчик с функцией показа рекламы (Android/TrojanDownloader.Agent.JL) и фишинговое приложение, перенаправляющее пользователя на мошеннические сайты (Android/FakeApp.FG). К первому типу относятся 14 приложений, которые были загружены до 80 тыс. раз. После запуска на устройстве троян запрашивает права администратора и устанавливает дополнительный модуль, якобы необходимый для продолжения инсталляции мода — Android/Hiddad.DA. На самом деле, единственная функция приложения и модуля — агрессивный показ рекламы.По мнению специалистов Eset, авторы трояна-загрузчика рекламой не ограничатся. Отработав схему, они вполне могут перейти на распространение более опасного вредоносного ПО. Большая часть поддельных модов Minecraft — 73 приложения, загруженные до 910 тыс. раз — перенаправляют пользователя на мошеннические сайты. После запуска приложение отображает экран с кнопкой загрузки. Если пользователь нажмет на кнопку, в браузере будут открываться новые и новые сайты с сомнительным контентом — рекламой, опросами, розыгрышами, купонами, поддельными обновлениями ПО и фальшивыми предупреждениями о вирусах. Вредоносные приложения были удалены из Google Play после сообщения от вирусной лаборатории Eset. В компании рекомендуют обращать внимание на рейтинг и отзывы о приложениях на Google Play, а также защитить смартфон и планшет мобильным антивирусным ПО для Android.

-

- вредоносные

- приложения

-

(и ещё 7 )

C тегом:

-

Свыше 80 тыс. сайтов распространяют вредоносные плагины, через которые хакеры похищают данные о банковских картах и другую конфиденциальную информацию. К примеру, установив на мобильное устройство или компьютер плагины, позволяющие следить за курсом валют, прогнозом погоды и так далее, пользователь предоставляет мошенникам доступ к своим конфиденциальным данным (паролям, логинам, сведениям о банковских картах и пр.). Согласно пресс-релизу компании «Яндекс», от данного вида мошенничества пострадало несколько миллионов пользователей в России. По оценкам «Яндекса», в среднем 29% пользователей компьютеров и 6% владельцев мобильных устройств игнорируют предупреждения об угрозе при загрузке расширений. С проблемами ежемесячно сталкиваются 1,24 млн человек, причем вредоносные расширения были обнаружены даже в популярных магазинах приложений. Представители Apple и Google отказались от комментариев. Жертва может установить вредоносный плагин, думая, что это антивирус (например, когда в браузере появляются предупреждения о заражении устройства, настоятельно рекомендующие установить антивирус). После установки вредоносный плагин начнет красть конфиденциальные данные, считывая введенную информацию или подменяя банковскую форму на сайте, которому пользователь доверяет. По словам экспертов, антивирусные решения не детектируют вредоносные плагины, поэтому подобные программы наносят больше урона, чем обычное вредоносное ПО, поскольку имеют доступ ко всему происходящему на странице браузера. Многие пользователи загружают плагины из непроверенных источников, а при установке расширений не обращают внимание на разрешения, запрашиваемые программой. Кроме того, при скачивании плагинов пользователи нередко ставят флажки во всех окнах, и в результате вредоносное ПО инфицирует браузер.

-

- мошенники

- используют

-

(и ещё 5 )

C тегом: