Поиск

Показаны результаты для тегов 'атаки'.

Найдено: 16 результатов

-

Специалисты ESET зафиксировали новую кибершпионскую кампанию: неизвестные злоумышленники атакуют избранные цели в России. Киберпреступники применяют вредоносную программу InvisiMole, которая открывает удалённый доступ к заражённому устройству, позволяет следить за действиями жертвы и перехватывать конфиденциальные данные. Зловред InvisiMole имеет модульную архитектуру. В его состав, в частности, входят компоненты RC2FM и RC2CL, собирающие информацию о жертве. Способ распространения программы пока полностью не установлен: в настоящее время рассматриваются все варианты, включая инсталляцию вручную при наличии у злоумышленников физического доступа к компьютеру. Модуль RC2FM может удалённо включать микрофон, записывать звук, делать снимки экрана, создавать списки файлов на накопителях, а также передавать собранную информацию злоумышленникам. Компонент RC2CL, в свою очередь, обладает более широкой функциональностью. Он изучает заражённый компьютер и передаёт атакующим исчерпывающие данные о системе. Кроме того, атакующие могут включать веб-камеру и микрофон, делать снимки экрана и каждого открытого окна. Любопытно, что группировка, использующая программу InvisiMole, активна как минимум с 2013 года, но до сих пор ей удавалось избегать обнаружения. Связано это с тем, что злоумышленники проводят исключительно целевые атаки. Кстати, помимо России, жертвы зафиксированы в Украине.

-

- кампания

- кибершпионажа

- (и ещё 5 )

-

В рамках планового «вторника исправлений» компания Microsoft выпустила пакет обновлений безопасности, в том числе добавляющих поддержку функции, призванной предотвратить атаки с эксплуатацией уязвимости Spectre Variant 4 (CVE-2018-3639), так же известной как Speculative Store Bypass (SSB). О четвертом варианте нашумевших уязвимостей Meltdown-Spectre стало известно в мае нынешнего года. Атака Spectre Variant 4 основана на так называемом спекулятивном выполнении – функции, присущей практически всем современным процессорам. Благодаря ей злоумышленник может осуществить атаку по сторонним каналам и похитить конфиденциальные данные. С целью устранения риска атак Microsoft добавила в платформы Windows (Windows 10, 7, Windows Server 2008, Windows Server 2016, Windows Server 1709 и 1803) и Azure поддержку функции Speculative Store Bypass Disable (SSBD), предотвращающей эксплуатацию SSB. Компания не раскрыла информацию о том, каким образом можно осуществить подобную атаку. В настоящее время поддержка функции реализована только для устройств с процессорами Intel, для ее активации потребуется обновление микрокода Intel. Обновления для компьютеров на базе процессоров AMD будут доступны позже. Для них обновление прошивки не потребуется. С выпуском июньского пакета обновлений Microsoft устранила более 50 уязвимостей (в том числе 11 критических), затрагивающих Windows, Internet Explorer, Edge, MS Office, MS Office Exchange Server, ChakraCore и Adobe Flash Player. Наиболее опасной является проблема CVE-2018-8225 в Windows Domain Name System (DNS) DNSAPI.dll, которая затрагивает все версии Windows с 7 по 10, а также все редакции Windows Server. Уязвимость связана с процессом обработки Windows DNS-ответов и может быть проэксплуатирована путем отправки специально сформированных DNS-ответов с подконтрольного злоумышленнику DNS-сервера. Проэксплуатировав проблему, атакующий может выполнить произвольный код в контексте локальной системной учетной записи (Local System Account). В числе прочих исправлены уязвимости CVE-2018-8231 и CVE-2018-8213 в Windows 10 Windows Server, позволяющие выполнить произвольный код и получить контроль над целевой системой, а также уязвимость нулевого дня в Flash Player, патч для которой был выпущен Adobe на минувшей неделе.

-

В Северске (Томская область) хакер приговорен к более чем 1,5 годам лишения свободы за взлом учетных записей пользователей по всему миру в ходе подготовки кибератаки на российские платежные системы. По словам представителей УФСБ по Томской области, в феврале 2017 года 22-летний молодой человек, проживающий в закрытом городе Северск, с помощью вредоносного ПО взломал учетные записи пользователей из множества стран, в том числе Венгрии, Великобритании, США, Франции, Индии, Бельгии, Италии, Бразилии, Швейцарии, Австралии, Швеции и Китая. «В дальнейшем хакер в корыстных целях планировал взломать ряд российских электронных платежных систем, что могло нанести государству значительный экономический ущерб. В ходе следствия обвиняемый полностью признал свою вину и ходатайствовал о проведении судебного разбирательства и вынесении ему приговора в особом порядке», - сообщили в пресс-службе ведомства. С учетом ряда обстоятельств, таких как характер и степень тяжести преступления и активное содействие подсудимого в раскрытии и расследовании преступления, суд удовлетворил ходатайство злоумышленника. «Решением Северского городского суда северчанин признан виновным в совершении преступления, предусмотренного частью 1 статьи 273 УК РФ (создание, использование и распространение вредоносных компьютерных программ). Ему назначено наказание в виде ограничения свободы на срок один год и шесть месяцев», - говорится в сообщении.

-

Хакеры под псевдонимом X-zakaria взломали сайт Министерства энергетики и угольной промышленности Украины. Злоумышленники угрожают уничтожить важные файлы, если в течение нескольких часов не будет выплачен выкуп в размере 0,1 биткойна (порядка $925 по текущему курсу). В настоящее время все страницы сайта недоступны. При попытке зайти на портал, пользователям отображается сообщение с требованием выкупа, адрес криптовалютного кошелька злоумышленников и таймер. Изначально злоумышленники предоставили 10 часов на выполнение своих требований, однако на момент написания новости у Министерства осталось порядка 6 часов, по истечению которых, хакеры грозятся уничтожить все важные данные ресурса. В пресс-службе Минэнерго отказались комментировать ситуацию. Напомним, ранее на официальном сайте гидрометеорологического центра Украины был обнаружен майнер Coinhive, позволяющий добывать криптовалюту Monero прямо в браузере пользователя.

-

- сайт

- министерства

-

(и ещё 6 )

C тегом:

-

Абоненты провайдера "Архангельская телевизионная компания" (АТК) в конце марта наблюдали проблемы с доступом в интернет.Неполадки затронули многих пользователей в Архангельске и Новодвинске, которые обсуждали ситуацию в интернете и выдвигали разные версии. Как сообщили представители АТК, компания отражала DDOS-атаку. Это не первый подобный случай для оператора, но обычно такие атаки проходят незамеченными для абонентов. "В этот раз злоумышленники оказались более подготовленными и вероломными — пришлось "повоевать". Серьезных проблем нам удалось избежать за счет хорошо выстроенной системы защиты и контроля за работой сети. По тревоге были подняты все ведущие сотрудники компании и благодаря их чётким, слаженным действиям удалось быстро отбить атаку и восстановить нормальную работу сети", - сказал технический директор компании Александр Самусев. Неполадки у абонентов наблюдались еще какое-то время и решались по обращению пользователей - как правило, решение сводилось к перезагрузке роутера или корректировке профиля абонента на оборудовании оператора. АТК также обещала сделать перерасчет пострадавшим от хакеров абонентам.

-

- абоненты

- архангельского

- (и ещё 5 )

-

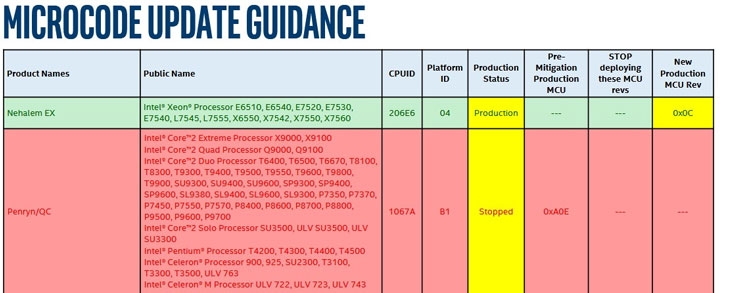

В начале февраля компания Intel начала распространять исправленный микрокод для процессоров поколения Skylake, который закрывал уязвимости Spectre и Meltdown. Тогда же компания сообщила, что исправленный микрокод для процессоров прежних поколений всё ещё разрабатывается или проходит тестирование у клиентов. Обновление было обещано позже. Свежая информация гласит, что Intel решила остановить разработку обновлений для целого спектра выпущенных раньше процессоров. В частности, процессоры поколений Penryn (2007), Yorkfield (2007), Wolfdale (2007), Bloomfield (2008), Clarksfield (2009), Jasper Forest (2010) и Intel Atom SoFIA (2015) не получат защиты от второго варианта атаки Spectre (CVE - 2017 - 5715). Согласно исследованию Intel, для этого имеются как минимум три веские причины. Во-первых, атака Spectre Variant 2 на указанных (и других микроархитектур) трудно реализуемая. Во-вторых, системы на процессорах старше 7–11 лет не могут похвастаться широкой коммерческой поддержкой (они не интересны ни производителям материнских плат, которые должны будут выпустить обновлённый BIOS, ни разработчикам операционных систем и приложений). В-третьих, согласно опросам клиентов, все перечисленные выше поколения процессоров лежат в основе ныне «закрытых систем». Иначе говоря, они используются без подключения к Интернету (что справедливо для госкомпаний и органов власти, которые редко спешат обновлять парк ПК и ограниченно используют Интернет). На основе всех трёх заключений в Intel приняли решение остановить разработку исправленного микрокода с защитой старых процессоров от конкретной атаки Spectre, что, впрочем, не означает, что в случае появления эффективного инструмента для взлома с использованием Spectre Variant 2 компания не возобновит работы. При необходимости, сообщают в Intel, разработка микрокода может быть возобновлена.

-

- intel

- остановила

- (и ещё 8 )

-

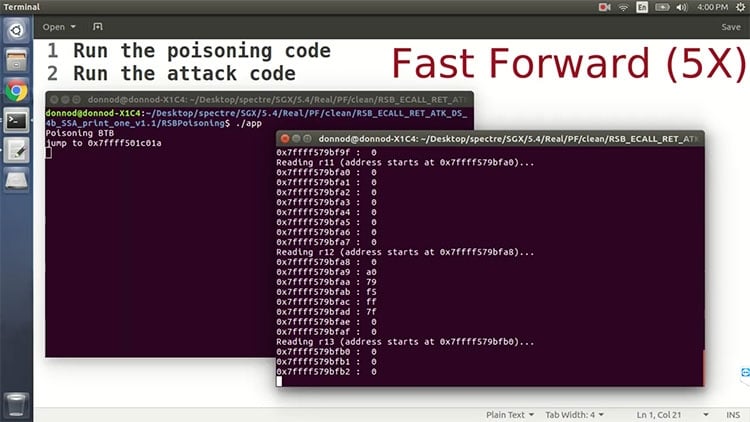

Новый вариант атаки Spectre на процессоры Intel можно использовать для взлома анклавов (защищённых областей исполнения) Software Guard Extensions (SGX) и просмотра их содержимого. Так называемая атака по сторонним (или побочным) каналам SgxPectre влияет на программы с повышенным уровнем защиты на базе Intel SGX. Команды Intel SGX поддерживаются в платформах на базе настольных процессоров Core 7-го поколения и серверных Xeon E3 v5 и выше. Intel разработала технологию для защиты исходного кода и данных от несанкционированного доступа и изменения. Особенно важные части приложения могут быть помещены разработчиками в такой защищённый анклав с помощью специальных команд и SDK и в теории должны быть защищены от системного ПО, включая гипервизоров и ОС. Недавно Microsoft начала поддерживать SGX в своей облачной платформе Azure, что позволяет разработчикам защищать данные от недобросовестных сотрудников в своих ЦОД. Как объясняют исследователи из Университета штата Огайо в документе, подробно описывающем SgxPectre, атаки Meltdown и Spectre на процессоры поднимают вопросы относительно устойчивости SGX к ним. Судя по выкладкам, технология уязвима, и эту проблему так же сложно исправить. Злоумышленник, использующий SgxPectre, может, как сообщается, полностью нарушить конфиденциальность SGX-анклавов и узнать содержимое защищённой области памяти. Атака фокусируется на двух аппаратных функциях процессоров Intel, которые предназначены для повышения производительности посредством спекулятивных вычислений. К ним относятся предсказание ветвлений кода анклава, чем можно манипулировать с помощью кода вне анклава и неявное кеширование памяти, вызванное спекулятивно исполненными инструкциями. По словам разработчиков, сейчас уязвимостям подвержен любой код, созданный с помощью Intel SDK. С атакой можно бороться с помощью IBRS (Indirect Branch Restricted Speculation), которая является одним из исправлений, вносимых Intel в обновления микрокода своих чипов против Spectre CVE-2017-5715 (целевое внедрение в ветвь). Но поскольку обновление микрокода может быть не применено или отменено злоумышленником, разработчикам, полагающимся на SGX в облаке, придётся проверять номер версии безопасности процессора во время удалённого подключения. Исследователи выпустили инструмент сканирования уязвимостей для поиска проблемных шаблонов кода и планируют в будущем опубликовать открытые исходные коды эксплойтов SgxPectre. Intel обещает, что исправлений Spectre и Meltdown в сочетании с обновлением SGX SDK, которое выйдет 16 марта, будет достаточно для преодоления проблемы. Полное заявление журналистам ZDNet: «Мы знаем об исследовании университета штата Огайо и ранее публиковали в Сети информацию и рекомендации о том, как на Intel SGX могут влиять уязвимости анализа побочных каналов. Мы ожидаем, что существующие исправления для Spectre и Meltdown в сочетании с обновлённым инструментарием разработки ПО для поставщиков приложений SGX, который мы планируем выпустить 16 марта, будут эффективны против методов, описанных в этом исследовании. Мы рекомендуем клиентам убедиться, что они всегда используют самые последние версии наборов инструментов».

-

Специалисты Google совместно с учеными Калифорнийского университета в Беркли и Международного института компьютерных наук (International Computer Science Institute) опубликовали результаты исследования современных киберугроз. Согласно докладу, фишинговые атаки представляют для пользователей более серьезную опасность, чем кейлоггеры и повторное использование пароля. К данному выводу исследователи пришли, проанализировав несколько черных рынков по продаже учетных записей и учетных данных. В исследовании рассматривались данные за период с марта 2016 года по март 2017 года. Эксперты обнаружили более 788 тыс. учетных данных, похищенных с помощью кейлоггеров, 12,4 млн учетных данных, украденных посредством фишинга, и 1,9 млрд учетных данных, попавших в Сеть в ходе утечек. При этом 12% скомпрометированных в ходе утечек учетных записей были зарегистрированы через сервис Gmail. В 7% случаев пользователи повторно использовали свой пароль от Google для доступа к другому аккаунту, поставив таким образом обе учетные записи под угрозу взлома. По словам представителей Google, от 12% до 25% обнаруженных паролей все еще применялись пользователями. Google заявила, что результаты исследования будут использованы в том числе для сброса паролей в скомпрометированных аккаунтах. «Оценивая риски, мы обнаружили, что фишинг представляет наибольшую угрозу для пользователей. Далее следуют кейлоггеры и утечки данных. Вероятность того, что учетная запись жертвы фишинга будет взломана в 400 раз больше по сравнению со средним пользователем Google. Данный показатель в 10 раз меньше у жертв утечек данных и примерно в 40 раз меньше у жертв кейлоггеров», - отметили эксперты. Помимо этого, исследователи также обратили внимание на растущую тенденцию включать в кейлоггеры и фишинговое ПО инструменты для регистрирации IP-адресов и других данных для обхода геолокационных фильтров. Более сложные варианты вредоносного ПО также регистрируют телефонные номера и данные user-agent.

-

- google:

- фишинговые

-

(и ещё 5 )

C тегом:

-

Центр кибербезопасности «Ростелекома» в процессе мониторинга сетей корпоративных клиентов компании выявил угрозу распространения нового вируса-шифровальщика Bad Rabbit. При появлении первых сообщений о заражениях вирусом Bad Rabbit Центр кибербезопасности оперативно оповестил всех клиентов, пользующихся сервисами по информационной безопасности, об угрозе заражения новым вирусом-шифровальщиком и мерах противодействия ему. Клиенты услуг ИБ были оперативно проинформированы об угрозе, а также о мерах противодействия. С появлением новой информации, сотрудники Центра кибербезопасности незамедлительно направляли клиентам дополнительные оповещения. В ходе кибератаки Центр кибербезопасности изучал все данные о новом вирусе, принимал технические меры по выявлению попыток заражения клиентов, как в реальном времени, так и ретроспективно. Станислав Барташевич, директор продуктового офиса «Информационная безопасность»: «Это уже не первая масштабная кибератака в том году. Ранее были зафиксированы эпидемии, связанные с распространением вирусов NotPetya и WannaCry, которым подверглись многие российские компании и государственные учреждения. Организации, использующие сервисы информационной безопасности от «Ростелекома», были своевременно проинформированы о возможных атаках. Благодаря круглосуточному мониторингу и комплексу превентивных мер, принятых Центром кибербезопасности, клиенты «Ростелекома» не пострадали от вируса». По предварительным данным компаний, специализирующихся на информационной безопасности, вирус Bad Rabbit распространяется через фальшивое обновление программы Adobe Flash — пользователи сами активируют его, заражая свои компьютеры. Вирус блокирует доступ к файлам, после чего предлагает выкупить их по цене, равной более чем 15 тысячам рублей за файл. Сейчас атака вируса продолжается, хотя и в меньшем масштабе. Вирус распространяется в основном на территории России, однако есть факты аналогичных атак в Украине, Турции и Германии. Обеспечение высокого уровня защищенности организации от подобных атак и других новейших цифровых угроз требует от компаний значительных капитальных затрат на закупку, внедрение, модернизацию и эксплуатацию средств защиты, на квалифицированный персонал и выстраивание эффективных процессов управления ИБ. Особенно это дорого для географически распределенных организаций с множеством офисов и точек присутствия. Понимая, что такие вложения за короткий срок недоступны многим организациям, «Ростелеком» запустил управляемые сервисы информационной безопасности (MSS), которые позволяют с минимумом затрат за 1-2 месяца значительно увеличить устойчивость организации к кибератакам, а также застраховать киберриски для обеспечения непрерывности бизнеса. Александр Обухов, Директор офиса перспективных продуктов корпоративного и государственного сегментов: «Наибольший риск вирусы представляют для небольших компаний — для них даже одна успешная атака может стать «смертельной», поскольку выкуп информации у шифровальщика может быть дороже стоимости бизнеса. Дорого обходятся атаки в промышленном сегменте — ИТ — инциденты могут стать причиной остановки всего цикла производства. Использование комплекса сервисов ИБ от надежного оператора, который специализируется в сфере ИБ, позволит практически полностью исключить возможность заражения компьютеров».

-

- «ростелеком»

- отразил

-

(и ещё 8 )

C тегом:

-

Хакеры, которые в августе взломали популярный оптимизатор системы CCleaner, также пытались атаковать системы Microsoft, Intel и других крупных технологических компаний. Об этом рассказали исследователи Cisco. Из этого следует, что взлом, описанный Piriform, разработчиком CCleaner, был гораздо серьёзнее, чем предполагалось изначально. Компания заявила, что злоумышленники не успели нанести вред компьютерам пользователей, однако версии программного обеспечения с уязвимостью были установлены у более чем двух миллионов человек. Через эти версии ПО хакеры могли наладить прямую связь с вредоносными сайтами. Тем не менее, Avast, купившая Piriform в июле, быстро приняла необходимые меры и совместно с исследователями и правоохранительными органами закрыла сервер, на который должны были попадать пользовательские данные. Теперь Cisco, одна из компаний, уведомивших Avast об атаке, обнаружила на этом сервере доказательства того, что хакеры установили дополнительное вредоносное ПО на группу как минимум из 20 компьютеров. Достоверно не известно, кому эти компьютеры принадлежали, но исследователи выяснили, что злоумышленники собирались атаковать ряд крупных компаний. Среди них — Samsung, Sony, Akamai и сама Cisco. Хакеры могли использовать дыру в CCleaner как точку опоры для кражи технологических секретов этих компаний, рассказал исследователь Cisco Крейг Уильямс (Craig Williams). Также они могли попытаться внедрить вредоносный код в популярные продукты этих производителей. Avast рассказала, что инфицирована была крайне небольшая часть целевых компьютеров. Компания уже связалась с их владельцами.

-

Музыкальный видеохостинг Vevo стал жертвой кибератаки. Хакеры опубликовали 3,12 ТБ внутренних документов, видео и рекламных материалов. Представители Vevo подтвердили утечку. По их словам, данные были похищены в результате фишинговых атак в соцсети LinkedIn. Напомним, ранее сообщалось об атаках на LinkedIn, в ходе которых злоумышленники использовали действительные учетные записи в соцсети для рассылки фишинговых писем. Большинство утекших файлов Vevo представляли собой еженедельные музыкальные чарты, планы по распространению социального медиаконтента и различные подробности об исполнителях, однако часть документов содержала конфиденциальную информацию. Ответственность за утечку взяла на себя хакерская группировка OurMine. Группировка получила известность после серии громких хакерских атак, в том числе на WikiLeaks, HBO и исполнительного директора Google Сундара Пичаи. Vevo - популярный музыкальный видеохостинг, совместный проект Universal Music Group, Sony Music Entertainment и Warner Music Group. Сервис предлагает порядка 250 тыс. официальных музыкальных видеороликов на официальном сайте и своем канале в YouTube. Напомним, в начале августа нынешнего года хакеры осуществили кибератаку на телеканал HBO , в результате которой было похищено 1,5 ТБ данных, в том числе сценарий еще не вышедшей на тот момент серии популярного сериала "Игра престолов".

-

- видеохостинг

- vevo

- (и ещё 4 )

-

Хакерская группировка из Саудовской Аравии OurMine взяла на себя ответственность за взлом учетных записей в социальной сети Facebook и Twitter официальных страниц телеканала HBO и телесериала «Игра престолов». Хакеры опубликовали следующее сообщение на скомпрометированных страницах: «Привет, здесь OurMine, мы просто проверяем вашу безопасность, команда HBO, пожалуйста свяжитесь с нами, чтобы улучшить свою защиту». OurMine – это хакерская группировка, успешно взломавшая ранее учетные записи первых лиц крупнейших компаний, среди которых учетная запись директора Twitter Джека Дорси, директора Facebook Марка Цукерберга, директора Google Сундар Пичаи. В большинстве случаев хакеры из OurMine заполучали доступ к учетным записям в социальных сетях, используя данные, полученные в ходе крупных утечек пользовательских баз данных. Не смотря на компрометацию учетных записей, OurMine никогда не выходила за пределы демонстрации взлома. Хакеры предлагают свои услуги по обеспечению безопасности социальных сетей компаний по цене в $5000 за сканирование аккаунтов в социальных сетях, поиск уязвимостей на корпоративных сайтах и подобные услуги. HBO удалось восстановить доступ к своим учетным записям и удалить сообщения хакеров. Напомним, в течение последних нескольких недель вокруг HBO разразился скандал, связанный со взломом корпоративной сети компании. Хакерам удалось похитить несколько терабайт данных, включая не вышедшие в эфир серии популярных сериалов и сценарии к новым сериями «Игры престолов». А в пятницу утекла в сеть новая серия «Игры престолов», официальный показ которой запланирован на 21 августа.

-

- продолжение

- атаки

- (и ещё 7 )

-

Исследователи SophosLabs сообщили о новой вредоносной кампании с использованием сразу трех образцов вредоносного ПО – AKBuilder, Dyzap и Betabot. AKBuilder представляет собой набор эксплоитов для создания вредоносных документов Word в формате RTF для последующей рассылки жертвам в фишинговых письмах. Исследователи обнаружили две версии инструмента – AK-1, эксплуатирующий уязвимости CVE-2012-0158 и CVE-2014-1761, а также AK-2 для уязвимости CVE-2015-1641. Dyzap является банковским трояном, загружающимся на системы жертв с помощью вредоносного ПО Upatre, которое распространяется через спам. Betabot – семейство вредоносных программ для взлома компьютеров и создания из них ботнетов. ПО используется для похищения паролей и банковских данных, а недавно также начало применяться в атаках с вымогательским ПО. Как сообщил старший исследователь SophosLabs Габор Саппанош, эксперты обнаружили фишинговую кампанию по распространению сразу трех вредоносов, названных ими «нечестивой троицей». Подделанные под заказ товаров электронные письма содержат вредоносное вложение в формате RTF, созданное с помощью AKBuilder. Документ в свою очередь загружает на систему жертвы два дополнительных трояна – Dyzap и Betabot. Dyzap похищает данные и отправляет на подконтрольный злоумышленникам C&C-сервер.

-

- обнаружены

- атаки

- (и ещё 4 )

-

Специалист по информационной безопасности из Израиля Омер Гиль выявил новый метод, позволяющий получить доступ к скрытым персональным данным пользователей. Дело в том, что кэширующие серверы, используемые крупными online-сервисами, часто сохраняют некорректный контент страницы, в том числе персональную информацию, когда пользователь пытается посетить несуществующий ресурс. Как выяснил Гиль, данная проблема, получившая название Web Cache deception attack (примерно переводится как «обманная атака на web-кэш»), затрагивает web-сайты трех крупных компаний, одна из которых PayPal. По словам исследователя, проблема, скорее всего, распространяется и на другие online-сервисы, хотя соответствующее исследование он не проводил. Атака основана на том, как серверы кэшируют страницы. Некоторые из них сохраняют страницы с разным объемом персональных данных. Как правило, эти страницы недоступны неавторизованным пользователям. Специалист пояснил принцип действия метода на примере PayPal. Если пользователь перейдет по ссылке на несуществующий ресурс, сервер PayPal создаст соответствующий кэш URL. Например, при переходе по ссылке https://www.paypal.com/myaccount/home/attack.css будет создан кэш https://www.paypal.com/myaccount/home/. В данном примере кэшированная страница будет содержать такие сведения, как баланс счета, данные транзакций, адрес электронной почты, последние четыре цифры дебетовой\кредитной карты и, возможно, другую информацию. Для того чтобы похитить данные, атакующему потребуется только перейти по тому же специально сформированному URL и получить доступ к кэшированной странице. По словам Гиля, атака не ограничена только определенными типами файлов, такими как JS или CSS. Злоумышленники могут использовать более 40 форматов - от популярных AVI, DOC и JPEG до CCT или AIFF.

-

Хакерская атака временно вывела из строя сайт Минздрава РФ. Об этом сообщил 11 февраля директор департамента общественного здоровья и коммуникаций министерства Олег Салагай. «Вчера ночью информационные ресурсы министерства подверглись массированной хакерской DDoS-атаке, которая в пиковом режиме достигала четырех миллионов запросов в минуту», — сказал Салагай, отметив, что это была самая масштабная атака за последние годы. Техническим службам Минздрава удалось справиться с проблемой. «Никаких последствий данная атака не имела, за исключением необходимости временного (14 минут) отключения официального сайта министерства», — добавил представитель ведомства. Салагай также отметил, что персональные данные и информация, связанная с врачебной тайной, похищены не были, поскольку хранятся на защищенных серверах без подключения к интернету. В январе официальный представитель Кремля Дмитрий Песков заявил, что Россия каждый день отражает тысячи кибератак со стороны Запада. «Некоторые из них ведутся с территории Соединенных Штатов. Десятки идут с территории Германии. Десятки — из Великобритании», — рассказал он. Вместе с тем Песков выразил мнение, что данные нападения не санкционируются руководством западных государств.

-

Одно из крупнейших киберспортивных соревновательных сообществ E-Sports Entertainment Association (ESEA) подверглось кибератаке, в результате которой были скомпрометированы данные 1,5 млн игроков.В минувшее воскресенье руководство ESEA разместило в Twitter сообщение об утечке данных. О взломе стало известно 27 декабря 2016 года года, спустя три дня ESEA разослало участникам сообщества предупреждения об инциденте. В распоряжении ресурса LeakedSource оказалась скомпрометированная база данных, включающая 1 503 707 записей.Утекшая БД содержит данные о датах регистрации и местах проживания, имена и фамилии, логины, адреса электронной почты, номера телефонов, идентификаторы Steam ID, Xbox ID и PSN, а также информацию о датах рождения и zip-коды игроков. Ряд пользователей форума Reddit уже подтвердили достоверность данных.Как рассказал представитель LeakedSource журналистам портала CSO, взлом ESEA являлся частью вымогательской схемы, в рамках которой осуществивший атаку хакер требовал $50 тыс. за неразглашение информации об утечке данных. Хакер также пообещал организации оказать содействие в устранении уязвимости, благодаря которой стало возможно хищение данных.

-

- киберспортивная

- лига

- (и ещё 5 )