Поиск

Показаны результаты для тегов 'распространять'.

Найдено: 3 результата

-

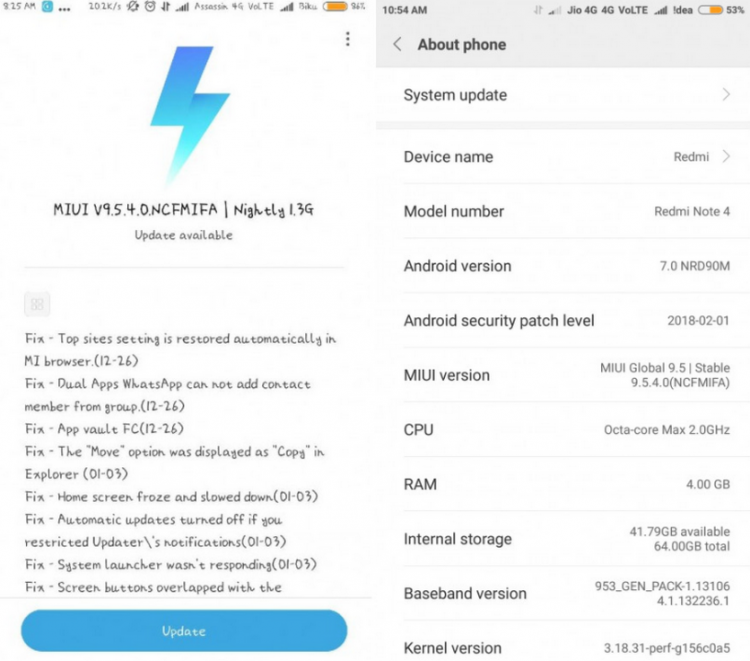

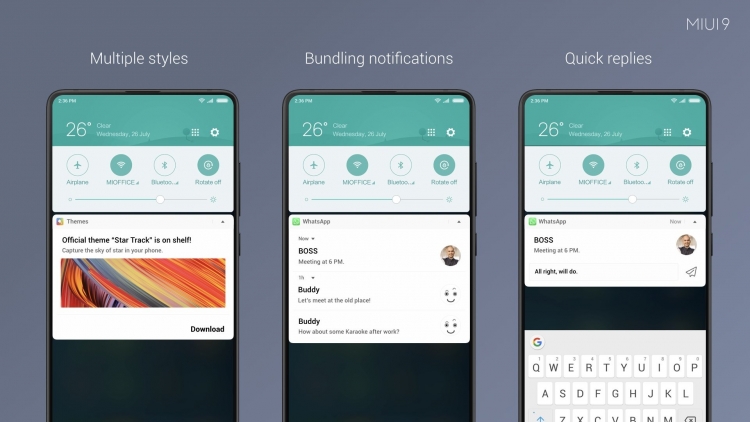

Xiaomi начала рассылать на фирменные устройства долгожданное OTA-обновление, предлагая оценить преимущества наиболее актуальной сборки MIUI. Об готовящемся апдейте фирменной ОС до стабильной версии MIUI 9.5 стало известно два дня назад и уже сегодня воспользоваться им смогли некоторые владельцы смартфонов Redmi Note 4, Redmi Note 3, Mi Max/Prime и Redmi 3S/Prime. Правда, доступность MIUI 9.5 для указанных гаджетов носит региональный, а не глобальный характер. Кроме того, часть успешно обновившихся до MIUI 9.5 получили не стабильную сборку (речь про финальный релиз, именуемый «Stable build»), а промежуточный вариант «Nightly build». Главной отличительной чертой новой версии ОС разработки Xiaomi стал переработанный центр уведомлений. Теперь в нём появилась функция New Notification Shade для быстрых ответов на входящие сообщения. Необходимость разворачивать каждый раз окно с мессенджером пропала ещё с выходом Android 7.0 Nougat, однако для MIUI она потеряла актуальность только сейчас. MIUI 9.5 также может похвастаться опцией Split screen, позволяющей разделить экран пополам для одновременного отображения интерфейса двух мобильных приложений. С переходом на MIUI 9.5 в распоряжении пользователя окажутся дополнительные рингтоны и новые звуковые уведомления, которые используются системой для оповещения о блокировке экрана или, скажем, подключении гаджета к источнику питания. Сборка MIUI 9.5 включает в себя и весь пакет февральских обновлений системы безопасности. Как скоро новая версия прошивки станет доступной владельцам смартфонов Xiaomi Mi-серии, пока остаётся неизвестным.

-

Web-сайт компании Dell, оказывающий помощь жертвам вредоносного ПО, в течение нескольких недель находился под контролем киберпреступников. Об этом вчера сообщил журналист Брайан Кребс, специализирующийся на расследовании киберпреступлений. На компьютерах производства Dell виртуально установлена программа Dell Backup and Recovery Application, позволяющая в случае необходимости восстановить на устройстве заводские настройки. Программа периодически обращается к домену DellBackupandRecoveryCloudStorage.com, который до недавнего времени был главным решением, если дело касалось резервного копирования, восстановления и хранения в облаке пользовательских данных. Прошлым летом домен был «угнан» у постоянного подрядчика Dell, техасской компании SoftThinks.com, зарегистрировавшей его в 2013 году. Прежде чем подрядчику удалось вернуть контроль над доменом, он, вероятно, в течение месяца использовался злоумышленниками для распространения вредоносного ПО. Каким образом киберпреступники получили контроль над сайтом, неизвестно. По всей видимости, SoftThinks.com забыла продлить регистрацию домена в июне 2017 года. С начала июня до начала июля домен DellBackupandRecoveryCloudStorage.com был собственностью некоего Дмитрия Вассилева из зарегистрированной в Германии компании TeamInternet.com. Судя по всему, компания занимается тайпосквоттингом. Сама компания могла ничего не делать с доменом, а просто сдать или перепродать его третьим лицам. Спустя две недели после «угона» хостинговый сервер начал отображать уведомления о наличии вредоносного ПО. Тайпсквоттинг (typosquatting от англ. type – печатать и squatting – нелегальное завладение чужим домом) – регистрация доменных имен, созвучных с названиями популярных сайтов. Обычно делается в расчете на опечатку пользователя при наборе URL. Если пользователь ошибется и введет в адресную строку другой символ, то попадет совсем на другой сайт с похожим названием.

-

20-летниий студент из США случайно обнаружил уязвимость на сайте Федеральной комиссии по связи (FCC). Ошибка позволяла любому пользователю прикрепить файл с произвольным расширением и опубликовать ссылку на него в качестве публичного комментария на сайте ведомства. По словам исследователя, уязвимость позволяла загружать произвольные файлы на сервер FCC размером до 25 МБ. Таким образом, злоумышленники легко могли распростронять вредоносное ПО через официальный сайт Федеральной комиссии по связи США. Уязвимость, как предполагается, присутствовала около 5 месяцев. Проблема заключалась в отсутствии проверки типов загружаемых файлов в публичном API. Доступ к API предоставлялся с помощью ключа, отправляемого по запросу пользователя на его электронную почту. В настоящее время FCC проводит расследование инцидента.

-

- злоумышленники

- могли

- (и ещё 5 )