Поиск

Показаны результаты для тегов 'опасные'.

Найдено: 13 результатов

-

Аналитики компании Appthority составили перечень самых популярных и самых опасных приложений для мобильных устройств, которые представляют угрозу корпорациям. Для мобильных устройств, которые работают под управлением операционной системы iOS, наиболее опасными признали мессенджеры WhatsApp и Facebook Messenger, а также навигационную программу Waze. Соответствующий рейтинг для смартфонов и планшетов, работающих под управлением Android, возглавили WhatsApp, Facebook, а также Telegram. Основанием для помещения приложения в данный антирейтинг стало то, что они запрашивают слишком много прав и могут отправлять на серверы данные, не отвечающие политикам безопасности организаций или так или иначе связанные с предприятиями, сотрудниками которого являются пользователи этих устройств.

-

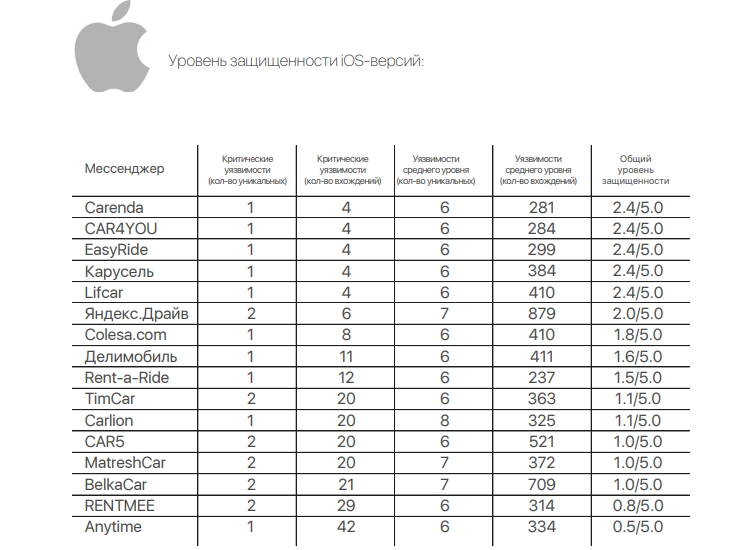

Компания Solar Security, о приобретении которой недавно объявил телекоммуникационный оператор «Ростелеком», представила результаты первого в России исследования безопасности мобильных приложений для каршеринга. Напомним, что сервисы каршеринга — краткосрочной аренды автомобилей — сейчас активно развиваются в нашей стране, прежде всего в Москве и Санкт-Петербурге. Для бронирования машин в рамках таких платформ служит приложение для смартфона. Для подписчиков служб каршеринга основные риски связаны с возможным похищением аккаунта. В этом случае злоумышленник сможет свободно распоряжаться автомобилем, который в этот момент якобы использует другой человек. Кражу аккаунта теоретически можно осуществить через уязвимости и скрытые возможности мобильных приложений. Эксперты Solar Security проанализировали клиентские программы таких сервисов, как «Делимобиль», «Карусель», «Яндекс.Драйв», Anytime, BelkaCar, CAR4YOU, CAR5, Carenda, Carlion, Colesa.com, EasyRide, Lifcar, MatreshCar, Rent-a-Ride, RENTMEE и TimCar. Все приложения рассматривались в вариантах для операционных систем Android и iOS. Выяснилось, что среди Android-приложений наилучшую защиту демонстрируют «Яндекс.Драйв», Anytime, Lifcar и «Карусель». Хуже всего защищены приложения Rent-a-Ride, BelkaCar и CAR5. Более половины каршеринг-приложений под Android уязвимы к атакам типа DoS и DNS spoofing. Примерно в трети случаев наблюдается небезопасное хранение конфиденциальных данных, в том числе паролей. Что касается iOS-версий приложений, то они в целом защищены хуже, чем их аналоги под Android. Самыми безопасными признаны Carenda, CAR4YOU, EasyRide, «Карусель» и Lifcar, а в конце списка оказались RENTMEE и Anytime. Для iOS-версий приложений характерны такие уязвимости, как слабый алгоритм шифрования, использование буфера обмена, небезопасная аутентификация и небезопасное хранение конфиденциальных данных.

-

- большинстве

- приложений

- (и ещё 5 )

-

Компания Positive Technologies опубликовала результаты исследования текущего уровня защищённости финансовых приложений. Речь идёт прежде всего о системах дистанционного банковского обслуживания (ДБО). Отмечается, что больше половины таких систем содержат критически опасные уязвимости. Впрочем, наблюдается тенденция повышения уровня защищённости банковских приложений. Так, если в 2015 году опасные «дыры» содержались в 90 % проанализированных систем, а в 2016 году — в 71 %, то в 2017-м — уже только в 56 %. В среднем в прошлом году на каждую систему ДБО приходилось по 7 уязвимостей. Наиболее распространёнными уязвимостями онлайн-банков в 2017 году стали «межсайтовое выполнение сценариев» (75 % систем) и «недостаточная защита от атак, направленных на перехват данных» (69 %). Эксплуатируя эти «дыры», злоумышленники могут атаковать клиентов банков. Что касается мобильных приложений, то в половине систем (48 %) была выявлена хотя бы одна критически опасная уязвимость. В 52 % мобильных банков уязвимости позволяли расшифровать, перехватить, подобрать учётные данные для доступа в мобильное приложение или вовсе обойти процесс аутентификации. При этом приложения для устройств на базе Android уступают по уровню защиты аналогам для гаджетов на платформе iOS. «2017 год подарил надежду, что финансовые приложения когда-нибудь станут безопасными. Мы наблюдали существенное повышение уровня защищённости анализируемых систем ДБО — как онлайн-банков, так и мобильных приложений», — отмечают эксперты.

-

- positive

- technologies:

- (и ещё 7 )

-

На портале GitHub появилось расширение для Google Chrome, заменяющее невидимые символы нулевой ширины (невидимые, непечатные символы) на эмодзи. Программа позволяет выявлять попытки фингерпринтинга - идентификации пользователя по различным признакам (браузер, устройство, операционная система и их конфигурации). Идея создания расширения возникла у разработчика Марко Чиапетты после публикации статьи британского исследователя Тома Росса, в которой автор описал, как организации могут использовать символы нулевой ширины для отслеживания «чувствительного» текста, который пользователи могут скопировать в несанкционированные документы или разместить на web-странице. Специалист также опубликовал PoC-код, преобразовывающий имя пользователя в двоичный код, где каждая единица – пробел нулевой ширины (zero-width space), а каждый 0 – не связующий символ нулевой ширины (zero-width non-joiner), запрещающий образование лигатур. Бинарное представление имени пользователя с использованием символов нулевой ширины затем вставляется в скопированный текст. Расширение под названием «Replace zero-width characters with emojis» выявляет эти символы. Программа не запускается при загрузке страницы, поэтому пользователям потребуется специально нажимать на соответствующую кнопку для отображения невидимых символов. Данное поведение реализовано преднамеренно – таким образом отображаемые расширением смайлики не будут смешиваться с другими эмотиконами, присутствующими на странице.

-

- новое

- расширение

-

(и ещё 7 )

C тегом:

-

«Лаборатория Касперского» обнаружила ряд серьёзных уязвимостей в популярных «умных» камерах: найденные бреши теоретически позволяют злоумышленникам получить удалённый контроль над устройством и выполнить на нём произвольные действия. Речь идёт о камерах, которые применяются для наблюдения за жилищем или офисом, а также для дистанционного присмотра за ребёнком или питомцем. Производителем уязвимых камер является компания Hanwha Techwin. Исследованные камеры, как отмечается, взаимодействуют с пользовательским компьютером, смартфоном или планшетом не напрямую, а через облачный сервис. И именно архитектура последнего оказалась уязвимой к различным внешним воздействиям. «Дело в том, что передача и обработка любых запросов от человека к камере и обратно происходит в облаке по протоколу XMPP. В облаке, организованном на базе этого протокола, есть так называемые комнаты, в каждой из которых находятся видеокамеры одного типа. В силу незащищённости архитектуры злоумышленники способны зарегистрировать в таком облаке произвольную учётную запись и с её помощью получить доступ ко всем комнатам», — пишет «Лаборатория Касперского». «Дыры» позволяют злоумышленникам выполнять широкий набор различных операций. К примеру, они могут получить доступ к видео- и аудиоматериалам любой камеры, подключённой к облаку. На устройстве можно выполнить произвольный вредоносный код, скажем, с целью организации атаки через Сеть. Более того, камеру даже можно полностью вывести из строя — без возможности восстановления. Одним из потенциальных сценариев атаки, к примеру, может стать подмена изображения для конечного пользователя. Киберпреступники также могут красть личные данные жертв, которые те указывают для получения уведомлений от «умных» камер на свои аккаунты в социальных сетях и почтовых сервисах. Производитель смарт-камер уже закрыл ряд уязвимостей, а в ближайшее время планирует исправить недоработки облачного сервиса. Подробнее об исследовании можно узнать здесь.

-

- популярных

- смарт-камерах

-

(и ещё 3 )

C тегом:

-

Компания Positive Technologies предупреждает о наличии довольно опасных уязвимостей в программном обеспечении Ipswitch WhatsUp Gold, которое используют системные администраторы в банках, госсекторе, промышленности и других сферах по всему миру. Названный продукт осуществляет комплексное управление как физическими, так и виртуальными сетями, системами и приложениями, а также обеспечивает мониторинг и управление журналами. Одна из найденных «дыр» позволяет удалённому атакующему воспользоваться неправильной конфигурацией TFTP-сервера и выполнить произвольные команды в операционной системе самого сервера. Злоумышленник может получить доступ ко всей информации, а также создать плацдарм для последующего развития атаки на сетевую инфраструктуру. Ещё одна брешь связана с недостаточной фильтрацией пользовательского ввода на некоторых веб-страницах WhatsUp Gold и возможностью выполнить SQL-инъекцию. Результатом атаки может стать получение несанкционированного доступа к базе данных этого ПО или выполнение произвольного кода. Эксперты Positive Technologies отмечают, что в случае успешного нападения злоумышленники могут нарушить производственные процессы. Для решения проблемы необходимо обновить WhatsUp Gold до версии не ниже WhatsUp Gold 2017 Plus Service Pack 2 (v.17.1.2).

-

- популярной

- программе

-

(и ещё 5 )

C тегом:

-

Компания Lenovo выпустила исправление для двух уязвимостей, затрагивающих по меньшей мере 25 моделей ноутбуков серии Lenovo ThinkPad. Уязвимости CVE-2017-11120 и CVE-2017-11121 присутствуют в драйвере Broadcom BCM4356 Wireless LAN Driver для Windows 10, используемом в устройствах ThinkPad. Обе проблемы оцениваются как критические (10 баллов по шкале CVSS). Уязвимость CVE-2017-11120 представляет собой проблему повреждения памяти, которая может быть проэксплуатирована злоумышленниками для выполнения произвольного кода и создания бэкдора на целевом устройстве. Проблема была обнаружена исследователями безопасности из компании Google в июне 2017 года, а информация о ней обнародована в сентябре. Вторая уязвимость (CVE-2017-11121), также обнаруженная экспертами из Google, является проблемой переполнения буфера, вызванной некорректной проверкой сигналов Wi-Fi. "Специально сформированные запросы могут потенциально вызвать переполнение кучи или стека во встроенном программном обеспечении Wi-Fi, что может привести к отказу в обслуживании или другим последствиям", - следует из описания уязвимости. Проблемы затрагивают устройства моделей ThinkPad 10, ThinkPad L460, ThinkPad P50s, ThinkPad T460, ThinkPad T460p, ThinkPad T460s, ThinkPad T560, ThinkPad X260 и ThinkPad Yoga 260 и пр. Напомним, ранее компания Lenovo выпустила обновления безопасности для приложения сканера отпечатков пальцев, которое также поставляется с устройствами серии ThinkPad.

-

ASUS исправила две опасные уязвимости, затрагивающие более десятка моделей маршрутизаторов производства компании. Уязвимости позволяют локальному неаутентифицированному злоумышленнику выполнять команды с правами суперпользователя на целевых устройствах. Уязвимости затрагивают модели ASUS RT-AC88U, RT-AC3100, RT-AC86U, RT-AC68U и RT-AC66U. Проблемы связаны с прошивкой AsusWRT (версия 3.0.0.4.384_10007 и более ранние), используемой в некоторых моделях маршрутизаторов компании. По словам исследователей безопасности из компании Beyond Security, обнародовавших информацию о данных уязвимостях, проблемы позволяют осуществить удаленное выполнение произвольных команд, однако для успешной атаки злоумышленник должен быть подключен к локальной сети. Первая уязвимость (CVE-2018-5999) связана с тем, как HTTP-сервере AsusWRT обрабатывает запрос через handle_request. Данная уязвимость позволяет неавторизованному пользователю выполнить запрос POST для совершения определенных действий. Вторая уязвимость (CVE-2018-6000) позволяет несанкционированное изменение конфигурации устройства и связана с модулем энергонезависимой памяти маршрутизатора (NVRAM). «Проэксплуатировав первую уязвимость и отправив запрос POST на vpnupload.cgi, злоумышленник может выполнить команду do_vpnupload_post в коде HTTP-сервера, в котором содержится вторая уязвимость, позволяющая атакующему устанавливать значения конфигурации NVRAM непосредственно из запроса", - пояснил исследователь безопасности Педро Рибейро. Значения NVRAM включают в себя пароль администратора. Таким образом, злоумышленник может изменять или устанавливать произвольные значения NVRAM, такие как пароль администратора. После этого атакующий может выполнить произвольный код, например, авторизоваться на устройстве, включить сетевой протокол SSH, перезагрузить маршрутизатор, а затем через SSH получить удаленный доступ к устройству. По словам исследователей, ASUS была уведомлена об уязвимостях в ноябре 2017 года. Проблемы были исправлены с помощью автоматического обновления прошивки затронутых устройств.

-

Компания Mozilla выпустила обновления безопасности, исправляющее две опасные уязвимости в браузерах Firefox и Firefox ESR (версия браузера с длительным сроком поддержки). Уязвимость переполнения буфера (CVE-2017-7845) присутствует в Firefox и Firefox ESR и проявляется при проверке элементов с помощью Direct 3D 9 с графической библиотекой ANGLE, используемой для контента WebGL. Проблема связана с некорректным значением, передающимся внутри библиотеки в ходе проверки, что может привести к сбою в работе системы. Вторая уязвимость CVE-2017-7843 присутствует только в Firefox ESR и позволяет пользователю в режиме приватного просмотра записывать постоянные данные в хранилище IndexedDB, создавая таким образом уникальный отпечаток пользователя. При приватном просмотре хранилище должно быть недоступно, поскольку при выходе из режима введенная информация не будет удалена и данные будут доступны в последующих сессиях браузера. Обе уязвимости исправлены в версиях Firefox 57.0.2 и Firefox ESR 52.5.2. WebGL (Web-based Graphics Library) - программная библиотека для языка программирования JavaScript, позволяющая создавать на JavaScript интерактивную 3D-графику, функционирующую в широком спектре совместимых с ней web-браузеров. IndexedDB - способ постоянного хранения данных внутри клиентского браузера (NOSQL хранилище на стороне клиента).

-

- firefox

- исправлены

-

(и ещё 2 )

C тегом:

-

Исследователи безопасности из подразделения Zero day Initiative (ZDI), принадлежащего компании Trend Micro раскрыли подробности 2 не исправленных уязвимостей в популярном PDF-ридере Foxit Reader. Обе уязвимости (CVE-2017-10951 и CVE-2017-10952) позволяют выполнение произвольного кода на системе при определенных обстоятельствах. В бюллетенях говорится, что производитель отказался устранять обнаруженные уязвимости и, по истечению 60 дней послу уведомления, исследователи публично раскрыли информацию об обнаруженных брешах. Не смотря на то, что обе уязвимости позволяют удаленное выполнение кода, для успешной эксплуатации требуется, чтобы опция Safe Reading Mode была отключена (не является опцией по умолчанию). SecurityLab рекомендует всегда с осторожностью открывать файлы, присланные из недоверенных источников и всегда использовать настройки максимальной безопасности в приложениях, работающих с данными из сети интернет.

-

Cisco исправила три опасные уязвимости

душман опубликовал тема в Новости сети интернет и софта (software)

Cisco исправила три уязвимости в своих продуктах, позволяющие вызвать отказ в обслуживании, аварийное завершение работы и в некоторых случаях удаленное выполнение кода. Производитель отметил все три проблемы, как «высоко опасные». Первая уязвимость присутствует в версиях Cisco Prime Infrastructure от 1.1 до 3.1.6 и позволяет осуществлять XXE-атаки (атакующий должен обманом заставить администратора импортировать вредоносный XML-файл). Осуществив атаку через web-интерфейс, неавторизованный злоумышленник может удаленно читать и записывать данные в память или выполнить код. Для успешного осуществления атаки хакер должен иметь действительные учетные данные пользователя. Вторая уязвимость затрагивает приложение Cisco WebEx Network Recording Player. Атака возможна, если пользователь откроет вредоносный ARF- файл. Данный тип файлов используется специально для воспроизведения и редактирования записей WebEx.Атакующий может прислать жертве вредоносный файл в электронном письме или ссылку на него. При попытке его открыть приложение аварийно завершит работу, а в нескольких случаях злоумышленник сможет выполнить код. Третья проблема затрагивает Cisco Virtualized Packet CoreDistributed Instance (VPCDI) и позволяет вызвать отказ в обслуживании. -

Более 20 моделей «умных» маршрутизаторов Linksys Smart Wi-Fi содержат уязвимости, позволяющие злоумышленникам вызвать перезагрузку, заблокировать пользователям доступ, похитить данные маршрутизатора и подключенных устройств, изменить ограничительные настройки, а также внедрить и выполнить команды на операционной системе с правами суперпользователя. Уязвимости были обнаружены консультантом IOActive Тао Соважем и независимым исследователем Антидом Петитом. Эксперты сообщили о проблемах производителю 27 января текущего года. Пока Linksys и IOActive работают над обновлением, устройства остаются уязвимыми. В качестве временной меры предосторожности производитель рекомендует отключить на уязвимых устройствах функцию Guest Networks, сменить пароли и активировать автоматическую установку обновлений прошивки. Уязвимость затрагивает следующие модели маршрутизаторов: WRT1200AC, WRT1900AC, WRT1900ACS, WRT3200ACM, EA2700, EA2750, EA3500, EA4500v3, EA6100, EA6200, EA6300, EA6350v2, EA6350v3, EA6400, EA6500, EA6700, EA6900, EA7300, EA7400, EA7500, EA8300, EA8500, EA9200, EA9400 и EA9500. По данным поисковой системы Shodan, через интернет доступно порядка 7 тыс. уязвимых устройств, и на 11% из них установлены пароли по умолчанию.

-

- маршрутизаторы

- linksys

-

(и ещё 5 )

C тегом:

-

Центробанк РФ получил полномочия выявлять и блокировать за один день порталы с противоправным контентом, сайты с вредоносным ПО и фишинговые ресурсы.Непосредственной блокировкой того или иного подозрительного сайта регулятор будет заниматься не сам, а через координационный центр (КЦ) национального домена сети, в который будет поступать информация о ресурсе-нарушителе. По сути, ЦБ будет закрывать сомнительные сайты почти самостоятельно.Предположительно, данная процедура займет всего один день. Соответствующее соглашение было подписано в конце 2016 года и будет действовать в течение трех лет, если в 2016 году ЦБ устранил порядка 1,5 тысяч подозрительных страниц, то с новыми возможностями регулятор сможет существенно изменить ситуацию в Рунете.По данным КЦ, в России зарегистрировано более 6,4 млн доменных имен .ru и .рф. Опасными являются порядка 370 тысяч ресурсов, причем их число неуклонно растет.Как пояснил глава КЦ Андрей Воробьев, в прошлом Центробанк направлял жалобы другим компетентным организациям, однако с появлением возможности обращения напрямую к регистраторам с просьбой заблокировать домен, работа регулятора ускорится.По словам замначальника главного управления безопасности и защиты информации ЦБ Артема Сычева, в настоящее время основными источниками информации о мошеннических сайтах являются жалобы граждан в Банк России, данные от банков и правоохранительных органов. Полученная информация анализируется и затем принимается решение об обращении в КЦ на предмет блокировки сайта.