Поиск

Показаны результаты для тегов '«лаборатория'.

Найдено: 33 результата

-

«Лаборатория Касперского» сообщила о выпуске нового продукта Kaspersky Security Cloud, обеспечивающего защиту широкого круга вычислительных устройств домашних пользователей — рабочих станций, ноутбуков, планшетных компьютеров и смартфонов — от цифровых угроз. Kaspersky Security Cloud поддерживает устройства на базе Windows, macOS, iOS и Android. Особенностью программного решения является запатентованная технология адаптивной защиты, которая автоматически подстраивается под действия пользователя, тип используемого устройства и актуальный ландшафт киберугроз. В зависимости от характера угрозы Kaspersky Security Cloud либо автоматически включает защиту и активирует необходимые функции (если опасность велика и необходимы срочные действия), либо информирует пользователя об угрозе, предлагая выполнить те или иные действия для её устранения. Пользователь может следовать этим рекомендациям или нет, а также принять собственные защитные меры по своему усмотрению. Новое решение Kaspersky Security Cloud проверяет учётные записи на предмет утечки данных и даёт советы по их защите, а также уведомляет о ненадёжных паролях и предлагает заменить их на безопасные. Кроме этого, программа обеспечивает автоматическое использование защищённого канала при подключении к общественным сетям Wi-Fi, а также защищает данные банковских карт при совершении онлайн-покупок. Также продукт предоставляет функции родительского контроля и оповещает о попытках несанкционированного подключения к домашней сети Wi-Fi. Подробнее обо всех возможностях Kaspersky Security Cloud можно узнать по ссылке kaspersky.ru/security-cloud. Решение доступно в формате подписки на год: Personal для персональных пользователей (на три или пять устройств, одна учётная запись) или Family с функцией родительского контроля (до 20 устройств и учётных записей).

-

- «лаборатория

- касперского»

- (и ещё 6 )

-

«Лаборатория Касперского» осуществила разворот в сторону России и приняла решение не сотрудничать с европейскими правоохранительными органами, включая Европол. Это связано с недавно принятой Европарламентом резолюцией об усилении защиты от России, Китая и Северной Кореи. В резолюции, как считают юристы Kaspersky Lab, содержится «не соответствующий действительности и основанный на ложных утверждениях» пункт, в котором утверждается, что софт «Лаборатории Касперского» потенциально опасный. Пока компания не получит «ясные официальные разъяснения от Европарламента», сотрудничества с Европолом не будет. Напомним также, что недавно компанию-разработчика самого популярного в мире антивируса оставили без объяснений, запретив размещать рекламу в Twitter. Также власти США обвиняли «Лабораторию Касперского» в связях с российскими спецслужбами. Из-за этого в 2017 году американским госорганам было запрещено использовать этот антивирус. А в мае 2018 года, под предлогом защиты от киберпрограммы России, «направленной против Нидерландов и их интересов», от использования антивируса Касперского отказались власти и этой страны. Резолюция Европарламента о киберзащите была принята 13 июня. Документ призывает создать европейскую группу быстрого реагирования в области кибербезопасности на фоне «злонамеренных кибератак на критически важную инфраструктуру в ЕС», за которыми, по мнению парламентариев, стоят Россия, Китай и КНДР, сообщает «Интерфакс».

-

- «лаборатория

- касперского»

-

(и ещё 3 )

C тегом:

-

Исследователи «Лаборатории Касперского» проанализировали DDoS-атаки через ботнеты, организованные злоумышленниками в первом квартале 2018 г. Среди основных тенденций эксперты отмечают возвращение долгих многодневных кампаний, увеличившуюся популярность атак с усилением, а также рост активности старых и новых ботнетов. Первый квартал стал периодом длительных кампаний. Наиболее продолжительная из них не утихала в течение 297 часов (больше 12 дней), став самой долгой с конца 2015 г. Доля других относительно продолжительных атак (не менее 50 часов) выросла более чем в 6 раз – с 0,10% до 0,63%. На киберарену вернулись атаки с усилением, в частности, через сервис Memcached. Они были беспрецедентными по своей мощности: в одном из случаев объем мусорного трафика превышал 1 ТБ/с. Однако эксперты полагают, что их популярность продлится недолго. Такие кампании затрагивают не только прямых жертв, но и компании, которые невольно оказываются вовлечены в организацию атаки. Владельцы серверов будут быстро замечать избыток мусорного трафика и закрывать уязвимости. Так, в конце февраля в службу поддержки Kaspersky DDoS Protection обратилась компания с жалобой на странную перегрузку каналов связи. Предприниматели подозревали, что находятся под DDoS-атакой. Однако исследование показало, что на одном из серверов клиента работал уязвимый сервис Мemcached, который использовался злоумышленниками при атаке на другую компанию. После выполнения рекомендаций «Лаборатории Касперского» вредоносный паразитный трафик прекратился. Эксперты полагают, что на этом фоне организаторы DDoS-атак будут искать другие возможности усиления. Одной из них могут стать LDAP-сервисы, которые используются для доступа к службам каталогов. Наряду с Memcached, NTP и DNS у этого сервиса один из самых больших коэффициентов усиления. Однако в отличие от них мусорный трафик LDAP едва ли способен полностью засорить исходящий канал. Это делает выявление и устранение проблемы более трудной задачей для владельца уязвимого сервера. Поэтому несмотря на относительно небольшое количество доступных LDAP-серверов, возможно, этот тип атак станет популярным в теневом интернете в ближайшие месяцы. «Эксплуатация уязвимостей – излюбленный инструмент киберпреступников, которые занимаются созданием ботнетов. Однако как показали первые месяцы 2018 г, DDoS-атаки затрагивают не только своих прямых жертв, но и компании, уязвимая инфраструктура которых задействована в атаке помимо их воли. События первого квартала подтверждают простую истину: защитные платформы, которые использует бизнес для обеспечения своей безопасности, должны включать как постоянную защиту от DDoS-атак, так и инструменты для регулярного исправления уязвимостей», – отметил Алексей Киселев, руководитель проекта Kaspersky DDoS Protection в России.

-

- «лаборатория

- касперского»

- (и ещё 6 )

-

21% российских организаций случайным образом становятся жертвами распределённых атак, направленных на отказ в обслуживании (Distributed Denial of Service, DDoS). Об этом свидетельствуют результаты исследования, проведённого «Лабораторией Касперского» совместно с агентством B2B International. Опросы специалистов, отвечающих за функционирование IT-инфраструктуры в предприятиях малого и среднего бизнеса, а также в больших корпорациях, показали, что, несмотря на понимание потенциальных проблем, к которым могут привести DDoS-атаки, более трети компаний (34%) до сих пор не используют никакой защиты, поскольку считают, что они не представляют интереса для злоумышленников. По мнению трети респондентов (31%), DDoS-атаки проводятся киберпреступниками с целью нарушения нормальной операционной деятельности организаций. Около четверти опрошенных (23%) считают, что это происки конкурентов. А каждый пятый участник исследования (19%) уверен, DDoS используется, чтобы отвлечь внимание IT-служб от других атак, которые направлены на компанию в это же время. По данным «Лаборатории Касперского», три четверти отечественных компаний (77%) неоднократно подвергаются таким атакам в течение года, а более трети (37%) сталкиваются с DDoS-угрозами четыре или больше раз. Продолжительность DDoS-атак в 40% случаев составляет не более часа. В то же время в 13% случаев такие нападения могут длиться до нескольких недель. Чаще всего жертвами этого вида угроз в нашей стране становятся предприятия электронной коммерции, финансовые учреждения, государственные органы, а также средства массовой информации. Кроме того, зачастую с DDoS-атаками сталкиваются высокотехнологичные организации, в том числе участники телекоммуникационного сектора и компании, специализирующиеся на информационной безопасности. Подробнее с результатами аналитического исследования «Лаборатории Касперского» можно ознакомиться на сайте kaspersky.ru.

-

- «лаборатория

- касперского»:

- (и ещё 8 )

-

«Лаборатория Касперского» объявила о двадцатикратном увеличении денежного вознаграждения за поиск уязвимостей в своих программных продуктах. Теперь энтузиасты и эксперты по безопасности за обнаружение серьёзного «бага» в защитных решениях компании могут получить до 100 тысяч долларов США. Сообщается, что в поиске уязвимостей могут участвовать все члены международной платформы HackerOne, являющейся партнёром «Лаборатории Касперского» в программе bug bounty. Максимальная награда предусмотрена за всесторонний анализ новейших бета-версий Kaspersky Internet Security 2019, Kaspersky Endpoint Security 11 и обнаружение в них ошибок, которые позволяют удалённо выполнить какой-либо код через канал обновления продуктовых баз. В случае нахождения уязвимостей, допускающих другие варианты удалённого выполнения кода, исследователи могут рассчитывать на вознаграждение в размере от 5 до 20 тысяч долларов (в зависимости от сложности найденной бреши). Также денежные выплаты предусмотрены за обнаружение «багов», позволяющих повысить локальные привилегии или ведущих к раскрытию конфиденциальных данных. В «Лаборатории Касперского» уверены, что внесённые в программу премирования корректировки помогут компании разрабатывать как можно более защищённое и безопасное ПО. «Находить и закрывать уязвимости — очевидный приоритет для нас. Поэтому мы приглашаем независимых исследователей присоединиться к проверке наших продуктов. Обеспечение целостности кода — фундамент нашего бизнеса и недавно запущенной программы информационной открытости», — прокомментировал нововведения генеральный директор компании Евгений Касперский. Впервые программа bug bounty была запущена «Лабораторией Касперского» в августе 2016 года. За время её действия антивирусный вендор обработал более 70 отчётов о недочётах в своих решениях и внёс в них соответствующие исправления. Аналогичные программы премирования за информацию об особо опасных «дырах» действуют в Google, Mozilla, «Яндексе», Microsoft и других софтверных компаниях.

-

- «лаборатория

- касперского»

- (и ещё 8 )

-

Согласно выводам авторов отчета «Лаборатории Касперского» о спаме и фишинге за 2017 год, фишинг в интернете стал еще более скрытным и «хитрым» — отличить мошеннические сайты от настоящих становится все труднее. Так, если год назад одним из важных советов по распознаванию фишинговой страницы была проверка наличия SSL-сертификата (присутствие HTTPS в адресной строке), то сегодня это точно не гарантирует безопасность. SSL-сертификаты все чаще встречаются на фишинговых страницах. Например, это могут быть бесплатные 90-дневные сертификаты центров Let’s Encrypt и Comodo, получить которые очень просто. Кроме этого, фишинговые страницы часто располагаются на взломанных сайтах, обладающих необходимыми сертификатами. Наконец, мошенники продолжают активно использовать веб-хостинги с SSL-сертификатом для размещения фишингового контента. Стало труднее доверять и другому важному правилу — всегда проверять написание домена. Фишеры активно эксплуатируют кодировку Punycode, которая используется браузерами для представления символов Unicode в адресной строке. Однако если все символы имени домена принадлежат набору символов одного языка, браузер отобразит их не в формате Punycode, а на указанном языке. Мошенники подбирают символы, максимально похожие на латинские, и составляют из них доменное имя, похожее на домен известной компании. Фишерам не всегда удается подобрать абсолютно идентичные символы, но выглядят они все равно довольно убедительно: например, легко перепутать обычную m и такой же символ с маленькой точкой внизу. Кроме того, такие домены сложнее обнаружить по ключевым словам. «В техническом отношении фишинг действительно становится более изощренным и продвинутым — попасться на удочку мошенников все легче, поэтому нужно быть особенно осторожными при переходе по ссылкам как от незнакомых, так и от знакомых источников. Что касается ключевых тем, которые эксплуатируют злоумышленники — как и прежде, чаще всего это главные события новостной повестки. Мы предполагаем, что в ближайшем будущем нас ждут рассылки с упоминанием Чемпионата мира по футболу, выборов президента России и других событий. А учитывая привлекающую киберпреступников финансовую составляющую, в 2018 году можно ожидать роста как мошеннического, так и фишингового «криптовалютного» спама», — сказала Надежда Демидова, ведущий контент-аналитик «Лаборатории Касперского». Среди главных цифр и тенденций, которые выделяют аналитики за 2017 год: доля спама в почтовом трафике составила 56,63% (на 1,68 п.п. меньше, чем в 2016 году); больше всего спама исходило из США — 13,21%; самое распространенное в почте семейство зловредов — Trojan-Downloader.JS.Sload; было зафиксировано 246 231 645 срабатываний системы «Антифишинг»; 15,9% уникальных пользователей столкнулись с фишингом.

-

Проект российского автомобиля на солнечной энергии SOL получит поддержку со стороны «Лаборатории Касперского», о чём говорится в сообщении отечественного разработчика решений для обеспечения компьютерной безопасности. SOL — это инициатива команды Polytech Solar Team из Санкт-Петербургского политехнического университета Петра Великого. Работа над солнцемобилем началась ещё весной 2016 года. В прошлом году проект поддержало Министерство промышленности и торговли России. Корпус автомобиля состоит из композитного материала, который используется в ракетостроении и космическом производстве. Благодаря этому общий вес конструкции не превышает 200 кг. В составе SOL применяются преимущественно российские компоненты — уровень импортозамещения составляет 80 %. Энергию автомобиль будет получать благодаря солнечным панелям общей площадью 4 м2. Кроме того, предусмотрена рекуперативная система торможения. Машина оборудована специально разработанным электрическим мотором. Утверждается, что автомобиль сможет развивать скорость до 150 км/ч. В ближайшие планы команды Polytech Solar Team входит участие в крупнейших мировых чемпионатах American Solar Challenge 2018 и World Solar Challenge 2019. Протяжённость маршрутов каждой из этих гонок составляет около 3 тысяч километров.

-

- «лаборатория

- касперского»

- (и ещё 4 )

-

Работающие в сфере информационной безопасности компании «Лаборатория Касперского» и «Код безопасности» объявили о начале технологического сотрудничества. В рамках партнёрского соглашения «Код безопасности» получила право интегрировать в свои продукты ряд технологических решений «Лаборатории Касперского». В частности, компания дополнит свои защитные комплексы Secret Net Studio и «Континент 4» антивирусным модулем на базе Kaspersky Anti-Virus SDK и технологией потокового сканирования Kaspersky SafeStream II. По условиям договора, продажи лицензий на интегрированные продукты будут осуществляться как на территории РФ, так и в странах СНГ. В опубликованном партнёрами информационном сообщении подчёркивается, что на первом этапе сотрудничество затронет направления защиты конечных устройств и корпоративных сетей. В дальнейшем «Код безопасности» и «Лаборатория Касперского» планируют распространить партнёрство и на область обеспечения безопасности виртуальных сред. «Мы уже более 20 лет успешно интегрируем свои технологии в программные и аппаратные решения технологических партнёров по всему миру. Соглашение о партнёрстве с «Кодом безопасности» поможет обеспечить надёжную защиту от вредоносных программ в десятках тысяч компаний и организаций России и ближнего зарубежья, что даст возможность пользователям решений нашего партнёра снизить риск потерь от действий киберпреступников», — прокомментировал подписанное соглашение Сергей Земков, управляющий директор «Лаборатории Касперского» в России и странах СНГ.

-

- «код

- безопасности»

-

(и ещё 4 )

C тегом:

-

Как сообщает «Лаборатория Касперского», в прошлом году ей удалось увеличить мировую выручку до $698 млн, что на 8 % выше результата 2016 года. Евгений Касперский отмечает, что добиться этого удалось несмотря на сложную геополитическую обстановку (из-за чего, например, продажи в США снизились на 8 %). Российский разработчик отмечает, что основные успехи в 2017 году были достигнуты на рынках России и СНГ (рост на 34 %), на Ближнем Востоке, в Турции и Африке (+31 %), в Латинской Америке (+18 %) и в Азиатско-Тихоокеанском регионе (+11 %). В Японии успехи оказались довольно скромными — рост всего 4 %, а на рынке ЕС зарегистрировано 2-процентное падение выручки по сравнению с 2016 годом. Наибольший рост продаж компании за год произошёл в корпоративном сегменте (+13 %). Например, продажи продуктов «Лаборатории Касперского» крупному бизнесу выросли на 30 %, продажи в сегменте non-endpoint (противодействие целевым атакам, защита критических инфраструктур, борьба с мошенничеством и прочее) — на 61 %, выручка сегмента экспертных сервисов — на 41 %. Сейчас среди корпоративных клиентов «Лаборатории» — 69 компаний из списка Fortune 500. Напомним, что в сентябре Министерство внутренней безопасности США (DHS) запретило федеральным органам использовать программное обеспечение компании в связи с обеспокоенностью касательно связи с российским правительством, дав на всё про всё 90 дней. А в декабре стало известно, что «Лаборатория» собирается обжаловать решение DHS, которое нанесло значительный репутационный и финансовый ущерб компании. Всё это и скрыто за словами о сложной геополитической обстановке.

-

- «лаборатория

- касперского»

-

(и ещё 7 )

C тегом:

-

Эксперты «Лаборатории Касперского» предупредили интернет-пользователей о росте спама, эксплуатирующего новогоднюю тему. В предпраздничный период люди торопятся купить подарки и из-за хлопот становятся менее бдительными, что существенно облегчает задачу мошенникам. По словам экспертов, доля добросовестной рекламы в спаме с каждым годом уменьшается, а доля вредоносных писем, наоборот, увеличивается. В качестве приманки мошенники предлагают туристические путевки, элементы новогоднего декора и даже письма от Деда Мороза. Попавшиеся на удочку пользователи в лучшем случае получат товар сомнительного качества, а в худшем – заплатят за товар или услугу, которых так и не дождутся. Мошенники искусно подделывают письма, прикрываясь брендами и названиями крупных компаний, и отличить их от настоящих очень сложно. Эксперты ЛК определили ряд признаков, позволяющих отличить мошенническое письмо от официальной рассылки легитимных компаний. В первую очередь нужно обратить внимание на тему письма. Здесь важен не сам текст заголовка, а его оформление. Серьезные компании не используют Caps Lock, скачущие буквы или различные небуквенные символы. Если в теме письма указано слишком много информации, в том числе номера телефонов, скорее всего, это недобросовестный спам. Не стоит слепо верить сообщениям, где отправителем значится не компания, а отдельное лицо (например, Иван Иванович). Подозрение также должны вызывать непонятные домены наподобие qwrtuipad.xyz. Отсутствие в письме оформления также может свидетельствовать о подделке. Крупные фирмы зачастую используют в своих письмах богатую графику, исключением являются сообщения от менеджеров, с которыми пользователь лично имел дело в прошлом. Письмам с неизвестными ссылками якобы на новогоднюю открытку лучше не доверять, предупреждает ЛК.

-

- «лаборатория

- касперского»

- (и ещё 4 )

-

«Лаборатория Касперского» объявила о расширении спектра услуг для корпоративного рынка и запуске комплексного сервисного решения Kaspersky Threat Hunting, повышающего эффективность защиты организаций от целевых атак. Kaspersky Threat Hunting позволяет компаниям задействовать команду экспертов «Лаборатории Касперского», обладающих обширными навыками и богатым опытом в области анализа киберугроз. При этом заказчикам предоставляется доступ сразу к двум сервисам: круглосуточной службе наблюдения и реагирования на инциденты Kaspersky Managed Protection и системе обнаружения целевых атак Targeted Attack Discovery. В рамках оказания услуги специалисты «Лаборатории Касперского» осуществляют мониторинг работы установленных в сетях клиента продуктов Kaspersky Security for Business и Kaspersky Anti Targeted Attack Platform для выявления активных атак. Это достигается, в частности, за счёт проактивного сбора метаданных сетевой и системной активности. Полученная информация агрегируется с использованием технологий Kaspersky Private Security Network или Kaspersky Security Network и исследуется аналитиками службы мониторинга на основе данных, собранных «Лабораторией Касперского» за все время деятельности, что позволяет выявить актуальные тактики, техники и процедуры злоумышленников. Такой комплексный подход к обеспечению защиты корпоративной IT-инфраструктуры даёт возможность не только своевременно обнаружить вредоносную активность и оперативно отреагировать на инцидент, но также в конечном итоге ведёт к существенному сокращению расходов на кибербезопасность, отмечают в компании.

-

- «лаборатория

- касперского»

- (и ещё 8 )

-

Эксперты «Лаборатории Касперского» за последние два месяца нашли в Google Play 85 вредоносных приложений, ворующих данные пользователей для входа в социальную сеть «ВКонтакте». Самое популярное из них было установлено более миллиона раз, еще у семи было от 10 тыс. до 100 тыс. установок. «Лаборатория Касперского» уведомила администрации «ВКонтакте» и Google об угрозе. На данный момент все обнаруженные приложения, содержавшие вредоносный код, удалены из Google Play. Большинство приложений маскировались под различные дополнения для «ВКонтакте», например, для скачивания музыки или отслеживания посетителей страницы. Поэтому у пользователей не вызывало подозрений то, что программы запрашивали данные для входа в социальную сеть. Однако упомянутое приложение с более чем миллионом загрузок было мобильной игрой. Причем изначально она не содержала вредоносного кода — он был добавлен с одним из обновлений в октябре 2017 года. Злоумышленники учли и особенности аудитории «ВКонтакте». Эта социальная сеть популярна в первую очередь в странах постсоветского пространства, поэтому приложение воровало данные только на устройствах с определенными языками — русским, белорусским, украинским, казахским, армянским, азербайджанским, киргизским, румынским, таджикским и узбекским. Аналитики полагают, что преступники использовали украденные данные главным образом для раскрутки групп «ВКонтакте». Некоторые из атакованных пользователей жаловались, что они оказались подписаны на определенные страницы без собственного ведома. «Лаборатория Касперского» уведомила администрацию «ВКонтакте» и Google об обнаруженной угрозе. На данный момент все приложения, содержавшие вредоносный код, удалены из Google Play. «Главный вывод, который мы тут можем сделать — киберугрозы подстерегают нас буквально на каждом шагу. Даже самый надежный и проверенный источник может оказаться причиной заражения. Конечно, это не значит, что такими источниками совсем нельзя пользоваться. Просто стоит всегда оставаться бдительным и обращать внимание, с кем вы делитесь данными. Кроме того, хорошей мерой защиты будет двухфакторная аутентификация, а также специализированное защитное решение для вашего устройства», — отметил Роман Унучек, антивирусный эксперт «Лаборатории Касперского». «Мы регулярно отправляем жалобы в магазины приложений при обнаружении вредоносных программ. Кроме того, мы напоминаем пользователям о том, что не стоит устанавливать непроверенное ПО и использовать данные для входа в VK в сомнительных программах», — отметил руководитель пресс-службы «ВКонтакте» Евгений Красников.

-

- «лаборатория

- касперского»

- (и ещё 7 )

-

«Лаборатория Касперского» опубликовала отчет "Спам и фишинг в третьем квартале 2017 года", в котором отметила самые популярные уловки мошенников. В частности, злоумышленники активно используют тему криптовалют, майнинга и блокчейна в спам-рассылках и фишинговых сообщениях. Согласно отчету, чаще всего пользователям предлагается установить специальное ПО, якобы предназначенное для торговли на криптовалютном рынке. При переходе по прилагаемой ссылке жертва попадала на партнерские сайты не брокерских контор. Для того чтобы принять участие в торгах, жертва должна внести на свой счет определенную сумму, как правило несколько сотен долларов. Однако торговать предлагается не криптовалютой, а в лучшем случае бинарными опционами. Как пояснили исследователи, нет никаких гарантий, что сумма вернется вкладчику, часто после получения денег злоумышленники просто исчезают, оставляя жертву ни с чем. Эксперты также отметили и более примитивные виды мошенничества, например, когда пользователя просят перевести биткойны на определенный кошелек, обещая затем вернуть вложенное с процентами через 5 дней. Еще один пример использования темы криптовалют в спам-рассылках - семинары. Пользователю предлагается пройти курс обучения, благодаря которому он начнет разбираться в криптовалютах и научится инвестировать в них. Суммы, вложенные в «обучение», по словам организаторов обернутся в скором будущем гигантскими прибылями, однако чаще всего их реальная польза минимальна. Также мошенники продолжают эксплуатировать популярные на момент рассылки темы, например, природные катаклизмы или выход технологических новинок. В августе и сентябре текущего года мошенники рассылали письма от имени родственников погибших во время ураганов «Харви» и «Ирма» и просили оказать помощь в получении наследства. Помимо этого, в сентябре исследователи зафиксировали спам-рассылки с предложениями бесплатно протестировать iPhone 8 и iPhone X или принять участие в его розыгрыше. Некоторые письма даже сообщали о выигрыше устройства еще до его официального релиза. По итогам третьего квартала 2017 года лидерами среди стран-источников спама стали Китай (12,24%), Вьетнам (11,17%) и США (9,62%), Россия заняла 7-е место (4,47%). Странами с наибольшей долей атакованных фишерами пользователей стали Бразилия (19,95%), Австралия (16,51%) и Новая Зеландия (15,61%). Бинарный опцион - одна из разновидностей биржевого контракта, который используется для получения прибыли на движениях цены активов (валют, акций, товаров) на мировых финансовых рынках. Покупатель бинарного опциона в момент покупки делает прогноз как изменится цена его актива. Данный финансовый инструмент обладает фиксированной стоимостью, заранее известным временем истечения контракта и размером потенциальной прибыли.

-

- «лаборатория

- касперского»

- (и ещё 5 )

-

Команда исследователей «Лаборатории Касперского» сообщила об обнаружении новой целевой атаки, направленной на банки и финансовые организации России, Армении и Малайзии. За свою незаметность и скрытность атака получила название Silence («Тишина»). Суть её заключается в проникновении злоумышленников во внутреннюю сеть компании посредством рассылки сотрудникам фишинговых писем с вредоносными вложениями. Приём старый и широко известный, но до сих пор активно применяемый киберпреступниками, которые для достижения успеха используют инфраструктуру уже заражённых учреждений и отправляют поддельные сообщения с реально существующих корпоративных электронных адресов. Как только жертва открывает такое вредоносное вложение, её рабочая станция заражается трояном, и компьютер подключается к управляющему серверу злоумышленников. Проникнув в корпоративную сеть, мошенники получают возможность изучать инфраструктуру финансовой организации, а также следить за персоналом: например, с помощью записи видео с экрана монитора во время ежедневной рабочей активности. Таким образом злоумышленники выясняют, как все устроено в конкретной компании, какие используются системы управления предприятием, какой установлен внутрибанковский софт и т.п. После изучения и анализа данных киберпреступники осуществляют кражу или перевод денег. «Атаки на банки и финансовые организации — один из самых эффективных способов обогащения для киберпреступников. То, что атака Silence была зафиксирована уже в нескольких странах, говорит о растущей активности группы. При этом злоумышленники используют легитимные администраторские инструменты, чтобы оставаться незамеченными. Это усложняет как обнаружение атаки, так и атрибуцию», — говорит Сергей Ложкин, старший антивирусный эксперт «Лаборатории Касперского». Такие техники в последнее время все чаще используются киберпреступниками, и это очень тревожная тенденция: судя по всему, они будут активно применяться и в будущем, прогнозируют в антивирусной компании.

-

- «лаборатория

- касперского»

- (и ещё 6 )

-

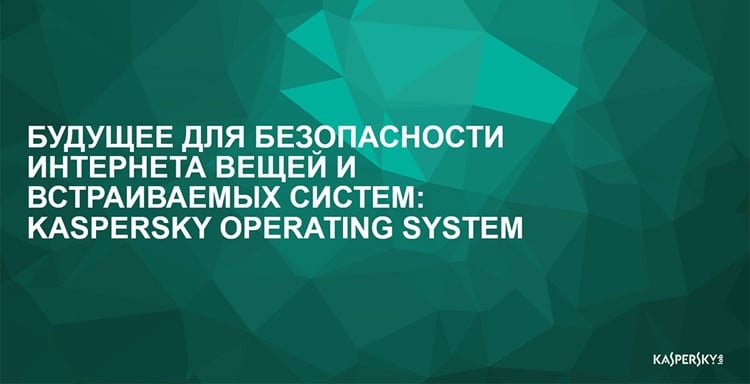

«Лаборатория Касперского» и компания AVL сообщили о разработке инновационного модуля, предназначенного для обеспечения кибербезопасности современных подключённых автомобилей. Прототип решения под названием Secure Communication Unit (SCU) был представлен в ходе форума New Mobility World / IAA во Франкфурте. Устройство обеспечит защиту всех коммуникаций между различными компонентами машины, а также между самим автомобилем и внешней инфраструктурой. Это позволит продумывать кибербезопасность транспорта ещё на стадии проектирования. Современные «умные» автомобили изобилуют электронными системами, отвечающими за работу всех ключевых агрегатов и узлов. Неудивительно, что это вызывает повышенный интерес со стороны киберзлоумышленников. Внедрение SCU-модуля, как ожидается, позволит кардинально изменить ситуацию с безопасностью «умных» транспортных средств. Этот компонент станет единой точкой входа/выхода всех подключений и коммуникаций автомобильных систем. SCU-модуль безопасен изначально, поэтому все коммуникации в автомобильной сети будут проходить в защищённой среде, без каких-либо вторжений извне. Программная часть модуля базируется на операционной системе KasperskyOS, которая запрещает любую незапланированную активность. Иными словами, даже если вредоносный код каким-то образом попадёт внутрь SCU-модуля, он просто не сможет быть выполнен, поскольку его функциональность не предусмотрена в системе. При этом все коммуникации и сценарии взаимодействия различных автомобильных компонентов между собой и внешней средой регулируются с помощью системы Kaspersky Security System. Она же обеспечивает защиту всех соединений благодаря алгоритмам шифрования и аппаратным возможностям. Ожидается, что в перспективе для автопроизводителей будут создаваться уникальные SCU-модули в соответствии с конкретными требованиями и особенностями той или иной модели автомобиля.

-

- «лаборатория

- касперского»

- (и ещё 5 )

-

«Лаборатория Касперского» и R-Vision объявили о технологическом партнёрстве и выпуске совместного решения, предназначенного для защиты пользователей онлайн-банкинга и платёжных систем. В основу представленного компаниями продукта положены облачная система защиты от финансового мошенничества Kaspersky Fraud Prevention Cloud и программная платформа для оперативной организации и автоматизации деятельности по мониторингу, регистрации и реагированию на инциденты информационной безопасности R-Vision Incident Response Platform. За счёт интеграции двух решений разработчикам удалось максимально автоматизировать и ускорить работу защитного комплекса за счёт регистрации в R-Vision Incident Response Platform инцидентов информационной безопасности, обнаруживаемых средствами платформы Kaspersky Fraud Prevention Cloud в режиме реального времени. В разработанном «Лабораторией Касперского» и R-Vision продукте уведомление ИБ-служб о новых обнаруженных угрозах и распределение задач внутри команды по реагированию на инциденты также выполняется в автоматическом режиме. Кроме того, после обработки каждого инцидента в системе R-Vision Incident Response Platform обратная связь о нём поступает в Kaspersky Fraud Prevention — это позволяет совершенствовать распознавание мошенничества с помощью технологий машинного обучения, применяющихся в решении «Лаборатории Касперского». «Сотрудничество с «Лабораторией Касперского» откроет для наших клиентов новые возможности по централизованному контролю системы информационной безопасности и оперативному отражению кибератак. Тесная интеграция наших продуктов позволит консолидировать в единой точке входа информацию об угрозах, поступающую из разных источников, а это, в свою очередь, ускорит ответную реакцию на все возможные инциденты. В итоге клиенты экономят свои ресурсы и время, получая при этом защиту более высокого уровня», — прокомментировал технологическое партнёрство двух компаний генеральный директор R-Vision Александр Бондаренко.

-

- «лаборатория

- касперского»

- (и ещё 7 )

-

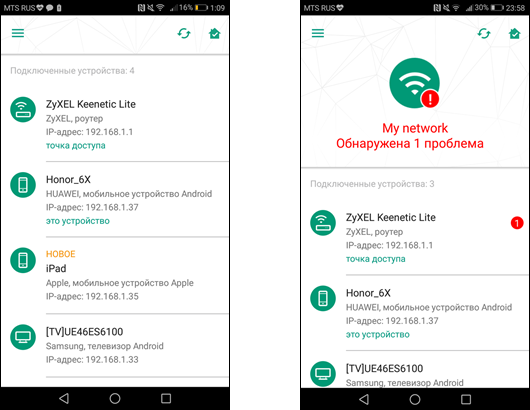

В Google play стала доступна бета-версия приложения Kaspersky IoT Scanner для мобильных устройств. Программа обеспечивает защиту локальной сети от злоумышленников и дает возможность контролировать подключения IoT-устройств дома или в офисе. Владельцы устройств на базе Android начиная с версии 4.1 и выше смогут просканировать Wi-Fi сети на предмет подключения IoT-устройств и состояния безопасности каждого девайса. Приложение распознает множество различных устройств начиная от IP-камер, Wi-Fi роутеров, принтеров и заканчивая смартфонами и игровыми консолями. Список устройств постоянно пополняется. Приложение в автоматическом режиме ведет наблюдение за сетью и при подключении каждого нового устройства оповещает владельца. Также оно сообщает об обнаруженных уязвимостях, например, об открытых портах подключения гаджетов и предлагает пользователю закрыть их. Таким образом, приложение значительно снижает риск попадания устройства под контроль злоумышленников. Согласно данным агентства Gartner, из 6 миллиардов устройств интернета вещей множество уже подвергалось кибератакам из-за проблем с сетевыми протоколами Telnet и SSH. В конце прошлого года многие IoT-устройств стали жертвами ботнета Mirai, что дало возможность злоумышленникам осуществить серию громких DDoS-атак.

-

- «лаборатория

- касперского»

- (и ещё 7 )

-

«Лаборатория Касперского» сообщила о расширении портфолио программных решений для мобильной платформы Android и выпуске бесплатного приложения Kaspersky Smart Home & IoT Scanner, позволяющего проводить аудит безопасности и анализ защищённости беспроводных сетей Wi-Fi и подключенных к ним устройств. Kaspersky Smart Home & IoT Scanner автоматически распознает в беспроводной сети такие устройства, как Wi-Fi-маршрутизаторы, IP-камеры, умные телевизоры (Smart TV), принтеры, мобильные гаджеты, настольные компьютеры, сетевые хранилища данных (NAS), медиасерверы и игровые консоли. Программа сканирует их на предмет уязвимостей, находит открытые порты, которые могут быть взломаны или заражены вредоносным ПО, выявляет слабые/предустановленные логины и пароли, а также даёт рекомендации по усилению защиты подключенных устройств. Помимо этого, приложение умеет отслеживать новые устройства в сети Wi-Fi и информировать об этом пользователя. В компании подчёркивают, что в настоящий момент решение Kaspersky Smart Home & IoT Scanner представлено в бета-версии и может содержать различного рода ошибки и недоработки. Пользователям, загрузившим и установившим программу, предлагается сообщать о возможных проблемах специалистам «Лаборатории Касперского». Скачать Kaspersky Smart Home & IoT Scanner можно в магазине приложений Google Play. Программа совместима с устройствами на базе Android версии 4.1 и выше.

-

- «лаборатория

- касперского»

- (и ещё 6 )

-

«Лаборатория Касперского» отмечает все больший интерес спамеров к корпоративному сектору. Так, во втором квартале 2017 г. эксперты компании зафиксировали новые рассылки писем с вредоносными вложениями, получателями которых были сотрудники различных организаций. В качестве вложений к подобным сообщениям аналитики обнаружили целый спектр разнообразных зловредов, предназначенных для кражи логинов и паролей, в том числе к внутренним сервисам и финансовым системам атакуемых организаций. Для того, чтобы избежать разоблачения, спамеры применяли ряд уловок. К примеру, вредоносные программы часто были упакованы в архив с паролем, чтобы защитные решения не смогли распознать их еще в письме до распаковки. А в целях усыпления бдительности получателей злоумышленники маскировали вредоносные рассылки под деловую переписку – при этом они не просто копируют стиль деловой почты, но также часто используют реальные реквизиты существующих компаний, их автоподписи и логотипы, а в тематике сообщений стараются соответствовать профилю деятельности организаций. Самой горячей темой прошедшего квартала в спам-рассылках, в том числе для корпоративных пользователей, стал шифровальщик WannaCry. В почте по всему миру распространялись предложения по оказанию услуг в борьбе с новым зловредом: предотвращение заражения, проведение обучающих семинаров и так далее. Некоторые письма рассылались от имени известных производителей ПО. В них сообщалось, что компьютер пользователя заражен и ему необходимо установить некое обновление. В письме даже содержалась ссылка, по которой это обновление можно скачать, только вела она на фишинговую страницу. «Тот факт, что злоумышленники использовали в массовых рассылках упоминание WannaCry, в очередной раз показывает, насколько внимательно они следят за мировыми событиями, вызывающими наибольший интерес или беспокойство со стороны пользователей – их потенциальных жертв. Ажиотаж вокруг какой-то ситуации всегда играет на руку мошенникам, ведь человек, находясь в состоянии стресса или сгорая от любопытства узнать подробности события, с большей вероятностью откроет письмо с горячей темой, пройдет по предложенной ссылке и попадется в ловушку злоумышленников», – сказала Дарья Лосева, эксперт по контентному анализу «Лаборатории Касперского». Общая доля спама в мировом почтовом трафике по итогам второго квартала выросла совсем незначительно и составила почти 57%. В Рунете однако этот показатель по традиции оказался несколько выше – 61%.

-

- «лаборатория

- касперского»

- (и ещё 4 )

-

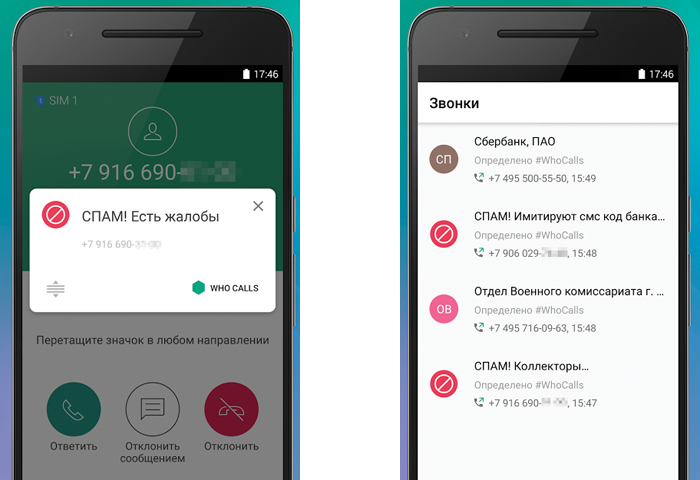

«Лаборатория Касперского» разработала мобильное приложение Kaspersky Who Calls для платформ Android и iOS, защищающее от телефонного спама и мошенничества. Kaspersky Who Calls представляет собой автоматический определитель номера. Программа определяет входящий вызов, благодаря чему пользователь видит на экране смартфона не просто набор цифр, а название организации звонящего, её вид деятельности или сведения о репутации номера. Исходя из этой информации, можно принять взвешенное решение, стоит ли отвечать на звонок. В зависимости от настроек приложение информирует пользователя о мошеннических номерах и нежелательных звонках или автоматически блокирует их, избавляя от потенциальных угроз и вторжения в персональное пространство. Точность определения неизвестных и анонимных вызовов обеспечивается за счёт регулярно обновляемой базы телефонных номеров. В приложении предусмотрена возможность обмена данными о номерах, что помогает совершенствовать защиту. Любой человек, использующий решение, при желании может загрузить нежелательные номера в облако — далее система обновит базу данных, и в итоге все пользователи Kaspersky Who Calls будут информироваться о звонках с новых мошеннических номеров. Kaspersky Who Calls распространяется бесплатно. Скачать приложение можно в Google Play и App Store.

-

- «лаборатория

- касперского»

- (и ещё 7 )

-

«Лаборатория Касперского» сообщила об открытии нового центра исследований и разработки (R&D) на базе своего офиса в Иерусалиме. Основным направлением работы площадки станет изучение и анализ киберугроз для современных технологий, таких как Интернет вещей и встроенные системы, а также для промышленных систем управления и подключённых к Сети автомобилей. К компании подчёркивают, что развёрнутая в Израиле R&D-лаборатория стала второй, открытой за рубежом за последний год: в сентябре 2016 года аналогичный центр был запущен в Ирландии. «Израиль — один из важных мировых технологических хабов, в том числе в сфере кибербезопасности, и мы рады быть частью замечательного местного IT-сообщества. Открытие R&D-центра в Иерусалиме — очень важная веха для нас, и я хотел бы поблагодарить администрацию города и лично мэра Нира Барката за помощь. Цифровая революция продолжается, и мир становится все более взаимосвязанным. Уже сейчас так называемых «умных» устройств гораздо больше, чем людей на Земле, и от них все больше зависит наша повседневная жизнь. К сожалению, большинство этих устройств и систем, в том числе критически важных, уязвимо для кибератак. Наш иерусалимский центр сосредоточится на таких угрозах и методах противостояния им», — прокомментировал открытие площадки Евгений Касперский, генеральный директор «Лаборатории Касперского». Ранее, напомним, «Лаборатория Касперского» открыла в Иннополисе (Республика Татарстан) центр борьбы с кибергурозами в индустриальной сфере, который специализируется на обучении специалистов и сотрудников промышленных предприятий основам индустриальной IT-безопасности.

-

- «лаборатория

- касперского»

- (и ещё 5 )

-

«Лаборатория Касперского» и компания AVL — разработчик технологий, применяемых в автомобильных двигателях — объединяют усилия в целях обеспечения кибербезопасности «умных» автомобильных систем нового поколения. Соответствующее соглашение о сотрудничестве было подписано 1 июня в Регенсбурге председателем совета директоров и генеральным директором AVL Гельмутом Листом и директором по продажам «Лаборатории Касперского» Александром Моисеевым. Как рассказали в «Лаборатории Касперского», в рамках этого партнерства компании планируют работать над созданием программного решения, которое обеспечит безопасное соединение как самого автомобиля, так и его компонентов с внешней облачной или сетевой инфраструктурой и исключит возможность несанкционированного вмешательства в эти процессы. Помимо этого, «Лаборатория Касперского» и AVL предложат способы интеграции передовых технологий и методов киберзащиты во встраиваемые автомобильные системы, а также разработают набор тренингов и образовательных программ по безопасности современных автомобилей. Одним из главных результатов сотрудничества станет создание гибкой ИТ-платформы, которая позволит автопроизводителям внедрять в машины модуль безопасного соединения (Secure Communication Unit/SCU), используя программные и аппаратные компоненты, предусмотренные технологией производства. Такое комплексное решение не только даст автомобильной индустрии необходимые технологии защиты, но также поможет разработать новые концепции отражения киберугроз — в итоге все это позволит продумывать безопасность автомобилей еще на стадии их проектирования и производства. Прототип нового SCU-решения «Лаборатория Касперского» и AVL планируют представить уже в сентябре текущего года. «Эксперты “Лаборатории Касперского” уже давно изучают уязвимости умных автомобилей и исследуют все многообразие киберугроз, представляющих опасность для автоиндустрии и автовладельцев. Мы уверены, что объединение усилий и знаний секьюрити-экспертов и автопроизводителей — единственный действенный способ обеспечить безопасность экосистемы умных машин. Наше партнерство с AVL — важный шаг в этом направлении, который поможет разработать новые методы и технологии защиты всех соединений автомобиля как с внутренней, так и с внешней инфраструктурой», — прокомментировал событие Александр Моисеев, директор по продажам «Лаборатории Касперского». «AVL уделяет большое внимание безопасности и надежности каналов коммуникации между автомобилем и окружающей его инфраструктурой. Наше сотрудничество с “Лабораторией Касперского” поможет нам реализовать комплексный подход к обеспечению защиты автомобильных систем и стать одним из ведущих партнеров в области транспортной безопасности», — пояснил Георг Шваб, управляющий директор компании AVL.

-

- «лаборатория

- касперского»

- (и ещё 7 )

-

«Лаборатория Касперского» объявила о выходе обновленной версии Kaspersky Anti Targeted Attack Platform (KATA). Решение сочетает продвинутые алгоритмы машинного обучения и оптимизированную адаптируемость к инфраструктуре клиента. В комбинации с экспертными сервисами для защиты от киберугроз это позволяет противодействовать даже самым сложным атакам на ранних стадиях, сообщили в «Лаборатории Касперского». Кроме того, снизились технические требования для интеграции с Kaspersky Private Security Network — локальной репутационной базой, информация из которой не выходит за пределы корпоративной сети. Новая версия Kaspersky Anti Targeted Attack Platform легко интегрируется с Kaspersky Endpoint Security для бизнеса и позволяет использовать решение для защиты рабочих мест как сенсор. Кроме того, оптимизирована работа с электронной почтой: новая KATA способна блокировать вредоносные письма и совместима с решением Kaspersky Secure Mail Gateway. Теперь при защите почты обрабатываются не только файлы, но и веб-адреса — они передаются в «песочницу» и проверяются в безопасной среде. Помимо этого, появилась возможность проверять даже защищенные паролем архивы. Инфраструктура «песочницы» — специально выделенной среды, где имитируется обычная работа на компьютере для проверки поведения в этой среде различных программ — стала децентрализованной, за счет чего ее можно масштабировать. Это позволяет работать с большим количеством анализируемых объектов даже в загруженных сетях. Консоль управления Kaspersky Anti Targeted Attack Platform стала более наглядной и понятной для отслеживания всех рабочих потоков. В панели отображается детальная информация о статусе проверок, последних событиях и инцидентах, а также возможных связях между ними. Разным пользователям решения теперь можно давать разный уровень доступа в зависимости от их обязанностей и компетенций. Кроме того, представление информации об определенных частях инфраструктуры может быть ограничено в соответствии с политикой безопасности компании, отметили в «Лаборатории Касперского». «Мы сосредоточились на трех главных направлениях совершенствования продукта. Первое и самое важное — добавили новые сценарии эксплуатации, расширили возможности анализа и автоматизированного поиска взаимосвязей между событиями. Второе — серьезно поработали над масштабируемостью решения, его гибкостью и возможностью адаптироваться к требованиям клиента. Наконец, третье направление — наглядность. Чистый и понятный интерфейс, который можно настроить под себя, жизненно необходим для оперативного обнаружения инцидентов и реагирования на них», — рассказал Артем Серебров, руководитель управления по разработке Kaspersky Anti Targeted Attack Platform «Лаборатории Касперского». В целом, по словам разработчиков, Kaspersky Anti Targeted Attack Platform (KATA) — решение для защиты от целенаправленных атак. Главная опасность этих атак в том, что они тщательно прорабатываются под каждую конкретную организацию и часто никак себя не обнаруживают в течение длительного времени. Итогом может стать перманентная утечка конфиденциальных данных, простой предприятия или удар по репутации. KATA противостоит нападениям на всех этапах и способна как обнаружить уже начавшуюся атаку и минимизировать ущерб от нее, так и защитить предприятие от потенциальных угроз, оценив риски для безопасности в текущей инфраструктуре, утверждают в «Лаборатории Касперского».

-

- «лаборатория

- касперского»

-

(и ещё 8 )

C тегом:

-

«Лаборатория Касперского» представила новый аналитический сервис Kaspersky Threat Lookup, который позволяет компаниям и специалистам по IT-безопасности получать оперативные сведения о самых актуальных киберугрозах и их взаимосвязях. Сервис Kaspersky Threat Lookup представляет собой базу знаний, накопленную «Лабораторией Касперского» за 20 лет работы в сфере информационной безопасности и пополняемую в режиме реального времени на основе данных, собираемых по всему миру. Данные об угрозах берутся из множества разнообразных источников, включая облачную инфраструктуру Kaspersky Security Network, поисковых роботов, сервис мониторинга ботнетов, ловушки для спама. Новые киберугрозы определяются на основе проверки URL, доменов, IP-адресов, контрольных сумм файлов, временных меток, названий файлов, данных DNS и других характеристик вредоносных программ. Вся собранная информация тщательно проверяется и очищается как с помощью технических средств (например, технологиями эмуляции или эвристического анализа), так и силами аналитиков «Лаборатории Касперского». Такой многоступенчатый подход, по заверениям компании, обеспечивает точность и надёжность предоставляемой в рамках сервиса информации. Помимо оперативных аналитических данных о киберугрозах, сервис Kaspersky Threat Lookup содержит практические рекомендации по их нейтрализации. Таким образом, специалисты по информационной безопасности могут обеспечить эффективное реагирование на возникающие инциденты и предотвратить атаки на IT-инфраструктуру предприятия. «Времена, когда информационная безопасность сводилась к политикам и защите всех устройств в корпоративной сети, ушли в прошлое. Сегодня этого явно недостаточно. Киберугрозы развиваются стремительно, и понимание того, в каком направлении идёт это развитие играет ключевую роль в обеспечении эффективной защиты предприятий. Именно поэтому мы уделяем большое внимание развитию нашей сервисной платформы, которая представляет командам, отвечающим за состояние безопасности и расследование инцидентов, новый инструмент, — говорит Вениамин Левцов, вице-президент по корпоративным продажам и развитию бизнеса «Лаборатории Касперского». — Kaspersky Threat Lookup позволяет каждому специалисту по IT-безопасности получить доступ к детализированной и проверенной нашими технологиями и экспертами информации о самых свежих и сложных угрозах. И на основе этого они смогут скорректировать защиту предприятия и вывести качество расследования инцидентов на качественно новый уровень».

-

- «лаборатория

- касперского»

- (и ещё 7 )

-

«Лаборатория Касперского» объявила о зафиксированном уменьшении доли российских пользователей, подвергающихся киберугрозам и пренебрегающих компьютерной защитой. Об этом свидетельствует обновленный индекс информационной безопасности Kaspersky Cybersecurity Index, который компания подсчитала по итогам второй половины 2016 года. Первый Kaspersky Cybersecurity Index был опубликован в сентябре прошлого года – в нем содержались данные за первую половину 2016 г. Вторая волна опроса пользователей, на основе ответов которых и рассчитывается индекс, позволила «Лаборатории Касперского» не просто обновить показатели, но также проследить изменения в поведении пользователей. В основу индекса легли три индикатора, отражающие отношение респондентов к киберугрозам: необеспокоенные (Unconcerned) – доля пользователей, которые не верят, что они могут стать жертвами киберпреступников, незащищенные (Unprotected) – число пользователей, которые не установили защиту на свои компьютеры, планшеты и смартфоны, и пострадавшие (Affected) – процент пользователей, которые стали жертвами киберпреступников. Таким образом, индекс кибербезопасности в России за вторую половину 2016 года выглядит так: 83%–37%–33% (Unconcerned–Unprotected–Affected). Другими словами, подавляющее большинство российских пользователей (83%) не верят, что киберугрозы могут как-либо затронуть их жизнь. К слову, этот показатель не изменился с первой половины 2016 года. Более трети пользователей (37%) до сих пор пренебрегают защитными программами; при составлении первого индекса таких было чуть больше – 39%. Наконец, 33% опрошенных россиян признались, что сталкивались с киберугрозами. Этот показатель изменился наиболее заметно по сравнению с первой половиной 2016 года – тогда жертвами киберпреступников были 42% российских пользователей. Для сравнения, глобальный индекс кибербезопасности выглядит так: 74%–39%–29%. То есть необеспокоенных киберугрозами и пострадавших от них в среднем по миру меньше, чем в России. Помимо собственно индекса информационной безопасности, на сайте http://index.kaspersky.com можно также найти другие данные, отражающие особенности поведения пользователей в разных странах мира. К примеру, статистика говорит о том, что российские пользователи стали заметно больше общаться с помощью мессенджеров (86% против 69% в первой волне), управлять своими финансами через системы онлайн-банкинга (80% против 56%) и хранить свои личные данные в облаке (51% против 24%). «Индекс кибербезопасности Kaspersky Cybersecurity Index за второе полугодие 2016 года свидетельствует о положительной динамике, и мы надеемся, что она только будет набирать обороты. Мы делаем все возможное для того, чтобы донести до людей информацию о реальной опасности киберугроз и дать им возможности и инструменты для защиты себя и своих близких. Мы хотим, чтобы каждый пользователь был в безопасности и жил в мире, где люди не теряют свои личные данные, свою цифровую личность и свои деньги из-за действий киберзлоумышленников», – отметил Андрей Мохоля, руководитель потребительского бизнеса «Лаборатории Касперского». В основе Kaspersky Cybersecurity Index лежат данные, полученные от тысяч пользователей по всему миру в рамках масштабных исследований, проводимых «Лабораторией Касперского» совместно с компанией B2B International. Последняя волна опроса охватила 17377 пользователей в 28 странах мира, включая Россию.

-

- «лаборатория

- касперского»

- (и ещё 4 )

.png.31534f4d2ca04c8e22e64dfa6164a079.png)