Поиск

Показаны результаты для тегов 'chrome'.

Найдено: 66 результатов

-

Google добавит в Chrome три новые функции безопасности, которые будут блокировать скрытое перенаправление на сайты, осуществляющееся без ведома и согласия пользователя. Об этом сообщается в блоге компании. Первая из трех функций появится в обновлении Chrome 64, запланированном к выходу в конце января 2018 года. С выпуском версии Chrome 64, Google начнет блокировать попытки перенаправления, инициированные кодом в iframe, встроенном в страницы. Как правило, большинство владельцев интернет-сайтов не используют iframe при создании своих ресурсов, обычно плавающие фреймы попадают на сайт через рекламу, в том числе вредоносные рекламные баннеры. Теперь при каждой попытке редиректа будет появляться соответствующее уведомление. Разработчики также намерены в добавить Chrome механизм блокировки tab-under-поведения страниц. Tab-under - способ накрутки трафика, при котором браузер открывает новую страницу в текущей вкладке, из которой происходил переход, а изначальную страницу дублирует в новой вкладке. Tab-under используется не только злоумышленниками, но и обычными рекламодателями в целях обхода встроенного блокировщика всплывающих окон в Chrome, что позволяет им открывать многочисленные вкладки для продвижения товаров, услуг или сайтов. Новый функционал появится в версии Chrome 65, выпуск которой запланирован на март 2018 года. Предупреждения о попытках перенаправления будут отображаться внутри web-страницы. Помимо выше указанного, Google представила функцию Abusive Experiences Report – черный список сайтов, использующих вводящие в заблуждение элементы интерфейса (например, ссылки на сторонние сайты, замаскированные под кнопки Play и другие элементы, фальшивые кнопки загрузки, и пр.), которые перенаправляют пользователей на сторонние сайты без их согласия. С 9 ноября зарегистрированные владельцы сайтов начнут получать предупреждения о подобных элементах, которые будут отображаться в разделе Abusive Experiences Report в учетной записи Google Console.

-

Инженеры Google рассматривают возможность добавления в браузер Google Chrome специальных инструментов, которые будут препятствовать майнингу криптовалюты. Дискуссии на тему программ-майнеров, встроенных в сайты и работающих прямо в браузере, в компании ведутся с середины сентября текущего года, когда был запущен первый проект такого рода - Coinhive. Как сообщил один из разработчиков Chrome Ойан Вафай, противостоять скрытым майнерам предлагается по следующей схеме: если сайт использует больше чем X% процессорных мощностей в течение Y секунд, то такая страница будет переведена в «энергосберегающий режим», в котором активность всех подозрительных процессов будет жестко ограничена. Затем на экране отобразится всплывающее уведомление, позволяющее пользователю отключить данный режим. Если вкладка, находящаяся в «энергосберегающем режиме» неактивна, то выполнение процессов полностью прекращается. Применение данного метода пока находится на стадии обсуждения и официально не одобрено Google. Как заявили представители компании, на данный момент нет возможности заблокировать встроенные в сайты майнеры полностью, поскольку разработчики ПО для майнинга могут с легкостью модифицировать код для обхода блокировки. Пока для блокировки работы криптомайнеров пользователи могут установить расширения наподобие AntiMiner, No Coin и minerBlock. Напомним, ранее популярный пиратский сайт The Pirate Bay был уличен в тайном майнинге криптовалюты за счет пользователей.

-

Исследователи безопасности из компании Microsoft раскрыли подробности о критической уязвимости в браузере Google Chrome, позволяющей злоумышленнику удаленно выполнить код. Команда Microsoft Offensive Security Research (OSR) проанализировала JavaScript-движок Chrome V8 с помощью программы ExprGen, разработанной Microsoft для тестирования собственного JavaSript-движка Chakra. В ходе анализа исследователи обнаружили уязвимость, приводящую к утечке данных и позволяющую выполнить произвольный код во время процесса рендеринга в Chrome. Chrome использует режим песочницы для обеспечения выполнения web-приложений в ограниченной среде. Это означает, что существует еще одна, пока не обнаруженная, уязвимость, позволяющая приложению обойти песочницу. Исследователи Microsoft хотели определить, как далеко они смогут зайти без второй уязвимости. Как оказалось, выполнение произвольного кода в процессе рендеринга может использоваться для обхода правила ограничения домена (Single Origin Policy, SOP), которое предотвращает доступ вредоносному скрипту на одной странице к важным данным на другой. Путем обхода SOP злоумышленник может похитить сохраненный пароль на любом сайте, внедрить произвольный скрипт JavaScript на странице с помощью универсального межсайтового скриптинга (UXSS) и незаметно перейти на любой сайт. По словам исследователей, хотя наличие двухфакторной аутентификации снижает опасность кражи паролей, возможность скрытно посещать сайты под видом пользователя вызывает опасения, поскольку это может позволить злоумышленнику подменить личность пользователя на тех сайтах, где тот уже авторизовался. Google исправила уязвимость CVE-2017-5121 в сентябре с выпуском версии Chrome 61, однако еще не публиковала информацию о ней. За информацию о вышеописанной и ряде других уязвимостей Google выплатила исследователям Microsoft в общей сложности $15 837. Microsoft также указала на недостатки модели выпуска патчей для Chrome, основанного на открытом проекте Chromium. Проблема, по мнению Microsoft, заключается в том, что изменения исходного кода, которые устраняют уязвимости, часто появляются на GitHub до выпуска патча для пользователей. Таким образом злоумышленники получают возможность проэксплуатировать еще не исправленную уязвимость. В свою очередь Google раскритиковала политику Microsoft в отношении исправления уязвимостей в ОС Windows. По словам исследователей Google, компания нередко выпускает патчи только для Windows 10, пренебрегая пользователями более старых версий операционной системы. Напомним, ранее инженеры Google несколько раз публиковали информацию об уязвимостях в ОС Windows до выпуска соответствующих обновлений безопасности.

-

Компания Google выпустила новую версию десктопного браузера Chrome для Windows. Обновление приносит встроенные возможности для борьбы с вредоносным кодом. Так, теперь Chrome определяет были ли изменены настройки браузера без ведома пользователя и предлагает в случае изменения вернуть настройки к прежнему виду. Также в браузере появился своего рода встроенный антивирус. Он будет предлагать удалить любую подозрительную или вредоносную программу с ПК, в том числе при незаметной инсталляции. Для определения вредоносного ПО используется движок компании ESET. Обновление начало постепенно распространяться для пользователей Chrome для Windows.

-

По мере роста популярности браузера Chrome растет и число вредоносных расширений для него. Злоумышленники используют «клоны» популярных плагинов для доставки рекламы, вредоносные расширения для подмены поисковых запросов или внедрения в браузер майнера криптовалюты Coinhive. ИБ-эксперт Лоуренс Абрамс обнаружил плагин Ldi, выводящий вредоносную активность расширений на новый уровень. Ldi не только устанавливает в браузере майнер Coinhive, но также использует учетную запись Gmail жертвы для регистрации бесплатных доменов с помощью сервиса Freenom. Расширение распространялось через сайты с JavaScript-уведомлениями, призывающими установить плагин. Когда пользователь пытался закрыть уведомление, автоматически открывалась страница Ldi в Chrome Web Store. Описание продукта было малоинформативным. «Не знаете, совместима ли ваша домашняя страница с Mac? Узнайте с Ldi», - гласило описание плагина. В настоящее время вредоносное расширение уже удалено из Chrome Web Store. Одними из первых в использовании Coinhive были уличены сайты The Pirate Bay и Showtime . В общей сложности тайным майнингом криптовалюты занимаются 220 сайтов.

-

В течение последнего месяца несколько разработчиков популярных расширений для Chrome подверглись кибератакам.Злоумышленники сумели заполучить доступ к Chrome Web Store разработчиков и внедрить вредоносный функционал в расширения к популярному браузеру. Две недели назад произошел первый инцидент со взломом учетной записи в Chrome Web Store и подменой кода для расширения CopyFish. Злоумышленники использовали это расширение для рассылки спама. Через два дня после инцидента было изменено другое популярное расширение - Web Developer. Злоумышленники встроили отображение рекламы в браузерах более 1 млн пользователей. Эксперты из Proofpoint решили проанализировать функционал других популярных расширений к Google Chrome в поисках неавторизованного изменения кода. В ходе исследования было обнаружено еще несколько скомпрометированных популярных расширений. Таким образом, список обнаруженных расширений с вредоносным кодом выглядит следующим образом: Web Developer (0.4.9) Chrometana (1.1.3) Infinity New Tab (3.12.3) CopyFish (2.8.5) Web Paint (1.2.1) Social Fixer (20.1.1) Эксперты полагают, что точно таким же образом в июне этого года были скомпрометированы расширения TouchVPN и Betternet VPN. В общей сложности вредоносные расширения были установлены на 4,1 млн компьютеров. Всем пользователям браузера Google Chrome рекомендуется проверить свои браузеры на предмет наличия вышеупомянутых расширений и удалить их в случае обнаружения.

-

- популярных

- расширений

-

(и ещё 4 )

C тегом:

-

Команда безопасности Google разослала предупреждения разработчикам расширений для Chrome после того, как ряд из них подвергся фишинговым атакам. В некоторых случаях атаки были успешными и злоумышленникам удалось получить контроль над некоторыми популярными расширениями, в частности Copyfish и Web Developer. Получив доступ к аккаунту разработчиков, фишеры модифицировали расширения, добавив вредоносный код для показа рекламы на интернет-страницах, просматриваемых пользователями. По данным ресурса BleepingComputer, фишинговая кампания началась более двух месяцев назад. Злоумышленники распространяют электронные письма якобы от команды безопасности Google с требованием обновить расширение, поскольку программа нарушает правила Chrome Web Store. Все письма содержат ссылку на сайт, имитирующий настоящую страницу авторизации Google, где разработчикам нужно ввести свои учетные данные для того, чтобы выяснить, в чем проблемма. Таким образом преступникам удалось скомпрометировать учетные записи создателей расширений Copyfish и Web Developer. Подобное письмо также получил разработчик, известный в Сети как OinkAndStuff - автор двух популярных аддонов Blue Messenger (порядка 80 тыс. пользователей) Websta for Instagram (около 100 тыс. пользователей). По словам OinkAndStuff, первое фишинговое письмо было получено 21 июня нынешнего года. Сообщение содержало ссылку на страницу на домене Freshdesk (так же, как и в случае с атаками на разработчиков Copyfish и Web Developer). По всей видимости, все три атаки являются делом рук одного и того же злоумышленника или группы злоумышленников. После того, как OinkAndStuff проинформировал команду безопасности Google об атаках, он получил еще два фишинговых письма, но уже с ссылками на другие фишинговые домены. В настоящее время фишинговая кампания продолжается. Команда безопасности Google рекомендует разработчикам использовать двухфакторную аутентификацию и не авторизоваться в аккаунтах разработчиков Chrome на страницах авторизации, размещенных на не принадлежащих компании доменах.

-

- предупредила

- (и ещё 6 )

-

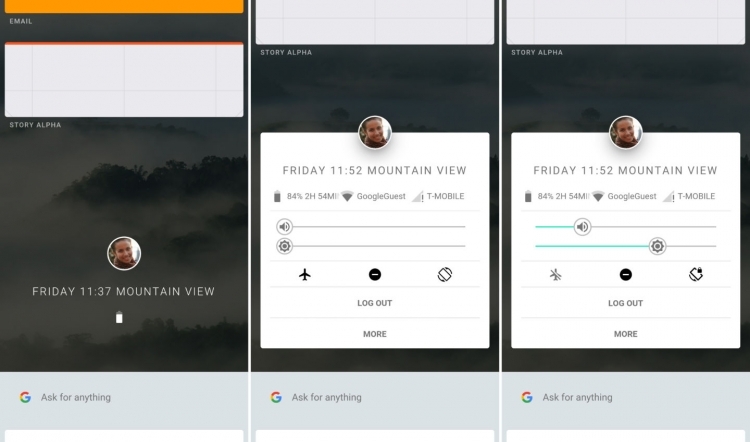

На конференции разработчиков Google I/O 2017 технологический гигант представил ряд проектов и направлений, касающихся искусственного интеллекта, виртуальной реальности, платформы Android O и многого другого. Ещё в прошлом году стало известно, что Google работает над новой операционной системой Fuchsia, а недавно в Сети появились изображения и видео с ранней версией графического интерфейса этой протоплатформы. Во время беседы Android Fireside Chat на I/O 2017 вице-президента по разработке Android Дэйва Бурке (Dave Burke) спросили об одном из самых любопытных и загадочных проектов Google — Fuchsia OS. Он ответил, что это экспериментальный проект, который находится в настоящее время на ранней стадии и является одним из многих, над которыми трудятся специалисты поискового гиганта. По его словам, ключевой особенностью ОС является её полная открытость, так что интересующиеся разработчики могут видеть код, комментировать его, вносить свои предложения. «Как и многие проекты на ранних стадиях, Fuchsia, вероятно, будет трансформироваться и менять своё направление развития. В её разработке участвует ряд действительно умных людей, с которыми мы рады сотрудничать. И пока я в известной степени впечатлён прогрессом. Но это определённо независимый от Android проект. И пока это всё, что я могу сказать», — подчеркнул господин Бурке. Стоит отметить, что Fuchsia разрабатывается действительно без всякой связи с Android, так что вряд ли у Google есть намерения заменить с помощью неё платформы Android или Chrome OS. Это не значит, что в перспективе, когда Fuchsia приобретёт более определённые очертания, положение дел не сможет измениться. Впрочем, разработка ОС может быть и свёрнута в пользу неких более насущных проектов. Лишь время покажет, сможет ли Fuchsia стать полноценной ОС.

-

Браузер Google Chrome исторически не поддерживал анимированные PNG-файлы, требуя от пользователей использования специального расширения. Но в этом скоро не будет необходимости: в Chrome 59 они получат полную поддержку по умолчанию. Функция, вероятно, не попадёт в более ранние версии браузера. Тем не менее, Chrome 59 уже доступен в каналах Dev и Canary, и пользователи, тестировавшие новую версию, сообщают, что функция работает на всех платформах, как на компьютере, так и на мобильных устройствах. Chrome 59, скорее всего, выйдет в релиз в июне. Анимированные PNG-файлы по сути похожи на GIF-файлы без ограничений. У них может быть полный 24-битный цветовой спектр и поддержка 8-битной прозрачности. Браузеры Opera и Firefox уже давно поддерживают данные файлы. Эту функцию в Chrome ждали уже давно: запросы на поддержку анимированных PNG-файлов начали появляться примерно с 2008 года, но Google до сих пор не удалось добавить эту функцию. Проблема заключалась в том, что библиотеку libpng пришлось бы переписывать с нуля. Поддержка анимированных PNG — последняя из множества отличных функций, попавших в Chrome и Chromium за последние несколько месяцев. Chrome 59 по-прежнему находится в самом начале разработки, поскольку Chrome 58 вышел совсем недавно, поэтому до релиза он может получит ещё несколько нововведений. Chrome 62 будет выдавать дополнительные предупреждения о небезопасности HTTP. Сейчас Chrome отмечает HTTP-страницы как небезопасные, если на них содержатся поля для ввода пароля или информации о банковской карте. Начиная с октября 2017 года, Chrome будет предупреждать о небезопасности страницы в двух дополнительных случаях: когда пользователи вводят данные на HTTP-странице и на всех HTTP-страницах в режиме Инкогнито. План Google по маркировке HTTP-сайтов как «незащищенных» осуществляется постепенно, основываясь на все более широких критериях. Со времени выхода Chrome 56 доля переходов на HTTP-страницы с формами ввода паролей или информации о кредитных картах сократилась на 23 процента, и это только начало. Когда пользователи пользуются браузером в режиме Инкогнито, они, вероятно, ожидают больше конфиденциальности. Однако просмотр страниц по протоколу HTTP не является закрытым от других пользователей сети, поэтому в версии 62 при посещении HTTP-страницы в режиме Инкогнито Chrome также будет предупреждать пользователей о небезопасности. В конечном итоге, планируется показывать предупреждения для всех HTTP-страниц, даже вне режима Инкогнито. Google будет публиковать обновления по мере приближения к будущим выпускам, но лучше перейти на HTTPS. HTTPS обеспечивает лучшую производительность веб-приложений и новые мощные функции, которые не могут работать с HTTP.

-

Компания Google собирается встроить собственный блокировщик рекламы в браузер Chrome, как для десктопов, так и для мобильных устройств. Об этом сообщило издание Wall Street Journal со ссылкой на анонимные источники, знакомые с планами Google. Сама по себе идея блокировщиков далеко не нова, сама Google исправно платит Adblock Plus в рамках программы "приемлемой рекламы" (Acceptable Ads). Тем не менее, Google, живущая с рекламы, решила создать собственный блокировщик. По данным источника, целью решения Google станут разнообразные всплывающие окна, автоматически запускаемая реклама со звуком, блокирующие страницы таймеры с обратным отсчетом, и тому подобное безобразие. Это позволит пользоваться Chrome без подключения сторонних расширений, не погибая под грузом назойливой рекламы, поскольку самые раздражающие виды уже будут отключены. По мнению Wall Street Journal, этом и есть задумка Google — удержать пользователей от устанавливания расширений, блокирующих вообще всю рекламу, или перехода на другой браузер.

-

Браузеры, такие как Chrome, Firefox и Opera, уязвимы перед новой вариацией известной атаки, позволяющей фишерам зарегистрировать поддельные домены, имитирующие настоящие ресурсы Apple, Google, eBay и прочих компаний, предупреждает исследователь из Китая Сюйдун Чжэн. Техника, описанная специалистом, основана на так называемой омографической атаке, известной с 2001 года. Несколько лет назад ICANN разрешила использование не входящих в набор ASCII символов (Unicode) в доменных именах. Поскольку некоторые символы Unicode выглядят одинаково, например «а» в кириллице (U+0430) и «а» в латинице (U+0041), ICANN пришла к выводу, что использование символов Unicode может привести к путанице и усложнит отличие легитимных доменов от фишинговых сайтов. В этой связи вместо реального Unicode было решено использовать при регистрации доменов Punycode, представляющий текст Unicode в виде символов ASCII. По умолчанию производители браузеров должны были трансформировать Punycode URL в символы Unicode внутри браузера. Однако вскоре стало ясно, что Punycode может использоваться для маскировки фишинговых сайтов. Например, если атакующий зарегистрирует домен xn-pple-43d.com, это будет аналогом apple.com, однако в начале слова была бы использована кириллическая «а». Именно поэтому производители браузеров реализовали фильтры, отображающие URL в Unicode, только в том случае, если адрес содержит символы только из одного языка (например, только китайские или только японские). По словам Чжэна, злоумышленники могут обойти эти фильтры. Существует множество языков, использующих латинский алфавит, а следовательно, и символы Unicode. Исследователь зарегистрировал домен на одном из таких языков. Поскольку был использован набор символов только из одной группы языков в Unicode, антифишинговый фильтр не распознал присутствие символов из других языков. К примеру, зарегистрированных специалистом домен xn-80ak6aa92e.com отразился как арре.com (но с символами из кириллицы). В таком случае, единственным способом распознать фишинговый сайт будет проверка лицензии страницы, где домен отображается в Punycode. Перед подобными атаками уязвимы браузеры Chrome, Firefox, а также Opera (в том числе новая версия Opera Neon). Браузеры Edge, Internet Explorer, Safari, Vivaldi и Brave проблеме не подвержены. Чжэн связался с Google и Mozilla в январе нынешнего года. Google уже исправила проблему в Chrome Canary 59, полноценный патч будет выпущен в составе Chrome Stable 58. Инженеры Mozilla еще не подготовили исправление, а пока рекомендуют пользователям отключить поддержку Punycode.

-

В Chrome 59 появится возможность запускать браузер на устройствах без экрана. Разработчики могут воспользоваться ею уже сейчас. Раньше для запуска Chrome на серверной Linux приходилось обманывать его с помощью эмулятора монитора. Начиная с 59 версии в браузер Chrome будет добавлена возможность запуска на устройствах, к которым не подключен монитор – например, на серверах. Режим «без экрана», который уже доступен разработчикам, называется headless. Теперь с помощью Chrome на серверах можно будет выполнять такие задачи как автоматизированное тестирование, требующее загрузки веб-страниц, извлечение метаданных, создание изображений или PDF с содержимым страницы и т. п. Об этом сообщила сама Google, выложившая информацию на сайте для разработчиков. Запускать Chrome на серверах можно было и раньше, но для этого приходилось пользоваться эмулятором дисплея типа Xvfb. Xvfb – это виртуальный сервер с виртуальным экраном, который можно развернуть на Linux. Он позволяет обмануть браузер, убедив его в том, что к ОС подключен монитор. Теперь такие уловки не требуются. Помимо Linux режим «без экрана» в будущем будет адаптирован для Windows и Mac OS. Запустить режим «без экрана» можно, использовав опцию --headless следующим образом: $ chrome --headless --remote-debugging-port=9222 https://chromium.org. Можно добавить опцию --disable gpu, чтобы избежать сообщения об ошибке из-за отсутствующей библиотеки Mesa. Затем нужно перейти к http://localhost:9222 или http://IP:9222, чтобы открыть интерфейс Deveoper Tools. Для запуска также можно использовать инструмент Selenium. Компания Mozilla тоже упоминала, что работает над похожим режимом для браузера Firefox. Предположительно, его уже можно запустить нынешних в ночных сборках следующим образом: MOZ_HEADLESS=1 /path/firefox. В браузере Chrome готовятся и другие нововведения. В марте 2017 г. разработчики Chrome заявили, что намерены запретить всплывающие окна-уведомления на JavaScript, поскольку они создают «слишком много возможностей для злоупотреблений». В блоге для разработчиков Google пояснила, что первые версии JavaScript, представленные в 1995 г., имели три функции взаимодействия с пользователем – alert(), confirm() и prompt(). Со временем их синхронные API стали конфликтовать с современными версиями браузеров. Диалоговые окна являются модальными – движок JavaScript останавливается до получения отклика пользователя, что при злонамеренном использовании ведет к блокировке всего браузера. Для борьбы с ними Google планирует в ближайшей перспективе изменить обработку JavaScript, сделав функции alert(), confirm() и prompt() немодальными. Это уже реализовано в браузере Safari, где всплывающее JavaScript-окно исчезает при переходе пользователя на другую вкладку. В январе 2017 г. разработчики Google лишили пользователей Chrome возможности отключить DRM-защиту, которая не дает смотреть или копировать аудио и видео, защищенное авторскими правами. Изменения были внесены в ныне актуальную версию 57. В Chrome 56 или более ранних версиях браузера пользователи могут загрузить страницу chrome://plugins, позволяющую включать или отключать плагины, а также активировать режим «запускать всегда». Таким образом можно отключить плагины, которые невозможно сделать неактивными через опцию настроек. В последующих версиях браузера плагины по умолчанию будут активными. Избавиться от них можно лишь физически удалив папку с плагином с жесткого диска.

-

Сетевые источники сообщают о том, что китайская компания Lenovo может отказаться от проекта гибридного ноутбука Yoga Book под управлением операционной системы Chrome OS. Необычный портативный компьютер Yoga Book дебютировал на выставке IFA 2016. У этого устройства нет привычной клавиатуры — на её месте располагается полуматовая сенсорная панель с нанесённой разметкой для клавиш и их подсветкой. При нажатии на специальную кнопку эта поверхность превращается в графический планшет, базирующийся на технологии компании Wacom. Сейчас существуют две модификации Yoga Book: одна из них базируется на Windows 10, другая — на Android 6.0 Marshmallow. Цена составляет соответственно от 550 и 500 долларов США. В конце прошло года появились данные, что Lenovo также планирует выпуск Yoga Book на базе Chrome OS. Произойти это якобы должно было в текущем году. Но теперь сетевые источники сообщают, что на проекте хромбука Yoga Book, похоже, поставлен крест. Связано это может быть со сложностью использования платформы Chrome OS в паре с сенсорной панелью, заменяющей клавиатуру. Кстати, многие обозреватели критикуют данное решение за неудобство быстрого набора текста и фактически невозможность печати «вслепую».

-

Создатели браузера Chrome призвали веб-разработчиков изменить алгоритм работы с всплывающими на сайтах диалоговыми окнами, требующими отклика пользователя и потенциально используемыми злоумышленниками. По мнению разработчиков браузера Google Chrome, всплывающие окна-уведомления на JavaScript создают «слишком много возможностей для злоупотреблений». Команда разработчиков Chrome намерена их запретить. В качестве примера представители Google приводят популярные у интернет-мошенников и раздражающие пользователей сайты с всплывающими уведомлениями, сигнализирующими об обнаружении вируса и предлагающими установить фальшивый антивирус, обновить браузер, имитирующими системные ошибки и т.п. В блоге для разработчиков Google поясняет, что первые версии JavaScript, представленные в 1995 г., имели три функции взаимодействия с пользователем - alert(), confirm() и prompt(). Со временем их синхронные API стали конфликтовать с современными версиями браузеров. Диалоговые окна являются модальными - движок JavaScript останавливается до получения отклика пользователя, что при злонамеренном использовании ведет к блокировке всего браузера. Для борьбы с ними Google планирует в ближайшей перспективе изменить обработку JavaScript, сделав функции alert(), confirm() и prompt() немодальными. Это уже реализовано в браузере Safari, где всплывающее JavaScript-окно исчезает при переходе пользователя на другую вкладку. Еще одним потенциальным новшеством может стать возможность отказа от показа alert(), confirm() и prompt() в том случае, если пользователь не взаимодействует с веб-страницей. «Детали такого варианта еще обсуждаются», - отметили в Google. Кроме того, Google рекомендует разработчикам несколько других вариантов использования уведомлений. К примеру, они могут применять функцию Notifications API. Для получения отклика от пользователя ей предусмотрено диалоговое окно HTML. Работающие с межсайтовым скриптингом могут использовать метод console.log. На мобильных же платформах рекомендуется использовать API, которое позволяет узнать, видит ли пользователь ваш сайт - Page Visibility API.

-

Mail.Ru Group объявила о запуске визуальных закладок «Пульс» для Google Chrome. Как рассказали в компании, пользователи смогут получать рекомендации контента, сформированные на основе их предпочтений. Визуальные закладки созданы на базе масштабной рекомендательной системы, разработанной командой Поиска Mail.Ru. Она использует данные о поведении 80 млн пользователей, алгоритмы коллаборативной фильтрации и нейросети, что позволяет в режиме реального времени показывать наиболее релевантный контент для каждого пользователя. Технология уже используется в других продуктах Mail.Ru Group – приложении Likemore и сервисе myWidget. «Мы начали двигаться в сторону доставки персонализированного контента, – сказал руководитель направления Поиск Mail.Ru Андрей Калинин. Продукты myWidget и Likemore подтвердили, что пользователям интересно взаимодействие с контентом такого типа, поэтому мы приняли решение внедрить рекомендательную платформу в еще один наш продукт – «Пульс». В итоге новое расширение решает сразу две проблемы пользователя: в Chrome появляется возможность добавить часто посещаемые сайты в визуальные закладки, а также снижается уровень информационного шума при просмотре новостей». «Пульс» состоит из визуальных закладок («Мои сайты») и новостного агрегатора («Лента»), которые можно настроить в соответствии со своими интересами и предпочтениями. В пространстве «Мои сайты» можно выбрать фон для браузера, установить полезные виджеты с погодой, гороскопами и курсами валют. В настройках «Ленты» можно указать темы новостей и источники, которыми пользователь интересуется, чтобы получать еще больше релевантных статей.

-

- рекомендаций

- лентой

-

(и ещё 8 )

C тегом:

-

Специалист компании Malwarebytes Жером Сегура сообщил о новой вредоносной кампании,затрагивающей пользователей Google Chrome. В ходе кампании злоумышленники используют всплывающие сообщения Add Extension to Leave для перенаправления жертв на web-сайт, с которого они не могут уйти, пока не загрузят и установят предлагаемое расширение Chrome. После установки расширение выполняет несколько действий. Прежде всего, программа блокирует доступ пользователя к страницам chrome://extensions и chrome://settings. При попытке открыть разделы произойдет автоматическое перенаправление на страницу chrome://apps. Также расширение перехватывает трафик и перенаправляет жертву на вредоносные сайты при обнаружении определенных ключевых слов в адресе сайта, который пользователь пытается посетить. Перенаправление происходит на различные типы ресурсов - от подозрительных сайтов, предлагающих быстрые способы обогащения до фальшивых сайтов техподдержки. По словам Сегуры, такое поведение вызывает некоторое удивление, поскольку большинство вредоносных кампаний перенаправляют пользователей на страницы, содержащие наборы эксплоитов, которые, в свою очередь, доставляют более опасное вредоносное ПО - криптовымогателей, банковские трояны, нежелательное рекламное ПО и т.д.

-

- новая

- вредоносная

-

(и ещё 4 )

C тегом: