Поиск

Показаны результаты для тегов 'уязвимость'.

Найдено: 63 результата

-

То ли программное обеспечение становится всё более сложным и неконтролируемым, то ли вопросам безопасности стали уделять больше внимания. Но на этот раз уязвимость выявлена в браузере Microsoft Edge. Вместе с обнародованием информации о дыре в безопасности, исследователь из Google Иван Фратрик (Ivan Fratric) сообщает о возможности обойти защиту Arbitrary Code Guard (AGG) и подвергнуть риску компьютер с Windows 10. AGG была встроена в версию операционной системы 1703 (Creators Update) для блокирования эксплойтов JavaScript, пытающихся загрузить вредоносный код в память. Технически пользователи могут подвергнуть опасности свои компьютеры, просто посетив сомнительный сайт, посредством которого злоумышленники производят атаку. Microsoft была уведомлена о существующей уязвимости в ноябре, но всё ещё не выпустила заплатку, потребовавшую больше времени. «Исправление проблемы управления памятью оказалось более сложным, чем предполагалось изначально, и с большой долей вероятности мы не успеем уложиться до выхода февральского пакета обновлений. Команда информационной безопасности настроена представить его 13 марта, однако этот срок выходит за рамки 90-дневного периода неразглашения (в рамках программы Project Zero) и дополнительного 14-дневного льготного периода, связанного с периодичностью выхода обновлений Windows», — сообщается в комментарии Microsoft. Следовательно, пользователям браузера Microsoft Edge желательно до этого времени постараться избегать не вызывающих доверия сайтов, ссылки на которые, как правило, приходят из непроверенных источников, рассылаются по email и через мессенджеры. Учитывая сравнительно небольшую популярность браузера Edge, количество находящихся в зоне риска пользователей не очень велико, тем не менее Microsoft следовало бы поторопиться с развёртыванием исправления.

-

- обнародовала

-

(и ещё 4 )

C тегом:

-

Разработчики пакета свободного программного обеспечения для маршрутизации Quagga выпустили обновление Quagga 1.2.3 с исправлением нескольких опасных уязвимостей, которые могут привести к отказу в обслуживании (DoS), раскрытию информации и удаленному выполнению кода. Проблемы затрагивают BGP-демон (bpgd) Quagga. Одной из наиболее серьезных уязвимостей является CVE-2018-5379 - проблема двойного освобождения области памяти, связанная с обработкой определенных сообщений UPDATE, содержащих список кластеров или неизвестные атрибуты. Уязвимость может привести к сбою bgpd и позволить удаленному злоумышленнику получить контроль над процессом и удаленно выполнить код. Другая уязвимость CVE-2018-5381 может привести к бесконечной перезагрузке bgpd и отказу в обслуживании. В Quagga 1.2.3 также исправлена уязвимость CVE-2018-5378, которая может привести к утечке конфиденциальных данных из процесса bgpd, а также вызвать отказ в обслуживании. Quagga - пакет свободного программного обеспечения, поддерживающий протоколы динамической маршрутизации IP. Компьютер с установленным и сконфигурированным пакетом Quagga становится способен использовать множество различных протоколов динамической маршрутизации. В Quagga реализованы протоколы Open Shortest Path First (OSPF), Routing Information Protocol (RIP), Border Gateway Protocol (BGP) и Intermediate System to Intermediate System (IS-IS) для платформ на базе Unix, в частности Linux, Solaris, FreeBSD и NetBSD.

-

- bgp-демоне

- quagga

-

(и ещё 3 )

C тегом:

-

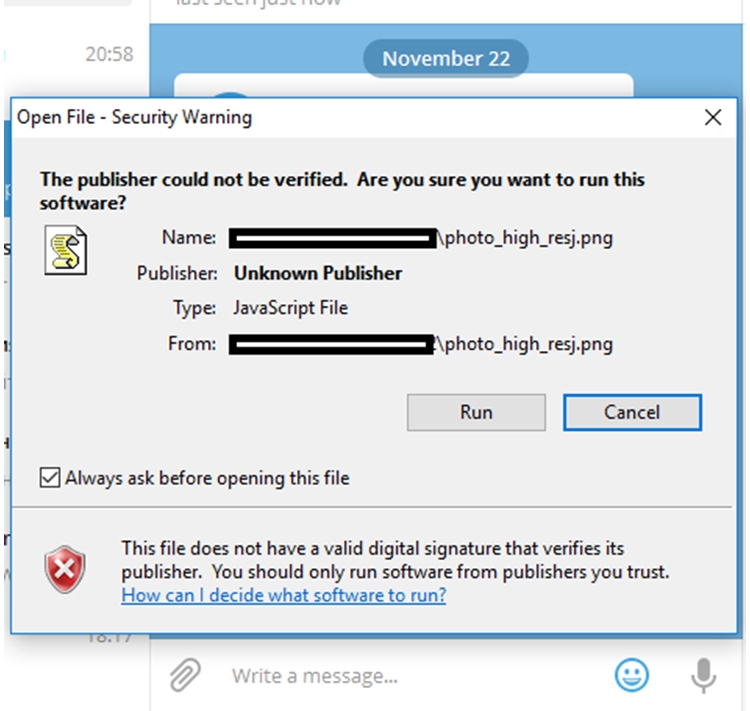

«Лаборатория Касперского» сообщает о том, что в популярном в России мессенджере Telegram довольно долго присутствовала так называемая уязвимость «нулевого дня» (0-day), которую злоумышленники использовали для осуществления многоцелевых атак. Проблема была выявлена в Windows-клиенте Telegram. Схема нападения заключается в использовании классической модели Right-to-Left Override (RLO) при отправке файлов собеседнику. Специальный непечатный символ RLO служит для изменения порядка следующих за ним в строке знаков на обратный. В таблице Unicode он представлен как «U+202E». Легитимной областью использования RLO, в частности, является набор текста на арабском языке. В случае кибератак применение символа позволяет ввести жертву в заблуждение за счёт «переворачивания» имени файла и (или) его расширения. В ходе атак на пользователей Telegram злоумышленники рассылали файлы с обработанным специальным образом названием. К примеру, JS-файл мог быть отправлен под именем photo_high_re*U+202E*gnp.js. В этом случае символ RLO заставит мессенджер перевернуть символы gnp.js. В результате, получателю придёт файл photo_high_resj.png, то есть PNG-картинка. При попытке просмотра такого «изображения» может быть выполнен вредоносный код. Отмечается, что злоумышленники использовали несколько сценариев эксплуатации уязвимости. Это, в частности, атаки с целью получения контроля над системой жертвы и нападения с целью внедрения майнингового ПО. Подробности можно найти здесь. «Лаборатория Касперского» говорит, что об уязвимости было известно, похоже, только злоумышленникам из России, так как все обнаруженные случаи эксплуатации происходили именно в нашей стране. «Мы не обладаем точной информацией о том, как долго и в каких версиях была открыта уязвимость, но, со своей стороны, можем отметить, что случаи эксплуатации начались в марте 2017 года. Мы уведомили разработчиков о проблеме, и на сегодняшний день уязвимость не проявляется в продуктах Telegram», — отмечается в сообщении.

-

- уязвимость

- «нулевого

-

(и ещё 6 )

C тегом:

-

Исследователь безопасности Стефан Кантак обнаружил уязвимость в механизме обновления online-мессенджера Skype, позволяющую повысить права пользователя до уровня SYSTEM и таким образом получить полный доступ к уязвимому устройству. Как пояснил Кантак, проблему можно проэксплуатировать с помощью метода подмены DLL-библиотек, что позволит атакующему обмануть установщик обновлений и «подсунуть» вредоносный код вместо правильной библиотеки. Злоумышленник может загрузить вредоносную библиотеку во временную папку и переименовать ее в соответствии с существующей DLL-библиотекой, которая может быть модифицирована непривилегированным пользователем, например, UXTheme.dll. Проблема заключается в том, что в процессе поиска приложением нужной библиотеки первой обнаруживается вредоносная библиотека. Получив полный доступ к системе, злоумышленник может выполнять различные действия, к примеру, похитить файлы, удалить данные или инфицировать устройство вымогательским ПО. Кантак сообщил Microsoft об уязвимости в сентябре прошлого года, однако в компании заявили, что выпуск исправления потребует «пересмотра значительной части кода», поэтому уязвимость будет устранена уже в новой версии клиента.

-

- skype

- обнаружена

-

(и ещё 6 )

C тегом:

-

Принято считать, что криптовалютные аппаратные кошельки очень надёжны, а поэтому лучше всего подходят для хранения своих сбережений и проведения различных транзакций. Одним из наиболее удачных устройств в прошлом году считался французский аппаратный криптокошелёк Ledger, продажи которого довольно быстро перевалили за миллион устройств. Но недавно представители компании-разработчика сообщили, что в Ledger обнаружена критическая уязвимость, позволяющая подменить конечные кошельки и украсть принадлежащую получателю криптовалюту. Чтобы отправить средства или загрузить адрес получателя в Ledger, его нужно подключить к Интернету — на этом этапе злоумышленники и получают возможность доступа к устройству. Кошельки Ledger создают отображаемый адрес с помощью JavaScript, а вредоносное ПО имеет возможность подменить реквизиты адресом злоумышленника, после чего все деньги, предназначенные получателю, уйдут мошенникам, а отправитель будет уверен, что всё в порядке. Пока от уязвимости в кошельке никто не пострадал, но разработчики опубликовали на сайте видео с демонстрацией, доказывающей, что она вполне реальна и опасна. Отмечается, что ПО кошелька, хранящееся на ПК в папке AppData тоже может быть атаковано мошенниками после подмены адреса получателя. Избежать уловки хакеров можно довольно просто: разработчики рекомендуют перед совершением транзакций всегда проверять правильность адреса получателя — для этого достаточно нажать кнопку с изображением монитора. После чего пользователь самостоятельно может подтвердить правильность транзакции ещё одним нажатием. Даже несмотря на обнаруживающиеся периодически «дыры» в безопасности подобных устройств, использование аппаратных кошельков по-прежнему является одним из наиболее эффективных и безопасных вариантов хранения криптовалюты, ведь абсолютно защищённых от злоумышленников решений на данный момент не существует.

-

- аппаратном

- криптокошельке

- (и ещё 4 )

-

Компьютерная группа реагирования на чрезвычайные инциденты (CERT) Южной Кореи сообщила о новой уязвимости нулевого дня в Adobe Flash Player, уже эксплуатируемой хакерами в реальных атаках. Проблема (CVE-2018-4878) затрагивает текущую версию продукта 28.0.0.137 и более ранние. По словам экспертов, с целью проэксплуатировать уязвимость злоумышленники могут заставить жертву открыть документ Microsoft Office, web-страницу или фишинговое письмо, содержащие файл Flash SWF с вредоносным кодом. Как отметил исследователь компании Hauri Саймон Чой, уязвимость эксплуатируется с середины ноября 2017 года. Ее используют северокорейские хакеры для атак на южнокорейских специалистов, занимающихся вопросом КНДР. Производителю известно о проблеме, и патч для уязвимости будет выпущен 5 февраля. Как пояснил производитель, начиная с версии 27, администраторы могут настраивать Flash Player таким образом, чтобы перед воспроизведением SWF-контента пользователи Internet Explorer на Windows 7 и более ранних версиях ОС получали соответствующие уведомления. SWF (ранее Shockwave Flash, теперь Small Web Format) – проприетарный формат для флеш-анимации, векторной графики в интернете.

-

Компания Mozilla выпустила версию браузера Firefox 58.0.1, устраняющую критическую уязвимость, которая позволяет злоумышленнику удаленно выполнить код на компьютере пользователя. Уязвимость CVE-2018-5124 была обнаружена инженером Mozilla Иоганном Хофманом. По словам специалиста, проблема затрагивает компоненты пользовательского интерфейса (Chrome, не путать с браузером Google Chrome). Под сhrome разработчики подразумевают видимую часть браузера, которая не является непосредственно web-страницей, например, панели инструментов, строки меню, вкладки. Данные компоненты не изолированы от кода, который выполняется на web-страницах. Как пояснил эксперт, вредоносный web-сайт может запустить код, предназначенный для элементов интерфейса Firefox. Злоумышленник может скрыть внутри данного кода вредоносный фрагмент HTML, который в свою очередь позволит выполнять команды на компьютере пользователя. Код работает с привилегиями текущего пользователя. Таким образом, если пользователь использует учетную запись администратора, то код может запускать команды на уровне SYSTEM. Вредоносный код может быть скрыт внутри iframe и загружен за пределами экрана втайне от пользователя. Как полагают исследователи, хакеры добавят CVE-2018-5124 в свой арсенал в течение следующих нескольких дней, так как это быстрый и простой способ тайно установить вредоносное ПО на компьютеры пользователей. Компания настоятельно рекомендует пользователям обновить свои браузеры. Уязвимость затрагивает версии Firefox 56.x, 57.x. и 58.0.0. Проблема не распространяется на версии Firefox для Android и Firefox 52 ESR.

-

29 января на ресурсе «Хабрахабр» пользователь под ником NoraQ рассказал об уязвимости реестра выпускников Федеральной службы по надзору в сфере образования и науки. Уязвимость, по словам NoraQ, позволила ему получить персональные данные 14 млн выпускников российских вузов. На сайте Рособрнадзора есть раздел, где пользователи могут проверить подлинность выданного диплома о высшем образовании. Из-за нехитрой структуры сайта NoraQ смог получить доступ к нему: «Голый SQL Injection. Очевидно, что задачи продумать обработку ошибок перед разработчиком не было. Задача была сделать сервис, который работает. Сервис, который является гарантом». В созданной ветке «Хабрахабра» автор подробно описал шаги, которые позволили получить ему доступ к данным. После этого NoraQ написал небольшую программу на Python и при её помощи смог скачать всю интересующую информацию. В одной из скачанных таблиц имелись следующие персональные данные выпускников: серия и номер документа о высшем образовании, наименование учебной организации, года поступления и окончания, СНИЛС и ИНН, дата рождения и национальность выпускника. Также таблица содержала столбец, названный «Серия и номер паспорта», но, по словам NoraQ, эти графы не были заполнены. Скачанная им база данных весила 5 Гбайт. По словам NoraQ, никто не обратил внимания на подозрительную активность: «А теперь представьте, сколько времени это качалось. Вы думаете, кто-то заметил? Может быть, сервис резко отключился, IP заблокировали или ещё что-то? Нет!» По словам NoraQ, им двигал всего лишь спортивный интерес, он не преследует цели получить какие-то деньги с находки. Также он не сообщал Рособрнадзору о найденной уязвимости, а сразу опубликовал пост на «Хабре» с нового аккаунта. К утру 30 января NoraQ заявил, что уязвимость реестра была исправлена: «Буквально через час после опубликования статьи доступ к сайтe ограничили, а через несколько часов сайт снова восстановил работу, но уже без обнаруженной уязвимости». Также автор признался, что базу он не скачивал, а на протяжении трёх дней лишь эмулировал скачивание, надеясь, что необычный трафик привлечёт внимание.

-

- исправлена

- уязвимость

- (и ещё 7 )

-

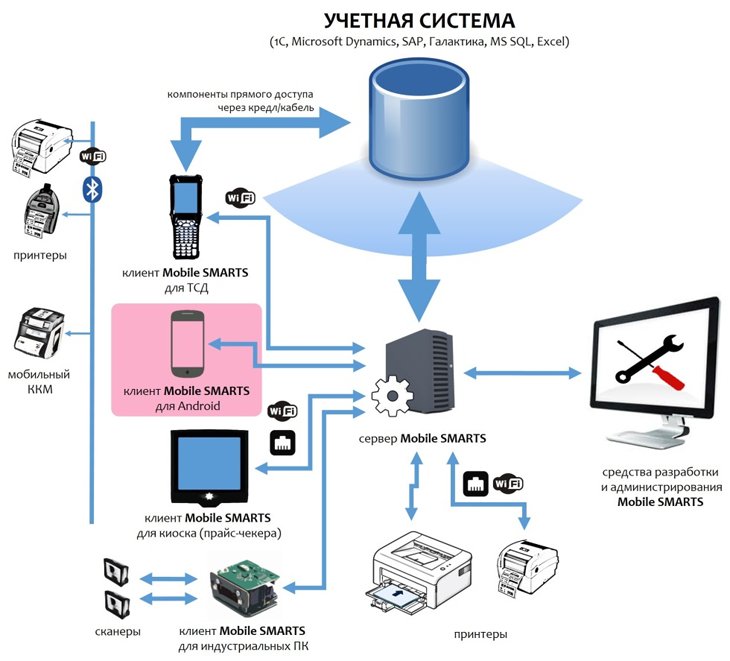

Злоумышленники продолжают активно эксплуатировать уязвимость в серверных компонентах платформы Cleverence Mobile SMARTS, исправленную компанией-разработчиком ещё в 2017 году. По словам экспертов, такая «живучесть» устаревшей бреши объясняется упорным нежеланием IT-администраторов устанавливать обновления ПО. Cleverence Mobile SMARTS представляет собой программный комплекс, созданный для автоматизации магазинов, складов, различных учреждений, производств и предназначенный для разработки корпоративных решений под мобильные терминалы сбора данных (ТСД), микрокиоски (прайс-чекеры), смартфоны и планшеты. В конце июля прошлого года специалисты компании «Доктор Веб» обнаружили критическую уязвимость в одном из модулей Cleverence Mobile SMARTS Server, с использованием которой злоумышленники получали несанкционированный доступ к серверам и устанавливали на них троянцев семейства Trojan.BtcMine, предназначенных для добычи (майнинга) криптовалют. Разработчик платформы был оперативно проинформирован о выявленной "дыре" и своевременно выпустил закрывающий уязвимость апдейт. Однако многие IT-администраторы до сих пор не торопятся с его установкой, чем и пользуются злоумышленники. Киберпреступники продолжают устанавливать на взломанные ими серверы троянцев-майнеров, постоянно модифицируя их версии. Администраторам серверов, использующих Cleverence Mobile SMARTS Server, специалисты компании «Доктор Веб» настоятельно рекомендуют установить все выпущенные разработчиком обновления безопасности.

-

- хакеры

- продолжают

- (и ещё 9 )

-

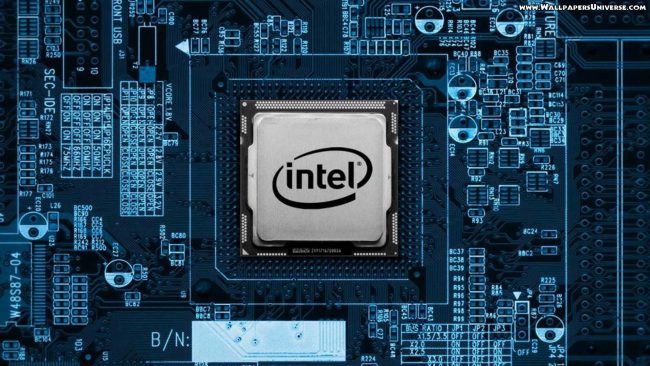

«Пришла беда — открывай ворота» — возможно, в Intel уже оценили пессимистический пафос этой пословицы. Оказывается, почти одновременно с уязвимостями, известными теперь как Meltdown и Spectre, в июле 2017 года один из старших консультантов по безопасности F-Secure Гарри Синтонен (Harry Sintonen) обнаружил неправильное стандартное поведение Intel Active Management Technology. AMT — собственное решение Intel, созданное для удалённого мониторинга и управления корпоративными ПК. Технология позволяет IT-подразделениям компаний или соответствующим службам лучше управлять парком машин в своём подчинении. В AMT не впервые выявлены проблемы с безопасностью и множественные недостатки, но открытие господина Синтонена удивило даже его. Проблема напоминает что-то вроде худшего ожившего кошмара специалистов в IT-безопасности. «Атака довольно проста для использования и при этом обладает невероятным разрушительным потенциалом. На практике это может дать локальному злоумышленнику полный контроль над рабочим ноутбуком человека, несмотря даже на самые серьёзные меры безопасности», — отметил он. Проблема позволяет локальному злоумышленнику получить доступ к любому корпоративному ноутбуку буквально за секунды, даже если он защищён паролём через BIOS, использует TPM Pin, Bitlocker и запароленную учётную запись. Процедура проста: для осуществления атаки нужно перезагрузить целевую систему, после чего войти в меню загрузки. В обычной ситуации всё остановится на этом шаге, потому что понадобится пароль к BIOS. В данном же случае у злоумышленника есть обходной путь: AMT. Выбрав пункт Intel Management Engine BIOS Extension (MEBx), он может войти в систему, используя стандартный пароль «admin», поскольку пользователь, скорее всего, не изменял его. Изменив пароль по умолчанию, включив удалённый доступ и установив настройку «не спрашивать согласия пользователя на запуск AMT», кибер-преступник получает возможность полного беспрепятственного удалённого доступа к системе, если может подключиться в один и тот же сегмент сети (для беспроводного доступа требуется несколько дополнительных шагов). Хотя успешное использование уязвимости требует короткого физического контакта преступника с атакованной системой, для квалифицированных злоумышленников организовать это может быть вовсе не так сложно, как можно себе представить. Гарри Синтонен рисует один из возможных сценариев (вполне в голливудском духе): «Злоумышленники выявили цель. Они приближаются к человеку в общественном месте — в аэропорту, кафе или вестибюле отеля, после чего разыгрывают сценарий „злая прислуга“. Один из них отвлекает цель, в то время как другой на короткое время получает доступ к его или её ноутбуку. Атака не требует много времени — вся операция может занять до минуты». Исправить проблему достаточно просто: нужно изменить стандартный пароль AMT. Впрочем, для крупного предприятия такая процедура может оказаться весьма непростой. Возможно, Intel также выпустит обновлённые прошивки, в которых доступ к настройкам AMT будет невозможно получить без знания пароля для входа в BIOS.

-

- технологии

- intel

-

(и ещё 5 )

C тегом:

-

Разработчики Linux и Windows вынуждены срочно переписывать части ядер в связи с серьезной ошибкой в проектировании процессоров Intel, выпущенных за последнее десятилетие. Уязвимость также затрагивает ARM64. Подробности об аппаратной проблеме не раскрываются до публикации исправлений, которых следует ожидать в середине текущего месяца с выходом плановых бюллетеней безопасности. Исследователь Brainsmoke уже представил PoC-эксплоит, способный читать закрытую память ядра при запуске непривилегированного процесса. Уязвимость связана с тем, что при спекулятивном выполнении кода чипы производства Intel не проверяют безопасность инструкций, позволяющих читать сегменты памяти. Таким образом, любое приложение может получить доступ к памяти ядра и прочитать конфиденциальные данные (например, ключи шифрования и пароли). Особо опасна уязвимость для систем виртуализации, поскольку с ее помощью злоумышленник может получить доступ к памяти за пределами гостевой системы. Разработчики предложили временное решение проблемы – полностью разделили память ядра и память пользовательского ПО. Тем не менее, из-за этого все время нужно менять указатели на память, поэтому производительность программ значительно уменьшается. Попытка обхода проблемы на компьютерах с процессорами Intel чревата уменьшением производительности ПО на 5-30% и даже на 63% при выполнении определенных задач. На машинах с более новыми процессорами падение производительности при применении исправления не так заметно благодаря PCID/ASID. Согласно официальному пресс-релизу Intel, уязвимость затрагивает процессоры не только ее производства. Проблеме также подвержены чипы и устройства от других производителей.

-

- разработчики

- linux

- (и ещё 5 )

-

Программисты, впервые обнаружившие уязвимость, о которой пишет издание The Register, сообщают, что она позволяет любому программному обеспечению, в том числе и вирусам, получить доступ к паролям, логинам и другой конфиденциальной информации пользователя. Масштаб проблемы гораздо серьёзнее, чем может показаться на первый взгляд, ведь уязвимость наблюдается на всех чипах, выпущенных за последние десять лет. Из-за того, что уязвимостью могут воспользоваться хакеры, специалисты, обнаружившие «дыру» в безопасности, не раскрывают подробностей, но обещают поделиться информацией ближе к концу января — именно тогда, по их мнению, проблему должны решить на всех уровнях. Согласно проведённым исследованиям, сделать это довольно просто, ведь уязвимость можно исправить на уровне операционной системы, поэтому разработчикам Windows, Linux и macOS следует изолировать ядро процессора от пользовательской среды. Но есть и нюансы. Изолировать ядро можно, вот только такие операции могут приводить к серьёзным просадкам производительности, вплоть до тридцати процентов на Windows и Linux. Что касается устройств на macOS, тут всё совсем не ясно — как скажется устранение неполадок на машинах под управлением этой ОС, специалистам пока неизвестно. Участники программы предварительного тестирования Windows сообщают, что уже начали получать обновления безопасности, а вскоре очередная «заплатка» будет выпущена и для остальных пользователей. Специалисты по безопасности настоятельно рекомендуют не игнорировать ближайшие обновления системы и обновиться как можно скорее.

-

- серьёзная

- уязвимость

-

(и ещё 7 )

C тегом:

-

В браузере Samsung Internet Browser, предустановленном на сотнях миллионов Android-устройств от Samsung, обнаружена опасная уязвимость, позволяющая похитить пароли и файлы cookie при посещении сайта, контролируемого злоумышленником. Обнаруженная исследователем безопасности Дхираем Мишрой уязвимость CVE-2017-17692 позволяет обойти политику единого происхождения (Same Origin Policy, SOP). Уязвимость затрагивает версию Samsung Internet Browser 5.4.02.3 и более ранние. Политика единого происхождения является функцией безопасности, применяемой в современных браузерах, которая позволяет взаимодействовать с web-страницами с одного и того же сайта и вместе с тем предотвращать вмешательство не связанных друг с другом ресурсов. Проблема позволяет злоумышленнику похитить данные, такие как пароли или файлы cookie, с сайтов, открытых жертвой на других вкладках. Как пояснили исследователи безопасности из компании Rapid7, когда браузер Samsung открывает новую вкладку в одном домене с помощью скрипта Javascript, то данный скрипт может перезаписать содержимое страницы. Таким образом скрипт может нарушить SOP, выполнив действия с одного сайта (контролируемого злоумышленником) в контексте другого ресурса (атакуемого). По сути, преступник может внедрить произвольный скрипт Javascript в любой домен, если жертва посетит контролируемую им web-страницу. Помимо этого, атакующие могут даже скопировать файлы cookie сессии или перехватить сессию, а также прочитать электронную почту и написать письмо от имени пользователя. Исследователь уведомил Samsung об уязвимости. В свою очередь, компания ответила, что «патч предварительно загружен в смартфоны модели Galaxy Note 8, а приложение будет обновлено через официальный магазин приложений.

-

В операционную систему Windows встроено множество полезных программ, облегчающих повседневное использование персонального компьютера. Среди них — менеджер паролей. По сравнению с подобными программами сторонних разработчиков от встроенного средства можно было бы ожидать повышенной безопасности. Но не в этом случае... Как оказалось, в менеджере паролей Keeper, который теперь включен в состав Windows 10, есть критическая уязвимость. Она сходна с той, которая более года назад была выявлена в загружаемом отдельно варианте этого менеджера. Уязвимость позволяет сайтам-злоумышленникам похищать пароли пользователя. Обнаруживший ее исследователь в области безопасности тогда уведомил разработчиков — каково же было его удивление, когда он увидел, что во встроенной версии слабое место все еще присутствует. Уязвимость не несет опасности, пока менеджер не будет запущен и ему не доверят хранение паролей. В случае версии, встроенной в Windows 10, это единственный способ избежать проблем. В случае отдельного приложения для устранения уязвимости необходимо обновиться до версии Keeper 11.4.

-

- встроенном

- менеджере

- (и ещё 5 )

-

Исследователь безопасности Поуя Дараби обнаружил опасную уязвимость в функции создания опросов с изображениями и GIF-анимациями, представленной Facebook в начале ноября текущего года. При создании опроса на серверы Facebook отправлялся запрос, включающий идентификаторы файлов прикрепленных к опросу изображений. Эксперт заметил, что пользователи могут заменить идентификатор изображения в запросе на идентификатор любой фотографии на Facebook, после чего данная фотография появится в опросе. После того, как создатель опроса удаляет сообщение, изображение, чей идентификатор был добавлен в запрос, также удаляется из Facebook. Специалист уведомил Facebook об уязвимости 3 ноября 2017 года. Временное исправление было выпущено в тот же день. 5 ноября 2017 года компания выпустила полноценный патч. По словам Дараби, за его находку Facebook выплатила $10 тыс. по программе вознаграждения за поиск уязвимостей. Данный случай уже не первый, когда Дараби получил вознаграждение от Facebook. В 2015 году компания выплатила ему $15 тыс. за обход систем защиты от межсайтовой подделки запроса (Сross Site Request Forgery, CSRF). В 2016 году он заработал еще $7500 долларов за обнаружение похожей проблемы.

-

- уязвимость

-

(и ещё 4 )

C тегом:

-

Организация Tor Project исправила в браузере Tor для Mac и Linux уязвимость, раскрывающую настоящие IP-адреса пользователей. Проблему, получившую название TorMoil, обнаружил директор итальянской компании We Are Segment Филиппо Кавалларин. На прошлой неделе исследователь конфиденциально уведомил о ней Tor Project, и организация совместно с разработчиками Firefox (браузер Tor создан на базе Firefox) выпустила обновление. Уязвимость исправлена в версии Tor 7.0.9, выпущенной в пятницу, 3 ноября. Проблема затрагивает только версии браузера для Mac и большинства дистрибутивов Linux (кроме Tails OS), а пользователи Windows могут не беспокоиться. Как пояснил Кавалларин, уязвимость изначально присутствовала в Firefox и была связана с обработкой браузером URL-адресов file://. Для пользователей Firefox она не представляет никакой опасности, но для пользователей Tor является катастрофической. Когда пользователь переходит на особым образом созданную web-страницу, операционная система может подключиться к удаленному хосту напрямую в обход браузера Tor. В таком случае подключение происходит непосредственно, минуя сеть узлов Tor, и настоящий IP-адрес пользователя остается видимым. Согласно заявлению Tor Project, в настоящее время никаких свидетельств эксплуатации TorMoil не обнаружено. Тем не менее, злоумышленники могут осуществить реверс-инжиниринг обновленной версии браузера и обнаружить исправленный код. Опытному программисту не составит труда на основании этого кода определить, как возникает уязвимость, и создать эксплоит.

-

- уязвимость

- tor

-

(и ещё 5 )

C тегом:

-

Наряду с Gmail и Google Drive, компания Google предлагает своим пользователям сервис Google Календарь, предназначенный для планирования встреч, событий и дел. Напоминания о событиях можно получать по электронной почте и с помощью Push-уведомлений. В сервисе предусмотрена функция, которая автоматически добавляет в Календарь различные события, содержащиеся в теле письма. Эксперты Black Hills Information Security (BHIS) обнаружили интересную уязвимость, позволяющую обойти защиту и добавить событие в календарь без отправки электронного письма с помощью инструмента MailSniper. Как полагают исследователи, данная уязвимость, получившая название Event Injection, предлагает новую возможность для фишинга. По словам специалистов, если аккаунт Google привязан к телефону жертвы, возможно сгенерировать уведомление о событии, которое отобразится непосредственно на устройстве, и будет отправлено в электронном письме. В рамках эксперимента исследователи создали событие якобы об общем корпоративном собрании, которое состоится чрез 10 минут. В тело события эксперты добавили ссылку на повестку дня, с которой должен ознакомиться каждый сотрудник. В действительности ссылка вела на фальшивую страницу авторизации Google, где пользователям требовалось ввести свои учетные данные для того, чтобы получить доступ к информации. Как отметили исследователи, данный метод оказался весьма успешным. Для эксплуатации уязвимости сотрудники BHIS модифицировали инструмент MailSniper, добавив несколько новых модулей. Первый метод эксплуатации (Invoke-InjectGEvent) предполагает наличие учетных данных к аккаунту Google, второй (Invoke-InjectGEventAP) – предусматривает подключение непосредственно к Google API. Подробное описание обоих методов доступно в блоге исследователей. Эксперты проинформировали Google об уязвимости 9 октября нынешнего года. 17 октября компания выпустила обновление, в котором были добавлены настройки, предотвращающие внедрение события в Календарь. MailSniper – инструмент для поиска определенных терминов (паролей, внутренней информации, данных об архитектуре сети и пр.) в корпоративных или обычных электронных письмах. Также может использоваться администраторами сервиса Microsoft Exchange для просмотра почтовых ящиков любого пользователя в домене.

-

- уязвимость

- календаре

-

(и ещё 5 )

C тегом:

-

Хакеры, которые в августе взломали популярный оптимизатор системы CCleaner, также пытались атаковать системы Microsoft, Intel и других крупных технологических компаний. Об этом рассказали исследователи Cisco. Из этого следует, что взлом, описанный Piriform, разработчиком CCleaner, был гораздо серьёзнее, чем предполагалось изначально. Компания заявила, что злоумышленники не успели нанести вред компьютерам пользователей, однако версии программного обеспечения с уязвимостью были установлены у более чем двух миллионов человек. Через эти версии ПО хакеры могли наладить прямую связь с вредоносными сайтами. Тем не менее, Avast, купившая Piriform в июле, быстро приняла необходимые меры и совместно с исследователями и правоохранительными органами закрыла сервер, на который должны были попадать пользовательские данные. Теперь Cisco, одна из компаний, уведомивших Avast об атаке, обнаружила на этом сервере доказательства того, что хакеры установили дополнительное вредоносное ПО на группу как минимум из 20 компьютеров. Достоверно не известно, кому эти компьютеры принадлежали, но исследователи выяснили, что злоумышленники собирались атаковать ряд крупных компаний. Среди них — Samsung, Sony, Akamai и сама Cisco. Хакеры могли использовать дыру в CCleaner как точку опоры для кражи технологических секретов этих компаний, рассказал исследователь Cisco Крейг Уильямс (Craig Williams). Также они могли попытаться внедрить вредоносный код в популярные продукты этих производителей. Avast рассказала, что инфицирована была крайне небольшая часть целевых компьютеров. Компания уже связалась с их владельцами.

-

Во вторник, 12 сентября, Microsoft выпустила ежемесячные обновления безопасности для своих продуктов. Сентябрьские патчи исправляют 82 уязвимости, в том числе одну уязвимость нулевого дня, уже используемую в кибератаках. Уязвимость нулевого дня с идентификатором CVE-2017-8759 присутствует в .NET Framework. С ее помощью злоумышленник может удаленно выполнить произвольный код, получить контроль над уязвимой системой и в результате устанавливать программы, просматривать, изменять и удалять данные, а также создавать учетные записи с правами пользователя. Пользователей, чьи учетные записи настроены с минимальным набором привилегий, проблема затрагивает в меньшей степени, чем пользователей с правами администратора. Уязвимость была обнаружена исследователями компании FireEye, уведомившими о ней Microsoft в частном порядке. Проблема эксплуатировалась для заражения вредоносным ПО FINSPY, также известным как FinFisher и WingBird, компьютеров русскоговорящих пользователей в июле 2017 года. FINSPY распространялся через фишинговые письма, содержащие вредоносный документ Microsoft Word "Проект.doc". Успешно проэксплуатировав уязвимость, документ загружал на атакуемую систему несколько компонентов и в итоге запускал полезную нагрузку FINSPY. По мнению экспертов FireEye, атаки могли осуществляться некими спецслужбами с целью шпионажа. Сентябрьские бюллетени безопасности также содержат подробности об уязвимости CVE-2017-8628 в Bluetooth-драйвере Windows. Проблема, получившая название BlueBorne, предположительно затрагивает свыше пяти миллиардов устройств с поддержкой Bluetooth. Microsoft незаметно исправила ее еще в июле текущего года, но раскрыла подробности только сейчас. .NET Framework – программная платформа, выпущенная Microsoft в 2002 году. Основой платформы является общеязыковая среда исполнения Common Language Runtime (CLR), подходящая для разных языков программирования. Функциональные возможности CLR доступны в любых языках программирования, использующих эту среду. FINSPY – шпионское ПО от компании Gamma Group, специализирующейся на производстве ПО для слежения. Изначально ПО предназначалось для правоохранительных органов, однако также использовалось репрессивными режимами.

-

- сентябрьские

- обновления

-

(и ещё 4 )

C тегом:

-

Компания Positive Technologies объявила о том, что ее эксперт Илья Смит выявил и помог устранить критическую уязвимость во встроенном программном обеспечении IP-камер компании Dahua. Они широко используются для видеонаблюдения в банковском секторе, энергетике, телекоммуникациях, транспорте, системах «умный дом» и других областях. Данной проблеме подвержены сотни тысяч камер по всему миру, выпускаемые Dahua как под своим брендом, так и изготовленные для других заказчиков. Уязвимость CVE-2017-3223 получила максимальную оценку 10 баллов по шкале CVSS Base Score. Недостаток безопасности связан с возможностью переполнения буфера (Buffer Overflow) в веб-интерфейсе Sonia, предназначенном для дистанционного управления и настройки камер. Неавторизованный пользователь может отправить специально сформированный POST-запрос на уязвимый веб-интерфейс и удаленно получить привилегии администратора, что означает неограниченный контроль над IP-камерой. «С программной точки зрения эта уязвимость позволяет сделать с камерой все что угодно, — отметил Илья Смит, старший специалист группы исследований Positive Technologies. — Перехватить и модифицировать видеотрафик, включить устройство в ботнет для осуществления DDoS-атаки наподобие Mirai и многое другое. Компания Dahua занимает второе место в мире в области IP-камер и DVR, при этом обнаруженная нами уязвимость эксплуатируется очень легко, что еще раз наглядно демонстрирует уровень безопасности в сфере устройств интернета вещей». Уязвимость обнаружена в IP-камерах с программным обеспечением DH_IPC-ACK-Themis_Eng_P_V2.400.0000.14.R и более ранними версиями прошивки. Для устранения ошибки необходимо обновить ПО до версии DH_IPC-Consumer-Zi-Themis_Eng_P_V2.408.0000.11.R.20170621. С дополнительными подробностями можно ознакомиться на сайте CERT университета Карнеги-Меллона. Согласно исследованиям Positive Technologies, злоумышленники могут потенциально получить доступ более чем к 3,5 млн IP-камер по всему миру. Кроме того, порядка 90% всех DVR-систем, используемых сегодня для видеонаблюдения предприятиями малого и среднего бизнеса, содержат те или иные уязвимости и могут быть взломаны. Это не первый случай сотрудничества двух компаний. В 2013 г. специалисты Positive Technologies помогли выявить и устранить многочисленные уязвимости в DVR-системах производства Dahua.

-

- популярных

- ip-камерах

-

(и ещё 3 )

C тегом:

-

Вчера Microsoft выпустила внеплановое исправление безопасности, устраняющее 3 уязвимости в почтовом клиенте Microsoft Office Outlook. Обнаруженные уязвимости (CVE-2017-8663, CVE-2017-8571, CVE-2017-8572) позволяют удаленному пользователю выполнить произвольный код на целевой системе, получить доступ к важным данным, а также обойти некоторые ограничения безопасности. Уязвимостям подвержены все поддерживаемые версии Microsoft Office Outlook 2007, 2010, 2013 и 2016. Самая опасная уязвимость CVE-2017-8663 позволяет злоумышленнику выполнить произвольный код на целевой системе с помощью специально сформированного email-сообщения. Для успешной эксплуатации уязвимости жертва должна просто открыть письмо в Microsoft Office Outlook. Согласно информации на сайте производителя, исправленные уязвимости не были публично раскрыты, а также не использовались в целевых атаках. SecurityLab рекомендует установить исправление безопасности в кратчайшие сроки.

-

Обнаружена опасная уязвимость в GNOME - популярном графическом интерфейсе для Linux, позволяющая выполнить произвольный код на целевой системе. Уязвимость CVE-2017-11421 затрагивает менеджер файлов стороннего производителя под названием GNOME files, входящий в состав GNOME по умолчанию. Информация о ошибке вместе с PoC-кодом была опубликована в блоге немецкого исследователя Нильса Дагссона Москоппа. Согласно опубликованной информации, уязвимость присутствует в коде, отвечающим за обработку имени .msi файлов во время отображения иконок к приложению. Злоумышленник может обманом заставить пользователя загрузить специально сформированный .msi файл на систему и затем выполнить произвольный VBScript, содержащийся в имени файла. Вредоносный код выполняется, как только пользователь открывает папку с вредоносным файлом с помощью GNOME files.

-

Исследователь безопасности из Vulnerability Lab Бенжамин Кунц Межри обнаружил уязвимость в Skype, позволяющую вызвать переполнение буфера в стеке. Хуже всего то, что для ее эксплуатации не нужно участие пользователя, и атакующий может вызвать аварийное завершение работы приложения или даже выполнить на системе вредоносный код. Проблема затрагивает только десктопный клиент Skype версий 7.2, 7.35 и 7.36. Уязвимость (CVE-2017-9948) существует из-за ошибки в библиотеке MSFTEDIT.DLL, позволяющей злоумышленнику скопировать файл с вредоносным изображением в буфер обмена, а затем вставить в окно диалога в Skype. Присутствие изображения на локальной и на удаленной системах вызовет переполнения буфера и как следствие – аварийное завершение работы приложения и готовый плацдарм для дальнейшего использования эксплоитов. Как пояснил Межри, атаки не ограничиваются только эксплуатацией вручную. Атакующий может подготовить кэш и буфер обмена на локальной системе для атаки на удаленную подключенную систему, использующую Skype. Как уже упоминалось, для успешной атаки не нужно участие пользователя и достаточно лишь наличия учетной записи пользователя Skype с низким уровнем привилегий. Microsoft исправила уязвимость 8 июня текущего с выходом версии Skype 7.37.178. Межри уведомил производителя о проблеме в частном режиме, и широкой огласке она была предана лишь после выхода патча. Какие-либо свидетельства эксплуатации уязвимости хакерами обнаружены не были.

-

- skype

- исправлена

-

(и ещё 2 )

C тегом:

-

Исследователи Калифорнийского университета в Санта-Барбаре и Технологического института Джорджии обнаружили новый класс атак на Android, который называется Cloak and Dagger. Он позволяет злоумышленникам осуществлять действия на смартфоне втайне от пользователя: например, записывать нажатия кнопок и устанавливать программное обеспечение. Уязвимости класса Cloak and Dagger используют особенности пользовательского интерфейса Android и требуют лишь двух разрешений: SYSTEM ALERT WINDOW (draw on top) и BIND ACCESSIBILITY SERVICE (a11y). Это обеспокоило исследователей, поскольку Android автоматически предоставляет разрешение на рисование поверх окон (draw on top) всем приложениям из Google Play. После получения этого разрешения хакер легко может получить и второе — a11y. Приложения с поддержкой Cloak and Dagger скрывают слой вредоносной активности под безвредными визуальными эффектами, из-за чего пользователь может нажимать на невидимые элементы и активировать алгоритмы регистрации нажатия кнопок. «Что ещё хуже, мы заметили, что приложение с доступом может запускать события, разблокировать телефон и взаимодействовать с любыми другими приложениями, когда экран отключен, — пишут исследователи. — Так хакер может совершить серию вредоносных операций, когда экран полностью отключен, а затем снова заблокировать телефон и оставить пользователя в неведении». Google уже известно об уязвимости. «Мы тесно работали с исследователями и, как всегда, ценим их усилия, направленные на обеспечение безопасности наших пользователей, — заявил представитель компании. — Мы обновили Google Play Protect — наши службы безопасности на всех устройствах на базе Android с Google Play, — чтобы обнаружить и предотвратить установку этих приложений. Ещё до появления этого отчёта мы встроили новые системы безопасности в Android O, которые укрепят защиту от этих проблем». Один из исследователей, Яник Фратантонио (Yanick Fratantonio), рассказал TechCrunch, что последние обновления для Android могут защитить от Cloak and Dagger. Команда проведёт ряд тестов и обновит сайт. Пока он советует не загружать незнакомые приложения и следить за упомянутыми разрешениями.

-

- новая

- уязвимость

- (и ещё 6 )

-

Два ИБ-эксперта Google обнаружили критическую уязвимость в Windows, позволяющую удаленно выполнить код. Работающие в Project Zero исследователи Натали Силванович и Тэвис Орманди охарактеризовали проблему, как «худшую на их памяти уязвимость в Windows, позволяющую удаленно выполнить код». Эксперты не предоставили никаких подробностей, а только опубликовали несколько довольно туманных твитов. «Это до ужаса плохо. Отчет в процессе», - сообщил Орманди в Twitter в субботу. Тем не менее, по многочисленным просьбам сообщества, эксперт раскрыл несколько подробностей об уязвимости: Для успешного осуществления атаки атакующий и жертва необязательно должны находиться в одной локальной сети. Атаку можно осуществить на Windows с настройками по умолчанию. То есть, на атакуемой системе не требуется устанавливать дополнительное ПО. Атака является самовоспроизводящейся (подобно червю). Сообщения об уязвимости появились за несколько дней до выхода плановых ежемесячных обновлений Microsoft. Проблема может быть исправлена уже 9 мая, и тогда эксперты смогут предоставить больше подробностей об уязвимости. Обновлено: Microsoft выпустила срочное внеплановое обновление, исправляющее уязвимость в Microsoft Malware Protection Engine (MMPE). Проблема затрагивает Windows 7, 8.1, RT и 10, а также Windows Server 2016.

-

- windows

- обнаружена

-

(и ещё 5 )

C тегом: