Поиск

Показаны результаты для тегов 'уязвимостей'.

Найдено: 23 результата

-

Во вторник, 11 сентября, компания Microsoft выпустила плановые ежемесячные обновления для своих программных продуктов, в том числе для Windows, Microsoft Office и Edge. Сентябрьские обновления безопасности исправляют в общей сложности 62 известные уязвимости. В пакет обновлений вошел патч для уязвимости нулевого дня в ALPC-интерфейсе планировщика задач Windows. О проблеме стало известно в прошлом месяце, и тогда же был опубликован PoC-эксплоит. По данным ИБ-экспертов, уязвимость активно эксплуатировалась киберпреступной группировкой PowerPool . Третьи стороны выпустили свои патчи для ее исправления, однако пользователям рекомендуется установить обновление от Microsoft. Из 62 исправленных уязвимостей 17 помечены как критические и позволяют удаленно выполнить код: CVE-2018-0965 – уязвимость в Windows Hyper-V; CVE-2018-8465 – уязвимость повреждения памяти в скриптовом движке Chakra в Microsoft Edge; CVE-2018-8420 – уязвимость в сервисах Microsoft XML; CVE-2018-8461 – уязвимость повреждения памяти в Internet Explorer 11; CVE-2018-8475 – уязвимость, затрагивающая все версии Windows, начиная от Windows 10 и заканчивая Windows Server; CVE-2018-8332 – уязвимость в Win32k Graphics, затрагивающая все версии Windows, от Windows 10 до Windows Server; CVE-2018-8391 – уязвимость повреждения памяти в скриптовом движке Chakra в Microsoft Edge; CVE-2018-8421 – уязвимость в .NET Framework; CVE-2018-8439 – уязвимость в Windows Hyper-V; CVE-2018-8456 – уязвимость повреждения памяти в скриптовом движке; CVE-2018-8457 – уязвимость повреждения памяти в скриптовом движке; CVE-2018-8459 – уязвимость повреждения памяти в скриптовом движке; CVE-2018-8464 – уязвимость в Microsoft Edge, позволяющая выполнить код с помощью PDF-документа; CVE-2018-8465 – уязвимость повреждения памяти в скриптовом движке Chakra в Microsoft Edge; CVE-2018-8466 – уязвимость повреждения памяти в скриптовом движке Chakra в Microsoft Edge; CVE-2018-8467 – уязвимость повреждения памяти в скриптовом движке Chakra в Microsoft Edge; ADV180023 – сентябрьские обновления для Adobe Flash.

-

Компания Microsoft впервые за всю историю приоткрыла завесу над тем, как она классифицирует уязвимости в Windows. В понедельник, 10 сентября, Центр реагирования на проблемы безопасности Microsoft (Microsoft Security Response Center, MSRC) опубликовал два документа, в которых описываются внутренние процедуры, использующиеся сотрудниками компании для классификации и приоритизации уязвимостей. MSRC предоставил сообществу исследователей безопасности черновики документов еще в июне. Окончательные версии, содержащие много новой информации, были опубликованы вчера. Первый документ представляет собой web-страницу под названием Microsoft Security Servicing Criteria for Windows. Здесь содержится информация о том, какие функции Windows обычно обслуживаются через ежемесячные плановые обновления, а какие отправляются главной команде разработчиков Windows для добавления в полугодовые обновления. Второй документ – это PDF-файл, описывающий процедуру определения опасности уязвимостей, о которых сообщают исследователи. Документ объясняет, какие уязвимости могут считаться критическими, а какие – важными, средней важности и маловажные.

-

В США двое неизвестных похитили порядка 2,3 тыс. л бензина на одной из заправочных станций города Детройт (штат Мичиган), с помощью специального устройства получив доступ к системе управления заправкой. Инцидент произошел 23 июня примерно в 13.00 по местному времени, а сама атака продлилась 90 минут. По данным информационного канала Fox 2, за время эксплуатации уязвимости через заправку прошли по меньшей мере десять автомобилей. Ущерб от действий хакеров оценивается примерно в $1,8 тыс. Как отмечается, сотрудники заправки долгое время не могли остановить атаку, поскольку хакеры заблокировали доступ к системе. «Я пытался остановить атаку отсюда, с экрана, но он не работал. Я попытался остановить ее из системы, но ничего не получилось», - рассказал оператор заправки Азиз Авад. По его словам, бесплатную подачу горючего удалось прекратить только с помощью «экстренного набора». Как отметили авторы публикации, на YouTube предлагается значительное количество инструкций, позволяющих бесплатно или очень дешево получить бензин с помощью манипуляций с ПО заправок. Специалисты в области безопасности неоднократно обращали внимание общественности на уязвимости в ПО различных производителей, позволяющие злоумышленникам изменять цены и похищать горючее. Напомним, в январе нынешнего года сотрудники ФСБ задержали автора вредоносного ПО, выявленного на десятках АЗС, принадлежащих крупнейшим нефтяным компаниям. Программа позволяла тайно недоливать клиентам заправок определенный процент топлива, а затем снова продавать его, не отмечая данный факт в отчетности.

-

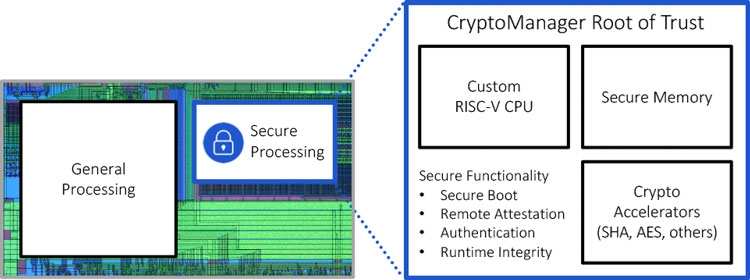

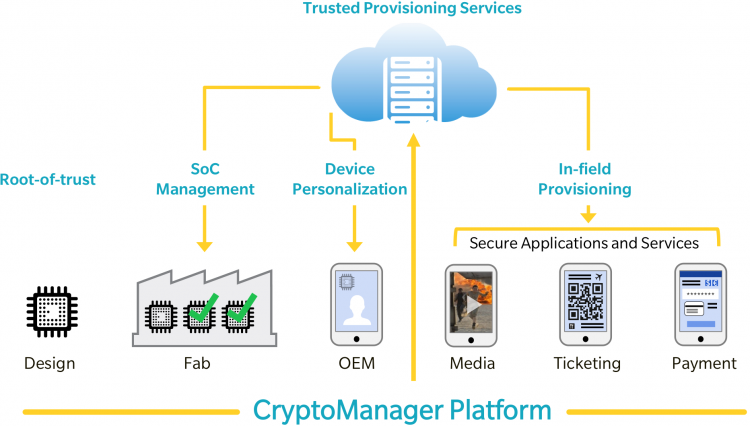

Компания Rambus отреагировала на злобу дня и представила универсальное встраиваемое решение для защиты процессоров от уязвимостей типа Meltdown и Spectre. Решение Rambus CryptoManager Root of Trust — блок по управлению корнем доверия — представляет собой 32-битный процессор безопасных вычислений. В блок входят сам процессор на открытой архитектуре RISC-V, энергонезависимая память для хранения вшитых в заводских условиях ключей и для хранения приватной части ключей пользователей, а также ряд ускорителей для шифрования с использованием популярных алгоритмов. Блок обеспечивает защищённую загрузку, удалённую аттестацию, аутентификацию и контролирует целостность исполнения вычислительных процессов. Решение полностью программируемое и может быть удалённо настроено на выполнение задач, связанных с защитой вычислений (платформ). Напомним, это не первая попытка Rambus протолкнуть идею конфигурируемых через облако аппаратных платформ. Ранее компания предлагала производителям монетизировать возможность расширения функциональности процессоров через Интернет с помощью платформы CryptoManager, встраиваемого в процессоры движка Security Engine и сервиса FaaS (feature as a service). Тогда это не нашло понимания, но теперь, на фоне боязни Meltdown и Spectre и подобных проблем в будущем, идея Rambus может найти сторонников. Блок Rambus CryptoManager Root of Trust предназначен для интеграции в состав x86-совместимых процессоров, ASIC, SoC и микроконтроллеров. При этом он изолирован от процессора общего назначения и работает самостоятельно, не мешая процессорам выполнять основную функцию — обрабатывать код с максимально возможной производительностью. Блок CryptoManager Root of Trust возьмёт на себя задачу отслеживать попытки воздействия на процессы, предотвращать утечки либо не доводить до них. Работа блока не скажется на производительности процессора. Использование аппаратных решений для управлениями корнями доверия стартовало примерно 15 лет назад с подачи группы компаний, объединившихся в союз Trusted Computing Platform Alliance (TCPA). Тогда родилась платформа TPM для реализации защищённых вычислений в виде одноимённых модулей. Традиционно модули TPM выполнялись в виде одиночных чипов, хотя позже компании Intel и ARM, например, начали встраивать элементы TPM в архитектуру ядер и процессоров. Оба подхода — интеграция и выпуск самостоятельных решений — имеют своих сторонников и противников. Для нас главное, чтобы мы были защищены от утечек данных.

-

- встроенный

- криптопроцессор

- (и ещё 6 )

-

Компания Google выпустила обновление для операционной системы Android, исправиляющее в общей сложности 312 уязвимостей, из которых 9 являются критическими и позволяют злоумышленнику удаленно выполнить произвольный код. При этом 287 проблемам была присвоена высокая степень опасности. В компоненте Android runtime была исправлена 1 уязвимость (CVE-2017-13274), позволяющая злоумышленнику добиться повышения привилегий на системе. Также была исправлена 1 проблема (CVE-2017-13275) во фреймворке, позволяющая вредоносным приложениям обходить защитные решения операционной системы, изолирующие данные приложений друг от друга. В медиа-фреймворке были исправлены 5 уязвимостей (CVE-2017-13276 - CVE-2017-13280), в том числе 2 критические (CVE-2017-13276, CVE-2017-13277). Уязвимости позволяли удаленному злоумышленнику использовать специально сформированный файл для выполнения произвольного кода в контексте привилегированного процесса, а также повысить привилегии на системе и добиться отказа в обслуживании. Кроме того, было исправлено 12 проблем в системе, в том числе 5 критических (CVE-2017-13281 - CVE-2017-13283, CVE-2017-13267, CVE-2017-13285). Уязвимости позволяли злоумышленнику повысить привилегии, удаленно выполнить произвольный код и добиться отказа в обслуживании. В компонентах Broadcom была исправлена 1 критическая уязвимость (CVE-2017-13292) в драйвере bcmdhd. 3 уязвимости (CVE-2017-13293, CVE-2017-5754, CVE-2017-1653) были исправлены в компонентах ядра. Наиболее серьезная уязвимость позволяла локальному вредоносному приложению выполнять произвольный код в контексте привилегированного процесса. Наибольшее количество уязвимостей было исправлено в различных компонентах Qualcomm. В общей сложности было исправлено 289 уязвимостей разной степени опасности. Из них 8 являлись критическими (по классификации производителя).

-

Компания Fujitsu анонсировала создание технологии, способной выявлять уязвимости в блокчейн-системах. Она повышает безопасность платформ и облегчает работу программистов. Речь идёт об алгоритме, исключающем риск того, что кто-то воспользуется языковыми спецификациями платформы Ethereum для фальсификации происхождения вызова транзакции. За счёт этого блокируется возможность ложного виртуального исполнения транзакций при помощи технологии символьного выполнения. Разработка японского производителя определяет, к какой части исходного кода относится обнаруженная уязвимость смарт-контракта. Она позволяет осуществлять символьное выполнение посредством удаления неиспользуемых команд. В Fujitsu утверждают, что новая технология способна повысить эффективность разработки новых типов смарт-контрактов. Совместно с функцией обнаружения расположения рисков она будет способствовать уменьшению объёма работ по анализу спецификации, оценке и исправлению кода. Fujitsu не намерена ограничиваться платформой Ethereum при разработке технологий проверки надёжности смарт-контрактов. Также компания собирается применить алгоритм в проектах Hyperledger Fabric и Hyperledger, реализуемых некоммерческим консорциумом Linux Foundation.

-

Компания Microsoft начала выпуск обновлений прошивки, исправляющих уязвимости Meltdown и Spectre на ОС Windows 10. Microsoft объявила о выпуске обновлений микрокода от Intel для Windows 10 Fall Creators Update версии 1709. Данное обновление применимо только к устройствам с процессорами Intel Core и Core m 6-го поколения: Skylake H/S (CPUID 506E3), Skylake U/Y и U23e (CPUID 406E3). В настоящее время данные исправления (KB4090007) доступны только через Microsoft Update Catalog. Попытка установить обновление на устройстве с неподдерживаемым процессором или версией Windows 10, отличной от 1709, приводит к сообщению об ошибке. Хотя большинство устройств получат данные обновления через прошивку, предоставленную производителем устройства, Microsoft заявляет, что предложит дополнительные обновления микрокода от Intel как только «они станут доступны для Microsoft». Компания также объявила о намерении и далее придерживаться жесткой политики касательно совместимости антивирусного программного обеспечения с исправлениями для Meltdown и Spectre.

-

Компания Mozilla исправила 32 опасные уязвимости в своем браузере Firefox. Обновления доступны как для стандартной версии Mozilla Firefox 58, так и для версии с расширенным сроком поддержки Firefox ESR 52.6. Обновление Firefox 58 включает в себя исправления для серьезных уязвимостей повреждения памяти (CVE-2018-5089 и CVE-2018-5090), которые могут быть проэксплуатированы злоумышленником для выполнения вредоносного кода в браузере. 10 из 32 проблем представляют собой уязвимости "использования после освобождения" и позволяют вызвать сбой в работе программы, а также могут быть проэксплуатированы для выполнения произвольного кода и установки вредоносного ПО. Одной из наиболее серьезных проблем является CVE-2018-5091 в таймерах DTMF, используемых для соединений WebRTC. Помимо этого, были исправлены три проблемы переполнения буфера, в частности в WebAssembly (CVE-2018-5093 и CVE-2018-5094) и графической библиотеке Skia (CVE-2018-5095). В данном обновлении также была исправлена уязвимость CVE-2018-5105 в WebExtensions, позволяющая web-страницам сохранять файлы на диск и запускать их без ведома пользователя. Проблема CVE-2018-5107 позволяет web-страницам злоупотреблять функцией печати для доступа к некоторым локальным файлам. Компания также исправила уязвимости CVE-2018-5109 и CVE-2018-5117. Первая позволяет страницам подменять происхождение запроса на захват аудио, а вторая - осуществить спуфинг URL. В Firefox ESR 52.6 устранены 11 уязвимостей, включая проблему повреждения памяти (CVE-2018-5089) и уязвимость "использования после освобождения" в WebRTC (CVE-2018-5091).

-

Компания Intel подтвердила наличие ошибок в заплатке от уязвимостей Spectre и Meltdown. Как мы уже сообщали, эти ошибки вызывают частую перезагрузку серверов. На днях на сайте производителя микропроцессоров было опубликовано обращение, в котором он утверждает, что причину частой перезагрузки удалось установить. Пока Intel просит не устанавливать обновление. Его исправленную версию уже тестируют партнеры компании. Как только проверка будет закончена, исправленная версия станет доступна для установки. Подробнее о сроках развертывания новой версии компания обещает рассказать до конца недели. Навин Шеной, исполнительный вице-президент Intel, управляющий подразделением Data Center Group, принес извинения за неудобства, связанные с тем, что установка исходного обновления должна быть прекращена. Он заверил, что сотрудники компании работают над исправлением ошибки не покладая рук.

-

Источник обнаружил иск, поданный против Apple в США в первой половине января. Истцы недовольны тем, что в процессорах, используемых в мобильных устройствах компании, есть уязвимости Meltdown и Spectre. Процессоры, как известно, разработаны Apple на основе архитектуры ARM, чем и обусловлено наличие уязвимостей. По мнению истцов, допустив при проектировании наличие уязвимостей, компания Apple нарушила «подразумеваемую гарантию», поскольку конфиденциальность данных пользователя не обеспечивается. Помимо этого, обвинение включает еще пять пунктов, среди которых есть небрежность, необоснованное обогащение и нарушения закона о защите прав потребителей.

-

BlackBerry анонсировала сервис под названием Jarvis, который позволит автопроизводителям тестировать загружаемый в автомобили код на наличие дыр безопасности. Для этого система использует технологию, известную как статический анализ кода. Благодаря ей производитель получает информацию, необходимую для отлова багов, прежде чем их сможет использовать злоумышленник во вред водителям и пассажирам. Инструменты для обеспечения безопасности автомобилей обретают всё большую важность, поскольку транспортные средства становятся более автономными и сильнее привязываются к Интернету. Ранее хакерам удавалось получить доступ к различным функциям машин из-за уязвимостей кода. Производители часто используют сотни разных программ, включая те, которые уже были собраны другими компаниями. Сервис BlackBerry позволяет проверять даже заранее укомплектованное ПО, разработанное кем-то другим, что должно обеспечить дополнительную безопасность. Для BlackBerry сервис хорош тем, что она получила ещё одну возможность выбраться за пределы рынка смартфонов. Канадская компания уже работала в автоиндустрии — в 2010 году она купила QNX Software Systems, получив доступ к встраиваемой операционной системе QNX. К слову, последнюю можно интегрировать не только в автомобили, но и в системы «умного» дома и здравоохранения. Jarvis будет распространяться по модели SaaS (программное обеспечение как услуга). Стоимость использования сервиса будет зависеть от того, сколько клиенту нужно проверить данных. Продукт полностью автоматизирован: BlackBerry надеется, что благодаря этому производители будут пользоваться сервисом чаще. В будущем компания может вывести Jarvis за пределы авторынка. Статический анализ кода может быть полезен и в других отраслях, включая космонавтику, здравоохранение и оборону.

-

- blackberry

- представила

-

(и ещё 5 )

C тегом:

-

Исследователи кибербезопасности из компаний IOActive и Embedi обнаружили 147 уязвимостей в 34 мобильных приложениях для автоматизированных систем управления технологическими процессами (АСУ ТП) SCADA. По словам исследователей, проэксплуатировав данные уязвимости, злоумышленник может нарушить производственный процесс, поставить под угрозу промышленную сетевую инфраструктуру или заставить оператора SCADA непреднамеренно выполнять вредоносные действия в системе. 34 тестируемых мобильных приложения были выбраны в случайном порядке в магазине Google Play Store. В ходе исследования было проведено тестирование программного и аппаратного обеспечения с использованием таких методов, как фаззинг и реверс-инжиниринг. Исследователям удалось обнаружить множество уязвимостей, начиная от небезопасного хранения данных и незащищенных коммуникаций до небезопасной криптографии и возможности модификации кода. Как показало исследование, в числе наиболее распространенных уязвимостей оказались: возможность модификации кода (обнаружена в 94% приложений), небезопасная авторизация (59%), возможность реверс-инжиниринга (53%), небезопасное хранение данных (47%) и незащищенные коммуникации (38%). «Важно отметить, что злоумышленникам не нужно иметь физический доступ к смартфону для эксплуатации уязвимостей. Им также не нужно напрямую атаковать приложения для управления АСУ. Если пользователи смартфона загружают на устройство вредоносное приложение любого типа, это приложение может затем атаковать уязвимое приложение, используемое для программного обеспечения и оборудования АСУ,» - отметили специалисты. Исследователи проинформировали разработчиков приложений об уязвимостях. В настоящее время готовятся соответствующие патчи.

-

- эксперты

- обнаружили

-

(и ещё 6 )

C тегом:

-

Компания Microsoft выпустила внеочередные обновления безопасности, исправляющие опасные уязвимости Meltdown и Spectre, которые затрагивают почти все процессоры, выпущенные с 1995 года. Компания не планировала выпускать обновления до следующей недели, однако была вынуждена опубликовать исправления после того, как исследователи из команды Google Project Zero обнародовали информацию об уязвимостях. Как отметили представители компании, установки обновления может быть недостаточно. На некоторых компьютерах под управлением ОС Windows могут потребоваться дополнительные обновления прошивки процессора для исправления уязвимости Spectre, однако обновления от Microsoft полностью устраняют уязвимость Meltdown. Представители компании также предупредили о несовместимости исправлений безопасности с некоторыми антивирусными решениями. «Во время тестирования мы обнаружили, что некоторые сторонние приложения посылают некорректные запросы в память ядра Windows, приводя к остановке работы системы (так называемый BSoD) Для предотвращения подобных ситуаций мы рекомендуем устанавливать обновления, выпущенные 3 января 2018 года, и предварительно удостовериться, что ваше антивирусное ПО поддерживает патчи от Microsoft», - заявили представители компании. В настоящее время нет свидетельств эксплуатации Meltdown и Spectre в ходе кибератак, отметили специалисты.

-

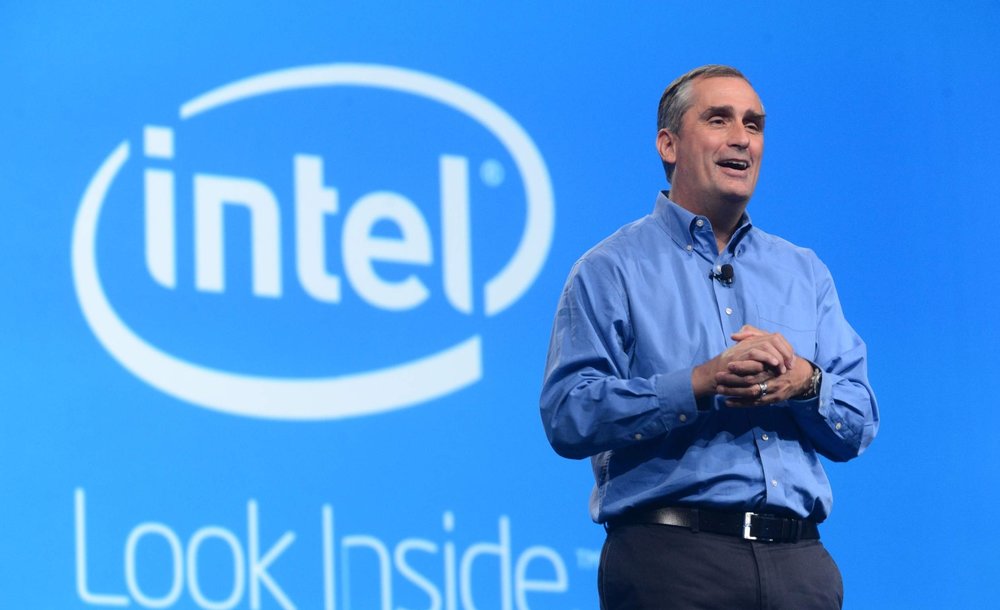

После того, как в сети появились первые сообщения о найденных в процессорах Intel уязвимостях, многие вспомнили похожую историю с ошибкой FDIV в процессорах Pentium, выпускавшихся компанией в 1994 году. Кампания по отзыву дефектных пентиумов стоила Intel более половины прибыли за последний квартал 1994 года — $475 млн, не говоря о потерях для репутации. Уязвимости Meltdown и Spectre уже доставили чипмейкеру немало проблем и «съели» 5% рыночной стоимости, но их, по словам главы корпорации Брайана Кржанича, будет «гораздо легче решить», так что никакой отзывной кампании в этот раз не будет. То есть, единственным способом добиться какой-либо денежной компенсации остается исковое заявление. «Эта [ситуация] очень сильно отличается от истории с FDIV», – цитирует издание CNET слова Кржанича, критикующего СМИ за раздувание проблем, связанных с Meltdown и Spectre. – «Это не та проблема, которую нельзя исправить… первая волна патчей уже вышла». Кржанич также прокомментировал наиболее волнующий пользователей вопрос – замедление компьютеров после установки обновлений. По его словам, в реальных приложениях воздействие будет минимальным. И действительно, имеющиеся сейчас результаты тестов показывают, что обычные пользователи не заметят никакого влияния заплаток. Вчера Intel объявила, что до конца этой недели обновит более 90% уязвимых процессоров, выпущенных за последние пять лет. Исправления для чипов десятилетней давности и старше компания планирует выпустить в ближайшие недели. На данный момент Intel сотрудничает с производителями ПК с целью определения приоритетности выпуска обновления для этих систем. Генеральный менеджер по проектированию ЦОД Стив Смит заявил, что Intel решит проблему в будущих продуктах, CPU, которые выйдут в конце этого года, будут без этого изъяна. По его словам, Intel планирует встроить нынешние эффективные исправления прямиком в чипы. «Мы встроим эти смягчающие меры в аппаратную архитектуру чипов», – сказал Стив Смит. В Intel подтвердили, что уязвимости подвержены все чипы компании, выпущенные за последние 15 лет. Понятно, что количество компьютеров, оказавшихся в зоне риска, очень велико. В то же время Intel отказалась раскрыть точные данные по количеству отгруженных чипов за этот период. «Вы не можете знать, работает ли сейчас компьютер, купленный пять лет назад, или уже давно служит как пресс-папье», – отметил Брайан Кржанича. Ранее были опасения, что Spectre не так просто исправить, а эта уязвимость еще долго будет доставлять проблемы, но Кржанич это категорически отрицает и заверяет, что заплатки полностью устраняют проблемы. С учетом всего этого непонятно, почему Intel не решила эти проблемы в последнем восьмом поколении чипов Coffee Lake, а выпустила CPU на рынок уязвимыми. Сейчас все указывает на то, что Intel и другие компании были уведомлены об уязвимостях еще в июне прошлого года. Напомним, настольные процессоры Coffee Lake были представлены 25 сентября 2017 года, а их продажи начали 5 октября. Впрочем, если начнутся судебные разбирательства, то это явно будет не в пользу Intel. Вопросы также вызывает продажа Кржаничем значительного пакет акций компании, хотя в самой Intel отрицают связь между сделкой и обнаруженной уязвимостью. Краткое резюме событий: - О критической уязвимости в чипах Intel 2 января написал блог The Register. Тогда же стало известно, что выпуск соответствующих обновлений для их устранения может замедлить компьютеры на 5-30% в зависимости от задач. - На следующий день 3 января Intel опубликовала заявление, признав наличие уязвимостей, но попутно подчеркнув, что они есть не только у ее процессоров, но и у чипов AMD и ARM Holdings. При этом сама AMD публично исключила даже теоретическую возможность эксплуатации уязвимости в своих продуктах. - Специалисты безопасности запустили специальный сайт, посвященный этим уязвимостям, которые получили уловные обозначения "Meltdown” и “Spectre”. А Google, Amazon, Microsoft, Mozilla и другие рассказали о предпринятых мерах безопасности и выпущенных обновлениях для предотвращения потенциальных атак с использованием обнаруженной уязвимости процессоров. - Также выяснилось, что глава Intel знал об уязвимости в процессорах, когда в прошлом году продал почти все принадлежащие ему акции компании.

-

Ранее сообщалось об уязвимостях, затрагивающих процессоры Intel, ARM64 и частично AMD. Теперь стали доступны подробности об уязвимостях, получивших названия Meltdown (CVE-2017-5754) и Spectre (CVE-2017-5753, CVE-2017-5715). Как сообщают исследователи из команды Google Project Zero, Meltdown позволяет повысить привилегии на системе и из пространства пользователя прочитать содержимое любой области памяти, в том числе память ядра и чужой памяти в системах паравиртуализации (кроме режима HVM) и контейнерной изоляции. Проэксплуатировать уязвимость может любой пользователь, у которого есть возможность выполнить код на системе. Проблема затрагивает практически все версии процессоров Intel, начиная с 1995 года (исключение составляют Intel Itanium и Intel Atom до 2013 года), и ARM64 (Cortex-A15/A57/A72/A75). Как и Meltdown, Spectre позволяет повысить привилегии и получить данные приложения, запущенного другим пользователем. Тем не менее, в отличие от Meltdown, прочитать память ядра с помощью Spectre нельзя. Воспользоваться уязвимостью может любой, у кого есть возможность выполнить код на системе. Проблема затрагивает процессоры Intel, AMD (только при включенном eBPF в ядре) и ARM64 (Cortex-R7/R8, Cortex-A8/A9/A15/A17/A57/A72/A73/A75). И Meltdown, и Spectre позволяют пользователю с низкими привилегиями, выполнившему код на уязвимой системе, получить из памяти конфиденциальную информацию с помощью спекулятивного выполнения команд (Speculative Execution). Разница состоит в том, что для атаки Meltdown используется определенная уязвимость повышения привилегий в Intel, тогда как для Spectre – комбинация из спекулятивного выполнения и предсказания переходов (Branch Prediction). Спекулятивное выполнение команды – выполнение команды заранее, когда неизвестно, нужно ли вообще ее выполнять. Предсказание переходов (ветвлений) позволяет осуществлять предварительную выборку инструкций и данных из памяти, а также выполнять инструкции, находящиеся после условного перехода, до его фактического выполнения.

-

- опубликованы

- подробности

-

(и ещё 3 )

C тегом:

-

Разработчик ядра Linux Скотти Бауэр обнаружил новый способ незаметного взлома Android-устройств и заражения их вредоносным ПО с помощью переданных по Wi-Fi вредоносных пакетов. Бауэр обнаружил несколько программных ошибок в Wi-Fi драйвере qcacld, поддерживающем чипсеты Qualcomm Atheros. Данные чипсеты вместе с проблемным драйвером используются во многих Android-смартфонах, планшетах, маршрутизаторах и других устройствах, включая Pixel и Nexus 5. Всего разработчик обнаружил шесть ранее неизвестных уязвимостей, позволяющих удаленно выполнить код, и сообщил о них Google. В понедельник, 6 ноября, компания выпустила для них исправление. Как пояснил Бауэр, Qualcomm использует SoftMAC, а значит, объект управления уровнем MAC (Media Access Control Sublayer Management Entity, MLME) обрабатывается программным, а не аппаратным обеспечением или прошивкой SoC. В связи с этим исходный код, ответственный за фреймы управления 802.11, должен быть в драйвере и поэтому виден всем. Другими словами, злоумышленник может проанализировать код и определить нужные фреймы управления. Далее он может отправить фреймы на устройство находящейся неподалеку жертвы и проэксплуатировать уязвимость. Драйвер qcacld содержит 691 тыс. строк кода. Среди обнаруженных разработчиком уязвимостей самой серьезной является CVE-2017-11013. Проблема затрагивает файл dotllf.c и позволяет вызвать переполнение буфера, а затем удаленно выполнить код.

-

- android

- исправлены

-

(и ещё 5 )

C тегом:

-

Google выпустила серию патчей, исправляющих 14 уязвимостей в ОС Android, в том числе 5 критических. Три критические уязвимости (CVE-2017-0809, CVE-2017-0810, CVE-2017-0811) затрагивают медиа-фреймворк. Уязвимости позволяют удаленному злоумышленнику выполнить код в контексте привилегированного процесса путем отправки специально сформированного файла. CVE-2017-0809 затрагивает все версии ОС, начиная с Android 4.4, CVE-2017-0810 и CVE-2017-0811 затрагивают Android 6.0 и выше. Кроме того, исправлена критическая уязвимость (CVE-2017-11053) в SoC-драйвере Qualcomm, позволяющая удаленно выполнить код в контексте привилегированного процесса путем отправки специально сформированного файла. В числе прочих компания исправила 7 уязвимостей повышения привилегий в медиа-фреймворке, компонентах ядра и компонентах Qualcomm (CVE-2017-9683) и Mediatek (CVE-2017-0827). Также были устранены две уязвимости (CVE-2017-0815 и CVE-2017-0816) в медиа-фреймворке, позволяющие раскрыть данные.

-

- android

- уязвимостей

-

(и ещё 3 )

C тегом:

-

В сентябрьском обновлении зафиксировано исправление библиотек, входящих в состав Android media framework. В библиотеках было 24 уязвимости, 10 из которых - критические. 11 ошибок затрагивали еще не вышедший Android 8.0 Oreo. Самая серьезная из уязвимостей могла позволить удаленному злоумышленнику использовать специально сформированный файл для выполнения произвольного кода в контексте привилегированного процесса. Также было устранено несколько ошибок, влияющих на драйвер Wi-Fi Broadcom. С полным списком исправлений можно ознакомиться в Android Security Bulletin за сентябрь 2017 года. Всего будет выпущено два пакета обновлений: один с частичным набором исправлений, а другой для полного устранения уязвимостей, включая исправления для драйверов и ядра. Устройства, которые были обновлены с помощью частичного патча, будут идентифицироваться как 2017-09-01, а полного - 2017-09-05. Собственные устройства от Google - Pixel и Nexus - вскоре должны быть обновлены полным патчем, который станет доступным в рамках обновления до Android Oreo. Патч применяется к Pixel, Pixel XL, Pixel C, Nexus Player, Nexus 5X и Nexus 6P. Обновление будет проходить в рамках Project Treble от Google. Project Treble призван создать основу для более быстрых обновлений, а также затруднить эксплуатацию устройств злоумышленниками.

-

- android

- уязвимостей

- (и ещё 4 )

-

Компания Google представила плановое обновление безопасности, устраняющее 12 критических уязвимостей. В общей сложности патч исправляет 51 проблему в компонентах MediaServer, AudioServer, CameraServer, различных библиотеках и пр. Согласно описанию, наиболее опасные уязвимости позволяли выполнить произвольный код в контексте привилегированного процесса. В частности, были исправлены 10 критических уязвимостей в компоненте Media Framework (библиотеки мультимедиа), одна уязвимость в библиотеке (CVE-2017-0713) и одна проблема (CVE-2017-0740) в компонентах Broadcom. Уязвимости в Media Framework позволяли удаленно выполнить произвольный код в контексте привилегированного процесса с помощью отправки специально сформированного файла. Проэксплуатировав две последние проблемы, злоумышленник мог удаленно выполнить код в контексте непривилегированного процесса. В числе прочих исправленных проблем: 16 уязвимостей в компоненте Media Framework, позволявших вызвать отказ в обслуживании, повысить привилегии и раскрыть данные; 5 уязвимостей повышения привилегий в ядре ОС, 2 уязвимости повышения привилегий в компонентах MediaTek, а также 6 уязвимостей, позволявших повысить права и раскрыть данные в компонентах Qualcomm.

-

Исследователь безопасности Program Verification Systems Андрей Карпов заявил об обнаружении в ОС Tizen тысячи уязвимостей. Исследовав с помощью синтаксического анализатора PVS Studio всего лишь 3,3% кода операционной системы, Карпов обнаружил порядка 900 проблем. По его подсчетам, весь код содержит 27 000 уязвимостей. «Я исследовал более 2 400 000 строк кода (вместе с комментариями) и обнаружил 900 ошибок. Весь проект Tizen , включительно со сторонними библиотеками, состоит из 72 500 000 кода (без учета комментариев) на C и C++. Следовательно, я проверил 3,3% кода. Подсчеты: (72500000 * 900/2400000 = 27187)», – заявил Карпов. Исследователь уведомил Samsung о проблеме и предложил свою помощь, однако компания отказалась проводить исследование. «У нас есть свой собственный аналитический инструмент, который мы регулярно используем для анализа Tizen. Как бы то ни было, мы не согласны с тем, что в Tizen есть 27 000 дефектов», - заявили в компании. Tizen – открытая операционная система на базе ядра Linux, предназначенная для широкого круга устройств, включая смартфоны и планшеты, компьютеры, автомобильные информационно-развлекательные системы, «умные» телевизоры и цифровые камеры, разрабатываемая и управляемая такими корпорациями, как Intel и Samsung.

-

Компания Google представила плановое июньское обновление безопасности для Android, устраняющее 101 уязвимость, в том числе 11 критических, в компонентах ОС. В различных библиотеках было устранено в общей сложности 8 критических проблем, позволявших удаленно выполнить код в контексте непривилегированного процесса путем отправки специально сформированного файла. В мультимедийном фреймворке исправлена уязвимость CVE-2017-0637, проэксплуатировав которую атакующий мог удаленно выполнить произвольный код, вызвав повреждение памяти с помощью специально сформированного файла. Также компания устранила уязвимость CVE-2017-0638 в графическом интерфейсе системы, позволявшую выполнить произвольный код в контексте непривилегированного процесса с помощью специально сформированного файла. Наконец, в драйвере Bluetooth устранена проблема CVE-2017-7371, проксплуатировав которую атакующий мог выполнить произвольный код в контексте ядра. В числе прочих исправлен ряд проблем в компонентах Qualcomm, NVIDIA и MediaTek, позволявшие вредоносному приложению выполнить произвольный код в контексте ядра или получить доступ к важной информации.

-

Компания Google выпустила плановое обновление безопасности ОС Android, устраняющее в общей сложности 118 уязвимостей, в том числе 8 критических. 6 проблем (CVE-2017-0587,CVE-2017-0588, CVE-2017-0589, CVE-2017-0590, CVE-2017-0591, CVE-2017-0592) содержатся в компоненте Mediaserver и позволяют удаленно выполнить произвольный код путем отправки специально сформированного медиафайла. Также были устранены критические уязвимости в библиотеках GIFLIB (CVE-2015-7555) и libxml2 (CVE-2016-5131). Проэксплуатировав первую злоумышленник может при помощи специально сформированного файла вызвать повреждение памяти и выполнить произвольный код. Проблема CVE-2016-5131 позволяет атакующему при помощи специально сформированного файла выполнить произвольный код в контексте непривилегированного процесса. В числе прочих был устранен ряд позволяющих выполнить произвольный код уязвимостей повышения привилегий, затрагивающих компоненты Mediaserver и Audioserver, драйверы MediaTek, Qualcomm и NVIDIA, а также загрузчики Qualcomm и Motorola.

-

Компания Oracle выпустила январские обновления для своих продуктов. Патчи исправляют 270 уязвимостей, более ста из которых можно проэксплуатировать удаленно без авторизации. Это значит, что, в зависимости от продукта, злоумышленник может либо удаленно осуществить атаку на него с помощью специального ПО, либо проэксплуатировать уязвимость, используя вредоносный web-сайт.В результате атакующий сможет без ведома жертвы выполнить на ее системе произвольные команды.Больше всего проблем с безопасностью Oracle исправила в двух продуктах – E-Business Suite Executive (121 уязвимость) и Financial Services Applications (37 уязвимостей). В Java было исправлено 17 проблем с безопасностью, и 16 из них можно было проэксплуатировать удаленно.Помимо прочих продуктов, исправлен ряд уязвимостей в Oracle Database Server, Oracle Enterprise Manager Grid Control, Oracle E-Business Suite, Oracle Industry Applications, Oracle Fusion Middleware, Oracle Sun Products, Oracle Java SE, and Oracle MySQL.Как сообщает Oracle, компания часто получает уведомления об эксплуатации уже исправленных уязвимостей, поскольку администраторы своевременно не устанавливают обновления. В связи с этим, рекомендуется применить патчи как можно скорее.

-

- уязвимостей

- своих

- (и ещё 4 )