Поиск

Показаны результаты для тегов 'файлы'.

Найдено: 16 результатов

-

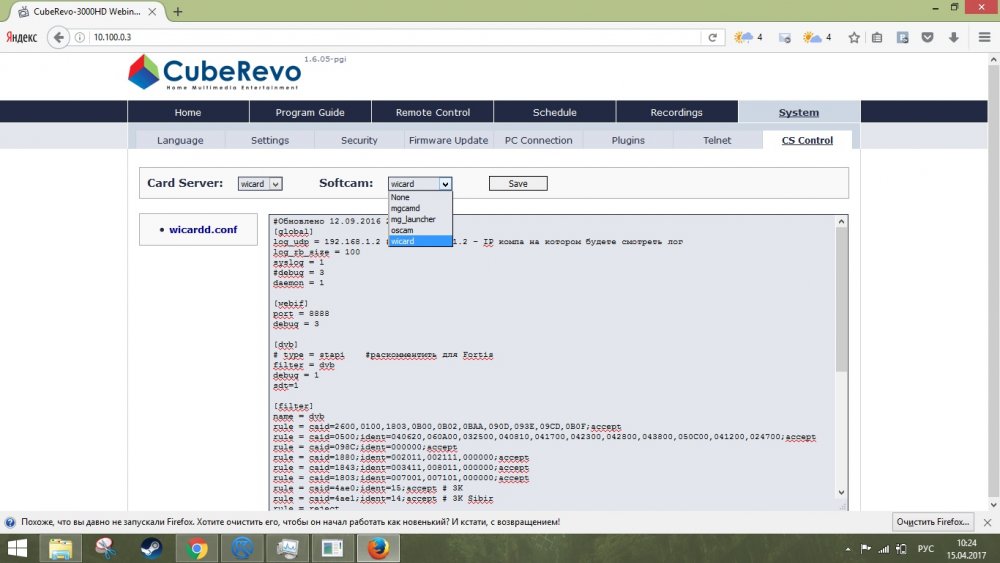

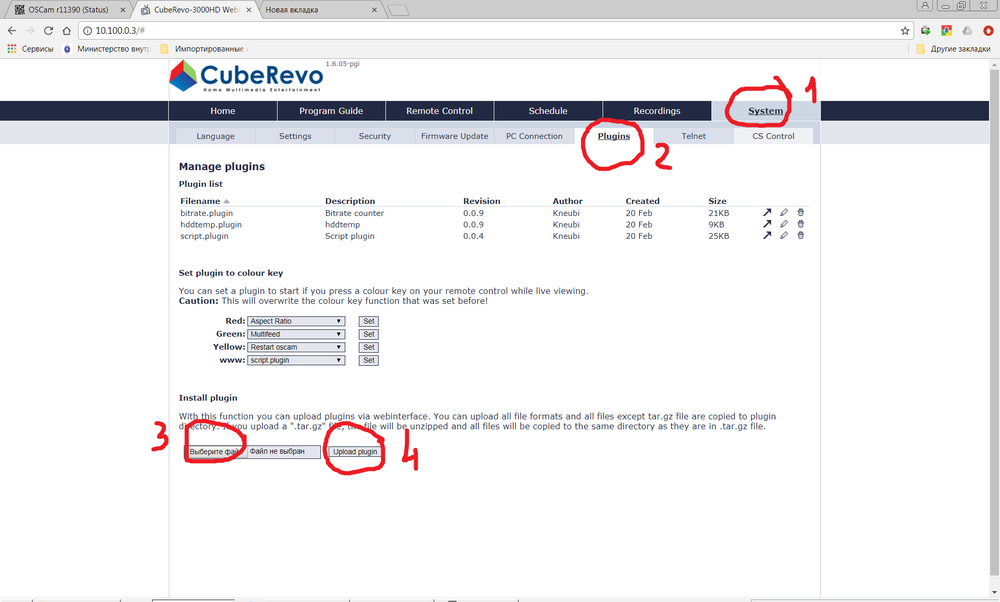

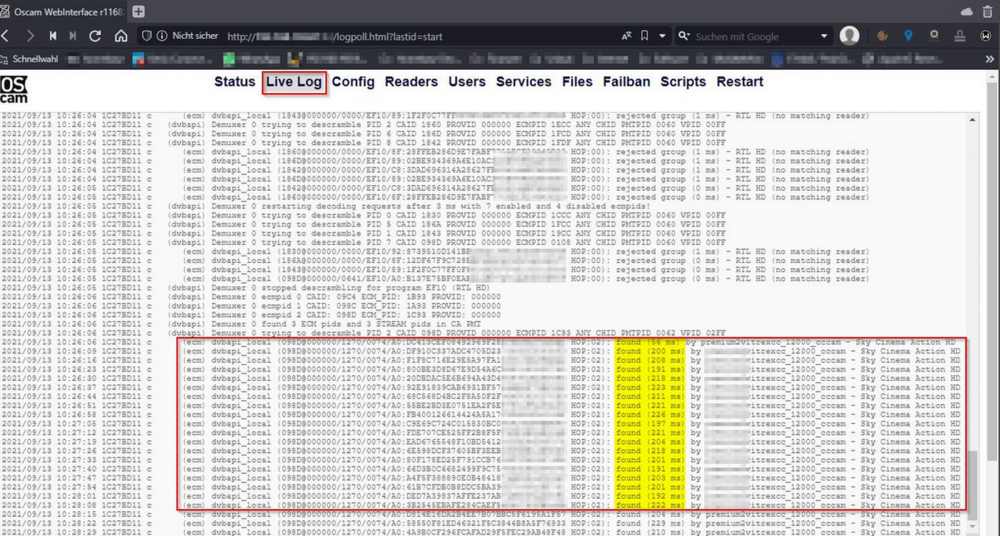

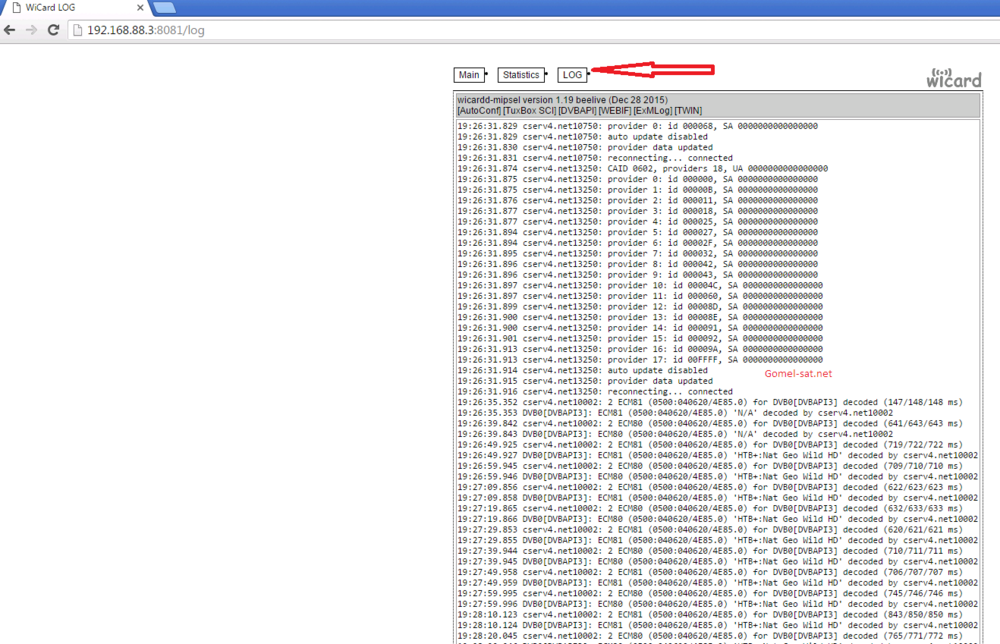

В связи с тем что разработкой чего либо для прошивок PGI уже заниматься некому, особенно в плане доработки возможности установки различных эмуляторов, собрал все воедино, все что когда-либо выкладывалось на этом форуме в виде патчей, модификаций и т.п. уважаемыми участниками и допилил addon-pgi до актуального состояния, чтобы было удобно. Внутри wicard 1.19 и oscam r11342 с всеми настройками. mgcamd оставил на всякий пожарный, вдруг оживят. Инсталлятор аддона допилен, все становится ровненько. Работоспособность проверена на IPBOX 910 с прошивкой PGI Final RC2 (установка как с нуля, так и поверх существующего старого аддона). Нюанс: при установке этого аддона поверх старого, от д.Фёдора, конфигурационные файлы в каталогах /var/etc/oscam и /var/keys не меняются. Проблема в том что современные версии oscam не будут работать с конфигурацией от старого аддона д.Фёдора. Так что в этом случае предварительно удалите oscam.conf и oscam.user Установка addon'а Шаги: скачать архив и не распаковывать его зайти в веб интерфейс ресивера в меню Система, затем в меню Плагины загрузить архив через форму загрузки плагинов на этой странице обновить (перезагрузить) страничку веб интерфейса в браузере (при небходимости почистить куки и историю посещений, использовать другой браузер, т.к. написано на JavaScript и страничка в кэше доступна в оффлайн без нового раздела) снова зайти в веб интерфейс в меню Система и выбрать новый раздел "CS Control" выбрать желаемый эмулятор отредактировать файлы конфигурации и нажать кнопку "сохранить" Настройка ресивера (выбор эмулятора ) Для выбора использования по умолчанию wicard, в вебинтерфейсе управления ресивером выбирайте Card Server: wicard, softcam: wicard, для oscam:Card Server: oscam, softcam: oscam Желтая кнопка на ПДУ (рестарт эмулятора) переназначается на тот что выбран в вебинтерфейсе управления ресивера. После этого необходимо перезагрузить ресивер. Настройка эмулятора Настройка Wicard: Обычно "шароводы" дают (на форуме, админке) готовые конфигурационные файлы для эмуляторов. Через вебинтерфейс управления ресивера выбираете нужный файл для редактирования (wicardd.conf, см. картинку выше), копируете в него то что взяли у шаровода, кроме разделов [global] и частично [dvb], сохраняете. Рестартуете ресивер. Предупреждение: запись на wicard'е не работает. Это медицинский факт. Вернее работает, только картинка при этом останавливается. Записанный файл потом воспроизводится. Запись полноценно работает при настройке WICARD в режиме STAPI. Осталась небольшая проблема с таймшифтом. После после нажатия кнопки "стоп" (после просмотра поставленной на "паузу" программы) картинка останавливается. Требуется "передернуть" канал, или рестартовать wicard. Кому нужны полноценные функции записи и таймшифта - пользуйтесь oscam, или ожидайте, пока закончу эксперименты. Чтобы работала запись и таймшифт на wicard, в конфигурационном файле /var/keys/wicardd.conf сделайте следующие изменения: в разделе [global] log = /tmp/wicardd.log #имя лог-файла log_size = 5 #максимальный размер лога в килобайтах в разделе [dvb] : [dvb] type = STAPI stapi_pmt_map = pmt.tmp:PTI2;pmt1_1.tmp:PTI;pmt1_2.tmp:PTI для 2-тюнерных моделей (не проверял, но должно проверено): [dvb] type = STAPI stapi_pmt_map = pmt.tmp:PTI2;pmt2_1.tmp:PTI1;pmt2_2.tmp:PTI1;pmt1_1.tmp:PTI;pmt1_2.tmp:PTI Подробнее об необходимости таких настроек - тут Кому запись не нужна - довольствуемся конфигом от шаровода, НО! в [dvb] пишем type = DVBAPI3, никаких AUTO - по невыясненным пока причинам на некоторых ресиверах режим AUTO определяет поддержку STAPI, который в свою очередь не работает без правильно прописанной stapi_pmt_map. Настройка Oscam: С этим сложность заключается в том что в отличие от wicard'а, настройки хранятся не в одном, а в нескольких файлах. Именно по этому шароводы рекомендуют wicard. т.к. ламерам сложно редактировать более одного файла. После установки "аддона" необходимо настроить самостоятельно (или взять у шаровода) 2 конфигурационных файла: oscam.server и oscam.dvbapi. Остальные файлы настроек (особенно oscam.conf и oscam.user) не трогать вообще (в аддоне они уже настроены на правильную работу). Шароводы иногда дают настройки oscam от yuriks (oscam ymod), который допиливает исходники, и в его версии настройки хранятся в одном файле oscam.server. Что делать в этом случае: Копируем ту часть, что выделена жирным шрифтом и сохраняем в oscam.dvbapi. Это теперь можно сделать через вебинтерфейс, как ресивера, так через интерфейс (webif) oscam'а. То что выделено красным, предназначается для oscam.server, но в классическом oscam выглядит по-другому: Т.е. yuriks объединил все "ридеры" в одну строчку. Это с одной стороны проще, с другой нафиг не нужно, если у вас сложная схема, с несколькими шароводами, встроенными кардридерами и т.п. Теоретически, можно заменить вручную бинарник на версию от yuriks, тогда и настройки будут храниться в одном файле oscam.conf. Но я сторонник классики. Журнал событий (логи) Для тех кто в танке еще не знал: Логи эмулятора можно смотреть через вебинтерфейс самого эмулятора, набрав в браузере IP-адрес ресивера по порту, настроенном в конфигурационном файле. В случае oscam его еще очень удобно конфигурировать. В этом аддоне настроено для oscam - порт 8888, wicard - порт 8081. Если вы ставите этот аддон поверх ранее установленного, то тогда смотрите что у вас там разделе webif. Если его нет совсем - добавьте: для oscam: для wicard: Логи (журнал событий) выглядят так: OSCAM live log Wicard Log Для "профи" - самостоятельная установка эмуляторов и файлов конфигураций. Предполагается что у вас уже установлена прошивка PGI, Addon от дяди Федора, но oscam вы не использовали, умеете пользоваться PuTTY, знаете как менять аттрибуты в Linux. Нужно разархиваровать файлы аддона на диск и просто залить из него то что выделено жирным прямо себе в ресивер по ftp, в такую-же папку. Аттрибуты сменить ручками (отмечено красным цветом). В конце процедуры дать команду ln -s start.wicard scrplg-wicard-restart.sh , чтобы при нажатии WWW в списке появился скрипт перезапуcка wicard Содержимое архива Хотя, если просто накатить аддон поверх старого, настроечные файлы сохраняются, меняются бинарники, скрипты и папка www. И еще раз: перед тем как ставить аддон поверх старого, удалите oscam.conf и oscam.user! Или измените их до такого вида: oscam.conf с другими pmt_mode и boxtype будут проблемы с запуском и записью (остановка картинки). Если есть проблемы с просмотром каналов в кодировке BISS (черный экран после перехода на канал с другой кодировкой обратно на BISS), строки pmt_mode=0 и boxtype = ipbox-pmt поменяйте на pmt_mode=4 и boxtype = dreambox oscam.user Со старыми файлами из аддона дяди Федора кина не будет Oscam-STAPI Почему он стабильнее работает, как настраивать. BISS на oscam: Положить вот этот файлик в папку /var/etc/oscam и добавить в файл oscam.server следующее: BISS на wicard: Добавляем в файл конфигурации wcardd.conf следующее: и заливаем в папку /var/keys файлик SoftCam.Key Новый аддон качать отсюда: http://gomel-sat.bz/files/file/1601-konfiguratsionnye-fayly-wicard-i-oscam-novyy-addon-emulyatorov-dlya-pgi/

- 394 ответа

-

Microsoft добавила в OneDrive новую функцию, которая автоматически создаёт в облаке резервные копии документов, изображений и файлов с рабочего стола. Нововведение позволяет не беспокоиться, что какие-либо важные документы с компьютера будет утеряны. Если вы пользуетесь несколькими ПК на Windows 10, то сервис будет самостоятельно синхронизировать все эти файлы, что особенно полезно тем, кто привык оставлять важные документы на рабочем столе. Функция появилась у бизнес-пользователей OneDrive ещё в июне, но теперь стала доступна всем пользователям. «Новая возможность на этой неделе стала доступна всем пользователям OneDrive с личными учётными записями, — заявил представитель Microsoft сайту The Verge. — Благодаря ей становится проще переносить контент в OneDrive, получать доступ ко всем важным файлам на всех устройствах, а также держать больше файлов под защитой функций вроде обнаружения вирусов-вымогателей». Нововведение можно включить, зайдя в настройки клиента облачного сервиса на Windows 10, открыв вкладку «Автосохранение» и выбрав OneDrive в пунктах «Рабочий стол», «Документы» и «Изображения». Стоит отметить, что в сервисе есть ряд ограничений на типы файлов — например, запрещены файлы из Outlook и OneNote.

-

Microsoft исправила уязвимость в браузере Edge, позволяющую похищать хранящиеся на компьютере локальные файлы. Для эксплуатации уязвимости необходимо использовать социальную инженерию, что существенно снижает ее опасность. Проблему обнаружил исследователь из Netsparker Зияхан Албениз. Уязвимость связана с поддерживаемым всеми браузерами правилом ограничения домена (Same-Origin Policy, SOP). Как и в других браузерах, в Edge правило ограничения домена препятствует загрузке злоумышленниками вредоносного кода через ссылку, не соответствующую домену (поддомену), порту и протоколу. По словам исследователя, SOP в Edge работает как положено, за исключением одного случая – если злоумышленник обманом заставит пользователя загрузить на свой компьютер и запустить вредоносный HTML-файл. После запуска файла вредоносный код загрузится через протокол file://, а поскольку файл является локальным, в нем не будет указан ни домен, ни порт. То есть, вредоносный HTML-файл может содержать код для похищения данных из любых локальных файлов, доступных через file://. Поскольку любой файл ОС доступен через браузер по адресу file://, злоумышленник может без труда похитить его. В ходе исследования Албенизу удалось похитить данные из локальных компьютеров и отправить их на удаленный сервер путем эксплуатации этого файла в браузере и приложениях «Почта» и «Календарь». Уязвимость, получившая идентификатор CVE-2018-0871, была исправлена с выходом плановых июньских обновлений безопасности для продуктов Microsoft.

-

Хакер догадался использовать уязвимость маршрутизаторов Netgear для получения доступа к файлам армии США. Полученные данные он попытался продать на форуме в даркнете, но так и не смог найти заинтересованного покупателя, даже снизив стоимость до 150 долларов. Хакер заполучил документы персонала базы ВВС в штате Невада. Среди полученных данных было руководство по обслуживанию беспилотника MQ-9A Reaper, руководство по обезвреживанию самодельных взрывных устройств и руководство к танку M1 Abrams. Очевидно, что среди похищенных данных не было секретных материалов, которые представляли бы ценность для вооруженных сил других государств, но даже эти данные запрещается передавать без особых распоряжений. Конечно, хакер рассказал, что он следил за камерами на границе США и Мексики, камерами NASA и беспилотника MQ-1, а также украл секретные данные из Пентагона. Аналитики говорят, что все не настолько драматично. Личность хакера устанавливается. Он, очевидно, не понимал ценность украденных данных, и старался избавиться от них как можно быстрее. Обнаружив утечку, удалось отключить уязвимые компьютеры, и злоумышленник потерял доступ к данным. Но менее тревожной новость не становится. Уязвимость, которую использовал хакер, была обнаружена еще в 2016 году. Тем не менее, вооруженные силы оказались подвержены атаке.

-

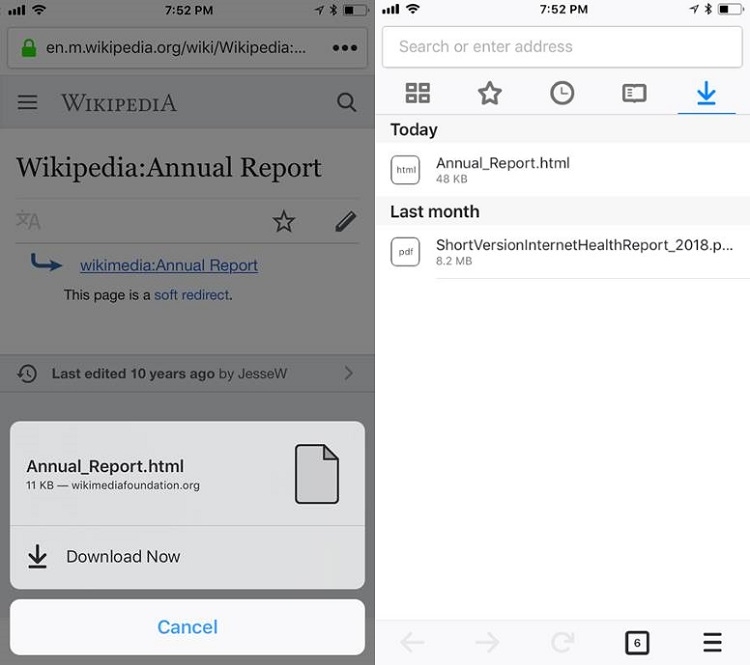

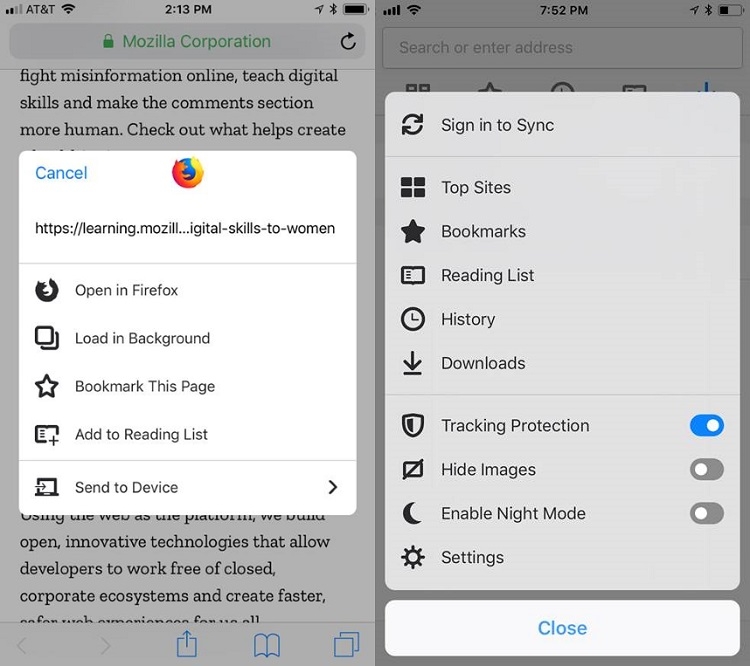

Mozilla выпустила браузер Firefox 12 для iOS. В нём появилась возможность загружать файлы на мобильное устройство, а также единый интерфейс для отправки ссылок. Помимо этого, компания существенно упростила процесс синхронизации учётных записей Firefox на разных устройствах. В первую очередь стоит отметить, что в iOS-версии Firefox наконец-то появилась возможность скачивать файлы и просматривать их в любой удобный момент. Чтобы загрузить файл, достаточно удерживать палец на ссылке и выбрать соответствующую опцию. Получать доступ к скачанным данным можно через стандартные «Файлы» на iOS, а также через сторонние приложения. Также Mozilla собрала все функции отправки ссылок в едином меню. Через него можно открывать ссылки в Firefox, сохранять их в закладках, добавлять в список для чтения и отправлять на другие устройства, на которых выполнен вход в ту же учётную запись Firefox. Ещё одно нововведение касается функции Firefox Sync, которая позволяет синхронизировать закладки, вкладки и личную информацию на разных устройствах. Теперь при нажатии на кнопку меню браузера вы сможете быстро проверить, синхронизирована ли ваша учётная запись и, если нет, исправить это.

-

Здравствуйте! Ресивер skyway light 3 не могу закачать эмулятор по ftp. Ни через тотал, ни через файлзилу. Пишет критическая ошибка. Вот лог Статус: Соединяюсь с 192.168.1.33:21... Статус: Соединение установлено, ожидание приглашения... Статус: Небезопасный сервер, не поддерживает FTP через TLS. Статус: Авторизовались Статус: Получение списка каталогов... Статус: Список каталогов "/root" извлечен Статус: Получение списка каталогов "/"... Статус: Список каталогов "/" извлечен Статус: Получение списка каталогов "/usr"... Статус: Список каталогов "/usr" извлечен Статус: Получение списка каталогов "/usr/bin"... Статус: Список каталогов "/usr/bin" извлечен Статус: Соединяюсь с 192.168.1.33:21... Статус: Соединение установлено, ожидание приглашения... Статус: Небезопасный сервер, не поддерживает FTP через TLS. Статус: Авторизовались Статус: Начинаю закачивать F:\wicard1.19_openpli_2.1-3.0\wicard_openpli_2.1-3.0\wicardd-mipsel Команда: CWD /usr/bin Ответ: 250 Directory successfully changed. Команда: PWD Ответ: 257 "/usr/bin" Команда: TYPE I Ответ: 200 Switching to Binary mode. Команда: PASV Ответ: 227 Entering Passive Mode (192,168,1,33,176,183). Команда: STOR wicardd-mipsel Ответ: 553 Could not create file. Ошибка: Критическая ошибка при передаче файлов Что можно сделать?

- 3 ответа

-

- закачиваются

- файлы

-

(и ещё 2 )

C тегом:

-

Ряд экспертов по кибербезопасности выразили обеспокоенность по поводу инструмента Chrome, который сканирует практически все файлы на компьютерах под управлением ОС Windows. Речь идет об инструменте Chrome Cleanup Tool, который был реализован в браузере в 2017 году. В минувшем году Google выпустила ряд обновлений для браузера Chrome. Компания пообещала сделать просмотр web-страниц на компьютерах под управлением ОС Windows еще «чище» и «безопаснее», добавив «базовые функции антивируса». В частности, Google добавила инструмент под названием Chrome Cleanup Tool, использующий программное обеспечение от компании ESET. Исследователь безопасности Келли Шортридж заметила, что Chrome просматривал файлы в папке «Документы» на ее компьютере под управлением Windows. Сообщение специалиста привлекло много внимания и вызвало недоумение в сообществе киберэкспертов и обычных пользователей. На практике Chrome сканирует компьютер в поисках вредоносного ПО, предназначенного для атак на сам браузер, с помощью антивирусного ядра ESET. При обнаружении каких-либо подозрительных вредоносных программ, он отправляет метаданные файла, в котором хранится вредоносное ПО, и определенную информацию о системе в Google. Затем браузер запрашивает разрешение на удаление подозрительного файла (от отправки информации в Google можно отказаться, сняв флажок в опции «Report details to Google»). По словам представителей Google, цель Chrome Cleanup Tool - убедиться, что вредоносное ПО не попадет через Chrome на компьютеры пользователей, например, путем установки опасного расширения. Как заявил глава службы безопасности Google Джастин Шух, единственной целью данного инструмента является обнаружение и удаление нежелательного программного обеспечения. Инструмент включается только 1 раз в неделю и обладает обычными пользовательскими привилегиями. Он изолирован от других программ, и пользователям необходимо самостоятельно подтвердить удаление нежелательных файлов.

-

Бельгийская федеральная полиция и «Лаборатория Касперского» провели кибероперацию, результатом которой стало создание утилиты для восстановления файлов, закодированных новыми версиями вымогателя Cryakl. Вредоносная программа Cryakl, также известная как «Фантомас», атакует пользователей ещё с 2014 года. Сначала зловред распространялся через вложения-архивы в письмах, якобы отправленных арбитражным судом в связи с правонарушениями. Позже письма стали приходить и от других инстанций, в частности, от ТСЖ. В процессе шифрования файлов Cryakl создаёт длинный ключ, который отправляет на командный сервер. Без таких ключей восстановить файлы, испорченные зловредом, практически невозможно. За восстановление данных злоумышленники требуют выкуп. В ходе проведённой кибероперации бельгийской полиции удалось обезвредить несколько командных серверов, на которые заражённые машины отправляли ключи. Специалисты «Лаборатории Касперского», в свою очередь, проанализировали полученные данные и извлекли ключи для дешифровки закодированных файлов. Функции для восстановления данных, зашифрованных новыми версиями зловреда Cryakl, уже добавлены в дешифратор RakhniDecryptor, доступный на сайте проекта No More Ransom. Добавим, что проект No More Ransom существует с июля 2016 года. Он помог бесплатно расшифровать файлы, приведённые в негодность вымогателями, десяткам тысяч людей и лишил злоумышленников как минимум 10 млн евро потенциальной прибыли.

-

- жертв

- шифровальщика

- (и ещё 5 )

-

На рессивере Formuler F4 turbo, через ФТП удалил какие то файлы... он при перезагрузке замолчал... Скажите что теперь можно сделать ... Как восстановить работу рессивера... Жалко - только купил...

-

Специалисты Eset разработали утилиту для восстановления файлов, зашифрованных различными модификациями программы-вымогателя AES-NI, включая XData. Жертвы, сохранившие пострадавшие от шифратора файлы, могут загрузить утилиту с сайта Eset. Программа позволит восстановить данные, зашифрованные с расширениями .aes256, .aes_ni, .aes_ni_0day, а также .~xdata~, сообщили в Eset. Eset следит за распространением AES-NI с момента появления первой версии вредоносной программы (Win32/Filecoder.AESNI.A) — 8 декабря 2016 г. 21 мая на форуме BleepingComputer, где оказывают помощь жертвам шифраторов, были опубликованы мастер-ключи для версии А. Вскоре в Twitter появились ключи для версии В (Win32/Filecoder.AESNI.B). Их опубликовал пользователь, предположительно являющийся создателем малвари. Несколькими днями позднее на BleepingComputer появились ключи для версии С (Win32/Filecoder.AESNI.C, также известной как XData). По информации BleepingComputer, разработчики AES-NI закрыли «проект», поскольку исходные коды вредоносной программы были украдены неизвестными и предположительно использовались в создании шифратора XData. Специалисты Eset отметили сходство XData и ранних версий AES-NI. В ранних версиях AES-NI было предусмотрено ограничение, предотвращающее распространение в России и СНГ. Этой тактики, как правило, придерживаются российские вирусописатели, чтобы избежать уголовного преследования в своей стране. Авторы XData, по всей видимости, избавились от ограничений для атаки на конкретный регион — с 17 по 22 мая 96% попыток заражения зафиксировано среди украинских пользователей, отметили в Eset.

-

Специалисты компании Sucuri обнаружили новый вид вредоносного ПО, перехватывающего файлы cookie, в легитимном файле JavaScript, маскирующемся под домен WordPress. Для создания фиктивного домена code.wordprssapi[.]com злоумышленники использовали технику под названием тайпсвоттинг (регистрация доменов, схожих написанием с уже раскрученными сайтами), также известную как перехват URL. Практика часто применяется киберпреступниками с целью привлечь посетителей на свои ресурсы в расчете на то, что пользователи ошибутся при вводе адреса какого-либо популярного сайта. В данном случае фальшивый сайт выглядит как настоящий домен WordPress и не вызывает подозрений.По словам аналитика Sucuri Сезара Анхоса, злоумышленники внедрили вредоносный код в файл JavaScript, предназначенный для перенаправления конфиденциальной информации, такой как файлы cookie, на фальшивый домен. По всей вероятности, для внедрения обфусцированного кода атакующие проэксплуатировали одну из уязвимостей в платформе WordPress. «Современные преступники редко используют одну уязвимость. Обычно они ищут многочисленные известные уязвимости (в основном в темах и плагинах сторонних производителей), а затем эксплуатируют то, что находят», - пояснил старший аналитик Sucuri Денис Синегубко. В ходе анализа кода Анхос обнаружил условный оператор, исключающий cookie-файлы из поля User-Agent поисковых роботов. Данная мера позволяет скрипту отсеять данные cookie и отправлять злоумышленникам только ценную информацию. Похитив файлы cookie пользователя, атакующий под его видом может выполнять различные действия по крайней мере до тех пор, пока разрешения пользователя не будут отозваны. В настоящее время исследователям неизвестно, кто может стоять за вышеописанной атакой.

-

- вредоносное

- для

- (и ещё 4 )

-

Версия 1.0.0

3721 раз скачали

Внутри wicard 1.19 и oscam r11342 с всеми настройками. mgcamd оставил на всякий пожарный, вдруг оживят. Инсталлятор аддона допилен, все становится ровненько. Работоспособность проверена на IPBOX 910 с прошивкой PGI Final RC2 (установка с нуля, и поверх существующего старого аддона). Шаги: скачать архив и не распаковывать его зайти в веб интерфейс ресивера в меню Система, затем в меню Плагины загрузить архив через форму загрузки плагинов на этой странице обновить (перезагрузить) страничку веб интерфейса в браузере снова зайти в веб интерфейс в меню Система и выбрать новый раздел "CS Control"-

- конфигурационные

- файлы

-

(и ещё 7 )

C тегом:

-

Функция автосохранения появилась в настольных приложениях Word, Excel и PowerPoint для Windows. Microsoft рассказала, что новая возможность работает не только с локальными файлами, но и с теми, которые хранятся в OneDrive, OneDrive for Business и SharePoint Online. Нововведение стало доступно подписчикам Office 365, которые принимают участие в инсайдерской программе Office. «Благодаря автосохранению вам больше не нужно нажимать на кнопку «Сохранить», вне зависимости от того, работаете вы в одиночку или с другими», — написал корпоративный вице-президент Microsoft Office Кирк Кенигсбауэр (Kirk Koenigsbauer). Представитель компании рассказал сайту VentureBeat, что позже функция автосохранения появится и в настольных офисных приложениях для macOS. Ранее такая возможность была доступна в Office Online и приложениях Office для Android, iOS и мобильной версии Windows. В настольных приложениях офисного пакета присутствует автоматическое восстановление, которое позволяет настроить любой из редакторов так, чтобы он сохранял документы с заданным интервалом — например, каждые десять минут. Помимо этого, в Excel для Windows появилось совместное редактирование документов. Нововведение позволяет в реальном времени работать с файлами нескольким пользователям. Эта функция пока тоже доступна только инсайдерам. Аналогично автосохранению, возможность уже присутствует в Excel Online, Excel для Android и Excel Mobile для Windows. Подписчики инсайдерской программы могут опробовать совместное редактирование не только через настольный клиент, но и на iOS. На macOS функция также появится позже.

-

«Доктор Веб» сообщает о том, что специалистам компании удалось найти способ восстановить доступ к файлам, закодированным опасным шифровальщиком Trojan.Encoder.10465. Названный зловред атакует пользователей персональных компьютеров под управлением операционных систем Windows. Троян написан на языке Delphi. Он распространяется в том числе посредством электронной почты в письмах с вложением. Для шифрования файлов на заражённом компьютере вредоносная программа используется библиотека DCPCrypt, при этом применяется алгоритм AES в режиме CBC с длиной ключа 256 бит. Зашифрованным файлам энкодер присваивает расширение .crptxxx, а также сохраняет на диске текстовый файл с именем HOW_TO_DECRYPT.txt следующего содержания: Инструкции по расшифровке закодированных файлов можно получить здесь. Нужно отметить, что только в прошлом году от программ-шифровальщиков пострадали как минимум полтора миллиона пользователей. Как показывают исследования, многие такие программы разработаны русскоязычными хакерами. В 2016-м появился опасный класс вымогателей, шифрующих не отдельные типы файлов, а весь накопитель в целом. Такие зловреды могут, например, кодировать главную файловую таблицу (Master File Table, MFT) диска и делать невозможной нормальную перезагрузку компьютера.

-

Аналитик компании GData Карстен Хан обнаружил новое вымогательское ПО DynA-Crypt, которое не только шифрует файлы на компьютере жертвы, но и похищает пароли и контакты жертвы, а также удаляет документы без видимой причины. По данным исследователя под псевдонимом PCrisk, вымогатель был создан при помощи одного из инструментов для разработки вредоносного ПО, позволяющего как профессионалам, так и любителям создавать собственные вредоносы. По аналогии с другими крипто-вымогателями DynA-Crypt шифрует файлы на компьютере жертвы при помощи алгоритма AES и требует $50 в биткойнах за их восстановление. Вредонос шифрует файлы со следующими расширениями: .jpg, .jpeg, .docx, .doc, .xlsx, .xls, .ppt, .pdf, .mp4, .mp3, .mov, .mkv, .png, .pst, .odt, .avi, .pptx, .msg, .rar, .mdb, .zip, .m4a, .csv, .001. DynA-Crypt также похищает значительное количество информации с инфицированного компьютера. Вредонос способен делать снимки экрана, записывать системные звуки, действовать в качестве кейлоггера, а также красть данные из различных программ (Skype, Steam, Google Chrome, Mozilla Thunderbird, Minecraft, TeamSpeak, Firefox). Полученную информацию DynA-Crypt копирует в папку %LocalAppData%\dyna\loot\, затем архивирует ее и отправляет своему создателю. Один из наиболее неприятных моментов заключается в том, что вымогатель по непонятной причине удаляет папки, из которых были похищены данные.

-

- вымогатель

- dyna-crypt

-

(и ещё 5 )

C тегом: