Поиск

Показаны результаты для тегов 'обнаружены'.

Найдено: 17 результатов

-

Решения по безопасности и защите конфиденциальности пользователей, включенные в браузеры, а также блокировщики рекламы не так безопасны, как считалось ранее, выяснила команда ученых из Католического университета в Левене, Бельгия. Исследователи проанализировали семь браузеров и 46 расширений. За последние два года несколько браузеров получили встроенную поддержку защитных решений, например, функцию защиты от слежения в Firefox или встроенный блокиратор рекламы в Opera. Кроме того, специалисты изучили два типа расширений, блокирующие рекламу и не позволяющие рекламодателям отслеживать пользователей через файлы cookie. По словам специалистов, в каждом браузере или расширении они нашли по крайней мере один метод, который может обойти их защиту. В ходе исследования эксперты проверили, запретили ли браузеры и расширения выполнять межсайтовые запросы для файлов cookie пользователя, инициированные через: API AppCache; использование менее известных HTML-тегов; заголовок «Местоположение»; различные типы перенаправлений тегов <meta>; код JavaScript, встроенный в PDF-файлы; свойство JavaScript location.href; обслуживающий персонал. Кроме того, ученые просмотрели 10 000 самых популярных сайтов из рейтинга Alexa Top и посетили 160 059 web-страниц в поисках доказательств того, что рекламодатели и службы отслеживания пользователей использовали один из методов, которые они обнаружили. Как показали результаты сканирования, ни один web-сайт в настоящее время не использует ни один из представленных методов обохода защиты. Для того, чтобы помочь пользователям оставаться в безопасности, исследователи уведомили разработчиков браузеров, а также предложили решения для исправления API-интерфейсов.

-

- обнаружены

- новые

-

(и ещё 6 )

C тегом:

-

Стало известно об ещё трёх уязвимостях процессоров Intel, которые могут использоваться вредоносным ПО и виртуальными машинами для похищения секретной информации из компьютерной памяти. Речь, в частности, может идти о паролях, личных и финансовых записях и ключах шифрования. Они могут быть извлечены из других приложений и даже защищённых хранилищ SGX и памяти в режиме SMM (System Management Mode). Уязвимы ПК, настольные системы и серверы. Эти уязвимости, связанные с механизмом спекулятивных вычислений, были обнаружены исследователями ещё в январе, и тогда же Intel была проинформирована. В официальном блоге ведущий производитель процессоров для ПК и серверов сообщил, что в сочетании с обновлениями, выпущенными ранее в этом году, новые представленные сегодня заплатки смогут защитить пользователей от очередных уязвимостей. «Нам неизвестны случаи использования любого из этих методов в реальной обстановке для кражи данных, но это ещё раз напоминает о необходимости всем придерживаться основных правил безопасности», — отметила Intel. Компания назвала этот набор уязвимостей L1TF (L1 Terminal Fault) и отметила, что два варианта атак можно закрыть с помощью уже доступных сейчас обновлений. А третий, который затрагивает лишь часть пользователей, — например, определённые центры обработки данных, — может потребовать дополнительных мер защиты. Всего упомянуто три варианта атак: CVE-2018-3615 (извлечение данных из памяти анклавов Intel SGX), CVE-2018-3620 (извлечение данных из SMM и областей памяти ядра ОС) и CVE-2018-3646 (утечка данных из виртуальных машин). Уязвимости используют то обстоятельство, что при доступе к памяти по виртуальному адресу, приводящему к исключению (terminal page fault) из-за отсутствия флага Present в таблице страниц памяти (PTE), процессоры Intel спекулятивно рассчитывают физический адрес и загружают данные, если они имеются в L1-кеше. Спекулятивные расчёты производятся до проверки наличия данных в физической памяти и их доступности для чтения. Потом, в случае отсутствия флага Present в PTE операция отбрасывается, но информация оседает в кеше и её можно извлечь по сторонним каналам. Опасность L1TF состоит в том, что можно определить данные по любому физическому адресу (например, атаковать основную ОС из гостевой системы). Исследователи, выявившие уязвимость, назвали её Foreshadow. «Когда вы смотрите на то, что с помощью Spectre и Meltdown взломать невозможно, то среди немногих областей остаются анклавы Intel Software Guard Extensions (SGX), — сказал Wired участник открытия Foreshadow Даниэль Генкин (Daniel Genkin). — SGX оставался неподвластен Spectre, поэтому наша работа в этом направлении была следующим логическим шагом». AMD тоже прокомментировала ситуацию, сообщив на странице безопасности, посвящённой Specre-подобным уязвимостям: «Как и в случае с Meltdown, мы полагаем, что наши процессоры из-за архитектуры аппаратной защиты страниц памяти не подвержены новым вариантам атаки спекулятивного исполнения, называемым Foreshadow или Foreshadow-NG. Мы советуем клиентам, работающим с процессорами EPYC в своих центрах обработки данных, в том числе в виртуализированных средах, не устанавливать заплатки программного обеспечения для Foreshadow на свои платформы AMD». Совет этот не будет лишним, ведь подобные обновления безопасности могут снижать производительность систем. Со времени публикации первоначальной информации о трёх видах уязвимостей CPU, связанных со спекулятивными вычислениями (под общим именем Meltdown и Spectre), был раскрыт целый ряд новых аналогичных вариантов атак — например, CVE-2018-3639, BranchScope, SgxSpectre, MeltdownPrime и SpectrePrime, Spectre 1.1 и 1.2 или SpectreRSB. Исследователи не исключают обнаружения новых видов подобных уязвимостей. После первоначального обнародования сведений о Spectre и Meltdown Intel расширила свою программу стимулирования выявления уязвимостей и ошибок, открыв её для большего количества исследователей в области безопасности и предложив более крупные денежные вознаграждения.

-

- обнаружены

- ещё

-

(и ещё 4 )

C тегом:

-

Специалисты службы радиоконтроля и Роскомнадзора в Алтайском крае и Республике Алтай обнаружили несколько радиоэлектронных средств связи (РЭС), которые работали незаконно. Семь из них принадлежат компании "Делфи Интернет", два - "Рапир Телекому" и еще два - "ЭР-Телекому". Данные РЭС эксплуатировались без регистрации и разрешений на использование радиочастот на сети фиксированной радиосвязи беспроводного доступа в селах Мамонтово и Ребриха в диапазоне частот 5320-5680 МГц, а также в центре Барнаула на частоте 5260 МГц. При этом оборудование "ЭР-Телекома" также создавало помехи средствам связи другого оператора, сообщает Роскомнадзор. В отношении юридического и должностного лиц "Делфи Интернет" составлено 28 протоколов за нарушения, "Рапир Телеком" и "ЭР-Телеком" получили по восемь протоколов. Все незаконно работающие РЭС были отключены.

-

- алтае

- обнаружены

-

(и ещё 4 )

C тегом:

-

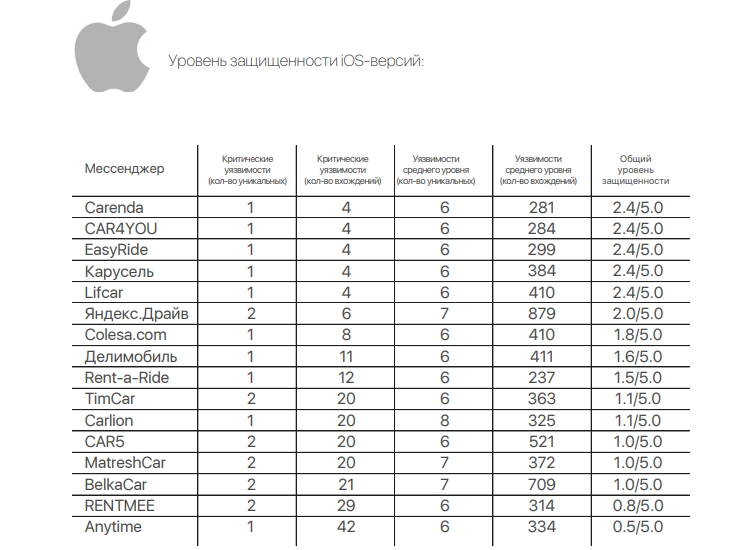

Компания Solar Security, о приобретении которой недавно объявил телекоммуникационный оператор «Ростелеком», представила результаты первого в России исследования безопасности мобильных приложений для каршеринга. Напомним, что сервисы каршеринга — краткосрочной аренды автомобилей — сейчас активно развиваются в нашей стране, прежде всего в Москве и Санкт-Петербурге. Для бронирования машин в рамках таких платформ служит приложение для смартфона. Для подписчиков служб каршеринга основные риски связаны с возможным похищением аккаунта. В этом случае злоумышленник сможет свободно распоряжаться автомобилем, который в этот момент якобы использует другой человек. Кражу аккаунта теоретически можно осуществить через уязвимости и скрытые возможности мобильных приложений. Эксперты Solar Security проанализировали клиентские программы таких сервисов, как «Делимобиль», «Карусель», «Яндекс.Драйв», Anytime, BelkaCar, CAR4YOU, CAR5, Carenda, Carlion, Colesa.com, EasyRide, Lifcar, MatreshCar, Rent-a-Ride, RENTMEE и TimCar. Все приложения рассматривались в вариантах для операционных систем Android и iOS. Выяснилось, что среди Android-приложений наилучшую защиту демонстрируют «Яндекс.Драйв», Anytime, Lifcar и «Карусель». Хуже всего защищены приложения Rent-a-Ride, BelkaCar и CAR5. Более половины каршеринг-приложений под Android уязвимы к атакам типа DoS и DNS spoofing. Примерно в трети случаев наблюдается небезопасное хранение конфиденциальных данных, в том числе паролей. Что касается iOS-версий приложений, то они в целом защищены хуже, чем их аналоги под Android. Самыми безопасными признаны Carenda, CAR4YOU, EasyRide, «Карусель» и Lifcar, а в конце списка оказались RENTMEE и Anytime. Для iOS-версий приложений характерны такие уязвимости, как слабый алгоритм шифрования, использование буфера обмена, небезопасная аутентификация и небезопасное хранение конфиденциальных данных.

-

- большинстве

- приложений

- (и ещё 5 )

-

Компания ESET сообщает об обнаружении двух ранее неизвестных «дыр» в программных продуктах Adobe и Microsoft: связка этих уязвимостей позволяет выполнять на компьютере жертвы произвольный вредоносный код. Под ударом злоумышленников оказались Adobe Reader и Windows. Нападение может быть осуществлено через сформированный специальным образом файл в формате PDF. При этом от потенциальной жертвы требуется минимальное участие: киберпреступникам достаточно лишь вынудить пользователя открыть документ. «В данном случае злоумышленники нашли уязвимости и написали эксплойты как для Adobe Reader, так и для операционной системы — сравнительно редкий случай, иллюстрирующий высокую квалификацию авторов», — отмечает ESET. Сочетание двух брешей «нулевого дня» представляет весьма высокую опасность. Дело в том, что в случае успешной атаки киберпреступники могут выполнить на компьютере жертвы произвольные действия с максимальными привилегиями. Специалисты уже обнаружили опытные PDF-файлы, эксплуатирующие данные уязвимости. Правда, эти образцы не содержали вредоносной нагрузки — очевидно, злоумышленники пока тестируют новую схему атаки. Компании Adobe и Microsoft уже поставлены в известность о существовании проблем.

-

Компания ESET сообщила об обнаружении ранее неизвестных образцов программного обеспечения для кибершпионажа Remote Control System (RCS), которое используется для слежки за пользователями в различных странах. Созданием названных кибершпионских инструментов занимается итальянская команда Hacking Team. Функциональность RCS весьма широка: этот софт позволяет скачивать файлы с инфицированного компьютера, перехватывать письма и сообщения, удалённо управлять веб-камерой и микрофоном. В июле 2015 года Hacking Team стала жертвой взлома, в результате которого в сеть утёк исходный код шпионского программного обеспечения. После этого команда занялась созданием модифицированных кибершпионских инструментов, которые теперь обнаружены в Сети. Новые версии RCS поддерживают те же функции, что и до утечки исходного кода. Все они подписаны новыми цифровыми сертификатами. Для распространения шпионских модулей используются фишинговые рассылки. Инструменты RCS могут маскироваться, например, под файлы в формате PDF при помощи двойного расширения. Названия документов-приманок ориентированы на потенциальных жертв из числа сотрудников дипломатических представительств. «Анализ образцов позволяет сделать вывод о том, что их создал один и тот же разработчик (или группа разработчиков). Это не написанные изолированно друг от друга версии разных авторов, воспользовавшихся слитым в Интернет исходным кодом», — добавляет ESET.

-

- обнаружены

- новые

-

(и ещё 5 )

C тегом:

-

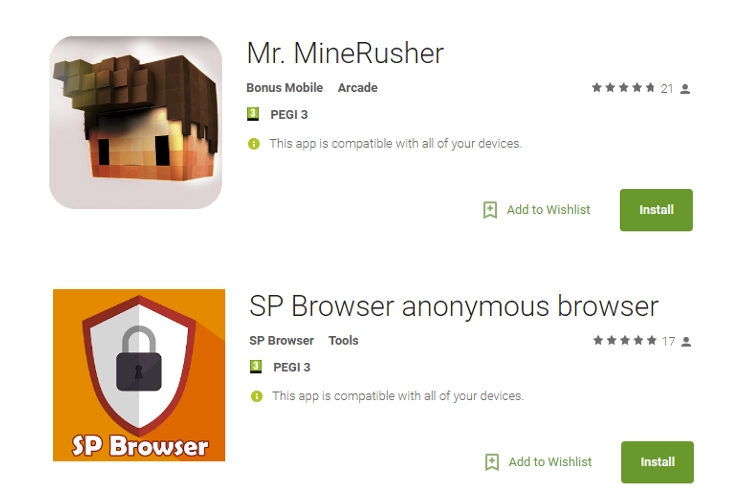

Специалисты компании Avast обнаружили в магазине Google Play два приложения со встроенными средствами для скрытого майнинга. Эти программы загрузили тысячи владельцев мобильных устройств под управлением Android. Вредоносный код для добычи криптовалюты Monero скрывается в приложениях SP Browser и Mr. MineRusher. Схема работы майнеров выглядит следующим образом. После запуска программы происходит автоматическое соединение с веб-сайтом apptrackers.org, где размещён CoinHive Java Script для добычи Monero. Как только соединение с доменом выполняется, начинается собственно майнинг. Важно отметить, что весь процесс проходит незаметно для пользователя — в фоновом режиме, когда экран выключен, а устройство использует передачу данных или подключено к Wi-Fi. Результатом работы майнера могут стать сбои. Кроме того, происходит быстрый разряд аккумулятора. Любопытно, что одновременно компания ESET обнаружила ряд криптовалютных зловредов в каталоге программного обеспечения популярной площадки Download.com. Вредоносный код, распространяющийся вместе с легитимными программами, предназначен для кражи биткоинов. Когда пользователь копирует и вставляет адрес своего биткоин-кошелька, чтобы перевести туда средства, зловред перехватывает эти данные и заменяет собственными. Если жертва не заметит подмену, её средства будут переведены на счёт злоумышленников. На сегодняшний день атакующие собрали 8,8 биткоина — больше 4 млн рублей по курсу на 15 марта.

-

Во Владимирской области обнаружено 37 незарегистрированных радиоэлектронных средств, у которых отсутствовали разрешения использования радиочастот. В самом Владимире незаконные базовые радиостанции обнаружены в гостинице "Заря". Все они конфискованы. В целом, данная проверка проводилась сотрудниками ФСБ с целью поиска устройств, мешающих работе аварийных, диспетчерских, авиационных служб, правительственных и военных учреждений. Операция по выявлению незаконных радиостанций носила название "Эфир" и проводилась с февраля по март 2018 года.

-

- пиратские

- обнаружены

-

(и ещё 3 )

C тегом:

-

Отсканированные копии паспортов, водительских удостоверений и другой документации 119 тыс. клиентов службы доставки FedEx оказались в открытом доступе в Сети из-за некорректно настроенного сервера Amazon S3. Об этом сообщили исследователи безопасности из Kromtech Security Center. Отсканированные копии документов принадлежали клиентам из стран по всему миру, в том числе из США, Мексики, Канады, Австралии, Саудовской Аравии, Японии, Китая и ряда европейских стран. Удостоверения личности были прикреплены к формам, содержащим персональные данные клиентов, такие как имена, домашние адреса, номера телефонов и почтовые индексы. По данным исследователей, сервер принадлежал компании Bongo International LLC, предоставлявшей услуги по логистике и расчетах при обмене валют. Bongo была приобретена FedEx в 2014 году и переименована в FedEx Cross-Border International. В апреле 2017 года сервис прекратил работу. «После предварительного расследования мы можем подтвердить, что некоторые архивные данные учетных записей Bongo International, расположенные на сервере стороннего поставщика облачных услуг, находятся в безопасности», - следует из заявления FedEx. Как отметили представители компании, нет никаких свидетельств того, что информация попала в руки злоумышленников, однако расследование инцидента продолжается. По словам исследователей, на сервере было обнаружено более 119 тыс. отсканированных копий документов. Все они были добавлены в период с 2009 по 2012 годы. В настоящее время неясно, было ли FedEx известно о существовании сервера.

-

Четыре фрагмента ракеты-носителя "Союз-2.1а", стартовавшей 1 февраля с космодрома Восточный в Амурской области, обнаружены на границе Зейского и Тындинскго районов. Об этом в пятницу сообщила глава администрации Дипкунского сельсовета Тындинского совета Галина Топор. "Все четыре фрагмента ракеты специалистами Роскосмоса найдены на границе Зейского и Тындинского районов. Сейчас специалисты определяют точные координаты, чтобы начать их вывоз", - сказала Галина Топор. Третий по счету запуск с Восточного был произведен 1 февраля в назначенное время - 05:07 мск. Ракета-носитель "Союз-2.1а" вывела на орбиту спутники "Канопус-В" №3 и №4 и девять малых спутников из разных стран: четыре космических аппарата технологического назначения S-NET (Германия), четыре спутника для сбора данных системы автоматической идентификации морских судов LEMUR (США) и еще один космический аппарат технологического назначения D-Star One (тоже ФРГ).

-

Исследователи безопасности из компании RepKnight обнаружили в даркнете архивы файлов, содержащие порядка 1,2 млн адресов электронной почты и учетных данных, принадлежащих ведущим юридическим фирмам Великобритании. Согласно отчету, в общей сложности в базах данных фигурировало 1 159 697 адресов электронной почты. 80% адресов были связаны с утекшими в сеть паролями, которые в ряде случаев содержались в текстовом виде. Обнаруженные исследователями архивы в среднем содержали порядка 2 тыс. скомпрометированных учетных данных на каждую из компаний. При этом, на долю самой крупной из фирм пришлось 30 тыс. утекших адресов электронной почты. По словам экспертов, большинство учетных данных не были похищены непосредственно у юридических фирм, а скорее украдены в ходе утечек на сторонних ресурсах. «Мы нашли эти данные просто вводя в поиск домены корпоративной электронной почты. Юридическим фирмам стоит опасаться утечек, особенно содержащих конфиденциальную информацию клиентов или персональные данные сотрудников, такие как домашние адреса, медицинские записи и личные дела. Каждая фирма должна иметь решение для мониторинга «Теневой паутины» для своевременного реагирования на утечки», - заявил исследователь кибербезопасности Патрик Мартин.

-

«Доктор Веб» предупреждает о появлении в магазине Google Play ряда игр для операционной системы Android, в состав которых интегрирован вредоносный компонент. Сообщается, что в небезопасные приложения встроен троянский модуль, который незаметно скачивает и запускает дополнительные компоненты. Они могут выполнять различные функции — например, скрытно открывать те или иные сайты и «нажимать» на определённые элементы на этих страницах. В процессе работы вредоносный модуль загружает с указанного управляющим сервером адреса скрипт, которому предоставляет возможность совершать различные действия на странице, в том числе симулировать клики по указанным скриптом элементам. Таким образом, если в задании трояна был переход по ссылкам или рекламным объявлениям, злоумышленники получают прибыль за накрутку счётчика посещений веб-страниц и нажатия на баннеры. Теоретически на мобильное устройство жертвы могут также загружаться модули для демонстрации рекламы или отображения фишинговых окон с целью кражи логинов, паролей и другой конфиденциальной информации, скажем, данных банковских карт. «Доктор Веб» отмечает, что троянский модуль обнаружен примерно в трёх десятках игр (перечень доступен здесь), которые были загружены пользователями Android в общей сложности более 4,5 млн раз. Специалисты уже проинформировали корпорацию Google о наличии троянского компонента в обнаруженных небезопасных приложениях.

-

Во вторник Apple представит новые смартфоны iPhone. Благодаря просочившейся свежей сборке iOS 11 стало известно, что смартфоны могут получить имена iPhone X (OLED-версия с новым дизайном), iPhone 8 и iPhone 8 Plus (обновлённые вариации iPhone 7). Но это далеко не все данные, которые удалось почерпнуть благодаря анализу этой прошивки. В частности, нашлись новые подтверждения, что смартфоны получат технологию распознавания лиц Face ID. Анимация, которую удалось выловить, говорит о том, что владельцам новых смартфонов Apple придётся поворачивать лицо перед фронтальными камерами для объёмного сканирования и последующей автоматической разблокировки устройства. Apple также представит Animoji — анимированные версии популярных эмотиконов iOS 11. Animoji, как сообщается, будут использовать аппаратные функции сканирования лиц для создания 3D-версий различных смайликов на основе выражения лица пользователя. Apple описывает Animoji как индивидуальные анимированные сообщения, способные использовать голос пользователя и передавать выражение его лица. Судя по прошивке, Apple готовит широкое разнообразие таких эмотиконов, включая обезьянок, котов, собачек и даже какашек. Да, новый iPhone сможет создать анимированную какашку на основе лица пользователя. В новом OLED-смартфоне Apple из-за дизайна экрана изменится панель уведомлений: она будет разделена массивом камер на две части. Слева будут выводиться время и информация о местоположении а справа — заряд батареи, Wi-Fi, сила сотового сигнала. С помощью новой анимации будет происходить переключение между состояниями и выводиться другая информация вроде сведений о Bluetooth-соединении. Как разработчики смогут использовать или скрывать область уведомлений, пока не ясно. Прошивка iOS 11 также указывает на новую ревизию беспроводной гарнитуры Apple AirPods. Речь не идёт о существенном обновлении. Но, как минимум, индикатор зарядки будет перемещён на внешнюю сторону чехла, чтобы информировать пользователя о заряде батареи без необходимости его открывать. В остальном обновлённая гарнитура выглядит почти идентично.

-

Исследователи безопасности из подразделения Zero day Initiative (ZDI), принадлежащего компании Trend Micro раскрыли подробности 2 не исправленных уязвимостей в популярном PDF-ридере Foxit Reader. Обе уязвимости (CVE-2017-10951 и CVE-2017-10952) позволяют выполнение произвольного кода на системе при определенных обстоятельствах. В бюллетенях говорится, что производитель отказался устранять обнаруженные уязвимости и, по истечению 60 дней послу уведомления, исследователи публично раскрыли информацию об обнаруженных брешах. Не смотря на то, что обе уязвимости позволяют удаленное выполнение кода, для успешной эксплуатации требуется, чтобы опция Safe Reading Mode была отключена (не является опцией по умолчанию). SecurityLab рекомендует всегда с осторожностью открывать файлы, присланные из недоверенных источников и всегда использовать настройки максимальной безопасности в приложениях, работающих с данными из сети интернет.

-

Российские исследователи по результатам космического эксперимента «Тест» обосновали необходимость установления новой верхней границы биосферы Земли. Эксперимент «Тест» проводится с 2010 года. Российские космонавты во время внекорабельной деятельности собрали 19 проб пыли с поверхности Международной космической станции (МКС). Для этого применялось специальное устройство, обеспечивающее стерильность и гермоизоляцию образцов вплоть до передачи их в лаборатории на Земле, где производится тщательный анализ. В результате, на орбите МКС — на высоте около 400 км — обнаружены жизнеспособные споры и фрагменты ДНК микроорганизмов, устойчивые к неблагоприятным факторам космоса. В частности, исследования дважды показали наличие в образцах представителей родов Mycobacteria и Delftia; семейства Comamonadaceae порядка Burkholderiales, которые являются представителями типичных наземных и морских родов бактерий. Кроме того, в экспериментах разных лет были выявлены фрагменты ДНК Mycobacteria как маркера гетеротрофного морского бактериопланктона, обитающего в Баренцевом море, ДНК экстремофильной бактерии Delftria и пр. Полученные экспериментальные данные о химическом составе проб мелкодисперсной осадочной среды на поверхности МКС позволили сделать вывод о геохимическом составе космической пыли на высоте 400 км над поверхностью Земли и его источниках. По мнению учёных, это доказывает гипотезу о внешнем тропосферном источнике живых организмов и позволяет предполагать возможность переноса аэрозольного вещества из тропосферы на высоты ионосферы. «Кроме того, результаты исследования подтверждают гипотезу о существовании механизма "ионосферного лифта", осуществляющего перенос тропосферного аэрозоля с поверхности Земли в верхнюю ионосферу. Это означает, что воздействие аэрозоля на климат не ограничивается известными эффектами в тропосфере и стратосфере», — пишет Роскосмос.

-

- обнаружены

- микроорганизмы

- (и ещё 4 )

-

ИБ-эксперты ожидают появления нового ботнета – свыше 185 тыс. IP-камер, поставляемых 354 компаниями под 1200 торговыми марками, содержат уязвимый встроенный сервер. Как сообщает Пьер Ким из Full Disclosure, проблемными являются панель администрирования GoAhead и незащищенный протокол, по которому осуществляется подключение к облачным серверам. По данным Кима, поисковая система Shodan находит порядка 185 тыс. подключенных к интернету уязвимых IP-камер, открытых для кибератак. В использующемся в устройствах CGI-скрипте для конфигурации FTP содержится известная с 2015 года уязвимость, позволяющая удаленно выполнить код. С ее помощью атакующий может запускать команды с правами суперпользователя или настроить не требующий пароль Telnet-сервер. В файловой системе есть папка /system/www/pem/ck.pem, содержащая сертификат разработчика Apple с закрытым ключом RSA и учетные данные для авторизации на web-сервере, доступные через символьные ссылки system.ini и system-b.ini. Также присутствует неавторизованный RTSP-сервер, и любой, у кого есть доступ к TCP-порту 10554, может видеть передающиеся данные. Подключение камер к облачным сервисам AWS, Alibaba и Baidu активировано по умолчанию, и все, что нужно для атаки – соответствующее мобильное приложение и серийный номер атакуемого устройства. Как пояснил Ким, если камера подключена к интернету, между нею и приложением создается UDP-туннель, где в качестве реле используется облачный сервер. Данный туннель также может служить в качестве вектора для атаки. «Туннель обходит NAT и межсетевой экран, позволяя атакующему получить доступ к внутренним камерам (если они подключены к интернету) и с помощью брутфорс-атаки определить учетные данные», - сообщил исследователь. В списке уязвимых устройств числятся IP-камеры 3Com, D-Link, Akai, Axis, Kogan, Logitech, Mediatech, Panasonic, Polaroid и Secam.

-

- обнаружены

- 185

- (и ещё 6 )

-

Исследователи SophosLabs сообщили о новой вредоносной кампании с использованием сразу трех образцов вредоносного ПО – AKBuilder, Dyzap и Betabot. AKBuilder представляет собой набор эксплоитов для создания вредоносных документов Word в формате RTF для последующей рассылки жертвам в фишинговых письмах. Исследователи обнаружили две версии инструмента – AK-1, эксплуатирующий уязвимости CVE-2012-0158 и CVE-2014-1761, а также AK-2 для уязвимости CVE-2015-1641. Dyzap является банковским трояном, загружающимся на системы жертв с помощью вредоносного ПО Upatre, которое распространяется через спам. Betabot – семейство вредоносных программ для взлома компьютеров и создания из них ботнетов. ПО используется для похищения паролей и банковских данных, а недавно также начало применяться в атаках с вымогательским ПО. Как сообщил старший исследователь SophosLabs Габор Саппанош, эксперты обнаружили фишинговую кампанию по распространению сразу трех вредоносов, названных ими «нечестивой троицей». Подделанные под заказ товаров электронные письма содержат вредоносное вложение в формате RTF, созданное с помощью AKBuilder. Документ в свою очередь загружает на систему жертвы два дополнительных трояна – Dyzap и Betabot. Dyzap похищает данные и отправляет на подконтрольный злоумышленникам C&C-сервер.

-

- обнаружены

- атаки

- (и ещё 4 )