Поиск

Показаны результаты для тегов 'обзор'.

Найдено: 93 результата

-

Далеко не все пользователи относятся должным образом к безопасности своих устройств и оборудования, чем активно пользуются киберпреступники. На минувшей неделе стало известно сразу о нескольких кампаниях, в рамках которых злоумышленники инфицировали уязвимую технику для достижения собственных целей. В частности, специалисты подразделения Qihoo 360Netlab зафиксировали кампанию по заражению уязвимых маршрутизаторов MikroTik по всему миру майнером криптовалюты Coinhive. Лидерами по числу скомпрометированных устройств стали Россия, Иран, Бразилия, Индия и Украина. Не успели эксперты в области безопасности опубликовать PoC-код для уязвимости в ALPC-интерфейсе планировщика задач в ОС Windows, как его немедленно взяли на вооружение киберпреступники. К примеру, код был добавлен в цепочку эксплоитов, используемых группировкой PowerPool, специализирующейся на хищении конфиденциальных данных с инфицированных компьютеров. После некоторого затишья активизировалась киберпреступная группа FIN6, промышляющая кражей данных платежных карт для последующей их продажи на рынках даркнета. Группировка запустила новую вредоносную кампанию, направленную на PoS-терминалы в Европе и США. На данный момент число пострадавших от этой кампании неизвестно. В последнее время появляется все больше новых IoT-ботнетов. К примеру, специалисты NewSky Security обнаружили новое вредоносное ПО Hakai, предназначенное для заражения маршрутизаторов производства D-Link, Huawei и Realtek и формирования ботнета из скомпрометированных устройств. Всплеск активности нового ботнета произошел в августе текущего года. В настоящее время нет данных о числе включенных в бот-сеть устройств. На минувшей неделе украинские правоохранители сообщили о пресечении деятельности двух киберпреступных группировок. Одна из них компрометировала учетные записи пользователей в соцсети Instagram и требовала выкуп в размере от 15 тыс. до 30 тыс. грн. в криптовалюте (примерно 35 тыс. – 70 тыс. руб.) за возвращение доступа к странице, а вторая промышляла кражами денежных средств со счетов банков мира. Известия о различных утечках данных уже давно стали привычным делом, вот и минувшая неделя не стала исключением. В частности, британский авиаперевозчик British Airways сообщил об утечке данных со своего сайта и приложения, затронувшей 380 тыс. клиентов компании. Разработчики приложения mSpy, предназначенного для слежки за телефонами, по ошибке раскрыли информацию своих пользователей, а также данные полученные из телефонов, на которых была запущена программа. В результате инцидента пострадали около 1 млн клиентов компании.

-

- обзор

- инцидентов

-

(и ещё 5 )

C тегом:

-

Яндекс запустил новый параметр — Индекс качества сайта (ИКС). Индекс качества сайта (ИКС) — это показатель того, насколько полезен сайт для пользователей с точки зрения Яндекса. При расчете индекса качества учитываются размер аудитории сайта, степень удовлетворенности пользователей, уровень доверия к сайту со стороны пользователей и Яндекса, а также другие критерии. Для расчета используются данные сервисов Яндекса. Значение индекса регулярно обновляется. Яндекс оставляет за собой право изменить алгоритм расчета индекса качества в любой момент времени без дополнительного уведомления, обнулять значение, а также полностью аннулировать показатель. OnAir.ru подготовил обзор сайтов радиостанций с представлением Индекса качества сайта (ИКС). Список сайтов радиостанций представлен в алфавитном порядке. Показатели ИКС формируются в автоматическом режиме сервисом ИКС.Yandex.

-

- onair.ru

- представляет

-

(и ещё 6 )

C тегом:

-

Прошедшая неделя ознаменовалась сразу несколькими сообщениями о масштабных утечках данных. В частности, в руках хакеров оказались персональные данные более 130 млн постояльцев отеля, принадлежащего одной из крупнейших в Китае сетей гостиниц Huazhu Hotels Group Ltd. Информация, включающая сведения об именах клиентов, домашних адресах, датах рождения, номерах ID-карт, телефонных номерах, адресах электронной почты и соответствующих им паролях, а также прочие данные, была выставлена на продажу на одном из подпольных форумов по цене 8 биткойнов (порядка $56 тыс.). Крупнейший канадский авиаперевозчик Air Canada заблокировал 1,7 млн учетных записей пользователей своего мобильного приложения после обнаружения попытки взлома систем, в результате которого могли быть скомпрометированы персональные данные порядка 20 тыс. клиентов компании. По словам представителей Air Canada, приложение хранит основную информацию, включая имя пользователя, адрес электронной почты и номер телефона. Все данные кредитных карт были зашифрованы и не пострадали в ходе инцидента. Разработчик ПО в области распознавания, обработки данных и прикладной лингвистики ABBYY допустил утечку 200 тыс. различных конфиденциальных документов, хранившихся на принадлежащем компании незащищенном сервере. Доступ к информации мог получить любой желающий без какой-либо авторизации. Причиной инцидента стала ошибка при установке настроек конфиденциальности сервера. В настоящее время доступ к документам закрыт. Интернет-магазины по-прежнему остаются объектом пристального внимания хакеров. На минувшей неделе исследователь безопасности Виллем де Гроот сообщил о масштабной вредоносной кампании, направленной на сайты под управлением платформы для организации электронной коммерции Magento. В рамках кампании злоумышленники внедрили в более чем 7 тыс. сайтов скрипт, позволяющий собирать данные платежных карт посетителей. Как отметил специалист, на сегодняшний день скрипт «является самым успешным вредоносом подобного рода». Хакерская группировка Cobalt (она же FIN7 и Carbanak), известная своими атаками на банки и кражами миллиардов долларов, запустила новую кампанию, направленную на российские и румынские банки. Злоумышленники организовали серию фишинговых атак, в ходе которых распространяли письма, содержавшие бэкдоры для запуска дополнительных вредоносных модулей и разведывательной деятельности. Удалось ли хакерам нанести банкам финансовый ущерб, в настоящее время неизвестно. Спустя всего неделю после известия об уязвимости в Apache Struts (CVE-2018-11776), позволяющей злоумышленникам удаленно выполнить код и получить контроль над приложениями на базе данного фреймворка, различные эксперты в области кибербезопасности начали фиксировать активные атаки, эксплуатирующие проблему. По данным исследователи из Greynoise Intelligence, злоумышленники используют уязвимость для установки на серверы вариантов майнера криптовалюты CNRig, загруженных из репозитория BitBucket.

-

- обзор

- инцидентов

-

(и ещё 6 )

C тегом:

-

В начале минувшей недели специалисты компании Microsoft сообщили об успешном пресечении фишинговой кампании хакерской группировки APT28, также известной под названиями Fancy Bear и Strontium, предположительно связанной с российскими спецслужбами. Сотрудники подразделения корпорации по борьбе с киберпреступностью перехватили контроль над шестью доменами, используемыми злоумышленниками, в том числе имитирующими сайты Международного республиканского института, американской исследовательской организации Hudson Institute и части IT-инфраструктуры Сената США. Судя по всему, указанные домены использовались в рамках операции по рассылке писем для целенаправленного фишинга. 22 августа в СМИ появились сообщения об очередной попытке взлома базы данных избирателей Национального комитета Демократической партии США, однако, как выяснилось впоследствии, атака оказалась всего лишь проверкой безопасности, проведенной Демократической партией Мичигана, по каким-то причинам забывшей уведомить об этом Нацкомитет. Учасники северокорейской хакерской группировки Lazarus расширяют поле деятельности: если раньше атаки злоумышленников были направлены на пользователей Windows, то сейчас под прицел попали и владельцы компьютеров Мас. Исследователи из «Лаборатории Касперского» сообщили о новой атаке на одну из крупных азиатских криптовалютных бирж, в рамках которой хакеры впервые в своей практике использовали вредоносное ПО для macOS. Атака получила кодовое название «Операция AppleJeus». В ходе операции злоумышленники обманом заставили сотрудника биржи загрузить зараженное программное обеспечение для торговли криптовалютами. Данное ПО было подписано действующим цифровым сертификатом, позволяющим обходить проверки безопасности. На прошедшей неделе стало известно о ряде утечек данных. В частности, американская компания Spyfone, специализирующаяся на продаже шпионского оборудования, допустила утечку «терабайтов данных», включая фотографии, аудиозаписи, текстовые сообщения и историю web-поиска, оказавшихся в открытом доступе на некорректно настроенном сервере Amazon S3. 20 августа один из крупнейших операторов связи в Европе и США T-Mobile сообщил о кибератаке, в ходе которой хакеры похитили персональные данные порядка 2 млн человек. От утечек данных не застрахованы даже участники конференций по кибербезопасности. К примеру, «устаревшая система» стала причиной раскрытия контактной информации посетителей конференции BlackHat 2018. Исследователю, использующему псевдоним NinjaStyle, потребовалось всего порядка шести часов на то, чтобы собрать имена зарегистрированных пользователей, физические адреса и адреса электронной почты, а также названия компаний и номера телефонов.

-

- обзор

- инцидентов

-

(и ещё 5 )

C тегом:

-

Прошедшая неделя оказалась богатой на события в сфере информационной безопасности. Инциденты отличаются большим разнообразием, начиная от взлома Apple и заканчивая утечкой секретных данных британского и канадского правительств. Предлагаем краткий обзор главных событий в мире ИБ за период с 13 по 19 августа 2018 года. На прошлой неделе несколько раз сообщалось о различных мошеннических схемах, главным инструментом в которых является шантаж. В частности, злоумышленники сообщают жертвам по электронной почте о взломе их телефона и записи видео с помощью web-камеры. За удаление «компрометирующего» ролика шантажисты требуют $1 тыс. в биткойнах. Еще один вид мошенничества, о котором также сообщалось, – угрозы доложить властям о незаконным репосте. Известен как минимум один случай вымогательства выкупа в размере $150 в биткойнах у пользователя соцсети «ВКонтакте» за недонесение за репост. Что касается взломов, то на прошлой неделе стало известно об атаке на второй крупнейший в Индии банк Cosmos Bank. За три дня хакерам удалось украсть более 940 млн рупий ($13,5 млн). Жертвой взлома также стала компания Apple, однако в данном случае хакера не интересовали деньги. Австралийскому подростку удалось проникнуть в сети компании и похитить 90 ГБ данных. По словам адвокатов юноши, он является горячим поклонником продукции Apple и взломал компанию в надежде привлечь к себе ее внимание и получить работу. Если Apple стала жертвой утечки по вине хакера, то правительства Великобритании и Канады допустили утечку конфиденциальных данных по собственному недосмотру. Из-за некорректной настройки страниц сервиса для управления проектами Trello в Сеть утекла информация об уязвимостях в ПО, планы по обеспечению безопасности, пароли и пр. Вероятно, тысячи данных жителей Омска оказались разбросанными по улицам также по недосмотру. В среду, 15 августа, на улице 10 лет Октября между улицами Жукова и Пушкина были разбросаны тысячи оплаченных квитанций за газ. Разносимые ветром бланки содержали такую информацию, как имена и фамилии граждан, их адреса и номера лицевых счетов. Точкой входа в корпоративные сети для хакеров могут послужить факсы. На конференции DEFCON в Лас-Вегасе специалисты компании Check Point представили атаку Faxploit на протокол передачи факсов T.30. Атака предполагает эксплуатацию двух уязвимостей переполнения буфера в компонентах протокола, обрабатывающих маркеры DHT и COM (CVE-2018-5924 и CVE-2018-5925 соответственно). Специалисты Принстонского университета представили атаку на электросети с использованием водонагревательных приборов и другой энергоемкой бытовой техники. По данным ученых, с помощью IoT-ботнета можно спровоцировать скачки напряжения, способные вывести электросети из строя и вызвать масштабное отключение света. На прошлой неделе в очередной раз напомнила о себе печально известная группировка DarkHotel. Исследователи безопасности из компании Trend Micro раскрыли подробности о новой вредоносной кампании, в ходе которой группировка активно эксплуатировала уязвимость нулевого дня в движке VBScript.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

На прошлой неделе не обошлось без утечек данных, атак правительственных хакеров, новых ботнетов и пр. Однако самой громкой стала новость о новом способе деанонимизации Telegram. О самых значительных инцидентах безопасности за период с 6 по 12 августа рассказано ниже. В начале прошлой недели появились сообщения о предприимчивом шпионе, похитившем данные об истребителе F-35 Lightning II под видом служащей Королевских военно-воздушных сил Великобритании. Злоумышленник взломал учетную запись женщины в приложении для знакомств Tinder и от ее имени общался с другими служащими ВВС. Как минимум у одного человека ему удалось выманить секретные данные. На прошлой неделе также стало известно об атаках на сервисы по обработке платежей WorldPay, Datawire и Vantiv. В июле нынешнего года злоумышленники осуществляли BGP-перехват с целью перенаправления трафика и получения данных о денежных переводах. Исследователи компании Checkpoint сообщили о возвращении банковского трояна Ramnit и появлении нового ботнета после ликвидации предыдущего в 2015 году. Новый ботнет под названием Black всего за два месяца инфицировал порядка 100 тыс. систем. Ramnit попадает на компьютеры жертв через спам, а после установки загружает и устанавливает вредоносное ПО Ngioweb. Специалисты из Palo Alto Networks Unit 42 рассказали о новой киберпреступной группировке под названием DarkHydrus. Злоумышленники занимаются кражей удостоверяющих документов от государственных учреждений и учебных заведений на Ближнем Востоке. Для атак хакеры используют вредоносное ПО с закрытым исходным кодом, а также не брезгуют инструментами с открытым исходным кодом наподобие Phishery. Хакеры в Бразилии активно занялись DNS-перехватом через уязвимость в маршрутизаторах D-Link DSL. Злоумышленники удаленно изменяют настройки DNS на устройствах таким образом, чтобы они подключались к подконтрольным хакерам DNS-серверам. Эти серверы перенаправляют жертв на поддельные страницы банков, запрашивающие персональные и банковские данные. Что касается утечек, то на прошлой неделе стало известно о возможной утечке исходного кода iOS-приложения Snapchat. Инженер под псевдонимом i5xx опубликовал на GitHub код, который, судя по всему, является исходником Snapchat. О подлинности кода свидетельствует запрос на удаление репозитория, направленное администрации GitHub компанией-разработчиком мессенджера Snap. Запрос написан весьма эмоционально, что указывает на поднявшуюся в компании панику. Наиболее резонансной новостью на прошлой неделе стало появление способа деанонимизации пользователей Telegram. Специалисты российского Центра исследований легитимности и политического протеста сообщили о создании системы «Криптоскан», способной по одному лишь имени пользователя узнать номер телефона, к которому привязана учетная запись.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

Прошедшая неделя отличилась большим количеством сообщений о деятельности хакерских группировок, предположительно финансируемых правительствами разных стран. К примеру, в начале прошлой недели сообщалось об атаках на экспертов по химическому оружию, осуществляемых группировкой Sandworm. В ходе атак злоумышленники рассылали фишинговые письма от имени швейцарской лаборатории Spiez, занимавшейся изучением нервно-паралитического вещества «Новичок». Об атаках правительственных хакеров и обычных киберпреступников - в кратком обзоре инцидентов безопасности за период с 30 июля по 5 августа. Эксперты «Лаборатории Касперского» сообщили об атаках на промышленные предприятия на территории РФ. Как и в случае с Sandworm, злоумышленники использовали фишинговые письма с вредоносным ПО. Однако их главная задача заключалась в похищении денежных средств со счетов предприятий. Госучреждения в ряде стран, в том числе в России, также пыталась атаковать пакистанская хакерская группировка Gorgon Group. Злоумышленники рассылали своим жертвам фишинговые письма, темы которых были связаны с вопросами терроризма и политическими проблемами в Пакистане и соседних странах. Вложенные в письма документы Microsoft Word содержали эксплоит для уязвимости CVE-2017-0199. Электростанции в США атакует иранская APT-группа RASPITE. В отличие от вышеупомянутых кампаний, для заражения систем вредоносным ПО злоумышленники используют не фишинг, а технику watering hole – заманивают жертв на взломанные вредоносные сайты. На прошлой неделе Министерство юстиции США выдвинуло обвинения трем гражданам Украины, являющимся членами печально известной хакерской группировки Carbanak (другие названия Cobalt и FIN7). По данным ведомства, преступники похитили порядка 15 млн номеров платежных карт из более 6 тыс. PoS-терминалов и продавали их в даркнете. Исследователи безопасности обнаружили новую кампанию по распространению вредоносной рекламы, в ходе которой каждую неделю заражается порядка 40 тыс. устройств. Для заражения злоумышленники используют более 10 тыс. взломанных сайтов под управлением WordPress с вредоносной рекламой. На прошлой неделе также стало известно о вредоносной кампании, нацеленной на маршрутизаторы MikroTik. Злоумышленники изменяют конфигурацию устройств и внедряют в них копию скрипта Coinhive, позволяющего тайно добывать криптовалюту в браузере пользователя. О еще одной кампании по распространению майнеров криптовалюты сообщили исследователи из Sucuri. По их данным, для заражения компьютеров жертв злоумышленники используют неофициальный сервис GitHub. На прошлой неделе также не обошлось без сообщений об утечках данных. В среду, 1 августа, социальная платформа Reddit сообщила о том, что хакерам удалось обойти двухфакторную аутентификацию, взломать учетные записи нескольких сотрудников и похитить конфиденциальную информацию. Злоумышленники получили доступ к электронным адресам некоторых пользователей, логам, а также к резервной копии базы данных за 2007 год, содержащей старые хешированные и подсоленные пароли.

-

- обзор

- инцидентов

-

(и ещё 6 )

C тегом:

-

Одним из наиболее обсуждаемых событий прошедшей недели стало сообщение о компрометации хакерской группировкой Dragonfly или Energetic Bear, предположительно связанной с российскими властями, компьютерных сетей американских энергокомпаний. Для данной цели злоумышленники взломали сети партнеров предприятий, связанных контрактами на обслуживание сетевой инфраструктуры, и украли необходимые пароли, с помощью которых смогли получить доступ к компьютерам диспетчерских служб. На предыдущей неделе Национальный центр контрразведки и безопасности США обнародовал доклад, согласно которому Китай, Иран и Россия проводят кампании по кибершпионажу, направленные на технологические фирмы, производственные предприятия и оборонных подрядчиков с целью хищения интеллектуальной собственности и коммерческих секретов. Эксперты FireEye обнаружили новую вредоносную кампанию, направленную на пользователей в Украине. Злоумышленники эксплуатируют старые уязвимости в пакете Microsoft Office для внедрения бэкдора Felixroot, предназначенного для шпионажа и хищения файлов. Вредоносное ПО Felixroot инфицирует целевые системы через фишинговые письма с вредоносным вложением. Вложение представляет собой документ со встроенным эксплоитом (к примеру, Seminar.rtf), посвященный семинару по защите окружающей среды. Аналитики компании Group-IB выявили сеть бухгалтерских сайтов, заражавших посетителей банковскими троянами Buhtrap и RTM, нацеленными на атаку юридических лиц. Три ресурса, появившихся в апреле этого года, уже успели посетить, по самым скромным подсчетам, 200 000 человек. Жертвами таргетированной атаки хакеров стали финансовые директоры, юристы, бухгалтеры и другие специалисты, использующие в своей работе системы дистанционного банковского обслуживания (ДБО), платежные системы или криптокошельки. 24 июля американское представительство одного из крупнейших в мире грузоперевозчиков COSCO стало жертвой кибератаки, в ходе которой внутренние сети компании оказалась заражены вымогательским ПО. В результате системы вышли из строя, что повлекло за собой сбой в работе телефонной сети и почтовых серверов. О каком именно вымогательском ПО идет речь, компания не сообщила. Владельцы маршрутизаторов D-Link и Dasan по-прежнему остаются объектом пристального внимания хакеров. В частности, исследователи из компании eSentire Threat Intelligence зафиксировали новую операцию по созданию ботнета из уязвимых маршрутизаторов D-Link 2750B и Dasan GPON, работающих под управлением прошивки GPON. По словам экспертов, атака длилась порядка 10 часов. Злоумышленники попытались проэксплуатировать уязвимость CVE-2018-10562, присутствующую в маршрутизаторах с версией прошивки ZIND-GPON-25xx. Американская компания LifeLock, специализирующаяся на защите интернет-пользователей от кражи личности, допустила утечку данных своих клиентов. Проблема возникла из-за уязвимости на сайте компании, позволявшей любому желающему с помощью браузера индексировать электронные адреса, связанные с учетными записями миллионов клиентов, а также отписывать пользователей от любой связи с компанией. С помощью указанной уязвимости злоумышленники могли собирать данные клиентов и использовать их для целенаправленного фишинга, прикрываясь брендом LifeLock.

-

- обзор

- инцидентов

-

(и ещё 5 )

C тегом:

-

Минувшая неделя оказалась чрезвычайно насыщенной сообщениями о различных масштабных утечках данных. В частности, в Сингапуре хакеры атаковали компьютеры крупнейшей в стране группы медицинских учреждений SingHealth. Злоумышленникам удалось похитить персональные данные 1,5 млн человек, в том числе нескольких высокопоставленных чиновников. Жертвой кибератаки стала и крупнейшая американская диагностическая лаборатория LabCorp, в ходе котрой злоумышленники попытались получить доступ к конфиденциальным медицинским записям миллионов клиентов компании. По словам представителей корпорации, на данный момент нет доказательств, что утечка данных действительно произошла. Расследование инцидента продолжается. Один из крупнейших телекоммуникационных провайдеров в мире компания Telefonica допустила утечку данных, в ходе которой была раскрыта личная и финансовая информация миллионов испанских пользователей платного телевидения Movistar. Из-за ошибки, допущенной при создании сайта Movistar, любой владелец учетной записи мог просматривать персональные данные других пользователей. Сотни тысяч избиратели в США снова стали жертвами утечки данных, в этот раз из-за небрежности, допущенной фирмой Robocent, предоставляющей информацию для политических кампаний. Robocent хранила данные на незащищенном сервере Amazon S3, доступ к которому без пароля мог получить любой желающий. Бакет содержал порядка 2,6 тыс. файлов с различной информацией, включая полные имена, домашние адреса, телефонные номера, даты рождения, сведения о возрасте, политических взглядах, национальности, образовании и используемом языке. На минувшей неделе стало известно об утечке данных, затронувшей несколько тысяч пользователей облачного хранилища Mega. Эксперты обнаружили обнаружили в Сети текстовый файл, содержащий более 15,5 тыс. электронных адресов и паролей, а также списки файлов пользователей. В Бразилии сотрудники полиции задержали четырех человек по подозрению в кибератаках на смартфоны известных политических деятелей, в том числе соратников президента страны Мишела Темера. Мошенники получали доступ к спискам контактов политиков и начинали выпрашивать средства у их знакомых. Госструктуры Украины стали объектом очередной кампании по кибершпионажу, в рамках которой злоумышленники заражали компьютеры жертв вредоносным ПО для хищения данных и аудиозаписи разговоров. В ходе операции атакующие использовали трояны Vermin, Sobaken и Quasar. Американские власти заподозрили Иран в подготовке масштабных кибератак на США и ряд европейских стран. По имеющимся данным, хотя Иран и готовится к проведению хакерских атак, в настоящее время нет свидетельств, что они будут осуществлены в ближайшем будущем. Тем не менее, в связи с риском США предпринимают меры по усилению кибербезопасности, а также предупреждают союзников и изучают методы реагирования на киберугрозы.

-

- обзор

- инцидентов

-

(и ещё 5 )

C тегом:

-

Прошедшая неделя ознаменовалась сразу несколькими значительными инцидентами. В частности, сотрудники Службы безопасности Украины отразили кибератаку на украинскую хлорпереливную станцию, являющуюся объектом критической инфраструктуры страны. В течение нескольких минут системы управления технологическими процессами и системы обнаружения признаков аварийных ситуаций предприятия были поражены вредоносным ПО VPNFilter. Данная кибератака потенциально могла привести к срыву технологических процессов и возможной аварии. 9 июля представители криптовалютной биржи Bancor сообщили о кибератаке, в результате которой неизвестные хакеры украли из кошелька организации $13,5 млн в криптовалюте ETH ($12,5 млн) и NPXS ($1 млн). Изначально преступники попытались вывести еще и 3,2 млн монет BNT ($10 млн), однако администрации биржи удалось заморозить украденную криптовалюту BNT. Ливанская полиция арестовала трех человек по подозрению в совершении самой масштабной кибератаки в истории страны, в ходе которой жертвами взлома стало значительное количество ливанских компаний и организаций, в том числе агентства безопасности, правительственные ведомства, сотовые телекоммуникационные компании и крупный интернет-провайдер Ogero Telecom, контролируемый государством. На минувшей неделе неизвестный хакер получил доступ к учетной записи разработчика менеджера пакетов npm и внедрил вредоносный код в популярную библиотеку JavaScript. Код был предназначен для хищения учетных данных пользователей. Установленные по умолчанию пароли продолжают представлять существенный риск утечки данных. Примечательно, что даже на военных объектах не уделяется должного внимания безопасности. К примеру, благодаря дефолтному FTP-паролю, установленному на маршрутизаторе Netgear Nighthawk R7000, который бы расположен на одной из американских авиабаз, хакеру удалось проникнуть в сеть базы, взломать компьютер одного из старших офицеров и похитить техническую документацию по обслуживанию ударного дрона MQ-9 Reaper. Неизвестные злоумышленники взломали официальный сайт популярного бесплатного аудио и видеоредактора VSDC и подменили ссылки на скачивание программного обеспечения. После перехода по скомпрометированной ссылке на компьютер пользователя загружаются инфостилер, троян для удаленного доступа и кейлогер. Исследователи безопасности из компании Eset сообщили о компрометации сайта программы для удаленного администрирования Ammyy Admin. Через сайт программы наряду с легитимным ПО распространялся троян Win32/Kasidet. Прошедшая неделя не обошлась без сообщений о пресловутых «русских хакерах». По данным Федеральной службы защиты конституции Германии (Bundesamt fur Verfassungsschutz), хакерская группировка Sandworm, предположительно связанная с правительством РФ, с августа 2017 года по июнь 2018 года совершила серию кибератак на ряд немецких СМИ, а также организацию, занимающуюся исследованиями в области химического оружия.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

Прошедшая неделя ознаменовалась первой в 2018 году крупной кибератакой на российские банки. В частности, в ночь на 4 июля хакеры похитили более 58 млн рублей с корреспондентского счета ПИР Банка в Центробанке РФ. Из-за кибератаки ПИР Банк был вынужден приостановить деятельность 4 и 5 июля. Как предполагается, хищение может быть делом рук хакерской группировки Carbanak (также известной под названиями Cobalt и Annunak). Еще одним резонансным событием, обсуждаемым в Рунете на прошлой неделе, стала утечка данных пользователей «Документов Google». В ночь с 4 на 5 июля хранящиеся в «Документах Google» файлы пользователей в течение нескольких часов находились в открытом доступе из-за того, что поисковая система «Яндекс» стала индексировать содержимое «Документов Google». Некоторые из них содержали персональную информацию, в том числе учетные данные. Эксперты «Лаборатории Касперского» обнаружили необычную версию загрузчика Rakhni, которая оценивает возможность получения прибыли, и в зависимости от конфигурации системы загружает на инфицированные устройства либо вымогательское ПО, либо майнер криптовалюты. Основной целью атак Rakhni являются Россия (95,57% случаев), Казахстан (1,36%) и Украина (0,57%). Исследователи безопасности сообщили о новом агрессивном черве, атакующем Linux-устройства. В настоящее время о вредоносе известно совсем немного информации, кроме того, что он распространяется очень быстро и своими действиями напоминает печально известное вредоносное ПО Mirai. В отличие от Mirai загрузка нового вредоноса происходит не из нескольких репозиториев, а с тысяч IP-адресов. В последние несколько месяцев то и дело появляются сообщения о разнообразных инцидентах, связанных с соцсетью Facebook. То компания по ошибке отправляет отчеты с аналитикой для разработчиков тестерам, то раскрывает частные публикации пользователей, а на минувшей неделе Facebook сообщила о техническом сбое, в результате которого заблокированные пользователи могли видеть часть контента, опубликованного лицами, внесшими их в «черный список». Инцидент затронул порядка 800 тыс. пользователей, поместивших кого-либо в перечень заблокированных в период с 29 мая по 5 июня текущего года. Как стало известно, участники палестинского движения ХАМАС пытались получить доступ к телефонам израильских военных с помощью развлекательных приложений, одно из которых было посвящено чемпионату мира по футболу. После установки приложения передавали данные о местоположении, скрыто снимали и отправляли фотографии, копировали данные на телефоне, а также подслушивали разговоры. Это не единственный инцидент, поставивший под угрозу безопасность Израиля. На минувшей неделе бывшему сотруднику израильской ИБ-компании NSO, специализирующейся на разработке и продаже инструментов для шпионажа, были предъявлены обвинения в краже секретов фирмы. Мужчина скопировал секретные программы на жесткий диск и попытался продать их в даркнете за $50 млн в криптовалюте некоему иностранному лицу. Стоимость продуктов, украденных ответчиком, оценивается в сотни миллионов долларов.

-

- обзор

- инцидентов

-

(и ещё 5 )

C тегом:

-

Минувшая неделя оказалась чрезвычайно насыщенной сообщениями о различных утечках данных. В частности, в США произошла вторая за два года масштабная утечка данных, затронувшая прядка 340 млн американских граждан. Виновником инцидента стала маркетинговая компания Exactis, хранившая базу данных на публично доступном сервере. БД объемом около 2 ТБ включала персональную информацию сотен миллионов граждан США и американских компаний, в том числе номера телефонов, домашние адреса и адреса электронной почты, информацию о предпочтениях, возрасте, поле детей и пр. Утечка не затронула данные платежных карт и номера социального страхования пользователей. Жертвами утечки данных стали и клиенты британского сервиса по продаже билетов Ticketmaster UK, возникшей в результате заражения вредоносной программой одной из служб клиентской поддержки. Злоумышленникам удалось получить доступ к информации о всех британских пользователях сервиса, покупавших билеты в период с февраля по 23 июня текущего года, а также зарубежных клиентах, которые купили или пытались приобрести билеты в период с сентября 2017 года по настоящее время. О возможной утечке данных миллионов своих клиентов заявила немецкая компания Adidas. Злоумышленники могли получить доступ к информации о клиентах, совершавших покупки в американском интернет-магазине Adidas. В ходе кибератаки на компанию-производителя ПО для бронирования отелей FastBooking неизвестные злоумышленники похитили персональную информацию и данные платежных карт клиентов сотен отелей. Согласно пресс-релизу компании, только в Японии инцидент затронул 380 отелей. Не исключено, что по всему миру число пострадавших отелей может превышать 1 тыс. Одним из резонансных событий на минувшей неделе стало сообщение об опасной уязвимости RAMpage (CVE-2018-9442) в драйвере памяти ОС Android, затрагивающей миллионы устройств на базе данной операционной системы, выпущенные за последние шесть лет. RAMpage позволяет получить права администратора и доступ к контенту на устройстве, в том числе к паролям, хранимым в браузере или менеджере паролей, личным фотографиям, электронным письмам, сообщениям, рабочим документам и пр. Как полагают эксперты, проблема может распространяться не только на Android-гаджеты, но и устройства Apple, домашние компьютеры и облачные серверы. В минувший четверг разработчики дистрибутива Gentoo Linux сообщили о компрометации одной из учетных записей проекта на портале GitHub. Злоумышленникам удалось изменить содержание репозиториев и внедрить вредоносный код, позволяющий удалить все файлы из системы. На прошлой неделе кибератаке подвергся защищенный сервис электронной почты ProtonMail. В течение двух дней на инфраструктуру службы осуществлялись массированные DDoS-атаки, по некоторым данным, достигавшие на пике 500 Гб/с.

-

- обзор

- инцидентов

-

(и ещё 6 )

C тегом:

-

На минувшей неделе исследователи в области кибербезопасности сообщили о ряде вредоносных кампаний, организованных высококвалифицированными хакерскими группировками. В частности, эксперты Symantec зафиксировали масштабную операцию китайской хакерской группировки Thrip, направленную на предприятия, специализирующиеся на разработке технологий спутниковых коммуникаций и геопространственной разведки, а также на оборонных подрядчиков из США и Юго-Восточной Азии. В ходе кампании злоумышленники пытались инфицировать компьютерные системы, используемые для управления спутниками связи и сбора геопространственных данных. Как полагают исследователи, целью хакеров может быть не только кибершпионаж, но и диверсионная деятельность. Хакерская группировка Olympic Destroyer, пытавшаяся саботировать Олимпиаду-2018, проходившую в южнокорейском Пхенчхане, возобновила активность. В этот раз под прицел злоумышленников попали финансовые организации в РФ, а также лаборатории в Европе и Украине, специализирующиеся на химической и биологической безопасности. Киберпреступники продолжают эксплуатировать тему WannaCry, пытаясь заработать на страхе пользователей. В частности, в минувший четверг Великобританию захлестнула волна фишинговых писем, сообщавших о том, что устройства пользователей якобы взломаны и зашифрованы новой, более опасной версией печально известного шифровальщика. За расшифровку данных вымогатели требовали 0,1 биткойна. В действительности сообщения оказались всего лишь «разводом», с помощью которого злоумышленники пытались заставить пользователей заплатить за несуществующую угрозу. Криптовлюта по-прежнему остается объектом пристального внимания хакеров. На минувшей неделе криптовалютная биржа Bithumb стала жертвой кибератаки, в результате которой злоумышленникам удалось похитить $31,5 млн в криптовалюте, в том числе в популярной валюте Ripple (XRP). В попытке заработать хакеры изобретают довольно интересные схемы. К примеру, в Китае группа хакеров взломала более 100 тыс. компьютеров в интернет-кафе 30 городов страны с целью майнинга криптовалюты Siacoin. Таким способом злоумышленникам удалось заработать 5 млн юаней (порядка $800 тыс.). При этом они действовали в сотрудничестве с компаниями по обслуживанию компьютерной техники, которые внедряли разработанный преступниками майнер на компьютеры во время стандартного осмотра оборудования. Доходы от продажи криптовалюты сообщники делили между собой. Исследователи из компании Deep Instinct сообщили о появлении нового ботнета, операторы которого используют загрузчик Mylobot для заражения устройств различным вредоносным ПО – от майнеров криптовалюты до кейлогеров, банковских троянов и программ-вымогателей. Особенность Mylobot заключается в использовании уникального набора самых современных техник. Минувшая неделя не обошлась без сообщений об утечках данных. Популярный сервис по отслеживанию местоположения воздушных судов Flightradar24 предупредил об утечке данных на одном из серверов компании. В ходе утечки могли быть скомпрометированы адреса электронной почты и хэши паролей, связанные с учетными записями, зарегистрированными до 16 марта 2016 года. Компания не раскрыла точное число пострадавших, но, по некоторым данным, их количество может превышать 230 тыс. человек.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

За последние полгода сообщения об уязвимостях в процессорах различных производителей стали привычным делом, а недавно к списку прибавилась еще одна. Речь идет об аппаратной проблеме «Lazy FP» (CVE-2018-3665) в процессорах Intel, затрагивающей все модели семейства Intel Core. Уязвимость связана с функцией «Lazy FPU context switching» и по своей сути близка к проблеме Spectre 3a (CVE-2018-3640, RSRE - Rogue System Register Read). Проэксплуатировав проблему, злоумышленник может получить доступ к данным криптографических вычислений и использовать их для определения ключа шифрования. Минувшая неделя оказалась довольно непростой для ряда криптовалютных сервисов. В середине июня жертвой злоумышленников стала южнокорейская криптобиржа Coinrail, которая в результате хакерской атаки лишилась порядка $40 млн в различной криптовалюте, а чуть позже о взломе своей учетной записи на GitHub сообщила компания Syscoin. Воспользовавшись доступом к аккаунту, хакеры заменили официальный клиент Syscoin для Windows вредоносной версией, содержащей инфостилер Arkei Stealer (Trojan:Win32/Feury.B!cl) для кражи паролей и закрытых ключей криптовалютных кошельков. Киберпреступники не устают изобретать новые методы для майнинга криптовалюты. Так, команда проекта Docker удалила из публичного репозитория Docker Hub 17 вредоносных образов, которые использовались злоумышленниками для установки майнера криптовалюты на серверы жертв. Все образы были загружены одним и тем же лицом (или группой лиц), использующим псевдоним «docker123321». Число установок этих пакетов варьируется от нескольких сотен тысяч до 1 млн. Исследователи безопасности из компании 360 Total Security сообщили о новом вредоносном ПО ClipboardWalletHijacker, предназначенном для хищения криптовалют Ethereum и Bitcoin. По данным экспертов, вредонос уже успел заразить порядка 300 тыс. компьютеров. Редкая неделя обходится без сообщений об утечках данных, прошедшая, к сожалению, не стала исключением. В частности, крупный британский ритейлер Dixons Carphone подвергся кибератаке, в ходе которой злоумышленникам удалось похитить примерно 1,2 млн записей о его клиентах. По словам представителей Dixons Carphone, хакеры также пытались похитить данные порядка 5,8 млн банковских карт, однако им удалось завладеть информацией лишь о 105 тыс. карт, защищенных PIN-кодом.

-

- обзор

- инцидентов

-

(и ещё 5 )

C тегом:

-

Краткий обзор главных событий в мире ИБ за минувшую неделю. Судя по всему, арест лидера Cobalt не сказался на деятельности остальных участников группировки - они по-прежнему продолжают атаковать финорганизации. В частности, эксперты Group-IB зафиксировали новую серию кибератак, направленных на банки в России, странах СНГ и зарубежные финансовые организации. В рамках атак 23 и 28 мая злоумышленники рассылали письма от производителя антивирусного ПО «Лаборатории Касперского» и Центрального европейского банка, содержащие вредоносные документы MS Word, открытие которых приводило к инфицированию систем банков вредоносным ПО. Набирают обороты и северокорейские хакеры. К примеру, кибергруппировка Andariel, по некоторым данным являющаяся подразделением печально известной группы Lazarus, провела вредоносную кампанию, нацеленную на объекты в Южной Корее. В ходе атак злоумышленники эксплуатировали уязвимость в AcubeFileCtrl.ocx ActiveX-компоненте для Samsung SDS Acube для заражения систем вредоносным ПО и хищения данных. В четверг, 31 мая, в течение получаса сервисы Amazon Web Services были недоступными для пользователей в регионе US-East-1 (восточной части США). Данные некоторых пользователей оказались потерянными безвозвратно из-за выхода из строя оборудования. Причиной отключения сервисов стала проблема в одном из дата-центров, отвечающем за регион доступности US-East-1. Сбой в электроснабжении вывел из строя незначительное число физических серверов и сетевых устройств дата-центра. Прошедшая неделя не обошлась и без сообщений об утечках данных. В частности, жертвами утечек стали два канадских банка - Bank of Montreal (BOM) и Simplii Financial (дочерняя компания Canadian Imperial Bank of Commerce). В первом случае в руки киберпреступников попала банковская и персональная информация порядка 50 тыс. клиентов, во втором злоумышленники завладели данными около 40 тыс. клиентов. Несмотря на многочисленные утечки данных в последнее время, обеспечение безопасности инфраструктуры по-прежнему не является приоритетом для компаний. Так, из-за недобросовестности подрядчика в открытом доступе оказались учетные данные, предоставляющие доступ ко всей IT-инфраструктуре крупнейшего медиа-холдинга Universal Music Group (UMG). Как оказалось, сторонняя компания, управляющая частью IT-систем UMG, настроила сервер Apache Airflow без парольной защиты. 30 мая сервис по продаже билетов Ticketfly временно приостановил работу из-за хакерской атаки, в результате которой была похищена часть клиентской базы данных. Ответственность за атаку взял на себя хакер под псевдонимом «IsHaKdZ». Злоумышленник осуществил дефейс главной страницы сайта и оставил сообщение, содержащее ссылки на файлы с персональной информацией, включая имена, физические адреса, номера телефонов и адреса электронной почты. Как стало известно, операторы вредоносного ПО VPNFilter, ранее заразившего по меньшей мере полмиллиона маршрутизаторов и NAS-устройств по всему миру, создали новый вариант ботнета после того, как старый был отключен сотрудниками ФБР. Новый ботнет атакует маршрутизаторы Mikrotik с открытым портом 2000, причем злоумышленников интересуют исключительно устройства, расположенные в украинских сетях. Как полагают ФБР и Министерство внутренней безопасности США, за кампанией VPNFilter может стоять группировка APT28, также известная как Fancy Bear, предположительно связанная с РФ.

-

- обзор

- инцидентов

-

(и ещё 5 )

C тегом:

-

Одним из наиболее резонансных событий минувшей недели стало предупреждение экспертов команды Cisco Talos о вредоносной кампании, в ходе которой хакеры заразили по меньшей мере 500 тыс. маршрутизаторов и устройств для хранения данных в более чем 50 странах мира. Вредоносное программное обеспечение, получившее условное название VPNFilter, поражает сетевую аппаратуру, в частности маршрутизаторы и накопители. С помощью вредоноса злоумышленники могут не только похищать данные о сайтах, но и выводить из строя цифровые устройства. Как предполагается, вредоносная кампания проводилась в рамках подготовки кибератаки на Украину. Согласно заявлению Службы безопасности Украины, подготовка кибератаки приурочена к финалу футбольной Лиги чемпионов в Киеве 26 мая. Спустя короткое время после сообщения Cisco Talos, Федеральное бюро расследований США заявило о пресечении деятельности данного ботнета, находившегося под контролем хакерской группировки Fancy Bear (также известной как APT 28, Sandworm, X-agent, Pawn Storm и Sednit). Еще одним громким событием предыдущей недели стало известие об обнаружении уязвимости в протоколе Z-Wave, используемом в порядка 100 млн устройств «Интернета вещей» (IoT). Проблема позволяет злоумышленнику, находящемуся в зоне действия протокола, осуществить атаку в процессе подключения устройств и взломать защищенное соединение. Эксперты Microsoft и Google обнаружили четвертый вариант нашумевших уязвимостей Meltdown-Spectre. Уязвимость может быть проэксплуатирована либо запущенным на уязвимом компьютере вредоносным ПО, либо авторизованным в системе злоумышленником для извлечения конфиденциальных данных из защищенной памяти ядра или приложения. Новый вариант затрагивает все современные процессоры, в том числе производства Intel, AMD, Arm, а также микропроцессоры IBM Power 8, Power 9 и System z. Несмотря на снижение курса криптовалют, интерес злоумышленников к цифровым деньгам не ослабевает. К примеру, криптовалюта Verge (XVG) второй раз за последние два месяца подверглась хакерской атаке. Злоумышленники проэксплуатировали уязвимости в блокчейне Verge и похитили около 35 млн монет XVG на сумму $1,7 млн. Первая атака была осуществлена в апреле нынешнего года. Тогда злоумышленники смогли похитить 250 тыс. монет XVG. В обеих атаках киберпреступники проэксплуатировали одну и ту же уязвимость в блокчейне. На прошлой неделе хакерская атака была осуществлена и на инфраструктуру криптовалюты Bitcoin Gold (BTG). Ее организатору удалось похитить средства на сумму более $18 млн. 21 мая администрация криптовалютного стартапа Taylor заявила о взломе, в результате которого неизвестные похитили средства, собранные во время процедуры ICO (первичное размещение монет), а также токены, принадлежащие администрации и активным участникам проекта. В общей сложности ущерб составил более $1,7 млн.

-

- обзор

- инцидентов

-

(и ещё 5 )

C тегом:

-

Если на компьютере или ноутбуке с операционной системой Windows 10 используется антивирусное приложение Avast, то установить обновление April 2018 Update (Windows 10 1803) на него будет невозможно до той поры, пока установлен антивирус. Изменения в порядок развёртывания очередного крупного апдейта корпорация Microsoft внесла после того, как в начале этой недели стало известно, что некоторые пользователи Avast столкнулись с проблемами. Вместо рабочего стола их компьютеры показывали чёрный экран без иконок, в ряде случаев сообщалось о появлении сообщения об ошибке на синем экране. Таким образом, в настоящее время у пользователей Windows 10 и Avast есть только два варианта действий: удалить антивирусное приложение, с которым несовместим April 2018 Update, либо отложить обновление. При этом представители Avast отказываются считать своё приложение виновным в сбое апдейта. Они утверждают, что в компании не смогли воспроизвести ошибки, на которые жалуются пользователи, и предполагают, что причины проблем могут скрываться в самом Windows 10 April 2018 Update. Расследование продолжается совместно с Microsoft, но на момент написания данной новости решение найдено ещё не было. Как только специалистам удастся воспроизвести ошибку и выяснить, что её вызывает, будет выпущено исправление.

-

- windows

- апрельское

- (и ещё 16 )

-

Прошедшая неделя оказалась чрезвычайно насыщенной различными событиями, в их числе очередная утечка данных пользователей Facebook, скандал вокруг американских компаний Securus и LocationSmart, предоставлявших правоохранительным органам США информацию о местоположении граждан, хакерские атаки на маршрутизаторы DrayTek, а также операция по пресечению деятельности пуленепробиваемого хостинга MaxiDed, услугами которого пользовались как киберпреступники, так и правительственные шпионы. Подробнее об этих и других инцидентах в кратком обзоре. Конфиденциальное данные порядка 3 млн пользователей Facebook, использовавших приложение myPersonality, почти четыре года находились в открытом доступе из-за небрежности ученых из Кембриджского университета. Как выяснилось, специалисты использовали данные, собранные через myPersonality в качестве основы для инструмента, подбирающего рекламу. Сведения привязаны к уникальным идентификаторам пользователей приложения и потенциально позволяют любому, у кого есть доступ к информации, выявить конкретного человека в Facebook. Свободный доступ к информации был только у исследователей, работающих в различных компаниях. Однако, один из ученых поделился своими учетными данными с работающими над курсовой студентами, а те, в свою очередь, непреднамеренно опубликовали их на GitHub. Минувшая неделя не обошлась без скандала. Как стало известно, четыре крупнейших оператора сотовой связи США (AT&T, Verizon, T-Mobile и Sprint) продают данные о местоположении клиентов в реальном времени сторонней компании LocationSmart. Сомнительная практика компаний была раскрыта после того, как одного из бывших полицейских шерифов уличили в отслеживании местоположения телефона одного из граждан без соответствующего ордера с помощью компании Securus, предоставляющей правоохранительным органам США услуги по отслеживанию телефонов. Вскоре после публикаций в СМИ Securus стала жертвой неизвестного хакера, которому удалось взломать серверы компании и похитить большой объем важных данных, в том числе логины и пароли тысяч клиентов Securus из правоохранительных органов. Кроме того, на сайте еще одного фигуранта скандала, компании LocationSmart, была обнаружена уязвимость, позволяющая хакерам следить за передвижениями миллионов американцев без их ведома. Хакеры активно эксплуатируют уязвимость нулевого дня в некоторых моделях маршрутизаторов тайваньского производителя DrayTek. Проблема позволяет осуществить CSRF-атаку, изменив настройки DNS для перенаправления пользовательских запросов на сервер злоумышленников, расположенный по адресу 38.134.121.95. По сообщениям на форуме Sky Community, атаки проводились в течение по меньшей мере двух недель. Полиция Нидерландов изъяла десять серверов, принадлежащих так называемому пуленепробиваемому хостинг-провайдеру MaxiDed, предоставляющему свои услуги распространителям детской порнографии и вредоносного ПО, операторам DDoS-ботнетов, кибершпионам и спамерам. Также правоохранители арестовали предполагаемых владельца и администратора сервиса, одного в Таиланде, а второго - в Болгарии. Оба являются гражданами Молдовы. Как стало известно, в течение последних нескольких недель ряд мексиканских банков стали жертвами хакеров, похитивших огромные суммы денег. С помощью поддельных запросов злоумышленники перевели средства на подставные счета, а затем быстро обналичили их. По имеющимся данным, атакующие могли похитить более $15 млн. 17 мая на сайте zywall.de, принадлежащему немецкому подразделению компании Zyxel, были обнаружены более 21 тыс. незаконно сделанных записей телефонных разговоров жителей Германии. Данные находились в открытом доступе на ресурсе более 13 часов. Сведения о звонках, совершенных с 11 ноября 2017 года, хранились на одном из серверов Zyxel в Дании. Файлы содержали телефонные номера абонентов и время вызовов. С какой целью компания вела записи и как долго они хранились в открытом доступе, в настоящее время неизвестно.

-

- обзор

- инцидентов

-

(и ещё 5 )

C тегом:

-

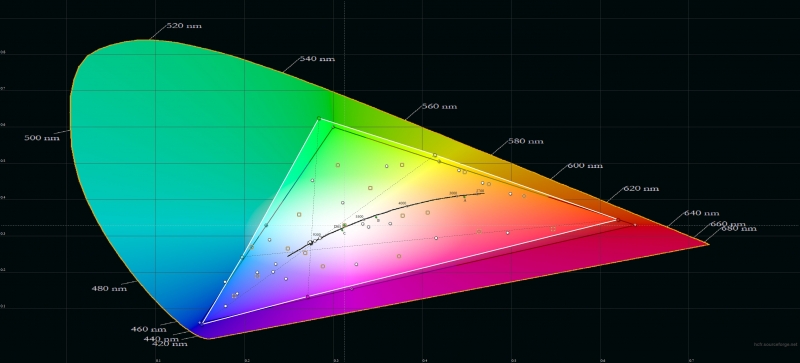

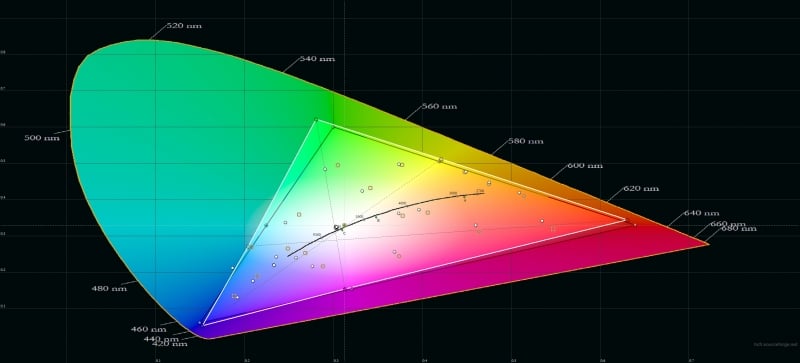

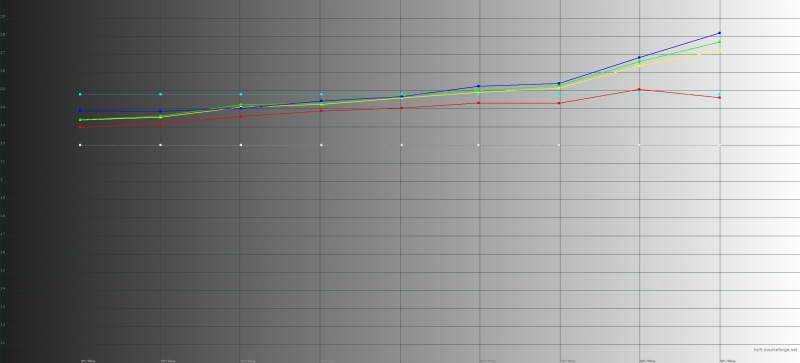

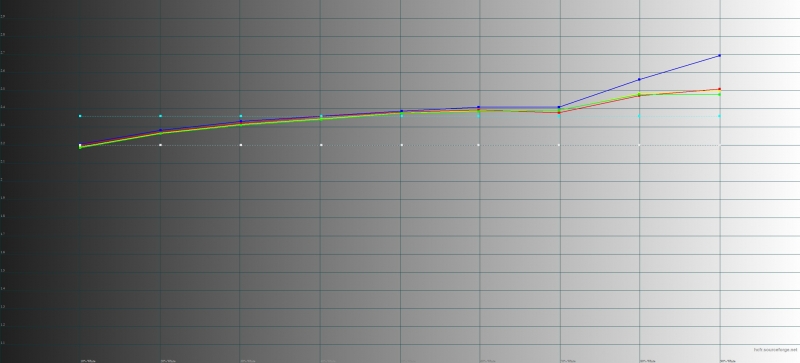

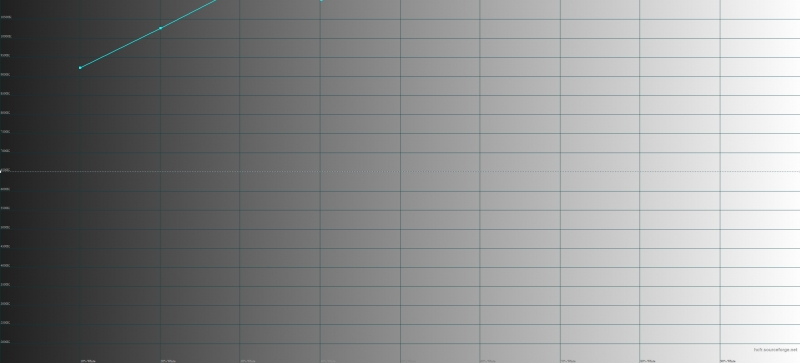

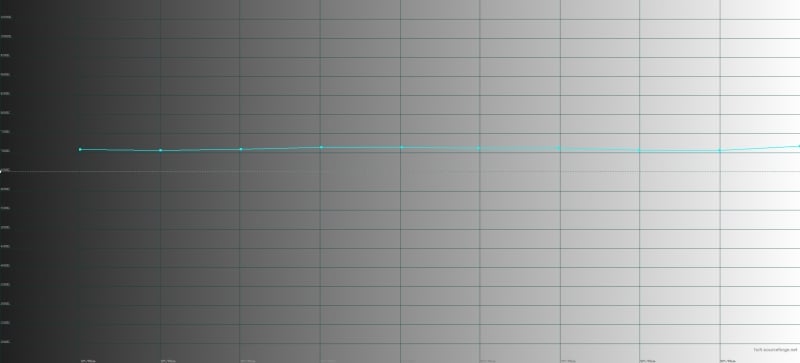

Hisense пришла в Россию не с несколькими моделями телевизоров «на пробу», как это обычно бывает, когда компании словно пробуют кончиком пальца ноги воду. Нет, это прыжок с разбега – с полноценным продуктовым семейством, пестрящим панелями самых разных категорий. N8700 – телевизор, близкий к вершине: жидкокристаллический, но со Smart TV, 4K, HDR и точечной светодиодной подсветкой На всякий случай напомним, что Hisense обладает очень внушительными производственными мощностями и способностями для собственной разработки: у нее 13 заводов в Китае и собственные комплексы в Египте, Мексике, Чехии, Южной Африке. Помимо этого, есть 12 научно-исследовательских центров в различных странах мира. Снова, как и в прошлом обзоре, проговариваем эту информацию, чтобы не объяснять в дальнейшем, откуда что берется. Мы это к тому, что Hisense — полноценный игрок рынка телевизионной техники, наряду с Samsung, LG, Sony и другими. Hisense N8700 – вторая по старшинству модель семейства ЖК-телевизоров Hisense. Верхнюю позицию занимает лазерный телевизор/короткофокусный проектор Laser TV, чуть пониже – N9700 с квантовыми точками, а за ним идет как раз N8700, которому тоже есть чем порадовать: тут и система Smart TV, и нативная поддержка разрешенияUltra HD (4K), и HDR10, и зональная светодиодная подсветка, и изящный корпус. Дизайн и конструкция Современный телевизор высокого уровня по возможности не должен отличаться от картины, которая висит на стене, – это давнее правило, которого придерживаются все производители. Причем если рамка вокруг картины будет как можно меньше, то это вообще приближение к идеалу. К тому же идеалу стремится и Hisense N8700. Рамка вокруг экрана практически отсутствует, за исключением нижней кромки, куда выведены динамики – отличное , к слову,решение как в плане внешнего вида (у телевизора появляется свое лицо и порода), так и в плане эргономики. Впрочем, об этом позже. Рамка выполнена из алюминия – передняячасть выкрашена в черный цвет и сливается с поверхностью экрана, а боковины не покрашены и блистают серебристым отливом. Толщина панели составляет 48 мм — вне зависимости от диагонали. У нас на тесте, к слову, побывал Hisense 65N8700. Цифра в начале индекса обозначает собственно размер экрана — 65 дюймов. Также существует версия на 55 дюймов. Если использовать телевизор с подставкой, общая толщина конструкции составит уже 262 мм. Подставка, кстати, тоже металлическая, в виде трех некрашеных ножек — смотрится довольно здорово и не занимает слишком много места. Весит Hisense 65N8700 28 килограммов – будьте к этому готовы. Поверхность экрана матовая, однако надеяться на то, что вы не увидите никаких бликов при просмотре телевизора днем в помещении с незашторенными окнами, не стоит. Яркости хватает, чтобы эфирные передачи смотрелись вполне нормально, но темные сцены, особенно при активации кинорежима, могут вызывать дискомфорт. ИК-датчик для работы с пультом дистанционного управления находится под нижней кромкой лицевой панели, корпусные клавиши управления расположены на тыльной панели. Сзади же располагаются и интерфейсные разъемы: 3 × HDMI (2 × HDMI 2.0 + HDMI 1.4), оптический аудиовыход, 3,5-мм мини-джек, аналоговый аудиовыход, композитный и компонентный разъемы, 2 × USB (USB 2.0 + USB 3.0), Ethernet (RJ-45) и два разъема для антенн — аналоговой и цифровой (DVB-T2/T/C/S2/S). Занятно, но набор разъемов здесь даже более скромный, чем в младшей модели N6700, – можно, наверное, это списать на более тонкий корпус. Есть в Hisense N8700 и беспроводной модуль. Это двухдиапазонный Wi-Fi 802.11 a/b/g/n/ac, за счет которого осуществляется работа Smart TV и управление телевизором при помощи смартфона или планшета. Bluetooth тут, к сожалению, нет – беспроводные наушники стандартной конструкции с этим телевизором использовать не получится. Пульт ДУ традиционный – обошлось без сенсорных панелей и дополнительных экранов. Smart TV Систему Smart TV мы подробно разбирали в обзоре модели Hisense N6700. Здесь остается лишь только повторить сказанное там. У китайской компании очень современная и актуальная платформа, мало в чем уступающая (если уступающая) аналогичным от привычных российских лидеров рынка. Да, возможно, не хватает большего количества российских приложений, но есть и даже немного неожиданный для компании-новичка набор партнерств — тут и Okko, и Megogo, и Ivi. Это не считая зарубежных партнеров — Netflix, ICFLIX, Youtube и так далее — с которыми у одного из мировых лидеров по продаже телевизоров по умолчанию не должно было быть проблем. Есть в интерфейсе, носящем имя VIDAA Lite, и приложения «Яндекса», и встроенный браузер Opera (уже совершенно точно без VPN). Сам интерфейс хорош: на стартовом экране мы видим ленту, состоящую из нескольких значков – помимо выбора источника изображения, работы с медиаконтентом, напрямую поступающим при помощи USB-порта, и настроек, тут также есть разделы «Приложения» и «Уведомления». Ленту можно редактировать по желанию, выкинув что-то, на ваш взгляд, ненужное или добавив в нее часто используемое приложение. Также есть и игровые сервисы — к телевизору можно подключить не только клавиатуру и мышь, но и геймпад. Впрочем, это довольно простенькие развлечения — настоящую консоль они не заменят. Изображение и звук Для Hisense N8700 заявлена сертификация HDR10 – и она не подразумевает каких-то серьезных допущений. Телевизор обязан обеспечивать высокую контрастность за счет локальной подсветки — и она тут есть. Да, она поделена лишь на 16 зон, а те самые «квантовые точки», на которые в последние годы делает упор проигравшая OLED-гонку Samsung, здесь отсутствуют, но этого хватает для достойной отработки ситуаций с резким перепадом контраста. Чуть сложнее дело обстоит с яркостью – для получения сертификата необходимо заявить пиковую яркость в 1000 нит. У меня достичь подобного уровня в процессе измерения не получилось, максимальный измеренный уровень при выкрученных до предела настройках – 548 кд/м2. Это уже больше похоже на правду, чем уровень 340-360 кд/м2 у N6800, для которого, впрочем, тоже заявлена поддержка HDR. Можно допустить, что в пиковые моменты N8700 способен задрать уровень до нужного. Измеренный уровень контрастности – 5262:1. Это даже выше заявленного производителем уровня (4000:1), но замеры делались с включенной системой адаптивной подстройки контраста под изображение. Дисплей телевизора Hisense 65N8700 сделан на основе VA-матрицы с нативным разрешением 3840 × 2160 (Ultra HD). Естественный формат изображения – 16:9. Есть система программного повышения разрешения для контента в меньшем разрешении – и работает она здесь на удивление здорово: картинка детализированная и очень резкая. Заявленный угол обзора составляет 178 градусов – действительно, картинка остается читаемой, даже если смотреть на экран от боковой грани. При отклонении взгляда на угол в 30-45 градусов, как оно бывает при коллективном просмотре, телевизор сохраняет цветопередачу, но жертвует контрастностью. Система настройки изображения достаточно подробна и обладает многими уровнями. Есть как набор базовых предустановок (стандартная, «день кино», «ночь кино», «ПК/игры» и «динамичный»), так и возможность работать с отдельными параметрами — контрастом, общей яркостью, яркостью подсветки, насыщенностью цвета. Также есть возможность регулировки упомянутого выше адаптивного контраста, локальной подсветки, сглаживания движения и так далее. При желании можно копнуть чуть глубже — настроить цветовую гамму вручную, выбрать цветовое пространство или отрегулировать баланс белого. По умолчанию на Hisense N6800 выставлен «стандартный» режим изображения. Часто покупатели даже телевизоров высокого уровня, способных обеспечить очень качественную картинку, не трогают настройки цветопередачи, «играя» только яркостью – так что обязательно стоит поговорить о том, как работает телевизор с настройками «из коробки». Заявленный цветовой охват – 66 % относительно стандарта BT.2020 (для сравнения: цветовой охват, подразумеваемый этим стандартом, на 72 % шире, чем цветовое пространство sRGB, то есть 66% от BT.2020 по меркам мониторов — это расширенный цветовой охват). Поддерживается 8-битный цвет плюс FRC-метод, позволяющий немного расширить цветовую палитру. Выше вы можете увидеть диаграммы измеренной цветопередачи в стандартном режиме изображения. Цветовая температура, к сожалению, зашкаливает. Можем увидеть на графике, что большая часть кривой просто не попадает в отображаемую зону. То есть в среднем она составляет более 10 500 К – и это никуда не годится. Даже любителям холодных цветов такое едва ли придется по вкусу, откровенный перебор. Средняя гамма составляет 2,48 – поведение гамма-кривых можете пронаблюдать на графике выше. Среднее отклонение DeltaE по таблице Color Checker, включающей оттенки серого и расширенный цветовой спектр, составило 8,65. Это очень слабый показатель для телевизора. При включении дневного кинорежима цветопередача и отображение оттенков серого улучшается кардинально. Средняя цветовая температура составляет 7 000 К, что тоже чуть холоднее должного, но уже в рамках приемлемого. Картинка приближена к оригиналу. Средняя гамма – 2,36. Не блестяще, но и страшного ничего в этом показателе нет. Среднее отклонение DeltaE по Color Checker составляет 3,95. В «фотошопе», может, работать на Hisense 65N8700 и не стоит, но в целом цветопередачу в дневном кинорежиме можно признать очень достойной. В Hisense N8700 есть режим с повышенной частотой смены кадров – 120 Гц вместо стандартных для современной панели 60 Гц. Тем не менее в динамичных сценах можно увидеть как шлейфы за движущимися объектами, так и артефакты. Однако по сравнению с тем, что мы видели у N6800, ситуация заметно лучше – играть на N8700 будет комфортнее, особенно при активации соответствующего режима. Звуковая подсистема включает в себя два динамика по 15 Вт без сабвуфера. Есть поддержка Dolby Audio (DD+) и DBX. На пользу идет и вывод звука на лицевую панель, и в целом достаточная для подобной системы мощность – звучит Hisense N8700 на удивление громко, чисто и хорошо. Как минимум для комфортного просмотра эфира или видео на Youtube такого звука точно хватит. Заключение Hisense N8700 предоставляет полный набор функций, которые подобают современному телевизору высокого класса: здесь и поддержка нативного 4К, и работа со стандартом HDR10 не только «на бумаге», и возможности довольно тонкой настройки изображения, и взрослая система Smart TV, которая позволяет в большей части ситуаций обходиться без внешних источников сигнала. Слегка расстраивает неудачная настройка картинки в режиме работы по умолчанию, но при переключении даже в дневной кинорежим ситуация заметно улучшается. Это хороший вариант универсального телевизора как для домашнего кинотеатра, так и для ежедневного просмотра.

-

- обзор

- 4k-телевизора

- (и ещё 4 )

-

Одним из наиболее резонансных событий прошедшей недели стало известие об уязвимости, затрагивающей все популярные операционные системы, включая Linux, Windows, macOS, FreeBSD и некоторые реализации гипервизоров Xen. Проблема представляет собой недоработку в дизайне, вызванную недопониманием разработчиками некоторых инструкций в руководствах Intel и AMD, и позволяет злоумышленникам в лучшем случае вызвать сбой в работе компьютеров на базе процессоров Intel и AMD, а в худшем - получить доступ к памяти ядра или перехватить контроль над системой. Разработчики вредоносного ПО для PoS-терминалов TreasureHunter опубликовали его исходный код на одном из хакерских форумов. В настоящее время неизвестно, по каким соображениям авторы вредоноса раскрыли его исходный код. Как полагают исследователи в области безопасности, в ближайшие несколько месяцев стоит ожидать появления большого количества вредоносных программ, разработанных на основе кода TreasureHunter. От взлома не застрахован никто - ни рядовые пользователи, ни даже профессиональные хакеры из поддерживаемых правительством группировок. Одной из таких жертв стали организаторы кибершпионской операции ZooPark, сфокусированной на странах Среднего Востока. Как стало известно журналистам Motherboard, неизвестному хакеру удалось похитить у кибершпионов кеш данных, собранных у их жертв на Среднем Востоке. Информация включают в себя текстовые сообщения, электронные письма и данные GPS, собранные с помощью инструментов ZooPark, аудиозаписи разговоров, полученные вредоносным ПО. В четверг, 10 мая, активисты, называющие себя Anonymous, взломали старую версию сайта Россотрудничества в ответ на действия Роскомнадзора, направленные на блокировку мессенджера Telegram. Неизвестные опубликовали обращение к ведомству, в котором обвинили его в разрушительных действиях против Рунета и бессмысленном вандализме. Авторы призвали считать взлом сайта «последним предупреждением» Роскомнадзору. В конце минувшей недели эксперты компании Radware предупредили пользователей Facebook о вредоносной кампании, в рамках которой злоумышленники через ссылки в соцсети распространяют вредоносное ПО Nigelthorn, способное красть учетные данные пользователей и устанавливать майнеры криптовалюты. Несмотря на многочисленные инциденты, связанные с утечками данных, многие компании, в том числе крупные, не предпринимают должных мер по обеспечению безопасности. В частности, крупнейший британский сотовый оператор EE (насчитывает порядка 30 млн абонентов) не обеспечил безопасность своего ключевого репозитория кодов, в результате чего авторизоваться в нем мог любой желающий с помощью установленных по умолчанию учетных данных.

-

- обзор

- инцидентов

-

(и ещё 5 )

C тегом:

-

Одним из самых обсуждаемых событий минувшей недели стало известие об очередных уязвимостях в процессорах Intel. Восемь проблем, получивших общее название Spectre Next Generation (Spectre-NG), связаны с одной и той же ошибкой в архитектуре. Intel характеризует четыре из восьми уязвимостей Spectre-NG как «высокой опасности», а оставшиеся четыре – как «средней опасности».Как отмечается, одна из уязвимостей упрощает атаки внутри системы, поэтому Spectre-NG представляет даже большую угрозу, чем Spectre. В настоящее время Intel работает над обновлениями, а также помогает разработчикам операционных систем подготовить свои патчи. Предположительно, Intel планирует две ветки обновлений. Первые будут выпущены в мае, а вторые – в августе. На прошедшей неделе сразу два сервиса – Twitter и GitHub – предупредили своих пользователей о необходимости смены пароля из-за внутренней ошибки. Что интересно, порталы столкнулись с практически одинаковой проблемой, в результате которой сотрудники сервисов могли видеть пароли в незашифрованном виде. Разработчики менеджера пакетов Node Package Manager (npm) пресекли распространение бэкдора, хитроумно спрятанного в популярном пакете (библиотеке) для JavaScript. Изначально бэкдор был обнаружен в «getcookies» - сравнительно новом пакете npm для работы с файлами cookie в браузере. Получив жалобы от сообщества npm, разработчики изучили пакет и обнаружили в нем сложный механизм получения команд от удаленного злоумышленника, способного атаковать любое приложение, где используется «getcookies». Бэкдор позволял атакующему внедрять и выполнять произвольный код на запущенном сервере. Как стало известно, хакеры активно сканируют Сеть на предмет уязвимых серверов Oracle WebLogic. Первые попытки сканирования были зафиксированы в середине апреля после того, как пользователь GitHub под псевдонимом Brianwrf опубликовал PoC-эксплоит для уязвимости CVE-2018-2628 в ключевом компоненте WebLogic – WLS, позволяющей неавторизованному злоумышленнику выполнить код на удаленном сервере WebLogic. В среду, 2 мая, неизвестные совершили кибератаку на сервер Агентства гражданской авиации Министерства экономики и устойчивого развития Грузии (GCAA), в результате которой оказались повреждены программы и заблокирована защищенная база данных. По мнению замглавы агентства Левана Каранадзе, хакеры могли преследовать финансовые цели, намереваясь потребовать выкуп за разблокировку базы данных.

-

- обзор

- инцидентов

-

(и ещё 6 )

C тегом:

-

Попытки заблокировать мессенджер Telegram в России и их последствия, утечка данных 48 млн пользователей соцсетей, включая Facebook, LinkedIn, кампании по эксплуатации уязвимостей в Drupal и Internet Explorer, уже ставшие привычными обвинения в адрес пресловутых «российских хакеров» стали наиболее обсуждаемыми событиями предыдущей недели. Подробнее об этих и других инцидентах - в кратком обзоре. Всю прошедшую неделю внимание пользователей Рунета было приковано к ситуации вокруг блокировки мессенджера Telegram. 16 апреля в рамках исполнения решения Таганского суда Москвы об ограничении доступа к Telegram на территории РФ Роскомнадзор начал блокировать подсети хостинг-провайдеров, в числе которых оказалось огромное количество ресурсов Amazon , Google , DigitalOcean , OVH, Hetzner, Online.net, Microsoft и других. На данный момент в связи с блокировкой в «черный список» Роскомнадзора внесены более 18 млн IP-адресов. Борьба Роскомнадзора с Telegram поставила под удар многие компании, не имеющие отношения к делу, в частности, наблюдались сбои в работе сервиса Viber, официальных дилерских центров Volvo и пр. Примечательно, что несмотря на все усилия надзорной службы, Telegram продолжает работать. 16 апреля Министерство внутренней безопасности США, ФБР и Национальный центр кибербезопасности Великобритании опубликовали совместный доклад, согласно которому финансируемые правительством «русские хакеры» атакуют по всему миру миллионы маршрутизаторов и другое сетевое оборудование, в том числе потребительского класса. Как сообщается в документе, злоумышленники взламывают уязвимые устройства с целью шпионажа и подготовки плацдарма для дальнейших атак. Днем позже министр по вопросам кибербезопасности Австралии Ангус Тейлор опубликовал официальное заявление, в котором назвал РФ виновной в осуществлении кибератак на австралийские компании в августе 2017 года. По словам министра обороны Австралии Марис Пейн, жертвами кибератак могли потенциально стать порядка 400 компаний. За последние несколько месяцев некорректно настроенные серверы Amazon S3 послужили причиной множества утечек данных, однако компании продолжают игнорировать проблемы собственной безопасности. На минувшей неделе исследователь безопасности Крис Викери обнаружил на некорректно настроенном сервере Amazon S3 данные 48 млн пользователей популярных соцсетей и сервисов, включая Facebook, LinkedIn, Twitter и Zillow. Данные принадлежали компании LocalBlox, специализирующейся на сборе различной информации. Файл размером 1,2 ТБ содержал имена, физические адреса, даты рождения, информацию о месте работы, IP-адресах и другие данные из профилей в LinkedIn, Facebook, Twitter и прочих сервисов. В настоящее время LocalBlox уже устранила проблему, закрыв доступ к серверу. В конце минувшей недели специалисты команды Qihoo 360 сообщили о вредоносной кампании, в рамках которой неизвестные злоумышленники эксплуатируют уязвимость нулевого дня в ядре браузера Internet Explorer. Проблема, которую эксперты описывают как «double kill», затрагивает все последние версии Internet Explorer, а также приложения, использующие ядро IE. В своем сообщении команда не раскрыла полную цепочку эксплуатации или подробности о том, кто может стоять за данной вредоносной кампанией. В середине апреля на портале GitHub был размещен РоС-эксплоит для критической уязвимости Drupalgeddon 2 в Drupal, затрагивающей все версии системы управления контентом за последние десять лет. Спустя несколько часов после публикации эксплоита, его активно начали использовать злоумышленники для установки на уязвимые серверы бэкдоров и майнеров криптовалюты. Эксперты Avast Threat Labs сообщили о вредоносной кампании, направленной на игроков в Minecraft. По данным экспертов, компьютеры порядка 50 тыс. пользователей оказались заражены вредоносным ПО, форматирующим жесткий диск, а также удаляющим резервные копии и системные программы. Вредоносный Powershell-скрипт распространялся через скины, загруженные с посторонних сайтов.

-

На минувшей неделе внимание общественности привлекли несколько инцидентов, в том числе взлом учетной записи сервиса Vevo на YouTube, очередные обвинения РФ в кибератаках и таинственное исчезновение 438 биткойнов, принадлежащих клиентам индийской биржи Coinsecure. Подробнее об этих и других событиях в кратком обзоре. В начале прошлой недели хакеры взломали учетную запись музыкального видеохостинга Vevo на YouTube и осуществили дефейс видеороликов ряда исполнителей, в том числе Шакиры, Селены Гомез, Дрейка и Тейлор Свифт. Злоумышленники, именующие себя Prosox и Kuroi'sh, изменили названия и обложки клипов и в ряде случаев заменили некоторые названия видео своими сообщениями, включая собственные псевдонимы наряду с призывом к «освобождению Палестины». По признанию одного из хакеров, дефейс был осуществлен «просто ради веселья». Глава Федеральной службы защиты конституции Германии Ханс-Георг Маасен заявил о «высокой вероятности» причастности российских властей к кибератакам на компьютерные сети правительства ФРГ в декабре минувшего года. При этом чиновник заявил, что у немецких властей нет доказательств причастности к атаке русскоязычной хакерской группировки APT28 (она же Fancy Bear, Sofacy, Pawn Storm и Sednit), подозреваемой в нападении на компьютерные сети нижней палаты Германии в мае 2015 года. Как стало известно в конце прошлой недели, индийская криптовалютная биржа «потеряла» 438 биткойнов (свыше $3 млн), принадлежащих ее пользователям. Согласно пояснению представителей компании, директор по безопасности биржи Амитабх Саксена снял некую сумму с целью перевести деньги клиентам, но «в процессе они куда-то пропали». Инцидент произошел 9 апреля нынешнего года. Пользователи заподозрили неладное, когда сайт Coinsecure внезапно перестал работать, а затем биржа прекратила принимать депозиты, сославшись на установку обновлений. Эксперты компании Menlo Security обнаружили интересную кампанию по распространению вредоносного ПО для хищения паролей FormBook, нацеленную на сектор финансовых и информационных услуг на Ближнем Востоке и в США. Отличительной особенностью данной кампании является использование многоступенчатого метода заражения, не требующего активации макроса в документах Microsoft Word, через которые распространялся вредонос. На прошедшей неделе владельцы серверов, использующих хостинг-панель VestaCP, начали массово сообщать об атаках на свои серверы. Проэксплуатировав уязвимость в VestaCP, злоумышленники осуществляли DDoS-атаки с помощью взломанных виртуальных серверов, направляя на жертв большой поток трафика. Специалистам компаний Abuse.ch, BrillantIT и Proofpoint удалось перехватить контроль над управляющей инфраструктурой одной из крупных сетей дистрибуции вредоносного ПО EITest. В состав сети вошло свыше 52 тыс. зараженных серверов. Эксперты BrillantIT смогли раскрыть метод подключения инфицированных сайтов к управляющей инфраструктуре и перехватить домен stat-dns.com, что позволило им захватить контроль над всей операцией EITest. Ежедневно ботнет обрабатывал трафик с более чем 52 тыс. зараженных сайтов, в основном ресурсов на WordPress.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

Прошедшая неделя ознаменовалась рядом инцидентов в области безопасности, в числе которых сообщения об атаках на критическую инфраструктуру различных стран, появление нового IoT-ботнета, кибертака на сеть криптовалюты Verge, возможная утечка данных клиентов авиакомпании Delta Air Lines и пр. Об этих и других событиях в кратком обзоре. На минувшей неделе специалисты команды Cisco Talos предупредили об атаках на объекты критической инфраструктуры по всему миру с использованием уязвимости в сетевых коммутаторах Cisco с поддержкой технологии SMI (Smart Install). По мнению экспертов, некоторые из этих атак были проведены группировкой, известной как Dragonfly, Crouching Yeti и Energetic Bear. Первые случаи эксплуатации данной уязвимости были зафиксированы в феврале 2017 года. В пятницу, 6 апреля, хакерская группировка JHT атаковала критическую инфраструктуру ряда стран, включая Иран и Россию, что привело к сбою в работе некоторых интернет-провайдеров, дата-центров и нескольких web-сайтов. Хакеры перезаписывали образ системы Cisco IOS и меняли конфигурационный файл, оставляя в нем сообщение с текстом: «Don't mess with our elections....» (Не вмешивайтесь в наши выборы) и изображением американского флага. Свои действия представители группировки пояснили тем, что «устали от атак поддерживаемых государством хакеров на США и другие страны». 3 апреля в системе управления перелетами Европейской организации по безопасности воздушной навигации (Евроконтроля) произошел масштабный сбой, из-за которого значительное количество рейсов были задержаны. Причины сбоя Евроконтроль не пояснил. На минувшей неделе эксперты Recorded Future сообщили о появлении нового ботнета, состоящего из более чем 13 тыс. устройств, в том числе «умных» телевизоров, web-камер и маршрутизаторов (в основном производства латвийской компании MikroTik). Жертвами ботсети уже стали три финансовые компании. Ботнет является разновидностью IoTroop и используется для осуществления DDoS-атак на финансовые фирмы. Как отметили специалисты, это самая масштабная кибератака со времен атаки ботнета Mirai в сентябре 2016 года. 4 апреля сеть криптовалюты Verge (XVG) подверглась мощной кибератаке, повлекшей за собой проблемы с майнингом у большинства пользователей. Воспользовавшись ошибкой в коде криптовалюты, неизвестный хакер смог обойти ограничение на выпуск блока раз в 30 секунд и добавлять новый блок в сеть каждую секунду. По оценкам пользователей, за три часа злоумышленник смог добыть криптовалюту на сумму более $1 млн, однако разработчики опровергли данное предположение, заявив, что непосредственно в блокчейн попала лишь часть блоков. Крупный авиаперевозчик Delta Air Lines предупредил о возможной утечке небольшой части платежных данных своих клиентов. Информация могла оказаться в руках хакеров в результате атаки на электронные системы одного из партнеров компании в сентябре-октябре 2017 года.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-