Поиск

Показаны результаты для тегов 'майнер'.

Найдено: 10 результатов

-

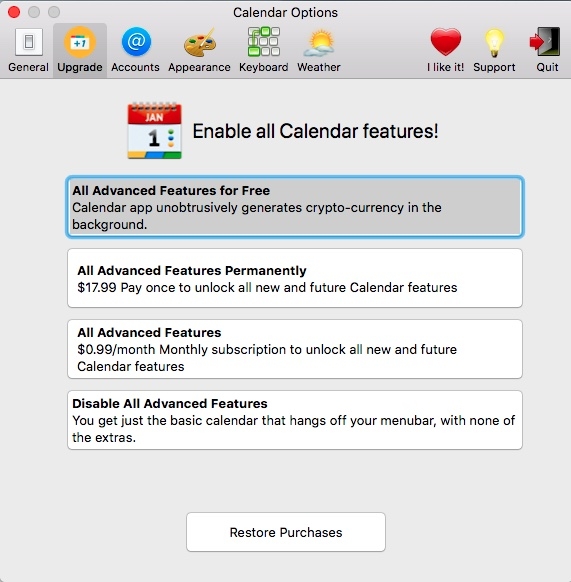

Приложение Calendar 2, которое его создатели позиционировали как замену стандартному календарю на macOS, исчез из App Store после того, как в нём появилась функция майнинга криптовалюты, выступавшая как замена премиум-подписке. Вслед за жалобами пользователей и публикацией на Ars Technica разработчик Qbix заявил, что уберёт функцию из «будущих версий приложения». Однако программа вообще исчезла из магазина, из-за чего до сих пор не ясно, нарушала ли она правила сервиса. До этого в macOS-версии App Store не было ни одного приложения, в котором можно было бы разблокировать платные возможности посредством майнинга криптовалюты. В Calendar 2 был интегрирован майнер Monero, который в прошлом году был задействован на The Pirate Bay — из-за него каждый посетитель популярного торрент-трекера невольно добывал для его владельцев криптовалюту. Qbix, в отличие от The Pirate Bay, не скрывала то, что в её приложение встроен майнер. Компания добавила соответствующую функцию в настройки Calendar 2 и заверила, что добыча криптовалюты начнётся только после того, как пользователь выберет нужную опцию.

-

На официальном сайте гидрометеорологического центра Украины обнаружен майнер Coinhive, позволяющий добывать криптовалюту Monero прямо в браузере пользователя. Об этом сообщил портал Altcoin.info. Примечательно, что наличие майнера в коде сайта никак не скрывалось. Скрипт был установлен в самом начале HTML-кода страницы на 35-й строке. Майнер не был спрятан в других файлах, не обфусцирован и не замаскирован какими-либо другими методами. По словам представителей гидрометцентра, в настоящее время код майнера удален и ведется расследование инцидента. Неизвестно, каким именно образом скрипт был внедрен на сайт. Напомним, ранее на сайте электронной регистратуры Министерства здравоохранения Сахалинской области также был обнаружен майнер криптовалюты Monero. Незадокументированный скрипт предназначался для добычи цифровых монет с помощью мощностей компьютеров посетителей регистратуры.

-

- сайте

- гидрометцентра

-

(и ещё 4 )

C тегом:

-

Приложение Calendar 2, которое его создатели позиционировали как замену стандартному календарю на macOS, исчез из App Store после того, как в нём появилась функция майнинга криптовалюты, выступавшая как замена премиум-подписке. Вслед за жалобами пользователей и публикацией на Ars Technica разработчик Qbix заявил, что уберёт функцию из «будущих версий приложения». Однако программа вообще исчезла из магазина, из-за чего до сих пор не ясно, нарушала ли она правила сервиса. До этого в macOS-версии App Store не было ни одного приложения, в котором можно было бы разблокировать платные возможности посредством майнинга криптовалюты. В Calendar 2 был интегрирован майнер Monero, который в прошлом году был задействован на The Pirate Bay — из-за него каждый посетитель популярного торрент-трекера невольно добывал для его владельцев криптовалюту. Qbix, в отличие от The Pirate Bay, не скрывала то, что в её приложение встроен майнер. Компания добавила соответствующую функцию в настройки Calendar 2 и заверила, что добыча криптовалюты начнётся только после того, как пользователь выберет нужную опцию. Вскоре выяснилось, что майнер включается сам по себе и потребляет гораздо больше ресурсов, чем должен. Вместо заявленных 10–20 % приложение затрачивало не менее 40 % вычислительной мощности компьютера. Qbix заявила, что уберёт функцию из своего продукта и «покинет бизнес майнинга». Apple так и не рассказала, нарушало приложение условия использования App Store или нет. Также по-прежнему не известно, кто решил удалить Calendar 2 из магазина — его разработчик или сам купертинский гигант.

-

«Доктор Веб» сообщает о появлении новой вредоносной программы, главной задачей которой является скрытый майнинг криптовалют. Зловред получил обозначение Android.CoinMine.15, но он известен также как ADB.miner. Заражению подвержены Android-устройства с открытым портом 5555, который используется интерфейсом отладчика Android Debug Bridge (ADB). В ОС Android отладчик ADB по умолчанию отключен, однако некоторые производители всё же оставляют его включенным. Кроме того, ADB по каким-либо причинам может быть включен самим пользователем. Сообщается, что под ударом оказались не только смартфоны и планшеты, но и «умные» телевизоры, телевизионные приставки, роутеры, медиаплееры и ресиверы. В процессе работы зловред в непрерывном цикле случайным образом генерирует IP-адрес и пытается подключиться к порту 5555. В случае успеха троян предпринимает попытку заразить обнаруженное устройство с использованием интерфейса отладчика ADB. В отдельном потоке Android.CoinMine.15 запускает приложение-майнер. Таким образом, вредоносная программа способна распространяться самостоятельно — без участия пользователя. Майнинговая функциональность зловреда может привести к заметному снижению быстродействия устройства, его нагреву, а также быстрому расходованию ресурса аккумулятора.

-

Исследователь кибербезопасности Ван Хуэй (Wang Hui) из 360Netlab опубликовал пост о том, что семейство вредоносных программ-майнеров криптовалюты под названием ADB.Miner начало быстро распространяться. Вредоносная программа имеет аналогичные возможности с червями и использует интерфейс отладки ADB на порт 5555 для распространения. Как правило, порт 5555 остается закрытым, однако инструмент отладки ADB, используемый для проведения диагностических тестов, иногда случайно может открыть его. Как только цель заражена, она продолжает сканировать порт 5555 для дальнейшего распространения и находит другие устройства с открытым портом, такие как смартфоны на базе Android, планшеты или смарт-телевизоры. «В целом, мы считаем, что вредоносный код, основанный на Android-интерфейсе ADB, теперь активно распространяет червей и заражает более 5000 устройств за 24 часа», — сообщает команда 360Netlab. — «Пострадавшие устройства активно пытаются передать вредоносный код дальше». Команда 360Netlab также отметила, что у майнера есть код Mirai в модуле сканирования. Mirai — это ботнет, который захватил миллионы уязвимых интернет-устройств для проведения DDoS-атак. Вредоносная программа содержит программное обеспечение для майнинга криптовалюты Monero (XMR).

-

На сайте электронной регистратуры Министерства здравоохранения Сахалинской области был обнаружен майнер криптовалюты Monero. Незадокументированный скрипт предназначался для добычи цифровых монет с помощью мощностей компьютеров посетителей регистратуры. Каким образом майнер был внедрен в сайт, неизвестно. Не исключено, что скрипт был добавлен системным администратором, или же ресурс был взломан хакерами. Майнер работал, пока у пользователя была открыта вкладка с сайтом. После ее закрытия процесс майнинга прекращался. Ни количество пострадавших посетителей сайта, ни сумма, которую удалось заработать с помощью майнера, не известны. Пресс-служба подтвердила наличие стороннего кода на старом сайте регистратуры (впоследствии он был удален). В настоящее время проводится переход на новый сайт, который планируется полностью завершить в следующем месяце. Напомним, в сентябре прошлого года был выпущен майнер криптовалюты Monero под названием Coinhive, представляющий собой JavaScript-библиотеку. Добавив ее на свой сайт, оператор может получать криптовалюту за счет мощностей компьютеров посетителей ресурса. Coinhive позиционируется создателями как способ монетизации сайтов без рекламы.

-

- сайте

- регистратуры

- (и ещё 5 )

-

Один из пользователей Facebook сообщил об обнаружении майнера на интернет-ресурсе 115.kz, предназначенном для отправки электронных обращений в органы прокуратуры РК. «Решил его посетить. И тут о чудо, у меня зависает компьютер. Вроде, кроме браузера ничего не запущено. Открываю диспетчер задач и вижу, что сайт 115.kz „сжирает“ все ресурсы моего центрального процессора. Выключаю — опять все нормально, загрузка не более 15%. Открываю сайт, 99%. Для тех, кто не понимает что это такое — это по всей вероятности ни что иное как „скриптовый майнинг“. Благодаря этой технологии можно намайнить себе такие криптовалюты как ZCash и Monero. Сайт 115.kz принадлежит генеральной прокуратуре РК. Что это? Сайт ген прокуратуры был взломан? Сайт посещает 10-11 тысяч людей в месяц. Не так уж и много, если честно, чтобы на этом зарабатывать, — написал Алибек Наримбай и озвучил еще оду проблему. — Сайт генпрокуратуры не обладает даже самым простым SSL-сертификатом шифрования, но для проверки штрафов требует ЭЦП клиента и его пароль. Как бы там ни было, но я побоюсь отправлять свое ЭЦП с паролем». Центр анализа и расследования кибератак проверил и подтвердил информацию о наличии майнера. «Есть вероятность того, что сайт генеральной прокуратуры был скомпрометирован и хакеры получили к нему полный доступ. Как мы ранее сообщали, наличие майнера может быть признаком взлома ресурса и в этой связи требует детального расследования инцидента», — заявили в ЦАРКА. По состоянию на 16:00 сегодняшнего дня проблема наличия майнера была решена, его отключили. Напомним — начало года ознаменовалось серьезными инцидентами в сфере информационной безопасности в Казахстане. Майнинговые скрипты были обнаружены на нескольких бухгалтерских ресурсах, после чего на «черном рынке» в интернете появилось объявление о продаже аккаунтов с сайта Balans.kz. Кстати, первые сообщения о массовом заражении казахстанских сайтов вирусами-майнерами появились еще в ноябре прошлого года. Как видим, владельцы ресурсов в Казнете не отнеслись серьезно к проблеме, в результате чего история и получила продолжение. Между тем, Министерство оборонной и аэрокосмической промышленности, в чью компетенцию входит вопрос информационной безопасности, уже выступило с обращением, в котором напомнило владельцам сайтов не только об админисративной, но и об уголовной ответственности за нарушение законодательства о защите персональных данных.

-

- портале

- генпрокуратуры

-

(и ещё 3 )

C тегом:

-

В расширении для браузера Google Chrome под названием Archive Poster обнаружен майнер криптовалюты Monero. По имеющимся данным, расширение используют более 105 тыс. пользователей, сообщает ресурс Bleeping Computer. Расширение позиционируется как модификация для сервиса Tumblr, позволяющая более удобно взаимодействовать с сообщениями из блогов других пользователей. Согласно отзывам пользователей, код майнера Coinhive для криптовалюты Monero появился в расширении в начале декабря текущего года. По словам исследователя безопасности Троя Марша, код был скрыт в файле JavaScript, загруженном с сайта https: [.] //c7e935.netlify ком / b.js «Далее b.js создает процесс whchsvlxch[.]site, который запускает три websocket-сессии для запуска процесса майнинга», - пояснил исследователь. Данные сессии содержат параметры конфигурации Coinhive. Вредоносный код был обнаружен в по меньшей мере четырех версиях расширения - от 4.4.3.994 до 4.4.3.998. На момент написания новости Archive Poster все еще доступно в официальном web-магазине Chrome. Ранее в прошлом месяце хакеры запустили массовую брутфорс-кампанию, направленную на сайты на WordPress по всему миру, в рамках которой злоумышленники пытались взломать ресурсы для установки майнера криптовалюты Monero.

-

- расширении

- archive

-

(и ещё 6 )

C тегом:

-

Бесплатный скрипт, используемый владельцами сайтов для всплывающих уведомлений об использовании файлов cookie, загружает на эти сайты инструмент для добычи криптовалюты в браузере. Скрытый майнер был обнаружен исследователем Виллемом де Гроотом на сайте крупнейшей в Нидерландах сети супермаркетов Albert Heijn. Проанализировав JavaScript-файлы сайта, де Гроот обнаружил файл cookiescript.min.js, загруженный с cookiescript.info. Данный домен зарегистрирован на сервис Cookie Consent, позволяющий создавать требуемые законодательством Евросоюза всплывающие уведомления об использовании сайтом файлов cookie. Сервис генерирует блок кода, который вебмастеры затем внедряют в свои сайты. Как оказалось, один из загружаемых с него JavaScript-файлов содержит майнер Crypto-Loot, позволяющий майнить криптовалюту Monero в браузере. Похоже, администраторам Cookie Consent стало известно о наличие майнера, так как сейчас в билдере всплывающих окон его больше нет. Тем не менее, сам сервис по-прежнему использует старую версию скрипта, содержащую Crypto-Loot. По данным американского исследователя Троя Марша, Crypto-Loot занимает третье место по популярности среди online-криптомайнеров после Coinhive и JSEcoin. Де Гроот обнаружил его как минимум на 243 сайтах.

-

- всплывающие

- уведомления

-

(и ещё 5 )

C тегом:

-

По мере роста популярности браузера Chrome растет и число вредоносных расширений для него. Злоумышленники используют «клоны» популярных плагинов для доставки рекламы, вредоносные расширения для подмены поисковых запросов или внедрения в браузер майнера криптовалюты Coinhive. ИБ-эксперт Лоуренс Абрамс обнаружил плагин Ldi, выводящий вредоносную активность расширений на новый уровень. Ldi не только устанавливает в браузере майнер Coinhive, но также использует учетную запись Gmail жертвы для регистрации бесплатных доменов с помощью сервиса Freenom. Расширение распространялось через сайты с JavaScript-уведомлениями, призывающими установить плагин. Когда пользователь пытался закрыть уведомление, автоматически открывалась страница Ldi в Chrome Web Store. Описание продукта было малоинформативным. «Не знаете, совместима ли ваша домашняя страница с Mac? Узнайте с Ldi», - гласило описание плагина. В настоящее время вредоносное расширение уже удалено из Chrome Web Store. Одними из первых в использовании Coinhive были уличены сайты The Pirate Bay и Showtime . В общей сложности тайным майнингом криптовалюты занимаются 220 сайтов.