Поиск

Показаны результаты для тегов 'исследователи'.

Найдено: 11 результатов

-

На сегодняшний день в мире существует две основные мобильные ОС: Android и iOS. Несмотря на то, что за последние годы они стали похожи друг на друга гораздо больше, чем раньше, они всё равно имеют немало отличий. Отличия есть и в пользователях данных систем. Как утверждают исследователи, 20% пользователей iOS ежедневно проверяют магазин приложений App Store. 32% пользователей делает это еженедельно. А вот среди пользователей Android лишь 9% ежедневно заходят в Play Store и 21% — еженедельно. Специалисты источника предполагают, что это обусловлено разным уровнем смартфонов. Тогда как Apple выпускает практически исключительно топовые аппараты, Android предлагает на порядок больший выбор, включающий также очень бюджетные устройства. И вот последние не позволяют своим владельцам пользоваться абсолютно любыми приложениями и играми с комфортом. По 17% пользователей каждой ОС полагаются на встроенную функцию поиска в магазинах приложений и лишь треть из них находит при этом что-то подходящее. Большинство же утверждает, что воспользоваться поиском в Сети проще. Тут стоит отметить, что имеется в виду не поиск конкретного приложения, а поиск «чего-то, что понравится». Есть разница и между тем, сколько платят пользователи iOS и Android. Почти для всех пользователей цена ПО является определяющим фактором. Однако при этом 45% опрошенных пользователей iOS имели пять или более платных приложений, тогда как среди пользователей Android этот показатель составил лишь 19%. Платно отключают рекламу также чаще пользователей iOS: 46% против 38%. В целом, учитывая среднюю стоимость смартфонов с iOS и Android, в таком распределении нет ничего удивительного.

-

- исследователи

- рассказали

-

(и ещё 5 )

C тегом:

-

Считывание теплового следа с цифровой панели набора пароля публика видела не раз в голливудских фильмах. И, согласно недавно опубликованной исследовательской работе трёх учёных из Калифорнийского университета Ирвина (UCI), тепловой остаток, оставляемый пальцами человека, действительно можно использовать для получения пароля. «Этот новый тип атаки позволяет злоумышленникам с тепловой камерой среднего диапазона определять клавиши, нажатые на обычной клавиатуре в течение одной минуты после того, как жертва осуществила ввод, — отметил участвовавший в исследовании профессор по компьютерным наукам UCI Джин Цудик (Gene Tsudik). — Если вы наберёте свой пароль и уйдёте или же отойдёте, кто-то может получить важные данные о вводе». Команда UCI назвала эту атаку Thermanator и уверяет, что её можно использовать для восстановления коротких строк текста: это может быть код подтверждения, банковский PIN-код или обычный пароль. Для работы атаки Thermanator злоумышленники должны иметь возможность использовать камеру с функциями тепловой записи сразу после ввода информации жертвой, причём камера должна хорошо видеть клавиши. Когда эти условия соблюдены, злоумышленник, даже не эксперт, может восстановить набор клавиш, на которые нажимала жертва, а затем собрать их в возможные строки для последующей атаки методом подбора по словарю. В экспериментах исследовательской группы принимал участие 31 пользователь, которые вводили пароли на четырёх разных типах клавиатур. Исследователи из UCI затем попросили восемь неспециалистов получить набор нажатых клавиш из записанных тепловых данных. Тест показал, что информации, полученной через 30 секунд после ввода пароля, достаточно, чтобы злоумышленник, не являющийся экспертом, восстановил весь набор нажатых жертвой кнопок. Частично восстановить данные можно в течение одной минуты после нажатия клавиш. Исследователи говорят, что пользователи, которые набирают тексты, нажимая по одной клавише двумя пальцами, постоянно глядя на клавиатуру, более уязвимы к тому, чтобы злоумышленники заполучили их важную информацию при помощи такого метода. Учитывая всё бо́льшую доступность качественных тепловизоров, это может стать проблемой.

-

- исследователи

- описали

- (и ещё 7 )

-

Исследователи из группы безопасности систем и сетей в Амстердамском свободном университете заявили, что обнаружили ещё одну критическую уязвимость в процессорах Intel. В отличие от Spectre и Meltdown, она не использует особенности реализации спекулятивного исполнения команд, но задействует технологию Hyper-Threading. Новая атака по сторонним каналам для многопоточных процессоров была назвала TLBleed, так как использует буфер ассоциативной трансляции (TLB) процессора — тип кеша, в котором хранится таблица соответствий для ускорения трансляции адреса виртуальной памяти в адрес физической памяти. Уязвимость TLBleed работает через Intel Hyper-Threading. Когда эта технология активна, каждое ядро может выполнять несколько потоков — как правило, два одновременно. Эти потоки совместно используют ресурсы внутри ядра, включая кеши памяти и буфер TLB. Когда две программы работают на одном ядре, один из потоков может следить за другим, изучая, как он обращается к различным ресурсам CPU. Из этих наблюдений зловред может определить содержимое закрытых для него разделов памяти, содержащих секретную информацию. Исследователи говорят, что им удалось использовать TLBleed для извлечения ключей шифрования из другой запущенной программы в 99,8 % тестов на процессоре Intel Skylake Core i7-6700K. Тесты с использованием других типов процессоров Intel тоже имели высокие показатели результативности атак. Для работы TLBleed нужно вначале установить вредоносное ПО на систему — иначе задействовать уязвимость нельзя. «Без паники: хотя речь идёт о крутой атаке, TLBleed — это всё же не новая Spectre», — сказал исследователь Бен Грас (Ben Gras). Это не означает, что TSBleed не следует воспринимать всерьёз. На прошлой неделе разработчики операционной системы с открытым исходным кодом OpenBSD отключили функцию многопоточности на процессорах Intel для защиты от этой уязвимости. Руководитель проекта Тео де Раадт (Theo de Raadt) намерен представить исследовательскую работу на конференции Black Hat в августе этого года, в которой покажет, почему они пошли на столь радикальный шаг. Однако Intel, похоже, не обеспокоена потенциальными угрозами, создаваемыми уязвимостью TLBleed. Компания не запрашивает номер CVE для этой дыры в безопасности и даже отказалась заплатить исследователям награду за выявленную ими ошибку. Intel отметила, что ПО и программные библиотеки вроде Intel Integrated Performance Primitives Cryptography U3.1, написанные с прицелом на постоянное время выполнения и независимые данные кеша, должны быть невосприимчивы к TLBleed. Господин Грас полагает, что процессоры AMD тоже могут быть подвержены подобной уязвимости, потому что поддерживают исполнение нескольких потоков одновременно.

-

- исследователи

- выявили

- (и ещё 6 )

-

Исследователи из Массачусетского технологического института (МТИ) разработали технологию, которая позволяет им обучать быстродвижущихся дронов в виртуальной реальности. Система под названием Flight Goggles снижает число столкновений беспилотников с посторонними предметами. Flight Goggles позволяет автономным дронам видеть и обучаться в виртуальной реальности, на самом деле находясь в пустом физическом пространстве. Система отслеживает движения беспилотника, с частотой 90 кадров/с показывает фотореалистичное изображение его местоположения и быстро передаёт картинку на процессор дрона. Исследователь Сертак Караман (Sertac Karaman) рассказал MIT News, что «дрон будет летать по пустой комнате и “воображать” совершенно иное окружение, обучаясь в нём». Тесты доказали полезность изобретения. За 10 полётов, двигаясь со скоростью 8 км/ч, беспилотник успешно пролетел сквозь виртуальное окно 361 раз, а «врезался» лишь три раза — без какого-либо ущерба. Во время реальных тестов, которые состояли из восьми полётов, дрон смог преодолеть реальное окно 119 раз. Всего шесть раз он врезался или потребовал человеческого вмешательства. «Если вы хотите быстро сделать высокопроизводительные вычисления, даже незначительные изменения в окружении приведут к падению дрона, — заявил Караман. — Вы не можете проводить обучение в таком окружении. Если вы хотите расширить границы того, насколько быстро можете производить вычисления, то вам нужно некое подобие виртуального окружения». Система Flight Goggles изначально предназначена только для воздушных аппаратов, но в будущем может пригодиться и в области обучения самоуправляемых автомобилей. Используя технологии захвата движения и виртуальной реальности, можно было бы размещать на маршрутах машин движущихся людей и предметы. Это позволило бы избежать множества несчастных случаев.

-

- исследователи

- начали

- (и ещё 6 )

-

Специалисты Московского физико-технического института (МФТИ) и российской компании Gero разработали систему на основе нейронной сети, позволяющую предсказывать вероятность смерти. Искусственный интеллект формирует прогнозы, используя показатели от обычного фитнес-трекера. Результат отображается в мобильном приложении Gero Lifespan, которое можно установить на смартфон или планшет. При разработке алгоритмов исследователи опирались на медицинские данные 10 000 человек, собранные в 2003–2006 годах в ходе национального исследования NHANES в США. В базе данных содержится информация о том, как люди с разным состоянием здоровья двигались во время непрерывного ношения фитнес-трекера: как часто переходили от движения к состоянию покоя, сколько шагов сделали, какая интенсивность физических нагрузок была максимальной. Создатели платформы научили нейронную сеть выявлять неблагоприятные тенденции: связывать определённые показатели и повторяющиеся последовательности движений с данными медицинских историй и результатами анализов. В итоге, искусственный интеллект научился точно выявлять испытуемых из группы повышенного риска и определять их биологический возраст. Кроме того, система может спрогнозировать вероятность наступления смерти. Ожидается, что предложенное решение будет полезно медицинским организациям и страховым компаниям.

-

- исследователи

- научили

- (и ещё 4 )

-

Команда учёных из четырёх университетов США обнаружила новый вариант атаки по сторонним каналам (side-channel attack), которая использует особенности спекулятивного исполнения в современных процессорах для извлечения важных данных из процессоров пользователей. По сути речь идёт об ещё одном варианте Meltdown- и Spectre-подобных атак, о которых общественность узнала в самом начале года. Впрочем, специалисты в своём исследовании отмечают, что в отличие от предыдущих уязвимостей, их метод атакует новую секцию процесса спекулятивного исполнения команд. Уязвимость получила имя BranchScope, потому что наиболее сходна со Spectre CVE-2017-5715 (branch target injection — целевое внедрение в ветвь). BranchScope позволяет злоумышленникам направить конвейер спекулятивных расчётов по нужному им пути для получения доступа к определённым областям памяти процессора и извлечения данных, доступа к которым в нормальных условиях у них нет. Уязвимость в целом работают похоже с CVE-2017-5715, но последняя нацелена на атаку буфера адресов ветвлений (Branch Target Buffer), который является компонентом кеша для операций прогнозирования ветвлений. В свою очередь BranchScope атакует предсказатель направленного ответвления (directional branch predictor) — процесс, который решает, какие спекулятивные операции выполняются. Учёные отмечают, что BranchScope — первая атака по сторонним каналам, которая нацелена непосредственно на предсказатель ветвлений, и что она может использоваться в том числе для извлечения содержимого, хранящегося в анклавах SGX, наиболее защищённых областях процессоров Intel. Исследовательская группа уже успешно проверила свой метод и доказала, успешное извлечение данных из последних чипов Intel, включая Sandy Bridge, Haswell и Skylake. Команда заявила, что атака может быть запущена из пользовательского пространства (без прав администратора) и имеет коэффициент ошибок менее 1 %. Специалисты также заявили, что поскольку речь идёт о новой атаке, в настоящее время нет никаких заплаток против BranchScope, а исправления против Spectre неэффективны. Впрочем, по их словам, закрыть уязвимость можно как аппаратными, так и программными средствами. Но в своём заявлении Intel утверждает обратное: «Мы работаем с этими исследователями и определили, что метод, который они описывают, аналогичен ранее известным вариантам атак по сторонним каналам. Мы ожидаем, что существующие программные исправления для известных уязвимостей такого рода, такие как использование криптографии с защитой от стороннего канала, будут также эффективны против метода, описанного в этом документе. Мы считаем, что тесное партнёрство с исследовательским сообществом является одним из лучших способов для защиты клиентов и их данных, и высоко ценим работу этих исследователей». Помимо Meltdown, Spectre и теперь BranchScope, недавно были обнаружены и другие варианты атак по сторонним каналам: SgxSpectre, MeltdownPrime и SpectrePrime.

-

- исследователи

- обнаружили

- (и ещё 5 )

-

В новом исследовании астрономы из Университета Нью-Гэмпшира, США, показывают, что уровень космической радиации оказался в последнее время значительно выше, чем предполагалось. Это может иметь негативные последствия для здоровья астронавтов, пребывающих в космосе продолжительное время, а также для спутниковых систем. «Результаты измерений уровня космической радиации, полученные за последние четыре года, демонстрируют увеличение, по сравнению с другими циклами солнечной активности, не менее чем на 30 процентов. Это говорит о том, что радиационная обстановка в космосе становится более опасной», - сказал Натан Швадрон (Nathan Schwadron), профессор физики Университета Нью-Гэмпшира и главный автор нового исследования. В своем исследовании команда Швадрона показывает, что крупные потоки галактических космических лучей становятся более интенсивными, чем когда-либо ранее за всю историю освоения космоса. Исследователи использовали данные, полученные при помощи инструмента CRaTER орбитального лунного аппарата НАСА Lunar Reconnaissance Orbiter (LRO). Согласно Швадрону и его коллегам такое увеличение интенсивности высокоэнергетического излучения, приходящего к нам из-за пределов Галактики, может быть связано с недавним аномально долгим периодом относительно низкой солнечной активности. При снижении солнечной активности уменьшается число пятен на Солнце и ослабляется магнитное поле светила, переносимое по нашей планетной системе с частицами солнечного ветра. Такое ослабление магнитного поля, экранирующего космические лучи, приводит к повышению уровня космической радиации, считают Швадрон и его соавторы. Исследование увидело свет в журнале Space Weather.

-

- угроза

- космической

-

(и ещё 4 )

C тегом:

-

Неизвестную ранее экзопалнету обнаружили исследователи из космического агентства NASA. Считается, что возможно на этом космическом теле могут обитать пришельцы. Эксперты полагают, что если инопланетяне существуют на этой экзопланете, то именно их появления могут замечать люди в разных уголках Земли. По предположительным расчетам, космическое тело находится в 11 световых годах от нашей планеты. Исследователи также полагают, что на поверхности обнаруженной экзопланеты может быть вода. Для более точного ответа, экспертам еще предстоит изучить космическое тело. На сегодняшний день учеными открыты 3,5 тысячи экзопланет.

-

- исследователи

- nasa

- (и ещё 10 )

-

Исследователи из Университета штата Нью-Йорк в Буффало нашли способ идентифицировать смартфон посредством анализа сделанной на него фотографии. Для этого они использовали изъян цифровой обработки изображений, называемый неравномерностью фоторезонанса (PRNU). PRNU возникает из-за несовершенства в производстве сенсоров камеры. Из-за вариаций миллионы пикселей в сенсоре могут создавать цвета чуть ярче или темнее нормы. Из-за этого на снимках возникают системные искажения. Невооружённым глазом это заметить невозможно — искажения, уникальные для каждой камеры, извлекаются специальными фильтрами. Обычно для такого анализа требуется 50 снимков, сделанных на одну камеру. Но исследователи выяснили, что в случае со смартфонами достаточно одной фотографии, поскольку сенсоры в них в десятки раз меньше, чем в традиционных цифровых фотоаппаратах. «Как и снежинки, каждый смартфон уникален, — заявил ведущий автор исследования Куй Рен (Kui Ren). — Каждое устройство, вне зависимости от производителя, можно определить с помощью микроскопических дефектов изображения, которые присутствуют на каждом снимке. Это то же самое, что подбирать пули к пистолету, только мы подбираем фотографии к камере смартфона». Исследование было проведено с использованием 16 тысяч изображений, 30 смартфонов iPhone 6 и 10 смартфонов Samsung Galaxy Note 5. Точность тестов достигла 99,5 %. По словам исследователей, однажды их достижение можно будет использовать для подтверждения личности при снятии наличных через банкоматы или совершении покупок. Фото, сделанное на смартфон клиента, будет использоваться для аутентификации.

-

- исследователи

- научились

- (и ещё 5 )

-

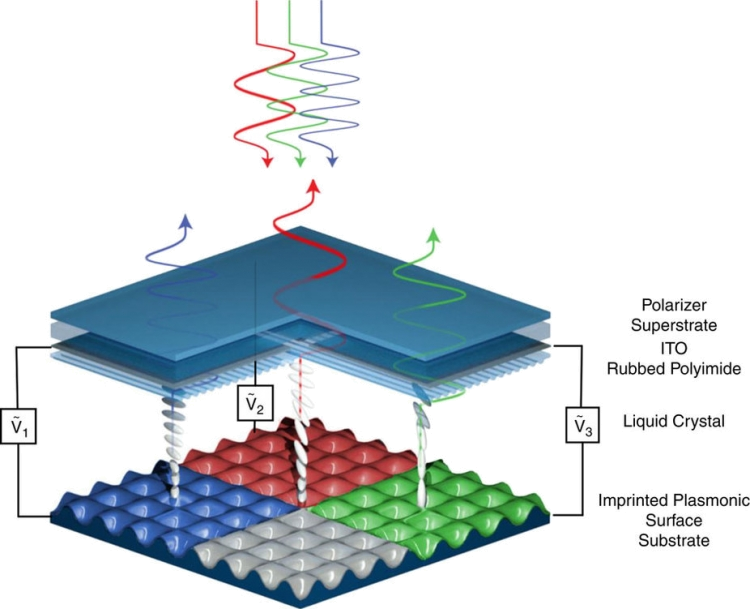

Исследователи Университета Центральной Флориды разработали поверхность, которая позволяет контролировать отдельные субпиксели экрана. Благодаря этому обычное разрешение ЖК-телевизоров и мониторов может утроиться. Команда раскрыла технические подробности исследования в журнале Nature. По сути, они нашли способ управлять субпикселями посредством изменения напряжения. Пиксели ЖК-экрана состоят из трёх субпикселей. Каждый из них отвечает за один из трёх цветов: красный, зелёный или синий. Белая подсветка активирует пиксель, а жидкокристаллический затвор определяет, какой субпиксель должен видеть зритель. Например, если пиксель должен быть синим, затвор перекрывает красный и зелёный субпиксели. Чтобы создать фиолетовый цвет, достаточно перекрыть только зелёный субпиксель. За то, насколько светлой или тёмной будет картинка, отвечает белая подсветка. Исследователи продемонстрировали метод, который полностью избавляет от необходимости использовать субпиксели. Он включает использование поверхности с тиснёной наноструктурой и отражающего алюминия. На тестовом устройстве сотрудники университета могли контролировать цвет каждого субпикселя по отдельности. Технология позволяет субпикселю показывать абсолютно любой цвет, а не только, к примеру, синий. Поскольку один субпиксель делает работу за три, потенциальное разрешение устройства увеличивается в три раза. К тому же, это означает, что каждый «мини-пиксель» всегда остаётся включенным. Благодаря этому экраны могут стать гораздо ярче. Теперь исследователям осталось показать, что технология работает с современным аппаратным обеспечением. «Мы можем использовать все наработки ЖК-технологии, — рассказал Дэниэл Франклин (Daniel Franklin), один из авторов работы. — Нам не нужно менять методы, которые использовались при её создании».

-

- исследователи

- нашли

-

(и ещё 5 )

C тегом:

-

Исследователи из Университета Карнеги-Меллон научились превращать практически любую поверхность в сенсорную панель с помощью небольшого количества токопроводящей краски. Система Electrick задействует технологию под названием электрополевая томография. Electrick разработал кандидат наук Ян Чжан (Yang Zhang). В системе используются небольшие электроды, прикреплённые к краям покрашенной поверхности. Технология превращает в чувствительную к прикосновениям панель дерево, пластик, гипсокартон, глину и даже желатин. Исследователи успешно оснастили возможностью сенсорного управления игрушки, гитары и стены. «Впервые мы смогли взять баллончик с краской и поместить сенсорный экран почти на что угодно», — заявил доцент Института человеко-машинного взаимодействия Крис Харрисон (Chris Harrison). «Как и многие другие сенсорные экраны, Electrick полагается на шунтирующий эффект — когда палец касается сенсорной площадки, она переводит часть электрического тока в землю, — говорится в отчёте. — Прикрепив несколько электродов к периферии объекта или проводящего покрытия, Чжан и его коллеги показали, что могут локализировать место и время шунтирования. Они добились этого, используя электрополевую томографию: последовательно пропустили небольшое количество тока через электроды в парах с учётом любых разностей напряжений». Авторы Electrick надеются, что технологию можно будет использовать для создания интерактивных стен или даже чехла для смартфона, который определяет положение пальца на задней крышке и позволяет таким образом взаимодействовать с приложениями. Чтобы краска не отслаивалась, на неё можно нанести защитное покрытие.

-

- исследователи

- научились

- (и ещё 6 )

.jpg.6c173faea2af229671cc05341256dd40.jpg)