Поиск

Показаны результаты для тегов 'вредоносного'.

Найдено: 7 результатов

-

Специалистам компаний Abuse.ch, BrillantIT и Proofpoint удалось осуществить синкхолинг (подмена и перенаправление трафика на подставные web-серверы) управляющей инфраструктуры сети EITest, состоящей из более чем 52 тыс. взломанных серверов. EITest, которую еще называют «королем дистрибуции трафика», используется злоумышленниками для перенаправления пользователей на вредоносные сайты, страницы с эксплоит-китами, в том числе Angler и RIG, мошенническими схемами техподдержки и пр. На подпольном рынке EITest появилась в 2011 году и изначально ее операторы использовали сеть только для собственных целей - в основном перенаправления трафика на сайты с набором эксплоитов Glazunov, служащего для заражения устройств трояном Zaccess. На тот момент EITest не представляла особую угрозу, однако в 2013 году ее создатели начали перерабатывать структуру сети и годом спустя стали сдавать ее в аренду другим вирусописателям. Согласно данным эксперта Proofpoint, известного как Kafeine, команда EITest начала продавать перехваченный трафик со взломанных сайтов по $20 за 1 тыс. пользователей. В начале нынешнего года специалисты BrillantIT смогли раскрыть метод подключения инфицированных сайтов к управляющей инфраструктуре и перехватить домен stat-dns.com, что позволило им захватить контроль над всей операцией EITest. Ежедневно ботнет обрабатывал трафик с более чем 52 тыс. зараженных сайтов, в основном ресурсов на WordPress. По словам исследователей, операторы EITest не пытаются восстановить контроль над сетью, не исключено, что они формируют новый ботнет. В настоящее время на подпольном рынке предлагаются услуги нескольких сетей для распространения вредоносного ПО, например, Fobos, Ngay и Seamless. Еще два игрока - Afraidgate и псевдо Darkleech - в последние несколько месяцев никак не проявляют себя.

-

- эксперты

- перехватили

- (и ещё 6 )

-

Об этом сообщили исследователи безопасности из команды Insikt Group компании Recorded Future. Сертификаты предназначены для цифровой подписи программного обеспечения разработчиками. Сертификат позволяет гарантировать пользователям, что код и содержимое являются безопасными для загрузки и установки. Большинство современных операционных систем по умолчанию запускают только подписанные приложения. Приложения с цифровой подписью сложно обнаружить с помощью решений сетевой безопасности. Согласно исследованию, оборудование, использующее технологию DPI (deep packet inspection, углубленная проверка пакетов) для сканирования сетевого трафика, становится менее эффективным, если вредоносное ПО использует легитимный сертификат. Специалисты выявили подпольный рынок по продаже легитимных сертификатов. Их стоимость варьируется от $299 до $1599 и выше за сертификаты расширенной проверки (Extended Validation Certificate, EV). Ассортимент включает сертификаты, выданные авторитетными центрами сертификации (ЦС), такими как Comodo, Symantec, Thawte и Apple. Одним из первых сертификаты для вредоносного ПО начал предлагать хакер под псевдонимом C@T. В марте 2015 года C@T предложил для продажи сертификаты Microsoft для подписи 32/64-битных версий различных исполняемых файлов, а также Microsoft Office, Microsoft VBA, Netscape Object Signing и Marimba Channel Signing. По его словам, сертификаты были выданы авторитетными ЦС. Примерно через два года еще три хакера начали предлагать услуги по продаже сертификатов на русскоязычных подпольных форумах. Из них двое до сих пор активно поставляют сертификаты злоумышленникам. Стандартные сертификаты подписи кода, выпущенные Comodo, которые не включают рейтинг репутации SmartScreen стоят $295. Покупателю, заинтересованному в сертификате расширенной проверки, выпущенном Symantec, придется заплатить $1599, что выше по сравнению с ценой сертификата от ЦС. Оптовые покупатели могут купить полностью аутентифицированные домены с EV SSL-сертификатами и возможностью подписи кода за $1799. При этом все сертификаты создаются для каждого покупателя индивидуально на основе данных, похищенных у различных компаний.

-

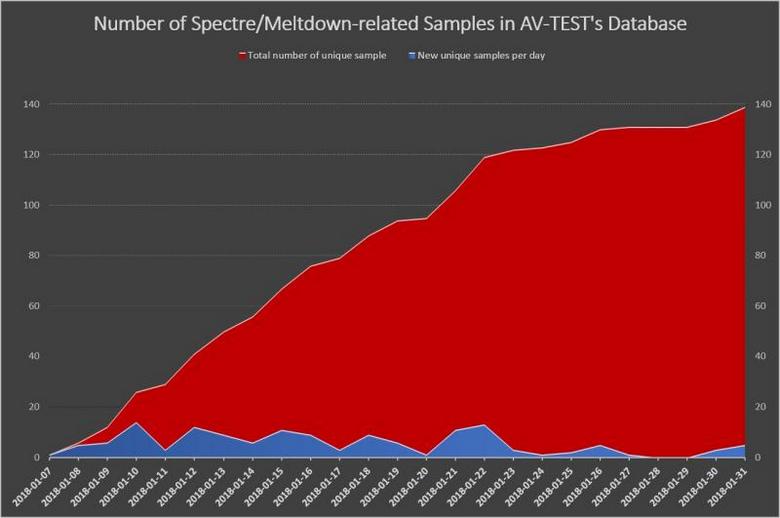

Прошёл примерно месяц с того момента, как Сеть наводнили публикации об уязвимостях в процессорах Intel, AMD и ARM. Напомним, они называются Meltdown и Spectre. На момент тех публикаций компании заявляли, что ещё не было зарегистрировано ни одной атаки, использующей эти уязвимости, хотя они и существуют, как оказалось, уже больше 20 лет. И вот вчера стало известно, что компания AV-Test, занимающаяся антивирусным ПО, ещё 17 января обнаружила 77 образцов вредоносного ПО, так или иначе связанных с теми самыми уязвимостями. 23 января их количество увеличилось до 119, а сейчас таковых уже более 130. Большая часть из них основана на коде PoC. Эксперты считают, что обнаруженные образцы вредоносного ПО всё ещё находятся на стадии тестирования, то есть это ещё не готовые вирусы. Предположительно, их создатели пока находятся в процессе разработки и тестирования таких решений. Учитывая тот факт, что уязвимостям в той или иной мере подвержены практически все существующие на рынке потребительские процессоры и однокристальные системы, ситуация в ближайшем будущем может сложиться весьма неприятная. Компаниям явно нужно поторопиться с выпуском нормальных заплаток. Facebook4 Twitter Вконтакте Одноклассники

-

Прикубанским районным судом города Краснодара осужден 42-летний житель Самарской области, обвиненный в разработке и распространении вредоносного ПО, сообщает пресс-служба прокуратуры Краснодарского края. Согласно материалам дела, хакер прибыл в Краснодарский край из Самарской области, где стал на дому заниматься разработкой программного обеспечения. Хакер размещал в интернете объявления, предлагая свои услуги по разработке программ. По одному из объявлений к нему обратился гражданин с просьбой разработать и продать вредоносное ПО, позволяющее уничтожать и блокировать компьютерную информацию, а также нейтрализовать средства защиты и незаконно получать доступ к данным. В итоге злоумышленник создал две вредоносные программы, за которые ему заплатили 6,8 тыс. рублей. В момент передачи программ хакер был задержан сотрудниками Управления ФСБ по Краснодарскому краю. В ходе судебного заседания вирусописатель был признан виновным по ч. 2 ст. 273 УК РФ (создание, использование и распространение вредоносных компьютерных программ) и приговорен к 1 году и 3 месяцам лишения свободы. Приговор пока не вступил в законную силу.

-

- краснодаре

- хакера

-

(и ещё 3 )

C тегом:

-

Восточноевропейская хакерская группировка FIN7 (также известная как Carbanak) взломала американские правительственные серверы для распространения вредоносных фишинговых писем, якобы отправленных от имени Комиссии по ценным бумагам и биржам США (Securities and Exchange Commission, SEC). Об этом сообщили исследователи безопасности из команды Cisco Talos. Проанализировав технологии, использовавшиеся при взломе, эксперты пришли к выводу, что атаки с большой долей вероятности являются делом рук хакерской группировки FIN7. В ходе фишинговой кампании хакеры использовали сложную технику взлома и рассылку, замаскированную под сообщения SEC об утечке финансовой информации из базы данных EDGAR. В письмах содержались вредоносные документы Microsoft Word. По словам исследователя безопасности Крейга Уильямса, данная вредоносная кампания была ориентирована на избранную группу предприятий в США, принадлежащих к различным отраслям, включая финансовую и страховую сферы, а также сектор информационных технологий. В данном случае действия злоумышленников черезвычайно сложно отследить из-за использования многоступенчатой цепочки заражения, эксплуатирующей функцию динамического обмена данными (Dynamic Data Exchange, DDE) в Microsoft Word для удаленного выполнения вредоносного кода. Кроме того, хакеры использовали команды DNS для установки скрытого соединения со скомпрометированным правительственным сервером, настроенном на автоматическую загрузку вредоносного ПО DNSMessenger на инфицированные компьютеры. Вредоносные документы запрашивали файлы с сервера, расположенного в штате Луизиана (сервер был отключен как только стало известно об инциденте). На сервере хранился исходный код, используемый для доставки дополнительных элементов цепочки атак. По словам экспертов, такой метод кибератаки весьма эффективен даже против крупных компаний или правительственных агентств. Несмотря на то, что Microsoft известно о проблемах в протоколе DDE, как правило использующемся для одноразовой передачи данных или непрерывного обмена обновлениями, компания так и не выпустила патч, исправляющий уязвимости. Использование DNSMessenger также является примечательным, поскольку данное ПО запрограммировано на идентификацию администратора скомпрометированной сети, предоставляя злоумышленникам возможность получить информацию о потенциальных объектах атаки. В последнее время FIN7 проявляет усиленную активность, и это только начало целой серии хакерских атак, предполагают эксперты. Считается, что группировка базируется в Восточной Европе и состоит преимущественно из русскоязычных хакеров. Напомним, ранее исследователи безопасности из компании ICEBRG сообщили о появлении в аресенале FIN7 новых техник доставки и обфускации вредоносного ПО.

-

Суд в США приговорил российского программиста Марка Вартаняна к пяти годам лишения свободы за участие в создании и распространении вредоносного ПО, предназначенного для хищения персональной финансовой информации. Об этом сообщает информагентство Associated Press. Вартанян, известный в Сети как Kolypto, в марте нынешнего года признал себя виновным в компьютерном мошенничестве. Вартаняну зачтется то время, которое он провел в заключении - хакер находится под арестом с 2014 года. После отбытия наказания он будет депортирован в Россию. По данным следствия, вредоносное ПО Citadel продавалось на закрытых русскоязычных хакерских форумах с 2011 года. Вредонос использовался в атаках на финансовые и правительственные институты по всему миру с целью хищения банковских данных и персонально идентифицируемой информации, что позволяло злоумышленникам получать прибыль. По оценкам экспертов, вредоносным ПО Citadel было инфицировано порядка 11 млн компьютеров по всему миру, а ущерб от атак составил более $500 млн. Вартанян работал над развитием и распространением вредоносной программы с августа 2012 года по июнь 2014 года. До апреля 2013 года он проживал в Украине, но затем переехал в Норвегию. Как отмечается, Kolypto не является непосредственным разработчиком Citadel, но принимал участие в усовершенствовании вредоносного ПО. Напомним, в сентябре 2015 года суд приговорил программиста из Санкт-Петербурга Дмитрия Белороссова (также известного как Rainerfox) к 4,5 годам тюремного заключения за инфицирование компьютеров жертв вредоносным ПО Citadel, а также создание и управление ботнетом, включающим более 7 тыс. устройств.

-

- соавтор

- вредоносного

- (и ещё 5 )

-

Исследователи SophosLabs сообщили о новой вредоносной кампании с использованием сразу трех образцов вредоносного ПО – AKBuilder, Dyzap и Betabot. AKBuilder представляет собой набор эксплоитов для создания вредоносных документов Word в формате RTF для последующей рассылки жертвам в фишинговых письмах. Исследователи обнаружили две версии инструмента – AK-1, эксплуатирующий уязвимости CVE-2012-0158 и CVE-2014-1761, а также AK-2 для уязвимости CVE-2015-1641. Dyzap является банковским трояном, загружающимся на системы жертв с помощью вредоносного ПО Upatre, которое распространяется через спам. Betabot – семейство вредоносных программ для взлома компьютеров и создания из них ботнетов. ПО используется для похищения паролей и банковских данных, а недавно также начало применяться в атаках с вымогательским ПО. Как сообщил старший исследователь SophosLabs Габор Саппанош, эксперты обнаружили фишинговую кампанию по распространению сразу трех вредоносов, названных ими «нечестивой троицей». Подделанные под заказ товаров электронные письма содержат вредоносное вложение в формате RTF, созданное с помощью AKBuilder. Документ в свою очередь загружает на систему жертвы два дополнительных трояна – Dyzap и Betabot. Dyzap похищает данные и отправляет на подконтрольный злоумышленникам C&C-сервер.

-

- обнаружены

- атаки

- (и ещё 4 )