Поиск

Показаны результаты для тегов 'взломать'.

Найдено: 10 результатов

-

На конференции по безопасности SEC-T исследователи из компании F-Secure Олле Сегердал (Olle Segerdahl) и Паси Сааринен (Pasi Saarinen) рассказали о найденном способе взлома современных компьютеров. Речь идёт об атаке методом холодной перезагрузки, известной хакерам с 2008 года, при которой злоумышленник, имея физический доступ, к компьютеру может получить ключи шифрования и другие ценные данные. Большинство современных компьютеров защищены от подобных атак. Они перезаписывают данные в ОЗУ, чтобы те не достались злоумышленникам. Однако специалисты F-Secure сумели найти способ блокировать процесс перезаписи, что позволяет затем использовать такой метод атаки. По данным исследователей, их способ сработает «почти на любом» современном компьютере, включая ноутбуки от крупнейших поставщиков, таких как Dell, Lenovo и даже Apple. Олле Сегердал заявил, что при наличии физического доступа к компьютеру злоумышленник может успешно провести атаку примерно за пять минут. Результаты исследования уже направлены компаниям Intel, Microsoft и Apple, но решения для данной проблемы пока не найдено.

-

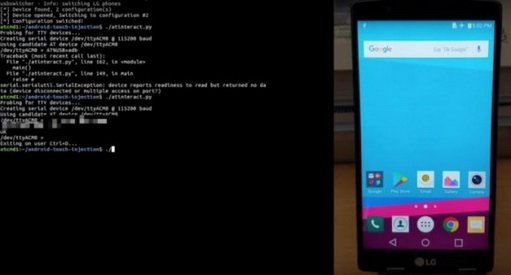

Современные смартфоны от более чем десятка производителей можно взломать с помощью команд для старых модемов. Об этом свидетельствует исследование, проведённое группой разработчиков из Флоридского университета, совместно с Университетом штата Нью-Йорк в Стоуни-Брук и Samsung Research America. AT-команды, также известные как набор команд Hayes, представляют собой набор команд, представленной компанией Hayes в 1977 году для своего модема Smartmodem 300 baud. Исследователи протестировали более 2 тысяч образов прошивок Android от 11 производителей смартфонов. Тестировались файлы ASUS, Google, HTC, Huawei, Lenovo, LG, LineageOS, Motorola, Samsung, Sony и ZTE. Все они оказались «с поддержкой» AT-команд. Для тестов была создана база из 3,5 тысяч уникальных команд. Подключившись к смартфону по интерфейсу USB, злоумышленник с помощью таких команд может получить доступ к важным функциям смартфона. А получить доступ по USB можно, если пользователь, например, поставит смартфон на зарядку на док-станцию в аэропорту. Таким способом исследователи взломали восемь смартфонов, включая Google Nexus 5, LG G4 и Samsung Galaxy S8+. Они смогли запускать скрытые меню и даже произвести сброс устройства к фабричным настройкам. Производителей уже уведомили о найденной уязвимости.

-

Две недавно обнаруженные уязвимости в протоколе передачи факсов могут превратить факсмильный аппарат в точку входа для проникновения хакеров в корпоративные сети. На конференции DEFCON в Лас-Вегасе специалисты компании Check Point представили атаку Faxploit на протокол передачи факсов T.30. Атака предполагает эксплуатацию двух уязвимостей переполнения буфера в компонентах протокола, обрабатывающих маркеры DHT и COM (CVE-2018-5924 и CVE-2018-5925 соответственно). По словам исследователей, злоумышленник может отправить по факсу особым образом сконфигурированное изображение, содержащее код для эксплуатации вышеупомянутых уязвимостей. Проэксплуатировав уязвимости, он получит привилегии для удаленного выполнения кода и сможет захватить контроль над факсимильным аппаратом. Далее злоумышленник может загружать и использовать инструменты для сканирования локальной сети и взлома подключенных к ней устройств. Исследователи представили видео, где запечатлена атака Faxploit. В ходе атаки эксперты скомпрометировали факсимильный аппарат и через него загрузили эксплоит EternalBlue для взлома компьютеров в локальной сети по протоколу SMB. Осуществить атаку чрезвычайно просто – достаточно лишь знать номер факса жертвы. Большинство организаций открыто публикуют свои контактные данные (в том числе номер факса) на своих сайтах, чем существенно облегчают задачу хакерам. Более того, для взлома факсимильного аппарата не требуется подключение к интернету, так как вредоносный код передается по телефонной линии. Единственный способ обезопасить себя от Faxploit – установить на устройства обновления безопасности. К примеру, компания HP уже выпустила патчи для своих принтеров Officejet «все в одном», куда также входит факс.

-

21-летний житель Кургана попытался взломать государственный сайт Ярославской области для майнинга криптовалюты, однако был вскоре задержан сотрудниками УФСБ по Курганской области. По словам правоохранителей, злоумышленник попытался взломать ресурс для использования служебного оборудования правительства.Хакер попытался подобрать пароль к сайту с помощью специального вредоносного ПО. Менее чем за час было совершено более 114 тыс. неудачных попыток подбора пароля, однако подозрительную активность заметили специалисты по безопасности правительства Ярославской области, после чего обратились в правоохранительные органы. В отношении злоумышленника возбуждено уголовное дело по ч. 1 ст. 273 УК РФ (создание, использование и распространение вредоносных компьютерных программ).

-

- курганский

- хакер

- (и ещё 8 )

-

Израильская компания Cellebrite, которая помогала ФБР взломать iPhone террориста, утверждает, что нашла способ разблокировать любой смартфон под управлением iOS 11. Фирма пока не сделала публичного заявления, но, по словам анонимных источников Forbes, последние несколько месяцев она работала над неназванными технологиями взлома мобильной операционной системы и рекламировала их правоохранительным органам, а также частным судебным экспертам по всему миру. В документации Cellebrite о сервисах продвинутой разблокировки и извлечения данных говорится, что компания способна обойти систему защиты «устройств Apple, включая iPhone, iPad, iPad mini, iPad Pro и iPod touch, работающих на 5–11 версиях iOS». Отдельный источник из области полицейской судебной экспертизы рассказал, что фирма может взломать iPhone 8. Он уверен, что это касается и iPhone X, поскольку система безопасности обоих устройств устроена примерно одинаково. Чтобы воспользоваться услугами Cellebrite, которая способна «определить и отключить PIN-код, графический ключ или пароль на экране блокировки нового устройства под управлением iOS или Android», спецслужбы сперва должны отправить смартфон компании. Последняя в своих лабораториях использует известные только ей уязвимости в мобильном устройстве, чтобы взломать его и либо передать заказчику, либо самостоятельно извлечь данные. Стоить всё это может относительно недорого — всего $1,5 тысячи за одну разблокировку. Согласно зарегистрированному в штате Мичиган ордеру, федеральные службы США уже опробовали новую технологию Cellebrite на iPhone X. В документе говорится о подозреваемом в торговле оружием Абдулмаджиде Саиде (Abdulmajid Saidi). Данные были извлечены из его смартфона 5 декабря, а судебное разбирательство намечено на 31 июля. Как именно был произведён взлом телефона и какие данные были из него изъяты, в ордере не сказано. Когда состоялся запуск iPhone X, многие предположили, что спецслужбам будет достаточно поднести телефон, оснащённый системой Face ID, к лицу подозреваемого. К тому же, ранее исследователи нашли способ обойти систему защиты с помощью маски.

-

В прошлом году в Агентстве национальной безопасности США были украдены важные данные, в частности, эксплойты уязвимостей. Предполагалось, что украденные тогда инструменты для взлома предназначались для более ранних версий Windows. Недавно на сайте BetaNews появилась информация о том, что теперь они могут потенциально повлиять на все операционные системы Microsoft, начиная с Windows 2000. Некоторые из украденных у АНБ эксплойтов были опубликованы в апреле 2017 года хакерской группировкой The Shadow Brokers. Наибольшую известность получил эксплойт EternalBlue, с помощью которого было произведено несколько массовых кибератак, таких как NotPetya, Bad Rabbit и WannaCry. Помимо EternalBlue, было опубликовано ещё несколько украденных эксплойтов, но они не были особенно популярными, потому что поражали только ограниченное количество версий Windows. Недавно исследователь безопасности, известный как Zerosum0x0, изменил исходный код для некоторых из этих менее известных эксплойтов, в результате чего они могут работать и запускать произвольный код на большинстве актуальных систем. Исследователь модифицировал три эксплойта: EternalChampion, EternalRomance и EternalSynergy. Они уже входят в состав Metasploit Framework и могут использоваться для взлома даже Windows 10, которая раньше считалась защищенной от украденных у АНБ эксплоитов. Microsoft устранила уязвимости, о которых идет речь, в последнем обновлении безопасности.

-

Американские военные чиновники выразили обеспокоенность уровнем кибербезопасности современных военных спутников США. По их словам, взломать спутники могут не только космические державы, такие как Россия и Китай, но и хакеры-любители. По словам заместителя председателя Объединенного комитета начальников штабов ВВС Пола Селвы, США сильно уступают России и Китаю в области кибербезопасности в космическом пространстве. «Космос - настоящее открытое пространство. Если у вас есть достаточно любителей с телескопами, вы можете обнаружить все спутники на низкой орбите Земли. Если вы знаете, где находятся все эти любители, вы можете точно отобразить их GPS-координаты, и сопоставить со временем, когда они увидели интересующий вас объект. Таким образом получается готовая система обнаружения целей», - сказал Селва. Как заявили представители Минобороны, РФ и КНР разрабатывают генераторы помех и перехватчики сигналов, позволяющие нарушить работу американских спутников. Сельва добавил, что и у России, и у Китая есть «утонченные радарные системы и утонченные системы космического обнаружения», которых более чем достаточно для обнаружения спутников.

-

- американские

- военные

-

(и ещё 5 )

C тегом:

-

Октябрьский районный суд Тамбова вынес приговор 36-летнему местному жителю на основании ч.1 ст.273 УК РФ (использование компьютерной программы, заведомо предназначенной для несанкционированного копирования компьютерной информации). По данным следствия, мужчина с помощью вредоносной программы взломал сайт одного из тамбовских ВУЗов, а также предпринял попытку взлома интернет-ресурса одного из федеральных министерств, однако в последнем случае атака была пресечена. Суд назначил хакеру наказание в виде 1 года 6 месяцев лишения свободы условно с испытательным сроком 1 год и штрафа в пользу государства в размере 15 тыс. рублей. Ранее Тюменский районный суд осудил многодетного хакера за взлом восьми сайтов.

-

В ходе конференции BSides в Лондоне ИБ-эксперт Росс Бевингтон продемонстрировал, как с помощью электронной сигареты можно взломать компьютер. Пока что его атака работает только на разблокированных системах, однако ее можно доработать и адаптировать под заблокированные, уверен Бевингтон. Взлом ПК через электронную сигарету базируется на том, что для подзарядки гаджеты зачастую подключаются не к электрической розетке, а к компьютеру через USB. Если внедрить в сигарету специальную микросхему, можно «убедить» компьютер, будто это клавиатура, и он начнет выполнять все отправляемые устройством команды. Существует и другой вектор атаки, предполагающий взаимодействие сигареты с трафиком. Описанный Бевингтоном метод имеет свои минусы. К примеру, сигарета не может вместить слишком длинный код. Тем не менее, данный недостаток можно устранить путем модификации сигареты. Многие пользователи уже испытали атаку и опубликовали видео на YouTube. В ролике, выложенном изданием HackRead, показано, как к ноутбуку подключается электронная сигарета, и система начинает выполнять посторонние команды. Одному из испытавших атаку пользователей под псевдонимом FourOctets удалось заставить компьютер воспринимать сигарету как клавиатуру, написав скрипт из менее чем 20 строк.

-

Специалисты компании Neseso предупредили об уязвимости в функции Wi-Fi Direct, проэксплуатировав которую злоумышленник может взломать «умные» телевизоры производства Samsung. Wi-Fi Direct - стандарт беспроводной передачи данных, позволяющий устройствам соединяться между собой напрямую без дополнительного промежуточного звена в виде маршрутизатора. Samsung использует данный стандарт для обеспечения подключения к телевизорам через смартфоны, ноутбуки или планшеты. Обнаруженная экспертами проблема содержится в реализации Wi-Fi Direct и заключается в том, что аутентифиция пользователей осуществляется только по MAC-адресу, тогда как другие производители применяют более надежные механизмы авторизации, например, с использованием PIN-кода или метода PBC (Push Button Configuration). Так как кто угодно может перехватить и подменить MAC-адрес, любой человек получает возможность взломать телевизор и получить доступ ко всем его сервисам, в том числе удаленному управлению и DNLA мониторингу, а также подключенным к нему устройствам. Эксперты протестировали атаку на устройстве Samsung UN32J5500 с версией прошивки 1480. По их словам, другие модели также, вероятнее всего, уязвимы к данной атаке. Исследователи проинформировали Samsung об уязвимости в середине марта нынешнего года, однако в компании заявили, что не рассматривают проблему как угрозу безопасности и не намерены выпускать обновление прошивки. Для предотвращения эксплуатации уязвимости специалисты рекомендуют отключать функцию Wi-Fi Direct каждый раз при включении или перезагрузке устройства.

-

- «умные»

- телевизоры

- (и ещё 7 )