Поиск

Показаны результаты для тегов 'уязвимости'.

Найдено: 51 результат

-

Недавно мы писали о том, что старший консультант по безопасности F-Secure Гарри Синтонен (Harry Sintonen) обнаружил неправильное стандартное поведение технологии Intel Active Management Technology (AMT). Это позволяет злоумышленнику при условии кратковременного физического доступа к компьютеру или ноутбуку получить возможность полного контроля над системой. Intel прокомментировала 3DNews эту информацию. Компания вначале выразила благодарность сообществу экспертов по IT-безопасности, которые обратили внимание на проблему, а затем отметила, что речь не идёт о технической проблеме или принципиальном недостатке технологии Intel Active Management Technology. Дело в том, что некоторые из производителей конечных устройств не защищают должным образом доступ к расширениям Intel Management Engine BIOS Extension (MEBx), через которые настраивается AMT. Поняв это, Intel рекомендовала производителям ещё в 2015 году по стандарту защищать доступ к MEBx с помощью пароля BIOS, используемого для ограничения доступа к остальным настройкам BIOS. Несмотря на это, новое исследование показало, что некоторые производители конечных ПК по-прежнему не защищают доступ к MEBx с помощью пароля BIOS. В результате неавторизованные пользователи при условии краткого физического доступа к ПК и в условиях отсутствия защиты MEBx действительно могут изменить настройки AMT. Поэтому в ноябре 2017 года компания выпустила обновлённую версию первоначальных рекомендаций от 2015 года с целью подтолкнуть производителей оборудования устанавливать более безопасные стандартные настройки. В частности, компания рекомендует производителям использовать опцию BIOS, отключающую предоставление USB, и по умолчанию активировать её, сделав доступ к MEBx более контролируемым. Корпорация подчеркнула, что задача обеспечения безопасности её клиентов имеет самый высокий приоритет и пообещала регулярно обновлять руководство для производителей систем, чтобы последние были в полной мере осведомлены о мерах по обеспечению защиты данных пользователей.

-

- intel

- опровергла

-

(и ещё 5 )

C тегом:

-

Компания Microsoft, которая вчера приостановила распространение обновления Windows, закрывающего уязвимости Meltdown, на системах с процессорами AMD, где оно вызвало серьезные проблемы – многие компьютеры вообще перестали загружаться, теперь рассказала о влиянии заплаток на производительность систем на основании собственных тестов. Итак, хорошей новостью является то, что для подавляющего большинства пользователей с новейшими компьютерами под управлением ОС Windows 10 обновление не окажет какого-либо заметного воздействия на производительность. А вот для пользователей, использующих более старые машины под управлением ОС Windows 7 или Windows 8 все уже не столь радужно, в данном случае снижение производительности будет более существенным. По словам Microsoft, наиболее существенным снижение производительности будет на системах с процессорами Intel поколения Haswell (2015) и старше. В настоящее время Intel вместе с производителями ПК готовят соответствующие патчи, но, откровенно говоря, большинство машин пока так и не получило апдейт. Ранее Intel обещала «пропатчить» большинство уязвимых систем до конца этого месяца. Ни для кого уже не секрет, что эти обновления приведут к падению производительности, но степень снижения, как подчеркивают в компании, будет зависеть от типа выполняемых задач и возраста системы. В Microsoft предупреждают, что большинство тестов за последнее время «не включают все патчи, касающиеся и ОС, и процессора». В официальном блоге руководитель подразделения Windows Терри Майерсон рассказывает, что на машинах с процессорами Skylake, Kaby Lake или более новыми чипами, работающими под управлением Windows 10, снижение производительности измерялось «однозначным числом». Другими словами, падение не достигало и 10%. Также Microsoft рассчитывает, что большинство пользователей не заметят этого воздействия, поскольку эти операции выполняются в течение нескольких миллисекунд. В случае более старых машин с процессорами Haswell и старше падение будет более ощутимым. Увы, здесь никаких цифр Microsoft не приводит. Это наталкивает на мысль, что все очень плохо и падение может достигать тех 35%, о которых говорили ранее. Microsoft также предупреждает владельцев систем под управлением ОС Windows Server, особенно тех, у кого основным сценарием является работа с интенсивным вводом-выводом данных. «Windows Server и любое приложение с интенсивным вводом-выводом данных демонстрирует более значительное снижение производительности с включенными исправлениями. Именно поэтому надо очень ответственно подойти к вопросу оценки рисков возможности запуска непроверенного кода через Windows Server, чтобы найти необходимый баланс между безопасностью и производительностью в конкретной среде». По сути, Microsoft предостерегает IT-компании от поспешной установки исправлений и советует хорошо подумать, стоит ли их устанавливать вообще. Это весьма необычно слышать от Microsoft совет о том, что, возможно, не нужно пропатчивать сервера. Впрочем, Meltdown и Spectre – это весьма необычные уязвимости, которые сложно эксплуатировать.

-

- microsoft

- рассказала

- (и ещё 12 )

-

Как известно, в процессорах Intel недавно обнаружены две уязвимости, получившие обозначения Spectre и Meltdown. Производители уже начали выпускать обновления программного обеспечения, устраняющие их. В частности, компания Microsoft 3 января выпустила соответствующее обновление ОС Windows 10. Как выяснилось, некоторые пользователи, установившие это обновление, столкнулись с тем, что их компьютеры оказались парализованы — ОС не загружается. Ирония заключается в том, что из строя выходят системы на процессорах AMD, которые не имеют уязвимости Meltdown из-за особенностей архитектуры. Компания Microsoft временно прекратила распространение обновления на системах с процессорами AMD. Судя по сообщениям пострадавших, проблема встречается далеко не на всех процессорах AMD. Говоря конкретнее, только на сравнительно старых моделях Athlon и Sempron.

-

- обновление

- выпущенное

- (и ещё 8 )

-

Как известно, уязвимости, недавно найденные в процессорах Intel, затрагивают и продукцию ARM. Другими словами, под угрозой взлома находятся смартфоны и планшеты на однокристальных системах, в конфигурацию которых входят процессоры на архитектуре ARM. К счастью, уязвимости, получившие названия Meltdown и Spectre, можно прикрыть программным путем. Конечно, для этого производители оборудования должны выпустить соответствующие «заплатки». Компания Essential на днях сообщила, что такая «заплатка» включена в январское обновление для смартфонов Essential Phone. Обновление носит номер версии NMJ88C.

-

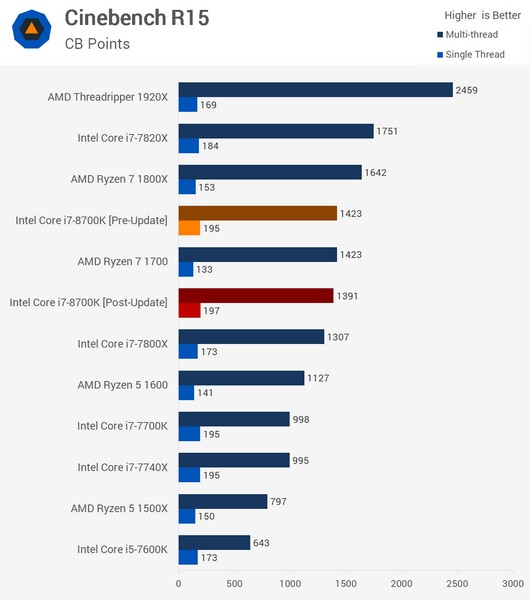

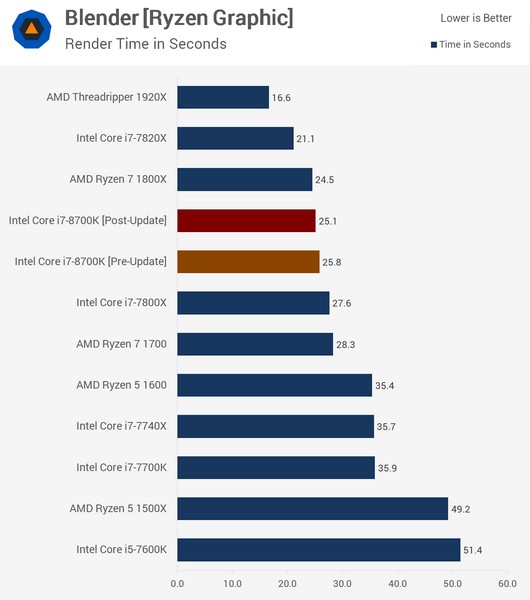

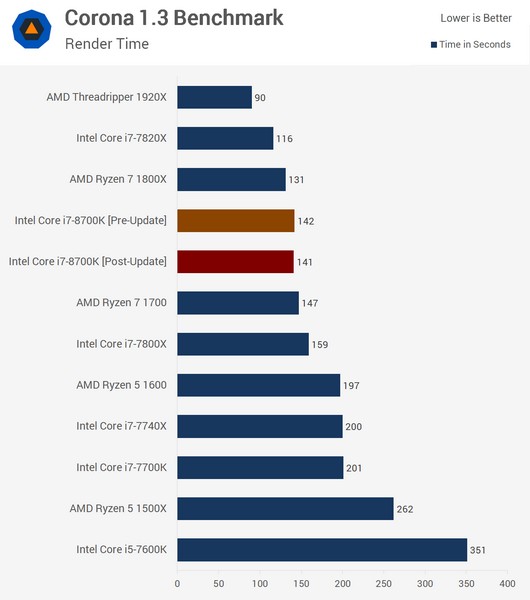

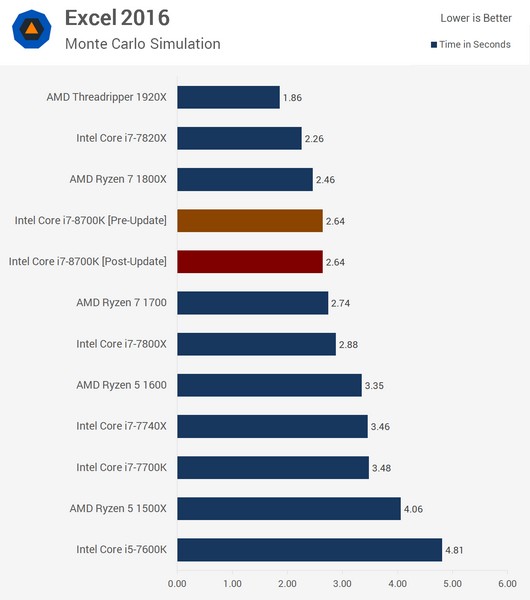

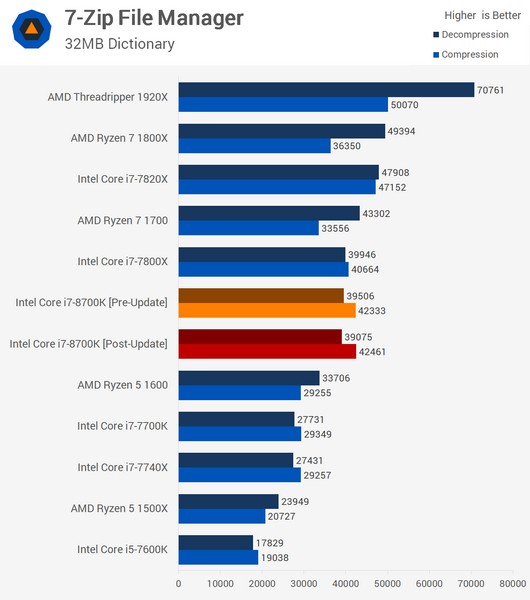

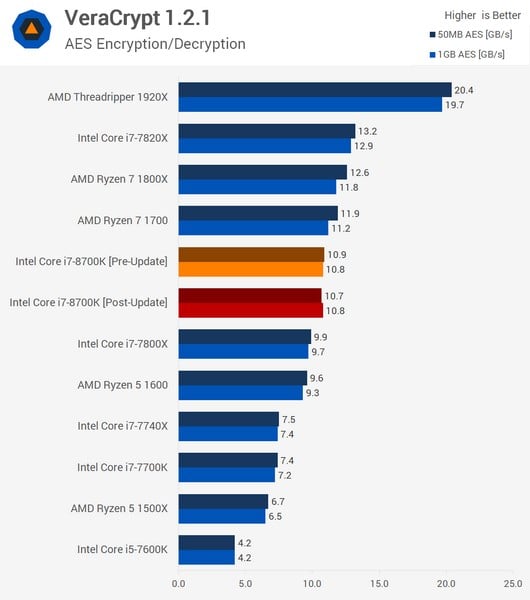

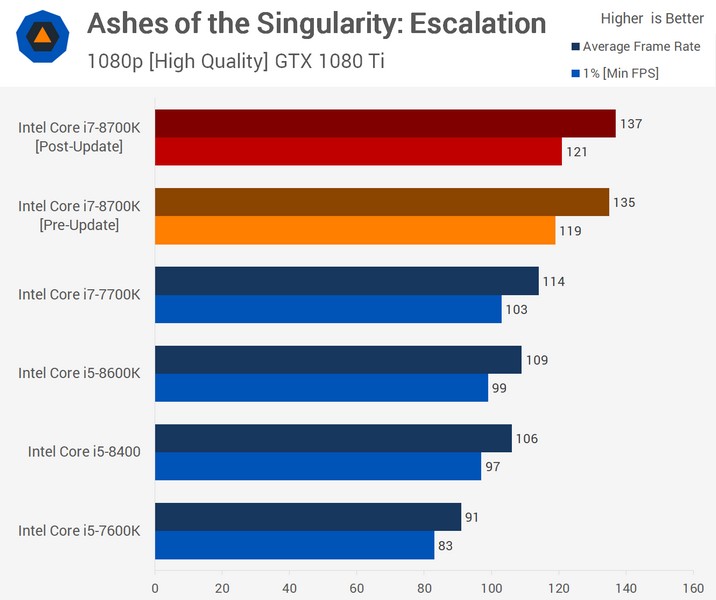

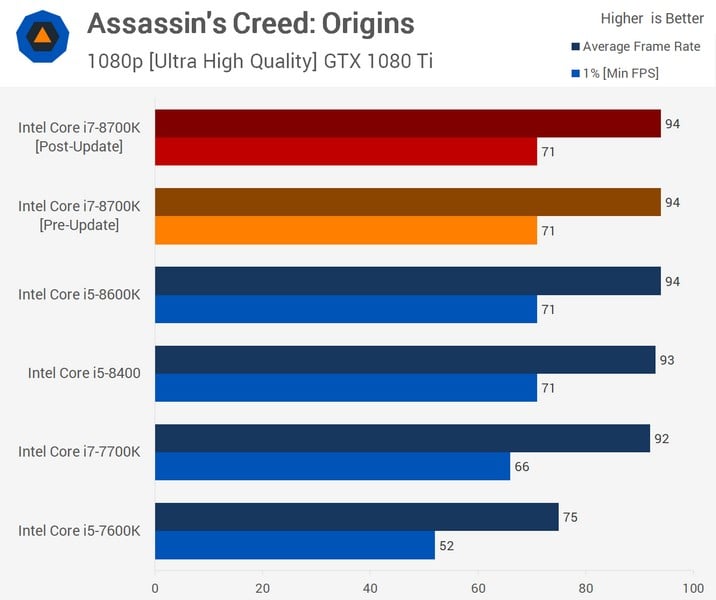

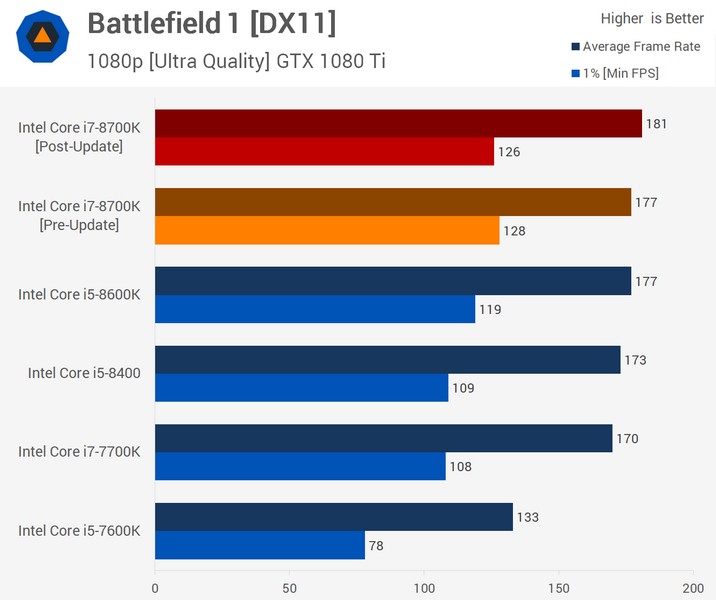

Вчера можно было ознакомиться с первыми тестами процессоров Intel после использования заплаток для устранения уязвимостей. Но эти тестирования проводились в ОС Linux, да и набор ПО был далёк от обычного пользователя. Теперь же появились исследования, проведённые в ОС Windows 10 с нормальным набором программ. Как можно видеть, никакого существенного падения производительности не наблюдается. Собственно, в большинстве случаев разница и вовсе укладывается в статистическую погрешность. Таким образом, обычные пользователи не должны почувствовать никаких изменений. Правда, пока это справедливо лишь для самых новых CPU Intel, но источник пообещал провести аналогичные тесты и с более старыми процессорами.

-

- тесты

- показывают

- (и ещё 11 )

-

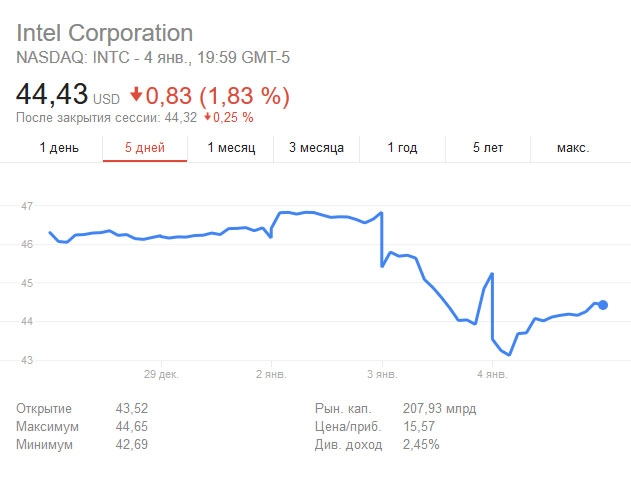

Исполнительный директор Intel Брайан Кржанич (Brian Krzanich) удачно продал значительную часть своих акций. Сделано это было до падения котировок, вызванных публикацией данных об уязвимости процессоров, связанных со спекулятивным исполнением команд. Она затрагивает почти все современные чипы, но решения Intel — в особой степени. Хотя общественность узнала о проблеме только сейчас, технологические лидеры отрасли были в курсе в течение месяцев. В частности, Intel была осведомлена компанией Google ещё в июне, о чём поведал представитель компании изданию Business Insider. Это означает, что в Intel хорошо осознавали последствия проблемы до того, как господин Кржанич избавился от значительной части своих ценных бумаг. Генеральный директор Intel получил 29 ноября внушительную сумму денег в размере $24 млн за счёт продажи акций, которыми владел, а также применения своих опционов на акции. Такая крупная операция в тот момент удивила участников рынка акций и привлекла немалое внимание. Особенно потому, что Браян Кржанич оставил у себя лишь 250 тысяч акций Intel — минимум, требующийся от него в соответствии с трудовым договором. Но теперь, когда публика узнала о серьёзной уязвимости и об осведомлённости руководства Intel на этот счёт, а также на фоне заметного падения курса ценных бумаг этой компании, такая массовая распродажа вызывает ещё больше вопросов. Представитель Intel, впрочем, уверяет, что продажа акций руководителя планировалась давно и, хотя была осуществлена через месяцы после того, как компания узнала об уязвимости, никак с этим не связана. Чтобы избежать обвинений в торговле на основе инсайдерской информации, руководители часто используют метод автоматической продажи части своих акций или проведения опционов по заранее намеченному и опубликованному графику, обычно в соответствии с Правилом по торговым планам 10b5-1(c). Согласно документам Комиссии по ценным бумагам США (SEC), исполнительный директор Intel продал в ноябре 245 743 акций, которыми владел, и 644 135 акций в рамках опционов в соответствии именно с таким торговым планом. Но, согласно тем же документам, господин Кржанич оформил план распродажи 30 октября. И хотя представитель Intel уверяет в отсутствии связи крупной финансовой операции с информацией об уязвимости, указанные сроки вызывают законные вопросы. Да и в целом эта история, напоминающая бегство капитана с судна во время бури, работает против репутации компании, наверняка оказывая немалое влияние на уровень падения курсов акций Intel.

-

AMD вслед за Intel и ARM тоже опубликовала на своём сайте официальное заявление относительно потенциальной проблемы безопасности, связанной с архитектурами современных процессоров и методом спекулятивного исполнения команд. Напомним: согласно классификации специалистов, есть два основных типа атак — Meltdown (варианты 3 и 3а) и Spectre (варианты 1 и 2). Итак, по словам AMD, благодаря архитектурным особенностям её x86-кристаллов возможность атаки с помощью Meltdown (Rogue Data Cache Load) полностью исключена. В отличие от большинства процессоров Intel, выпущенных после 2015 года, и ряда CPU-ядер ARM Cortex-A и Cortex-R. Со Spectre несколько сложнее. В случае с вариантом 2 (Branch Target Injection) AMD, ссылаясь на свою архитектуру, уверяет, что риск такой успешной атаки «почти нулевой» (пока ни один специалист не смог доказать её применимость с чипами компании). Но процессоры AMD действительно уязвимы к варианту 1 (Bounds Check Bypass). Впрочем, как уверяет производитель, проблема уже решена программными заплатками для операционных систем, которые либо выпущены, либо вот-вот появятся. Важнее же всего тот факт, что AMD обещает ничтожное влияние заплаток на производительность системы. AMD отдельно и весьма настоятельно указала, что относительно предположительного масштаба уязвимостей её процессоров нужно, помимо вышесказанного, иметь в виду два важных фактора: описанные проблемы были выявлены в специально предназначенных для этого лабораторных условиях высококвалифицированной командой специалистов, имеющих доступ к подробной непубличной информации о подвергаемых атакам процессорах; даже атака Spectre ни разу за пределами лабораторий в области безопасности зафиксирована не была. AMD добавила, что как только исследователи обнаружили новый вид CPU-атак на основе функций спекулятивного исполнения команд процессорами различных производителей, компания сразу принялась решать проблему во всей экосистеме. AMD также отмечает, что задача абсолютной защиты вычислительных систем от всех возможных угроз остаётся труднодостижимой целью, но в случае с Meltdown и Spectre индустрия отреагировала образцово, продемонстрировав высокую эффективность сотрудничества.

-

- amd

- поделилась

-

(и ещё 4 )

C тегом:

-

Компания Mozilla выпустила обновления безопасности, исправляющее две опасные уязвимости в браузерах Firefox и Firefox ESR (версия браузера с длительным сроком поддержки). Уязвимость переполнения буфера (CVE-2017-7845) присутствует в Firefox и Firefox ESR и проявляется при проверке элементов с помощью Direct 3D 9 с графической библиотекой ANGLE, используемой для контента WebGL. Проблема связана с некорректным значением, передающимся внутри библиотеки в ходе проверки, что может привести к сбою в работе системы. Вторая уязвимость CVE-2017-7843 присутствует только в Firefox ESR и позволяет пользователю в режиме приватного просмотра записывать постоянные данные в хранилище IndexedDB, создавая таким образом уникальный отпечаток пользователя. При приватном просмотре хранилище должно быть недоступно, поскольку при выходе из режима введенная информация не будет удалена и данные будут доступны в последующих сессиях браузера. Обе уязвимости исправлены в версиях Firefox 57.0.2 и Firefox ESR 52.5.2. WebGL (Web-based Graphics Library) - программная библиотека для языка программирования JavaScript, позволяющая создавать на JavaScript интерактивную 3D-графику, функционирующую в широком спектре совместимых с ней web-браузеров. IndexedDB - способ постоянного хранения данных внутри клиентского браузера (NOSQL хранилище на стороне клиента).

-

- firefox

- исправлены

-

(и ещё 2 )

C тегом:

-

Финский исследователь Йоуко Пюнненен обнаружил ряд уязвимостей в популярном плагине Formidable Forms для WordPress, позволяющих злоумышленнику получить доступ к конфиденциальным данным и перехватить контроль над целевым ресурсом. Самая опасная из них – уязвимость типа Blind SQL-injection (слепая SQL-инъекция), проэксплуатировав которую атакующие могут получить доступ к контенту баз данных целевого сайта, в том числе учетным данным и информации, введенной через формы, созданные с помощью Formidable Forms. Помимо указанной, исследователь обнаружил еще одну уязвимость, позволяющую получить доступ к данным. Обе проблемы связаны с реализацией в плагине шорткодов (shortcode) WordPress – специальных кодов, позволяющих владельцам сайтов добавлять различный контент. В числе прочих Пюнненен выявил несколько XSS-уязвимостей, одна из которых позволяла атакующему выполнить произвольный код JavaScript в контексте сессии администратора в браузере. Эксперт также заметил, что при наличии плагина iThemes Sync WordPress атакующий может проэксплуатировать вышеописанную уязвимость, позволяющую внедрить SQL-код, и получить идентификатор пользователя и ключ для аутентификации. Данная информация может использоваться для управления сайтом через iThemes Sync WordPress, в том числе добавления новых администраторов или установки плагинов. Разработчик Formidable Forms устранил уязвимости с выпуском версий 2.05.02 и 2.05.03. Авторы iThemes Sync не рассматривают описанный исследователем вектор атаки как угрозу безопасности и потому не намерены выпускать патч. Formidable Forms - плагин для создания контактных форм. Включает в себя расширенные возможности для создания сообщений, страниц и пользовательских типов сообщений с формами, а также возможность управлять и редактировать их. По имеющимся данным, число пользователей плагина превышает 200 тыс.

-

- уязвимости

- плагине

-

(и ещё 7 )

C тегом:

-

Google запустила программу выплаты вознаграждений исследователям, обнаружившим уязвимости в популярных Android-приложениях из Play Store. Программа Play Security Reward Program работает через платформу HackerOne и не ограничивается лишь приложениями от Google. Компания сама намерена платить за уязвимости, обнаруженные исследователями в продуктах других разработчиков. Оплачиваться будут только сообщения об уязвимостях в популярных программах. Максимальная сумма вознаграждения – $1 тыс. Программа была запущена на HackerOne с 19 октября. В настоящее время исследователям предлагается взломать 13 приложений от Alibaba, Dropbox, Dulingo, Headspace, Line, Mail.ru, Snapchat и Tinder. Сейчас количество разработчиков ограничено, однако позднее Google намерена расширить список. Информация об обнаруженных уязвимостях будет передаваться разработчикам. Google также будет сканировать все приложения в Play Store на наличие аналогичной проблемы. В случае обнаружения уязвимости в других продуктах, компания сообщит о ней производителям бесплатно. Оплачиваться будут только уязвимости, позволяющие удаленно выполнить код. Для участия в программе исследователь обязан представить PoC-эксплоит, работающий на Android 4.4 и более поздних версиях. Обход песочницы на уровне ОС не является обязательным условием. Уязвимости, эксплуатация которых предполагает согласование программ (атака app collusion), для участия в программе приниматься не будут.

-

Исследователи безопасности из компании Microsoft раскрыли подробности о критической уязвимости в браузере Google Chrome, позволяющей злоумышленнику удаленно выполнить код. Команда Microsoft Offensive Security Research (OSR) проанализировала JavaScript-движок Chrome V8 с помощью программы ExprGen, разработанной Microsoft для тестирования собственного JavaSript-движка Chakra. В ходе анализа исследователи обнаружили уязвимость, приводящую к утечке данных и позволяющую выполнить произвольный код во время процесса рендеринга в Chrome. Chrome использует режим песочницы для обеспечения выполнения web-приложений в ограниченной среде. Это означает, что существует еще одна, пока не обнаруженная, уязвимость, позволяющая приложению обойти песочницу. Исследователи Microsoft хотели определить, как далеко они смогут зайти без второй уязвимости. Как оказалось, выполнение произвольного кода в процессе рендеринга может использоваться для обхода правила ограничения домена (Single Origin Policy, SOP), которое предотвращает доступ вредоносному скрипту на одной странице к важным данным на другой. Путем обхода SOP злоумышленник может похитить сохраненный пароль на любом сайте, внедрить произвольный скрипт JavaScript на странице с помощью универсального межсайтового скриптинга (UXSS) и незаметно перейти на любой сайт. По словам исследователей, хотя наличие двухфакторной аутентификации снижает опасность кражи паролей, возможность скрытно посещать сайты под видом пользователя вызывает опасения, поскольку это может позволить злоумышленнику подменить личность пользователя на тех сайтах, где тот уже авторизовался. Google исправила уязвимость CVE-2017-5121 в сентябре с выпуском версии Chrome 61, однако еще не публиковала информацию о ней. За информацию о вышеописанной и ряде других уязвимостей Google выплатила исследователям Microsoft в общей сложности $15 837. Microsoft также указала на недостатки модели выпуска патчей для Chrome, основанного на открытом проекте Chromium. Проблема, по мнению Microsoft, заключается в том, что изменения исходного кода, которые устраняют уязвимости, часто появляются на GitHub до выпуска патча для пользователей. Таким образом злоумышленники получают возможность проэксплуатировать еще не исправленную уязвимость. В свою очередь Google раскритиковала политику Microsoft в отношении исправления уязвимостей в ОС Windows. По словам исследователей Google, компания нередко выпускает патчи только для Windows 10, пренебрегая пользователями более старых версий операционной системы. Напомним, ранее инженеры Google несколько раз публиковали информацию об уязвимостях в ОС Windows до выпуска соответствующих обновлений безопасности.

-

Даже самые опытные разработчики программного обеспечения не могут гарантировать отсутствие ошибок в их софте, по вине которого пользователи иногда даже теряют свои деньги. Найденная уязвимость в программах сразу же используется недобросовестными лицами, желающими заполучить чужие данные и скомпрометировать его. Владельцам же устройств, подвергшихся атаке хакеров, остаётся уповать на оперативное устранение проблемы авторами ПО. Компания Samsung решила сыграть на опережение и заинтересовать в скорейшем выявлении недочётов фирменных приложений самих пользователей. А лучшей мотивацией для этого, как известно, служит денежное вознаграждение. Для этой цели южнокорейским производителем и была запущена программа Mobile Security Rewards Program. Она предусматривает поощрительные выплаты тем, кто выявил серьёзные недоработки ПО и первым сообщил о них в Samsung. Ценность материального вознаграждения зависит от того, насколько существенным окажется найденный баг. Правда, Samsung не намерена раздавать свои кровные за каждую обнаруженную ошибку. Mobile Security Rewards Program распространяется лишь на баги, которые так или иначе влияют на безопасность системы. В противном случае Samsung ограничится письменной благодарностью за содействие в улучшении качества софта. Кроме того, «взлом» устройства должен проходить удалённо без прямого подключения или модификации гаджета. По классификации Samsung баги программного обеспечения разделят по уровню опасности на четыре категории: низкие, средние, высокие и критические. Размер выплат в зависимости от типа ошибки составит от $200 до $200 тыс.

-

Исследователи безопасности из подразделения Zero day Initiative (ZDI), принадлежащего компании Trend Micro раскрыли подробности 2 не исправленных уязвимостей в популярном PDF-ридере Foxit Reader. Обе уязвимости (CVE-2017-10951 и CVE-2017-10952) позволяют выполнение произвольного кода на системе при определенных обстоятельствах. В бюллетенях говорится, что производитель отказался устранять обнаруженные уязвимости и, по истечению 60 дней послу уведомления, исследователи публично раскрыли информацию об обнаруженных брешах. Не смотря на то, что обе уязвимости позволяют удаленное выполнение кода, для успешной эксплуатации требуется, чтобы опция Safe Reading Mode была отключена (не является опцией по умолчанию). SecurityLab рекомендует всегда с осторожностью открывать файлы, присланные из недоверенных источников и всегда использовать настройки максимальной безопасности в приложениях, работающих с данными из сети интернет.

-

Компания Oracle представила плановый выпуск обновлений своих продуктов, устраняющих в общей сложности 308 уязвимостей, причем 165 проблем в 90 решениях могут эксплуатироваться удаленно. В выпуске Java SE устранены 32 уязвимости, 28 из них могут эксплуатироваться удаленно без проведения аутентификации. 10 уязвимостям присвоен критический уровень опасности (CVSS 9.0 и выше). В Solaris устранено 8 уязвимостей (максимальный уровень опасности 9.8), в том числе проблема CVE-2017-3632, позволяющая удаленному злоумышленнику выполнить произвольный код с правами суперпользователя. Проэксплуатировав остальные уязвимости, атакующий может осуществить DDoS-атаку или модифицировать данные. В комплексе Oracle E-Business Suite исправлено более 120 уязвимостей, 118 из них могут эксплуатироваться удаленно. Также устранено 30 уязвимостей в Oracle MySQL, 9 из них могут быть проэксплуатированы удаленно без аутентификации. Кроме того, компания исправила 37 проблем в решении Oracle Financial Services Applications (для 14 из них возможна дистанционная эксплуатация), и 4 уязвимости в Oracle FLEXCUBE (максимальная степень опасности 8.1), но только одна из проблем может эксплуатироваться удаленно. Oracle - американская корпорация, специализирующаяся на производстве систем управления базами данных, программного обеспечения для организаций, а также бизнес-приложений. Наиболее известным продуктом компании является объектно-реляционная система управления базами данных Oracle Database.

-

Сети стандарта LTE (4G) унаследовали весь спектр уязвимостей у сетей предыдущего поколения – 3G. В частности, эксперты Positive Technologies выявили такие угрозы, как Dos-атаки на абонентов и оборудование оператора, раскрытие местоположения абонента, перехват SMS и звонков. Исследование, проведенное агентством в сетях 50 операторов связи, включая российских, доказало успешность проведения атак для сбоев в работе на 80%, для перехвата данных – на 77%, кражи денег со счетов – на 67%. По словам главы отдела безопасности телекоммуникационных систем Positive Technologies Дмитрия Курбатова, в 2017 году агентство проверило крупнейших операторов в России и обнаружили уязвимости во всех исследованных 4G-сетях на базе протокола Diameter, который используется всеми провайдерами для управления соединением. Впрочем операторам известно о проблемах, связанных с использованием данного протокола, и в каждой из компаний их пытаются решить. "Мы проанализировали протокол Diameter, выявили риски и уязвимости и применили на сети ряд настроек, защищающих устройства абонентов, в том числе установили правила фильтрации, блокирующие описанные атаки, - рассказал представитель МТС Дмитрий Солодовников. Что касается более сложных сценариев атак по Diameter, для борьбы с ними ассоциация GSMA инициировала работу по формированию унифицированных требований по фильтрации трафика. Обсуждается внедрение специализированного решения, которое позволит противодействовать всем известным и потенциальным сценариям атак".

-

- lte-сети

- унаследовали

-

(и ещё 1 )

C тегом:

-

Cisco исправила три опасные уязвимости

душман опубликовал тема в Новости сети интернет и софта (software)

Cisco исправила три уязвимости в своих продуктах, позволяющие вызвать отказ в обслуживании, аварийное завершение работы и в некоторых случаях удаленное выполнение кода. Производитель отметил все три проблемы, как «высоко опасные». Первая уязвимость присутствует в версиях Cisco Prime Infrastructure от 1.1 до 3.1.6 и позволяет осуществлять XXE-атаки (атакующий должен обманом заставить администратора импортировать вредоносный XML-файл). Осуществив атаку через web-интерфейс, неавторизованный злоумышленник может удаленно читать и записывать данные в память или выполнить код. Для успешного осуществления атаки хакер должен иметь действительные учетные данные пользователя. Вторая уязвимость затрагивает приложение Cisco WebEx Network Recording Player. Атака возможна, если пользователь откроет вредоносный ARF- файл. Данный тип файлов используется специально для воспроизведения и редактирования записей WebEx.Атакующий может прислать жертве вредоносный файл в электронном письме или ссылку на него. При попытке его открыть приложение аварийно завершит работу, а в нескольких случаях злоумышленник сможет выполнить код. Третья проблема затрагивает Cisco Virtualized Packet CoreDistributed Instance (VPCDI) и позволяет вызвать отказ в обслуживании. -

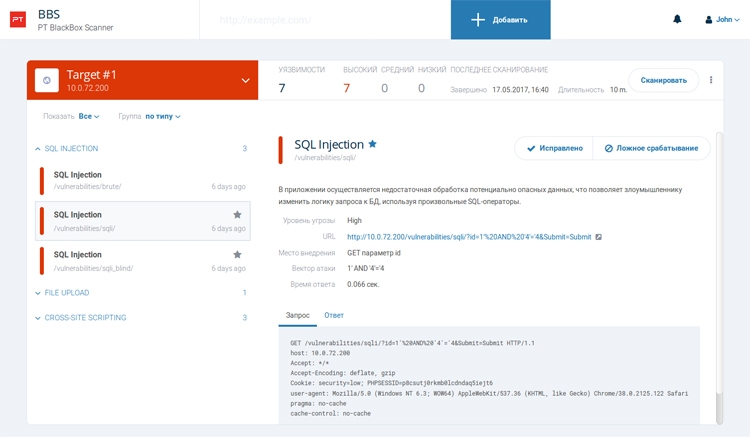

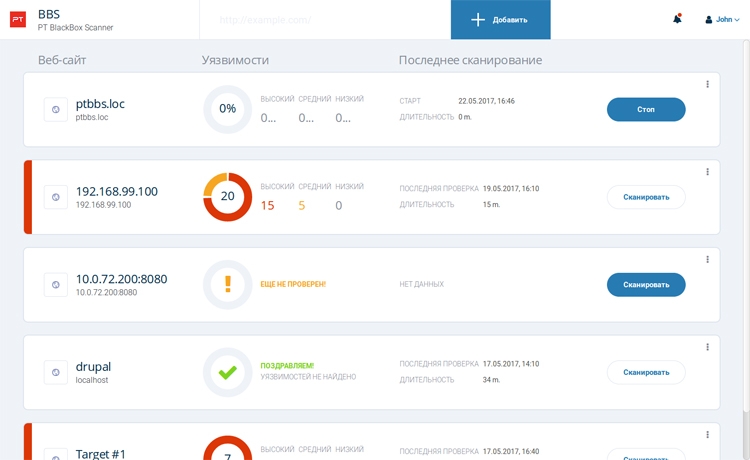

Компания Positive Technologies начала публичное бета-тестирование бесплатного облачного сервиса PT BlackBox Scanner, который поможет повысить безопасность сетевых ресурсов. Система предназначена для выявления уязвимостей в веб-приложениях. В основе сервиса лежат технологии обеспечения безопасности приложений корпоративного уровня Positive Technologies. Пользователи могут быстро начать проверку от своего имени без сложной регистрации и подтверждения владения сайтом. Система предельно проста в использовании — достаточно выполнить всего несколько действий, чтобы получить подробный отчёт о найденных уязвимостях и рекомендации по исправлению. Сервис доступен даже для сайтов, находящихся в локальной сети. Предотвратить анонимную эксплуатацию сервиса и сохранить лёгкость использования позволяет специальный агент open source, который даёт возможность не подтверждать факт владения сайтом, обеспечивая туннелирование всех запросов на сканирование через ПК пользователя к сканируемому сайту. Другим способом защиты PT BlackBox Scanner от анонимного использования является подтверждение владения через размещение особого кода в корневом каталоге сайта. Новый сервис ориентирован прежде всего на специалистов по кибербезопасности и разработчиков, которым необходимы бесплатные инструменты для защиты от хакерских атак.

-

- бесплатный

- сервис

- (и ещё 6 )

-

Спустя более полутора месяца после того, как Cisco предупредила своих пользователей об уязвимости нулевого дня (CVE-2017-3881) в своих коммутаторах, компания наконец-то нашла способ ее устранить. Напомним, в марте текущего года портал WikiLeaks приступил к публикации секретных документов Центрального разведывательного управления США, проливающих свет на его хакерский арсенал. Как показал анализ утекших файлов, ЦРУ эксплуатировало уязвимость нулевого дня, затрагивающую 318 моделей коммутаторов Cisco. Проблема связана с Cisco Cluster Management Protocol (CMP), использующим протокол Telnet для передачи сигналов и команд по внутренним сетям. Уязвимость существует из-за отсутствия ограничения использования CMP-специфических Telnet опций только для внутренних коммуникаций между участниками кластера и некорректной обработки специально сформированных опций. Согласно системе оценки уязвимостей CVSS, проблема получила оценку 9.8 из максимальных 10. Сказать, что уязвимость представляет большую опасность – это ничего не сказать. Как бы то ни было, производитель выпустил обновления, исправляющие проблему. Релиз патча занял у Cisco много времени, поскольку компания хотела убедиться в отсутствии какой-либо возможности обойти его.

-

Во вторник, 9 мая, Microsoft выпустила плановые ежемесячные обновления безопасности для своих продуктов. В общей сложности патчи исправляют 55 уязвимостей в продуктах компании, три из которых уже эксплуатируются кибершпионскими группировками. Две из трех исправленных уязвимостей нулевого дня (CVE-2017-0261 и CVE-2017-0262) затрагивают Microsoft Office и позволяют удаленно выполнить код. Проблема связана с тем, как Microsoft Office обрабатывает графические файлы в формате Encapsulated PostScript (EPS). По данным FireEye, CVE-2017-0261 эксплуатируется с конца марта текущего года хакерами из группировки Turla, предположительно имеющей российское происхождение. Эксплоит для уязвимости распространяется посредством электронных писем, содержащих вредоносный документ Word со встроенным вредоносным EPS-контентом. Turla, также известная как Snake и Uroburos, активна с 2007 года и связывается исследователями с самой продолжительной за всю историю кибершпионской кампанией. По данным экспертов Fox-IT и Palo Alto Networks, группировка является разработчиком недавно обнаруженного совершенно нового поколения троянов Kazuar, обладающего инновационными функциями. Уязвимость CVE-2017-0262 также связана с обработкой Microsoft Office EPS-файлов. Проблема эксплуатируется группировкой APT 28 (другие названия Fancy Bear и Pawn Storm). APT 28 часто связывается ИБ-экспертами с российскими спецслужбами и обвиняется правительством США во взломе летом прошлого года Национального комитета Демократической партии. Эксплоит для уязвимости распространялся в электронных письмах со вложенным документом, посвященным решению Дональда Трампа в прошлом месяце атаковать Сирию. Сама уязвимость связана с CVE-2017-0263, позволяющей повысить привилегии и также исправленной 9 мая. CVE-2017-0262 технически была исправлена вчера, однако пользователи, установившие обновления в прошлом месяце, уже защищены от ее эксплуатации. Дело в том, что апрельские патчи в целях безопасности отключают в Microsoft Office фильтр EPS. Напомним, до выхода плановых обновлений Microsoft выпустила экстренный патч для критической уязвимости в Microsoft Malware Protection Engine (CVE-2017-0290).

-

Более 20 моделей «умных» маршрутизаторов Linksys Smart Wi-Fi содержат уязвимости, позволяющие злоумышленникам вызвать перезагрузку, заблокировать пользователям доступ, похитить данные маршрутизатора и подключенных устройств, изменить ограничительные настройки, а также внедрить и выполнить команды на операционной системе с правами суперпользователя. Уязвимости были обнаружены консультантом IOActive Тао Соважем и независимым исследователем Антидом Петитом. Эксперты сообщили о проблемах производителю 27 января текущего года. Пока Linksys и IOActive работают над обновлением, устройства остаются уязвимыми. В качестве временной меры предосторожности производитель рекомендует отключить на уязвимых устройствах функцию Guest Networks, сменить пароли и активировать автоматическую установку обновлений прошивки. Уязвимость затрагивает следующие модели маршрутизаторов: WRT1200AC, WRT1900AC, WRT1900ACS, WRT3200ACM, EA2700, EA2750, EA3500, EA4500v3, EA6100, EA6200, EA6300, EA6350v2, EA6350v3, EA6400, EA6500, EA6700, EA6900, EA7300, EA7400, EA7500, EA8300, EA8500, EA9200, EA9400 и EA9500. По данным поисковой системы Shodan, через интернет доступно порядка 7 тыс. уязвимых устройств, и на 11% из них установлены пароли по умолчанию.

-

- маршрутизаторы

- linksys

-

(и ещё 5 )

C тегом:

-

Исследователи Check Point Software Technologies Ltd. обнаружили новую уязвимость в онлайн-платформах мессенджеров WhatsApp и Telegram — WhatsApp Web и Telegram Web. Используя эти уязвимости, злоумышленники могли полностью завладеть аккаунтом жертвы и получить доступ к ее персональным и групповым перепискам, фото, видео и другим переданным файлам, контактам и так далее, сообщили в Check Point. Уязвимость позволяет хакерам отправить жертве вредоносный код, зашитый в безобидную с виду картинку. Как только пользователь кликает на изображение, злоумышленник получает полный доступ к хранящимся данным пользователя WhatsApp или Telegram, что дает ему контроль над аккаунтом жертвы, пояснили в компании. Затем хакер может разослать вредоносный файл всем контактам жертвы — это позволяет организовать масштабную атаку. «Эта новая уязвимость подвергла риску полного захвата аккаунты миллионов пользователей WhatsApp Web и Telegram Web, — подчеркнул Одед Вануну, глава подразделения Check Point Software Technologies по исследованиям и поиску уязвимостей. Всего лишь отправив невинное с виду фото, злоумышленник мог получить контроль над аккаунтом, доступ к истории сообщений, всем фото, которые были отправлены и получены, и отправлять сообщения от имени пользователя». Check Point передал эту информацию в отделы по безопасности WhatsApp и Telegram 8 марта 2017 г. WhatsApp и Telegram признали проблему и разработали исправление для веб-клиентов по всему миру. «К счастью, WhatsApp и Telegram отреагировали быстро и серьезно подошли к разработке мер против использования этой уязвимости в веб-клиентах», — добавил Одед Вануну. Пользователям WhatsApp и Telegram, которые хотят убедиться, что используют последнюю версию, рекомендуется перезапустить браузер. WhatsApp и Telegram используют сквозное шифрование сообщений в качестве меры защиты данных, благодаря которому только непосредственные участники переписки могут читать сообщения, и никто не вторгается в их процесс коммуникации. Однако это сквозное шифрование и стало источником уязвимости, отметили в Check Point. Так как сообщения были зашифрованы со стороны отправителя, WhatsApp и Telegram не могли определить качество контента. Соответственно, они не могли предотвратить отправку вредоносного кода. После закрытия этой уязвимости контент теперь проверяется до шифровки, что позволяет блокировать вредоносные файлы.Обе веб-версии отображают все сообщения, которые были отправлены и получены через мобильное приложение, и полностью синхронизированы с устройствами пользователя.

-

- уязвимости

- (и ещё 8 )

-

Эксперты Cisco Talos зафиксировали атаки с эксплуатацией уязвимости нулевого дня в Apache Struts, исправленной 6 марта 2017 года. Apache Struts представляет собой бесплатный MVC-фреймворк с открытым исходным кодом для создания web-приложений на Java.Уязвимость CVE-2017-5638 позволяет выполнять команды на сервере путем загрузки контента в используемый в некоторых приложениях Struts компонент Jakarta Multipart. Проблема исправлена в версиях Apache Struts 2.3.32 и 2.5.10.1. Разработчикам рекомендуется обновить фреймворк или в качестве альтернативы использовать сервлетные фильтры, отсеивающие запросы с подозрительными значениями. Эксперты Cisco Talos обнаружили на одном из китайских сайтов PoC-эксплоит для уязвимости, а также зафиксировали несколько попыток осуществить кибератаки. Используемые хакерами способы эксплуатации уязвимости различаются по сложности. В некоторых случаях злоумышленники пытались выполнить команду «whoami», вероятно, с целью протестировать эксплоит на реальном сервере. В других случаях хакеры использовали более сложный подход с применением сразу нескольких команд shell. Атакующие пытались деактивировать межсетевые экраны Linux и SUSE Linux, загрузить и запустить вредоносный код, а также получить персистентность на системе путем добавления вредоносного кода в процесс ее начальной загрузки. В частности, злоумышленники использовали IRC-баунсер, DoS-бот и DDoS-бот Bill Gates.

-

- зафиксированы

- попытки

-

(и ещё 5 )

C тегом:

-

Инженеры Google уже второй раз за последние три месяца обнародовали информацию об уязвимости в ОС Windows до выпуска соответствующего обновления безопасности. Речь идет о проблеме в компоненте Windows GDI (Graphics Device Interface), затрагивающей библиотеку gdi32.dll. Согласно предупреждению команды Google Project Zero, указанная уязвимость (CVE-2017-0038) позволяет атакующему прочитать содержимое памяти при помощи специально сформированного EMF-файла. Злоумышленник может проэксплуатировать проблему локально в браузере Internet Explorer и удаленно в Office Online, используя вредоносный EMF-файл. Уязвимость CVE-2017-0038 была обнаружена в марте 2016 года и исправлена вместе с рядом других проблем в июне 2016 года с выходом обновления безопасности MS16-074. Однако патч оказался неэффективным, в связи с чем несколько уязвимостей продолжают оставаться актуальными. Первый отчет о CVE-2017-0038 был представлен в ноябре 2016 года и спустя 90 дней, 14 февраля, Google его обнародовала. Стоит отметить, что именно 14 февраля должен был состояться плановый выпуск обновлений безопасности Microsoft, однако в последние минуты релиз был отложен. Напомним, в начале ноября минувшего года Google обнародовала информацию об уязвимости нулевого дня в Windows 10 до выпуска корректирующего обновления безопасности. Данная проблема была исправлена Microsoft в том же месяце. Эксперты Google не сообщили о способах предотвращения эксплуатации CVE-2017-0038. Пользователи Windows будут оставаться под угрозой до 15 марта нынешнего года, когда Microsoft выпустит февральские и мартовские обновления безопасности.

-

Компания Adobe Systems выпустила обновления безопасности, исправляющие в общей сложности 24 уязвимости в решениях Adobe Flash Player, Adobe Digital Editions и Adobe Campaign. В обновлении Flash Player производитель устранил критических 13 уязвимостей, которые позволяли атакующему выполнить произвольный код и получить контроль над целевой системой. Проблемы затрагивают версии Adobe Flash Player Desktop Runtime (24.0.0.221) для Windows и Mac, Adobe Flash Player для Google Chrome (24.0.0.221), Adobe Flash Player для Microsoft Edge и IE 11 (24.0.0.221), а также Adobe Flash Player Desktop Runtime (24.0.0.221) для Linux. Обновление безопасности Adobe Digital Editions исправляет 9 уязвимостей, в том числе одну критическую (CVE-2017-2973).Остальные проблемы связаны с переполнением буфера и могут привести к утечке памяти. Указанным уязвимостям подвержена версия Adobe Digital Editions 4.5.3 и ниже. Наконец, в Adobe Campaign были устранены две уязвимости. Первая (CVE-2017-2968) проблема позволяла атакующему получить доступ с правом чтения и записи на системе, вторая (CVE-2017-2969) - осуществить XSS-атаку. Проблемы затрагивают Adobe Campaign v6.11 16.4 Build 8724 и более ранние версии.

-

Как ранее сообщал SecurityLab, в системе управления контентом (CMS) WordPress была обнаружена опасная уязвимость, позволяющая осуществлять SQL-инъекции. Команда поддержки WordPress выпустила обновления, однако сообщила об этом общественности не сразу. Разработчики отложили раскрытие подробностей об уязвимости на одну неделю с целью дать время администраторам установить обновления. Несмотря на все попытки разработчиков максимально обезопасить пользователей, администраторы сайтов под управлением WordPress не спешат устанавливать патч. В CMS по умолчанию активирована функция автоматической установки обновлений, однако многие администраторы отключают ее. Они предпочитают сначала протестировать патч и только потом устанавливают его. В результате тысячи сайтов по-прежнему в опасности, поскольку хакеры уже эксплуатируют уязвимость. Как сообщают исследователи компании Sucuri, первыми обнаружившие проблему, злоумышленники начали осуществлять атаки с использованием данной уязвимости менее чем через 48 часов после публикации ее описания. Эксперты зафиксировали по меньшей мере четыре отдельные вредоносные кампании. В ходе одной из них хакеры успешно заменили контент свыше 66 тыс. web-страниц, оставив сообщение «Hacked by» («Взломано»). Во время остальных операций в общей сложности было взломано порядка 1 тыс. страниц. Помимо дефейса, подобные атаки могут использоваться для повышения позиции сайтов в поисковой выдаче и рассылки спама.