Поиск

Показаны результаты для тегов 'обзор'.

Найдено: 93 результата

-

Минувшая неделя ознаменовалась рядом событий, вызвавших громкий резонанс. В их числе утечка данных крупной консалтинговой компании Deloitte, сообщения о блокировке мессенджера Whatsapp в Китае, блокировка сервера обновлений Joomla! в России и пр. Предлагаем вашему вниманию краткий обзор главных событий в мире ИБ за период с 25 сентября по 1 октября нынешнего года. Пожалуй, самым громким событием прошедшей недели стала утечка конфиденциальных данных клиентов одной из четырех крупнейших мировых аудиторских компаний Deloitte. Хакеры скомпрометировали почтовый сервер компании, взломав учетную запись администратора, что предоставило им доступ ко всем ресурсам. Вход в учетную запись осуществлялся с помощью одного пароля и не требовал двухфакторной аутентификации. Deloitte обнаружила утечку в марте текущего года, однако атакующие, предположительно, имели доступ к системам компании с октября или ноября 2016 года. На минувшей неделе в Китае в течение нескольких дней наблюдались сбои в работе популярного мессенджера Whatsapp, что вызвало предположения о возможной блокировке сервиса властями КНР. Нарушения в работе WhatsApp наблюдались с 20 сентября, 25 сентября сервис полностью прекратил свою работу, однако во вторник, 26 сентября, функции отправки сообщений, аудио и изображений снова стали доступны. Российские пользователи столкнулись с проблемами с доступом к серверу обновлений популярной системы управления содержимым Joomla!. Причиной послужила блокировка Роскомнадзором используемой данной CMS поддоменов Amazon Web Services. В последнее время необычайную активность проявляют северокорейские хакеры. Как стало известно, хакеры, связанные с разведуправлением КНДР, взломали системы одного из оборонных предприятий Южной Кореи и похитили технологии запуска баллистических ракет с подводных лодок. Представители Минобороны страны не исключают, что в руки злоумышленников также могли попасть чертежи подводной лодки водоизмещением 3 тыс. тонн, которую ВМС намерены принять на вооружение в 2020 году. 28 сентября в результате сбоя в работе системы бронирования и регистрации Amadeus Altea была нарушена работа аэропортов по всему миру. Из-за неполадок пассажиры в международных аэропортах в Великобритании, США, Австралии, Франции, Сингапуре, Южной Корее, Южной Африке и ряде других стран не могли пройти регистрацию на рейсы ряда авиакомпаний, в том числе British Airways, Air France, Qantas и Lufthansa. Практически ни одна неделя не обходится без сообщений о той или иной кампании по кибершпионажу и минувшие семь дней не стали исключением. Специалисты компании Malwarebytes Labs обнаружили кампанию по кибершпионажу, направленную на одну из правительственных организаций в Саудовской Аравии. Основная особенность атак заключается в использовании скриптов вместо бинарной полезной нагрузки для сохранения присутствия на скомпрометированных компьютерах и связи с управляющим сервером. Эксперты из компании TrendMicro сообщили о появлении первого вредоносного ПО для Android, эксплуатирующего уязвимость Dirty COW, обнаруженную в октябре минувшего года. Вредонос, получивший название ZNIU, был выявлен в свыше 1,2 тыс. приложений (в основном на игровую и порнотематику). Жертвами вредоносной программы стали пользователи в 40 странах мира, в основном в Китае, Индии, США, Японии, Канаде и Индонезии.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

Киберпреступникам не ведом покой – днем и ночью они трудятся, зарабатывая «грязные» деньги с помощью вредоносных программ, фишинга и пр. На прошлой неделе хакеры проявили необычайную активность. Предлагаем ознакомиться с кратким обзором главных инцидентов безопасности, имевших место в период с 18 по 24 сентября 2017 года. На прошлой неделе исследователи безопасности зафиксировали целый ряд вредоносных кампаний. К примеру, эксперты компании FireEye раскрыли подробности о деятельности иранской кибершпионской группировки APT 33. Жертвами хакеров стали авиакомпании в США и Саудовской Аравии, а также один из южнокорейских конгломератов. Основными целями хакеров являлись предприятия аэрокосмической промышленности, энергетического сектора и военные объекты. С помощью фишинга и инструментов DropShot злоумышленники распространяли усовершенствованную версию червя Shamoon – ShapeShift. Специалисты ESET обнаружили кампанию по распространению новой версии вредоносного ПО FinFisher, также известного как FinSpy. Жертвами вредоноса стали пользователи в семи странах. По мнению экспертов, в двух случаях к атакам были причастны крупные интернет-провайдеры. Исследователи Trend Micro зафиксировали новую массовую спам-рассылку с вымогательским ПО Locky. Количество вредоносных писем уже преодолело отметку в несколько миллионов. По данным экспертов, основными целями атак злоумышленников стали пользователи в Чили, Японии, Индии и США. На долю России в среднем пришлось 6% от общего количества атак. Среди вредоносных кампаний, раскрытых на прошлой неделе, также стоит упомянуть атаки на пользователей Mac. С помощью заранее полученных учетных данных жертвы злоумышленники авторизуются в ее учетной записи iCloud, удаленно блокируют компьютер, используя функцию Find My iPhone, и требуют выкуп за восстановление доступа. После выхода 14 сентября инновационного инструмента Coinhive, позволяющего монетизировать сайты за счет майнинга криптовалюты, киберпреступники стали активно использовать его в своей деятельности. Исследователи безопасности обнаружили целый ряд взломанных сайтов, тайпсквоттинговых доменов и ресурсов, маскирующихся под техподдержку, со встроенным Coinhive. Когда жертва попадает на такой сайт, Coinhive использует мощности процессора ее компьютера для майнинга криптовалюты Monero. Большой резонанс на прошлой неделе вызвало сообщение о бэкдоре в популярной утилите CCleaner от компании Avast. Не позднее 11 сентября на серверы производителя были загружены инфицированные версии CCleaner 5.33 и CCleaner Cloud 1.07.3191. Встроенный в утилиту бэкдор собирал, шифровал и отправлял на сервер злоумышленников информацию об имени компьютера, установленном программном обеспечении и запущенных процессах. Взломавшие CCleaner злоумышленники также пытались атаковать крупнейшие технологические компании, включая Cisco, Singtel, HTC, Samsung, Sony, Gauselmann, Intel, VMWare, O2, Vodafone, Linksys, Epson, MSI, Akamai, DLink, Oracle (Dyn), Microsoft и Google (Gmail). Как полагают эксперты, к атакам причастна китайская киберпреступная группировка Axiom, также известная как APT 17, DeputyDog, Tailgater Team, Hidden Lynx, Voho, Group 72 или AuroraPanda. Еще одним громким событием на прошлой неделе стал взлом Комиссии по ценным бумагам и биржам США. Сам инцидент имел место еще в прошлом году, однако сейчас стали появляться свидетельства использования похищенной у регулятора информации для осуществления незаконных сделок. Причиной утечки является уязвимость в электронной системе подачи заявок EDGAR. На прошлой неделе о себе снова напомнили активисты Anonymous. На этот раз участники Anonymous Greece атаковали греческий правительственный сайт по продаже недвижимости должников банков. Согласно заявлению активистов, это только начало, и греческому правительству следует готовиться к дальнейшим атакам. Еще одной группировкой, снова давшей о себе знать после продолжительного затишья, стала Phantom Squad. Организация известна своими угрозами осуществить масштабную DDoS-атаку, если ей не будет уплачен выкуп. На этот раз злоумышленники угрожают 30 сентября атаковать сайты компаний, если те не заплатят им по 0,2 биткойна (приблизительно $720). Говоря о вымогательстве, нельзя не упомянуть новое вымогательское ПО nRansomware. В отличие от других программ-вымогателей nRansomware требует от жертв не деньги, а фотографии интимного характера. Исследователи безопасности из Kromtech обнаружили утечку более полумиллиона записей компании SVR Tracking, специализирующейся на отслеживании местоположения автомобилей. База данных хранилась на незащищенном облачном сервере Amazon S3. В ней содержалась информация о 540 642 учетных записях клиентов, включая адреса электронной почты, хэши паролей, IMEI GPS-трекеров, номерные знаки, идентификационные номера транспортных средств (VIN) и пр. 22 сентября сотрудники компании Adobe опубликовали в открытом доступе закрытый PGP-ключ. Утечку обнаружил исследователь по безопасности Юхо Нурминен. Ключ был опубликован в блоге PSIRT. Сообщение содержало закрытый и открытый PGP-ключи.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

Скучать экспертам по ИБ на прошлой неделе не пришлось – уязвимость нулевого дня в Microsoft .NET Framework, новый троян для удаленного доступа Kedi, фишинговая кампания с использованием взломанных учетных записей LinkedIn и т.д. Предлагаем ознакомиться с кратким обзором главных инцидентов безопасности за период с 11 по 17 сентября. Начало прошлой недели ознаменовалось сообщением о восьми уязвимостях в реализациях Bluetooth для Android, iOS, Windows и Linux. Проблема, получившая название BlueBorne, затрагивает практически все Bluetooth-устройства (более 8 млрд) и позволяет злоумышленнику получить полный контроль над атакуемым гаджетом. Для эксплуатации BlueBorne не требуется ни участие пользователя, ни сопряжение с устройством. Единственное условие – включенный Bluetooth. Во вторник, 12 сентября, компания Microsoft выпустила ежемесячные обновления безопасности для своих продуктов, исправляющие 82 уязвимости, в том числе одну уязвимость нулевого дня. CVE-2017-8759 затрагивает программную платформу .NET Framework и уже используется хакерами в атаках. По данным экспертов FireEye, с ее помощью злоумышленники распространяют шпионское ПО FINSPY, также известное как FinFisher. В ходе плановой проверки специалисты Kromtech Security Center обнаружили на серверах ElasticSearch вредоносное ПО для PoS-терминалов. Как сообщают исследователи, более 4 тыс. серверов оказались заражены вредоносами AlinaPOS и JackPOS. Заинтересовавшись находкой, с помощью поисковой системы Shodan эксперты обнаружили еще 15 тыс. уязвимых к атакам серверов ElasticSearch, доступных в интернете без какой-либо защиты. Эксплуатируя известную уязвимость в маршрутизаторах Netgear WNR2000, русскоговорящий хакер создал ботнет для осуществления атак Credential Stuffing (вброс регистрационных данных). Речь идет об обнаруженной в декабре прошлого года уязвимости CVE-2016-10176 в web-сервере маршрутизаторов Netgear, которая позволяет злоумышленникам выполнять различные действия с правами администратора. Хакер использовал ее для загрузки и выполнения вредоносного ПО RouteX. Исследователи безопасности из Sophos сообщили о новом Windows-трояне для удаленного доступа Kedi. Вредонос может скрывать свое присутствие от антивирусов, связываться с C&C-сервером через Gmail и похищать данные пользователей. Троян распространяется через фишинговые письма, содержащие вредоносную полезную нагрузку, маскирующуюся под утилиту Citrix. В свою очередь, исследователи из Check Point сообщили о новом вредоносном ПО для Android, получившем название ExpensiveWall. Вредонос способен без ведома пользователя отправлять SMS-сообщения и снимать деньги со счета для оплаты доступа к премиум-сервисам на мошеннических сайтах. ExpensiveWall распространялся через Android-приложения, загруженные порядка 4,2 млн раз. В общей сложности Google удалила из Google Play Store около 50 таких приложений. Специалисты компании Malwarebytes рассказали о недавних атаках, в ходе которых злоумышленники использовали действительные учетные записи LinkedIn для рассылки фишинговых ссылок через личные сообщения и электронную почту. Отличительной чертой данной кампании является использование хакерами взломанных доверенных учетных записей с хорошей репутацией. Среди прочих, злоумышленники также использовали скомпрометированные премиум-аккаунты, позволяющие общаться с другими пользователями LinkedIn (даже если они не были добавлены в список контактов) по электронной почте при помощи функции InMail. Несмотря на то, что с момента похищения Эдвардом Сноуденом секретных документов Агентства национальной безопасности США прошло уже четыре года, журналисты продолжают публиковать новые подробности. На прошлой неделе издание The Intercept представило очередной выпуск внутренней новостной рассылки АНБ – SIDtoday. В документе за 2005 год сообщается о разработке метода мониторинга P2P-трафика с целью получения важных сведений. В частности, эксперты спецслужбы смогли расшифровать трафик таких некогда популярных P2P-приложений, как eDonkey и Kazaa. Не обошлось на прошлой неделе без сообщений об утечках данных. Известная хакерская группировка OurMine, ранее специализировавшаяся только на взломах учетных записей в соцсетях, теперь решила сыграть «по-крупному». Киберпреступники взломали музыкальный видеохостинг Vevo и опубликовали 3,12 ТБ внутренних документов компании. Из-за некорректной конфигурации сервера CouchDB в открытом доступе оказались данные более полумиллиона американцев. База данных является частью более крупной БД, содержащей информацию свыше 191 млн зарегистрированных избирателей. БД принадлежит консалтинговой фирме TargetSmart, которая использует ее в политических кампаниях для сбора средств, исследований и пр.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

Похоже, киберпреступность набирает обороты и не собирается их сбрасывать. Об этом свидетельствуют множественные инциденты безопасности, сообщения о которых появляются еженедельно. Предлагаем ознакомиться с кратким обзором главных событий в мире ИБ за период с 4 по 10 сентября 2017 года. Самым громким инцидентом безопасности на прошлой неделе, пожалуй, стал взлом американской компании Equifax. Неизвестным удалось похитить персональные данные 143 млн клиентов компании. В руках злоумышленников оказались номера социального страхования, даты рождения и домашние адреса. Компания не раскрывает подробностей об атаке, однако связывает ее со своим web-приложением. Согласно некоторым сообщениям, хакеры проэксплуатировали уязвимость в популярном фреймворке Apache Struts, позволяющую удаленно запускать на сервере вредоносный код. Уязвимость (CVE-2017-9805) была исправлена на прошлой неделе. Жертвами утечки данных также стали 28 млн пользователей латиноамериканской версии Reddit под названием Taringa!. Неизвестные хакеры похитили такую информацию, как имена пользователей, электронные адреса и пароли. Несмотря на то, что пароли были зашифрованы, сотрудникам сайта LeakBase удалось расшифровать более 93% из них. Инцидент не затронул номера телефонов и биткойн-адреса. Как стало известно на прошлой неделе, личные данные военнослужащих и сотрудников разведслужб США в течение нескольких месяцев находились в открытом доступе. Порядка 9,4 тыс. файлов с персональной информацией были доступны для загрузки с некорректно сконфигурированного облачного сервера Amazon. Хакерской группировке CynoSure Prime удалось расшифровать 320 млн хешей паролей. База данных была собрана из различных источников исследователем безопасности Троем Хантом и опубликована в открытом доступе в прошлом месяце. Пароли были хешированы с использованием 15 алгоритмов. Самым популярным из них оказался SHA-1. Еще одним громким событием на прошлой неделе стала публикация на сайте WikiLeaks очередной порции секретных документов ЦРУ. Данный релиз отличается от предыдущих, поскольку проливает свет не на хакерские инструменты спецслужбы, а на систему управления ракетами Protego. Система устанавливается на самолетах с двигателями производства Pratt & Whitney, оснащенных системами запуска ракет класса «воздух-воздух» и «земля-воздух». Группировка The Shadow Brokers предоставила подписчикам своего платного сервиса сентябрьский дамп похищенной информации. Среди прочего, клиенты хакеров получили инструкцию к эксплоиту UNITEDRAKE из арсенала Агентства национальной безопасности США. Инструмент упоминается в документах Эдварда Сноудена, а также был описан специалистами «Лаборатории Касперского» еще в 2015 году. Еще один хакерский инструмент, разработанный спецслужбами, обнаружили исследователи из Palo Alto Networks. По случайному стечению обстоятельств, эксперты наткнулись на новый вариант вредоносного ПО Babar. Вредонос предположительно был создан французской разведкой и использовался хакерской группировкой Animal Farm, о которой также стало известно из документов Сноудена. Большой резонанс у общественности вызвало сообщение экспертов из Symantec о новой волне кибератак на энергетический сектор Европы и Северной Америки, получившей название Dragonfly 2.0. Злоумышленники распространяли вредоносное ПО с помощью спама.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

С точки зрения информационной безопасности прошедшая неделя выдалась весьма беспокойной. Несколько масштабных утечек данных, взлом Instagram, отзыв 500 тыс. уязвимых к кибератакам кардиостимуляторов, одни из крупнейших атак шифровальщиков – лишь малая часть инцидентов, произошедших за период с 28 августа по 3 сентября 2017 года. Большой резонанс на прошлой неделе вызвал взлом Instagram. Поначалу считалось, что инцидент затронул только знаменитостей, однако, как оказалось позже, неизвестные хакеры могли похитить учетные данные 6 млн пользователей соцсети. По данным «Лаборатории Касперского», причиной утечки стала уязвимость в мобильном приложении Instagram. Проблема затрагивает выпущенную в 2016 году версию клиента 5.8.1. Инцидент с Instagram является далеко не единственной масштабной утечкой данных, зафиксированной на прошлой неделе. Французский исследователь безопасности Benkow обнаружил на одном из web-серверов в Нидерландах крупнейшую незащищенную базу данных для рассылки спама. В БД содержатся электронные адреса и пароли для доступа к почтовым ящикам 711 млн пользователей, а также перечень почтовых серверов для рассылки спама. Производитель новых смартфонов Essential по ошибке допустил утечку данных своих клиентов. 29 августа на форуме Reddit появилось обсуждение подозрительного письма, отправленного с серверов компании некоторым покупателям. В письме сотрудники Essential просили подтвердить заказ на телефоны и предоставить удостоверение личности – паспорт или водительские права. 30 августа основатель Essential Энди Рубин подтвердил наличие проблем с системой поддержки клиентов и принес свои извинения. На сайте Pastebin был обнаружен список из более 33 тыс. полностью рабочих учетных записей для доступа по протоколу Telnet к устройствам «Интернета вещей» (IoT). Данные могут использоваться для создания ботнетов и осуществления масштабных DDoS-атак. В основном список состоит из учетных данных, установленных на устройствах по умолчанию. Особенно остро проблема безопасности IoT-устройств встала после обнаружения опасных уязвимостей в кардиостимуляторах производства компании Abbott. С их помощью находящиеся неподалеку от пациента злоумышленники могут «посадить» аккумулятор устройства или ускорить сердцебиение и нанести непоправимый вред здоровью жертвы. Управление по контролю за качеством пищевых продуктов и лекарств США объявило об отзыве 500 тыс. проблемных кардиостимуляторов. Пациенты с уже установленными устройствами должны обратиться к лечащему врачу для установки патча. На прошлой неделе после временного затишья снова напомнила о себе APT-группировка Turla, связываемая с российским правительством. О возобновлении активности Turla сообщили сразу две ИБ-компании. Эксперты ESET обнаружили новый бэкдор Gazer, применяемый в шпионских кампаниях против посольств и консульств по всему миру. В свою очередь, специалисты «Лаборатории Касперского» рассказали о связанной с Turla шпионской кампании WhiteBear. Помимо «русских правительственных хакеров», в очередной раз дали о себе знать «американские правительственные хакеры». Благодаря публикации на сайте WikiLeaks новой порции документов ЦРУ, стало известно об инструменте Wolfcreek, применяемом спецслужбой для взлома Windows XP и Windows 7. Примечательно, на прошлой неделе жертвой хакеров стал сам сайт WikiLeaks. Киберпреступная группировка OurMine заявила об успешной кибератаке на ресурс, хотя на деле «взлом» оказался не более чем дефейсом. Специалисты двух ИБ-компаний независимо друг от друга обнаружили масштабные вредоносные кампании по распространению двух разных, совершенно новых образцов некогда популярного у киберпреступников вымогательского ПО Locky. 28 августа за 24 часа пользователи в США получили 23 млн вредоносных писем. Данная кампания является одной из наиболее масштабных во второй половине 2017 года. В ходе второй операции злоумышленники за три дня разослали 62 тыс. фишинговых писем.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

С точки зрения инцидентов безопасности прошедшая неделя выдалась весьма напряженной для ИБ-экспертов. Украина готовилась к новой волне атак наподобие NotPetya, пользователей Facebook атаковало вредоносное ПО, WikiLeaks опубликовал новую порцию секретных документов ЦРУ, а журналисты The Intercept обнародовали очередной документ АНБ, похищенный Эдвардом Сноуденом в 2013 году. Предлагаем ознакомиться с кратким обзором главных событий в мире ИБ за период с 21 по 27 августа 2017 года. Одним из наиболее громких инцидентов на прошлой неделе стал взлом сайта Enigma Project. Неизвестные хакеры скомпрометировали ресурс и обманным путем заставили его пользователей отправить средства на подконтрольный им кошелек Ethereum. Впервые за долгое время о себе напомнили участники движения Anonymous. На этот раз их жертвой стала Национальная служба здравоохранения Великобритании. По словам злоумышленников, им удалось взломать систему записи на прием SwiftQueue, обслуживающую восемь медучреждений, и похитить данные 1,2 млн пациентов. В SwiftQueue подтверждают факт взлома, но заявляют, что объем похищенной информации гораздо меньше. В предверии Дня независимости Украины 24 августа на серверах производителя ПО для бухучета был обнаружен вредоносный код. Данный факт явно свидетельствует о подготовке новой волны атак наподобие NotPetya, имевших место 27 июня текущего года. Злоумышленники получили доступ к web-сайту разработчика Crystal Finance Millennium и использовали его для распространения вредоносных программ. Тем не менее, внедрить в обновления сторонний код хакерам не удалось. Примечательно, что на прошлой неделе о массовом заражении компьютеров при посещении популярных online-изданий для бухгалтеров и юристов сообщили эксперты Group-IB. Злоумышленники скомпрометировали ряд специализированных ресурсов и распространяли вредоносное ПО Buhtrap. Исследователи «Лаборатории Касперского» обнаружили актуальную кроссплатформенную угрозу, распространяемую через приложение Facebook Messenger. Пользователи получают ссылку на поддельный сайт, откуда на их системы загружается вредоносное ПО. Специалисты считают, что для распространения вредоносной ссылки спамеры, скорее всего, используют взломанные учетные записи, уязвимости в браузерах или кликджекинг. Исследователи из Trend Micro предупредили об очередном майнере криптовалют, использующем эксплоит EternalBlue из арсенала АНБ. Для загрузки скриптов и других компонентов бесфайловое вредоносное ПО CoinMiner использует Windows Management Instrumentation (WMI). Согласно новой порции документов Агентства национальной безопасности США, предоставленных Эдвардом Сноуденом, американское правительство построило на Северной территории Австралии секретную базу для мониторинга беспроводной связи и поддержки своей программы по использованию дронов. Как сообщает The Intercept, на базе расположена стратегическая наземная станция спутниковой связи для секретного мониторинга телекоммуникаций в нескольких странах и получения геолокационных данных целей, предназначенных для атак с использованием дронов. Новую порцию документов правительства США также опубликовал портал WikiLeaks. На этот раз были обнародованы документы, описывающие вредоносное ПО ExpressLane. Данный инструмент используется ЦРУ для тайной слежки за другими американскими спецслужбами, такими как ФБР и АНБ.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

Прошедшая неделя ознаменовалась утечкой данных 1,8 млн жителей Чикаго, взломами учетных записей в соцсетях телеканала HBO и Sony PlayStation Network, предупреждением о готовящихся кибератаках наподобие NotPetya и пр. Предлагаем ознакомиться с кратким обзором инцидентов безопасности за период с 14 по 20 августа 2017 года. В начале прошлой недели стало известно о первом задокументированном случае использования GPS-спуфинга в реальных атаках. Инцидент имел место 22 июля текущего года. Как минимум 20 судов в Черном море столкнулись с тем, что их навигационные системы показывали неверное местоположение. По мнению эксперта из Техасского университета в Остине Тодда Хамфриса, проблемы с навигаторами могут быть связаны с испытаниями Россией новых средств для ведения электронной войны. Компания ES&S, поставляющая машины для голосования десяткам штатов, допустила утечку данных американских избирателей. Из-за неправильной конфигурации любой желающий мог без труда загрузить персональную информацию 1,8 млн человек. БД содержит имена, адреса, даты рождения и частично номера социального страхования избирателей. В некоторых записях также указаны номера водительских прав и идентификационные номера. Как оказалось, доступ к используемому ES&S сервису AWS S3 был открытым для всех, однако каким-то непонятным образом утекли только данные жителей Чикаго. Исследователи компании Proofpoint обнаружили трояны в восьми популярных расширениях для Google Chrome. Вредоносный код был внедрен в результате кибератак на разработчиков плагинов для браузера. Злоумышленники сумели заполучить доступ к Chrome Web Store разработчиков и внедрить вредоносный функционал. На прошлой неделе о себе снова напомнила хакерская группировка из Саудовской Аравии OurMine. Хакеры атаковали двух жертв – телеканал HBO (17 августа) и Sony PlayStation Network (20 августа), взломав их учетные записи в Twitter и Facebook. Как и в других подобных случаях, OurMine предложила компаниям свои услуги по обеспечению кибербезопасности. Эксперты Trend Micro обнаружили новую вредоносную кампанию, эксплуатирующую уязвимость Microsoft Office для установки RAT на компьютеры жертв. Уязвимость (CVE-2017-0199) использовалась ботнетом Dridex в 2016-2017 годах и была исправлена Microsoft в апреле текущего года. В ходе текущей вредоносной кампании для доставки RAT на систему злоумышленники используют функции слайд-шоу в PowerPoint. Специалисты из Palo Alto Networks сообщили о целенаправленных атаках на американских военных подрядчиков. За атаками предположительно стоит хакерская группировка Lazarus, связываемая ИБ-экспертами с правительством КНДР. Национальный банк Украины предупредил о возможности новых, подобных NotPetya кибератак на государственный и частный секторы. Эксперты обнаружили новый образец вредоносного ПО и пришли к выводу, что кто-то готовит очередную волну атак. Новых атак следует ожидать 24 августа, в День независимости Украины.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

Для ИБ-экспертов прошлая неделя выдалась весьма беспокойной. Мошенники «обчистили» крупнейший австралийский банк, хакеры потребовали от руководства HBO выкуп за похищенные материалы и опубликовали сценарий новой серии «Игры престолов», портал WikiLeaks обнародовал очередную порцию документов ЦРУ и т.д. Предлагаем ознакомиться с кратким обзором главных событий в мире ИБ за период с 7 по 13 августа 2017 года. В понедельник, 7 августа, хакеры опубликовали очередную порцию документов, похищенных в результате взлома американского телеканала HBO. Помимо прочего, обнародованный дамп файлов содержал сценарий еще не выпущенной пятой серии нового сезона «Игры престолов». Кроме того, злоумышленники потребовали от руководства HBO выкуп, грозясь в противном случае выложить в открытый доступ все похищенные материалы. «Австралийский банк Содружества» (Commonwealth Bank of Australia, CBA) стал жертвой мошеннической схемы по отмыванию денег, в ходе которой злоумышленники пополняли счета через принадлежащие финорганизации банкоматы, а затем переводили средства на оффшорные счета. Таким образом преступникам удалось перевести $55 млн. В ходе расследования выяснилось, что счета в CBA, использовавшиеся злоумышленниками, оформлялись по поддельным водительским правам. Как пояснили представители банка, данные транзакции остались незамеченными из-за ошибки в программном обеспечении банкоматов. На прошлой неделе стало известно о хакерских атаках на национального оператора энергосетей Великобритании, ирландскую компанию EirGrid. Инциденты имели место в апреле текущего года, однако были обнаружены только в прошлом месяце. В четверг, 10 августа, в рамках проекта Vault 7 портал WikiLeaks опубликовал очередную порцию материалов, похищенных у ЦРУ США. Документ под названием CouchPotato описывает инструмент для удаленного перехвата в режиме реального времени потокового видео RTSP/H.264. Еще один инструмент из арсенала спецслужб США всплыл на прошлой неделе. Речь идет об эксплоите EternalBlue, используемом Агентством национальной безопасности и опубликованном хакерами из Shadow Brokers в апреле текущего года. По данным экспертов FireEye, эксплоит применялся в атаках на высокопоставленных постояльцев отелей. За атаками, предположительно, стоит киберпреступная группировка APT 28. Специалисты компании DirectDefense обнаружили на сервисе VirusTotal конфиденциальные корпоративные данные клиентов производителя EDR-решений Carbon Black. Как утверждает руководство DirectDefense, сотрудники компании выявили огромное количество конфиденциальной информации, значительная часть из которой принадлежала компаниям из списка Fortune 1000, в том числе Amazon, Google и Apple. Помимо Carbon Black, утечку данных своих клиентов допустила техасская компания Power Quality Engineering. Из-за неправильной конфигурации утилиты для переноса и синхронизации файлов rsync в открытом доступе оказались данные об электроэнергетической инфраструктуре Dell, SBC, Freescale, Oracle, Texas Instruments и др.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

В Оренбурге вещает телеканал с интересным названием «ОРЕН-ТВ», который является сетевым партнёром почти одноимённого телеканала. Того самого, на котором рассказывают сенсации про рептилоидов и каждый день ждут конца света. Но так как «Рен ТВ» несколько месяцев ведёт самостоятельное онлай-вещание на YouTube, то их оренбургские партнёры выходят здесь в эфир по расписанию. Которое и транслируется когда непосредственно в телеэфире Оренбурга идёт ретрансляция московских передач. Телеканал «Небеса ТВ7» позиционирует себя как христианский телеканал с богатой историей, берущий своё начало в 2003 году. Его создателями являются Mартти и Мирья Oйарэс из Финляндии. Они начали его трансляцию 14 лет назад по указанию Бога. По крайней мере, так говорится на официальном сайте канала. За прошедшие годы он открыл свои филиалы в странах Скандинавии и в Прибалтике. Недавно появилась в эфире и русскоязычная версия канала финского происхождения. Своё вещание на YouTube «Небеса» начали в июне. Международный межконфессиональный спутниковый телеканал «Новый христианский» с середины июля также начал проповедовать Слово Божие на популярном видеохостинге. На страничке, где ведётся онлайн, даны и параметры спутниковой трансляции. Вещание идёт из Украины. В начале августа началось YouTube-вещание телеканала «Волгоград-1», этот канал вёл открытую трансляцию со спутника Eutelsat W4. Было это когда сначала «Рикор ТВ», а затем «АРТ» хотели там запустить пакет платных телеканалов. Что же касается «Волгограда 1», то он уступил свою спутниковую ёмкость «Триколору». В один день с «Волгоград-1» появилось вещание главного московского информационного телеканала. Когда-то его руководство грозилось запустить спутниковую трансляцию в HD и было разумно ожидать, что уж в интернете-то высокочёткое вещание «Москва 24» обязательно появится, но с разрешением 720p здесь идёт апскейл SD картинки. Пожалуй, самая главная новость за прошедший месяц. Это трансляция русскоязычной версии европейского новостного канала EuroNews. Она стартовала 7 июля. После того как канал разделился на несколько версий, в зависимости от языка вещания, стала возможна и трансляция канала на YouTube на русском языке.

-

- обзор

- телеканалов

-

(и ещё 4 )

C тегом:

-

Прошедшая неделя оказалась богатой всевозможными инцидентами в области ИБ – утечка электронных писем, связанных с предвыборной кампанией президента Франции Эмманюэля Макрона, публикация секретных документов ЦРУ, взлом сетей телеканала HBO, кибератака на клиентов компании «Ростелеком», возобновление деятельности хакерской группировки Carbanak и многое другое. Предлагаем ознакомиться с кратким обзором главных событий в мире ИБ за период с 31 июля по 6 августа 2017 года. На прошлой неделе организация WikiLeaks «порадовала» общественность сразу двумя утечками. Сначала на портале появились электронные письма, связанные с предвыборной кампанией Макрона, а затем и очередная порция документов ЦРУ, описывающих хакерский потенциал спецслужбы. Письма датируются периодом с 20 марта 2009 года по 24 апреля 2017 года и представляют собой часть архива из 71 848 электронных сообщений с 26 503 вложениями. По всей видимости, документы были похищены в результате взлома предвыборного штаба Макрона в мае текущего года. Помимо электронных писем, на сайте WikiLeaks были опубликованы документы ЦРУ относительно проекта Dumbo, предназначенного для контроля за использованием web-камер и микрофонов, а также манипуляций с видеозаписями. Инструмент Dumbo способен идентифицировать, контролировать и манипулировать системами мониторинга и обнаружения на компьютерах под управлением Microsoft Windows. Большой резонанс на прошлой неделе вызвала кибератака на американский телеканал HBO. Неизвестным злоумышленникам удалось похитить 1,5 ТБ данных, включительно со сценарием новой серии «Игры престолов» и несколькими эпизодами телесериалов «Футболисты» и «Комната 104». Кроме того, хакеры выложили в открытый доступ текстовый документ, содержащий персональную информацию одного из руководителей телеканала. Обнародованные сведения включают логины/пароли для десятков учетных записей, в том числе аккаунтов в соцсетях и платных подписок, данные online-банкинга и пр. Еще одним громким событием стал арест британского исследователя безопасности Маркуса Хатчинса, прошлой весной остановившего волну атак WannaCry. Хатчинс, также известный как MalwareTech, был арестован сотрудниками ФБР в США, где принимал участие в хакерских конференциях Black Hat и DEF CON. Ему были предъявлены обвинения в создании и распространении банковского трояна Kronos в период с июля 2014 по июль 2015 годов. Хатчинс признал свою вину и был выпущен под залог без права пользоваться интернетом и покидать пределы США. Что касается авторов WannaCry, то на прошлой неделе они, наконец, вывели полученные с помощью вредоноса средства со своих биткойн-кошельков. В ночь на 3 августа были зафиксированы семь транзакций, в ходе которых за 15 минут были переведены $142 тыс. На прошлой неделе исследователь безопасности Трой Хант опубликовал доступную для поиска базу данных, включающую порядка 320 млн уникальных хешей паролей, собранных в результате различных утечек данных. Помимо инструмента, эксперт также выложил два текстовых архива. Первый включает 306 млн хешей паролей (5,3 ГБ, в распакованном виде - 11,9 ГБ), а второй - 14 млн хешей паролей (250 МБ). Клиенты компании «Ростелеком» в Южном и Уральском федеральных округах столкнулись с проблемами с доступом в интернет из-за хакерской атаки. Злоумышленники атаковали определенные модели абонентского оборудования xDSL (модемы для доступа в интернет по технологии xDSL) с устаревшей прошивкой, а также устаревшие версии антивирусов на компьютерах пользователей. Нашумевшая киберпреступная группировка Carbanak снова напомнила о себе на прошлой неделе. На этот раз жертвами хакеров стали сети ресторанов в США. Злоумышленники заражали системы заведений вредоносным ПО Bateleur, способным обходить антивирусные решения и песочницы.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

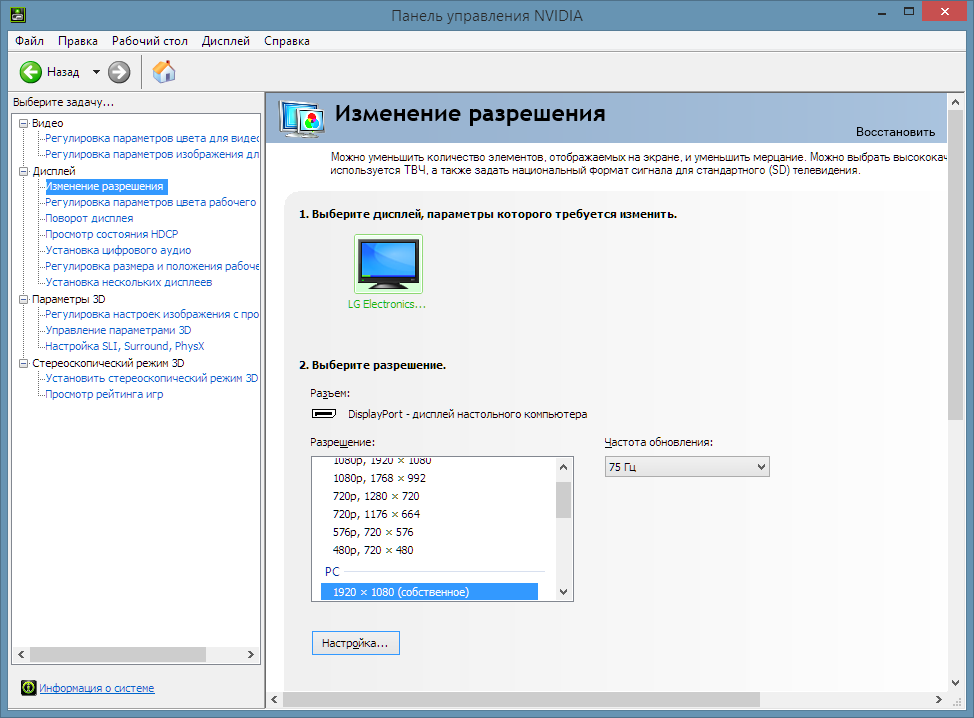

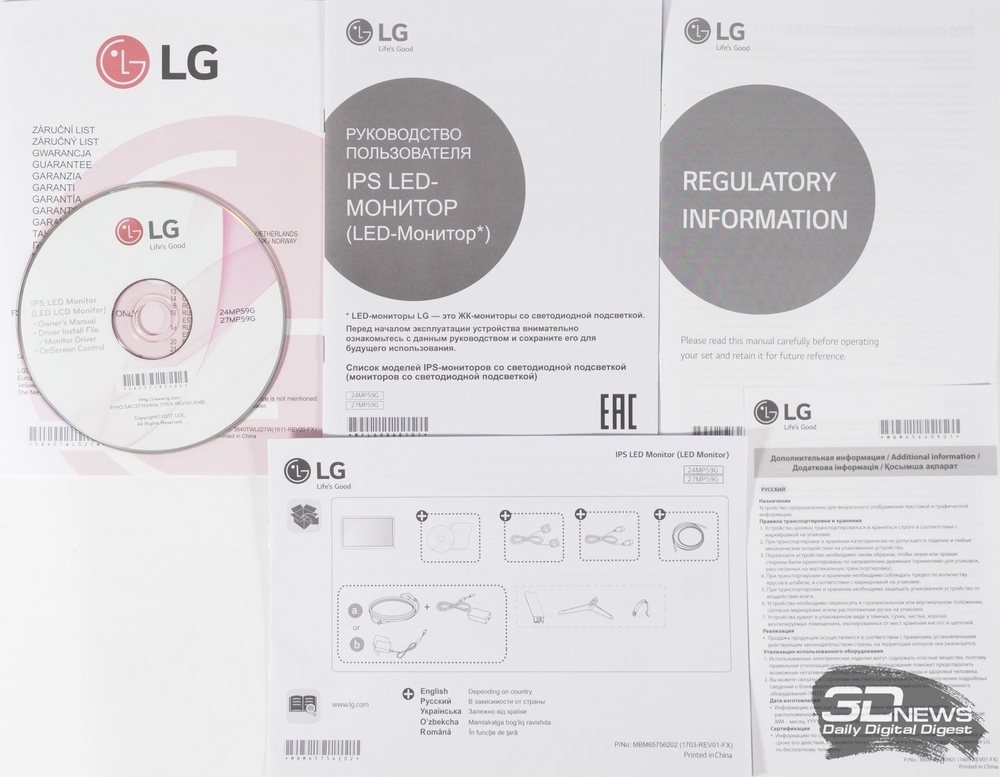

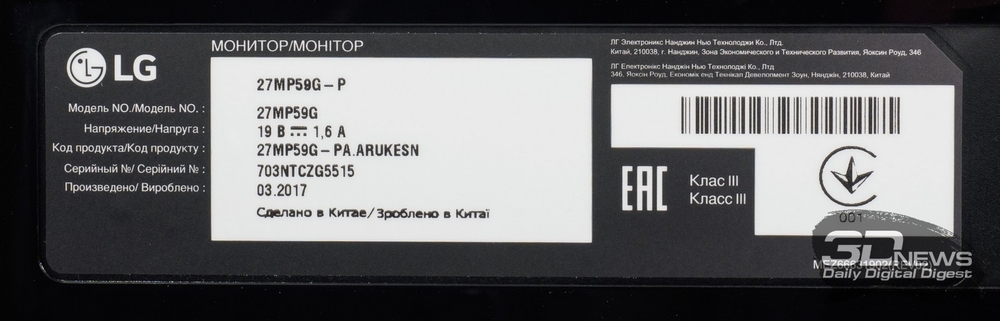

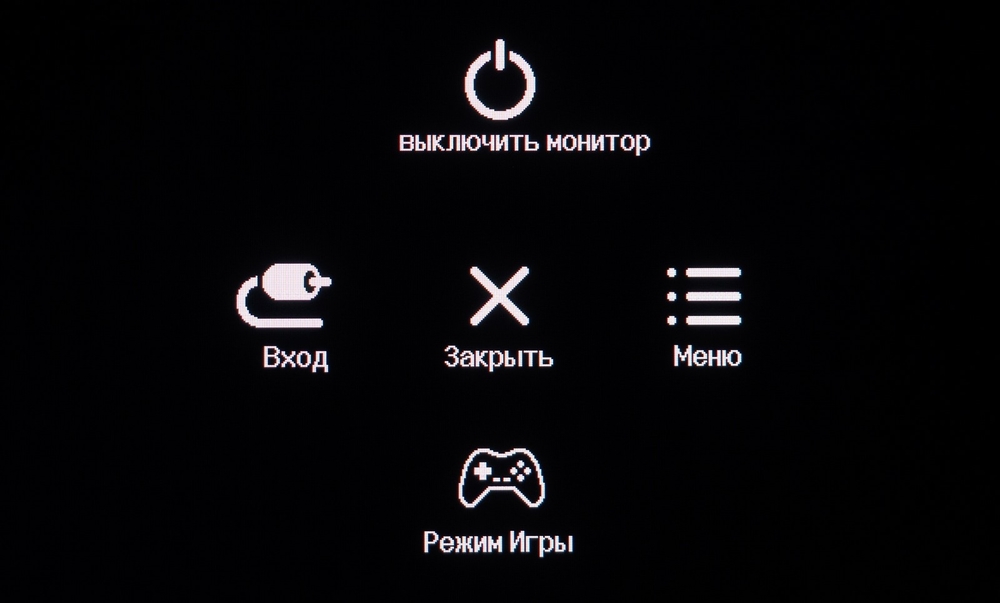

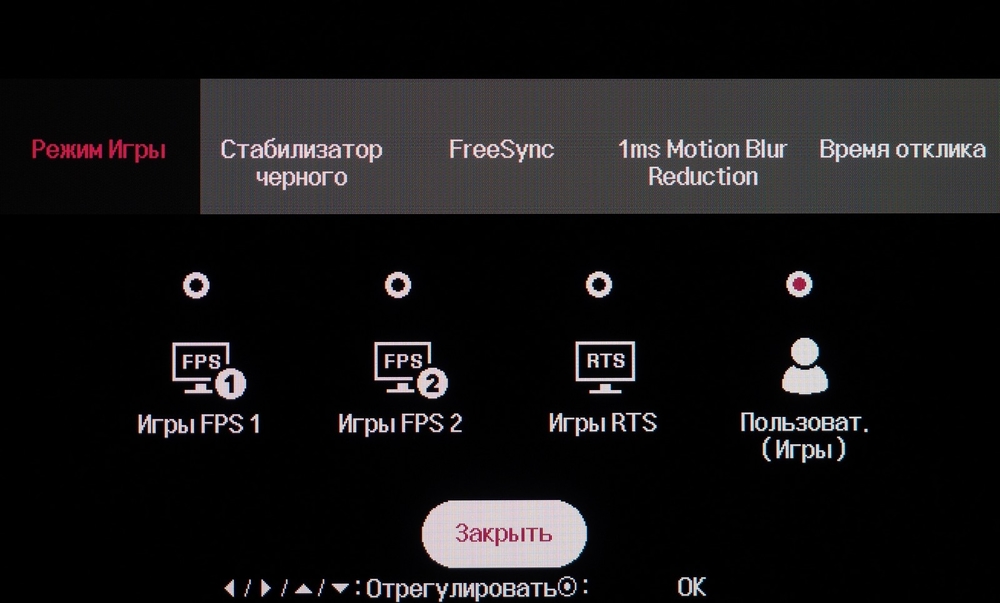

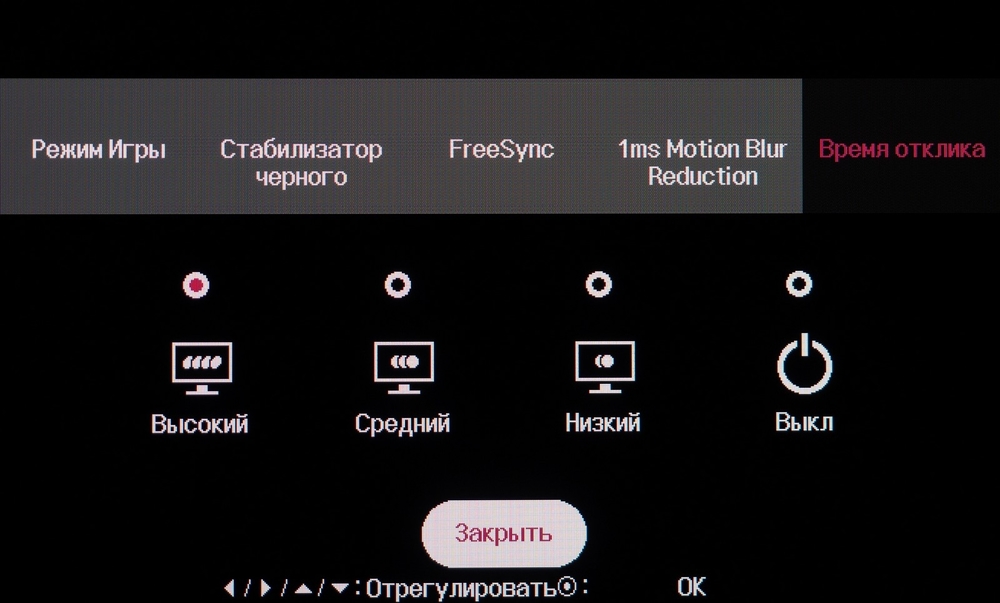

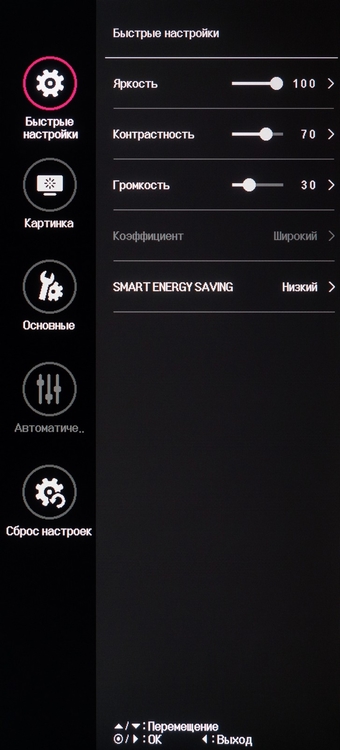

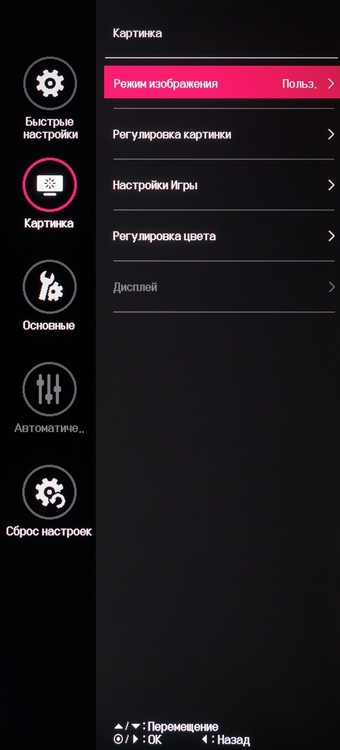

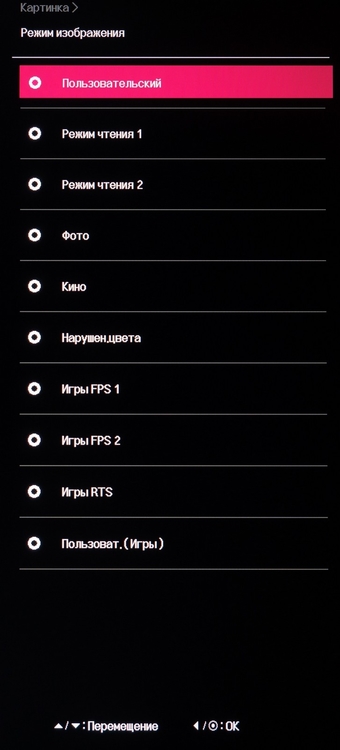

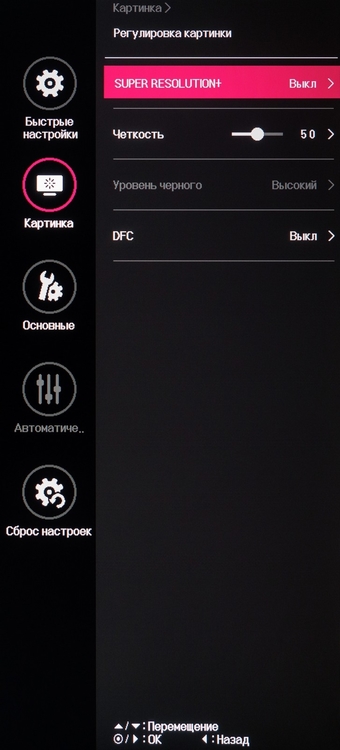

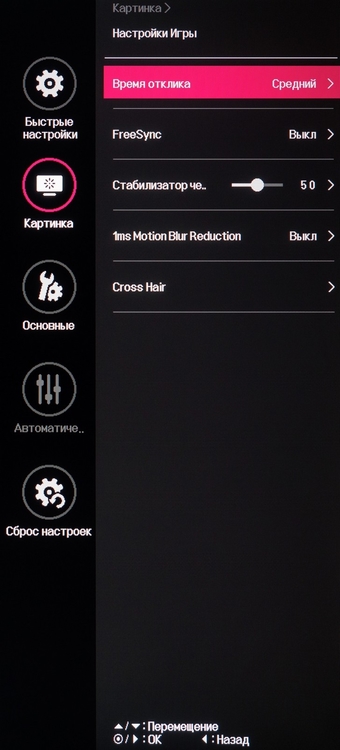

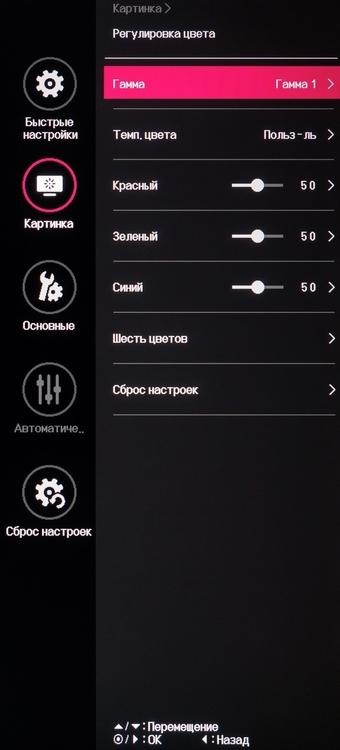

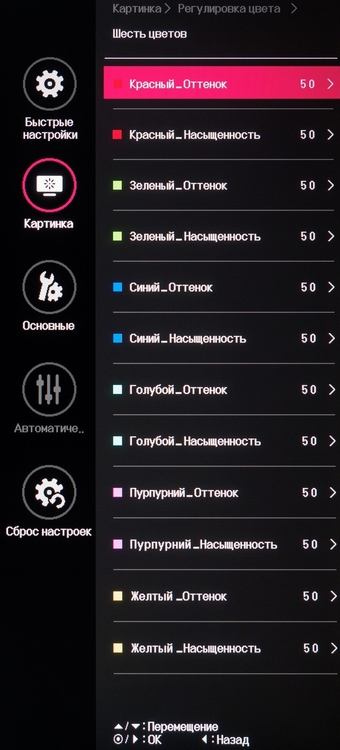

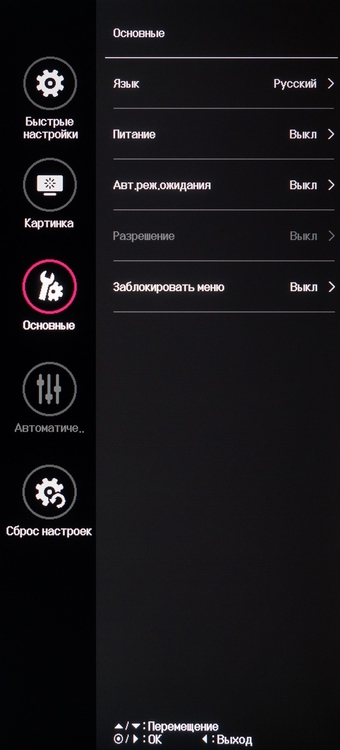

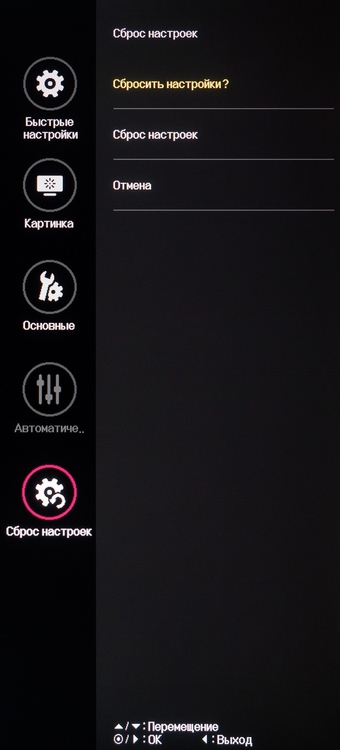

В борьбе за потребителя производители готовы на многое, особенно когда дело касается игрового сегмента. Именно в этом сегменте все особенно сложно: многие покупатели часто не жалуют TN+Film-технологию, какой бы распространенной и доступной она ни была. Но и 27-дюймовые IPS-мониторы тоже особо не привлекают — чаще всего игровые модели получаются очень дорогими. Как привлечь к ним внимание? Снизить цену! В компании LG нашли свой подход. Гектары глянца разбавили практичным матовым пластиком, поменяли дизайн, добавили несколько программных «фишек», а главное – увеличили частоту развёртки до 75 Гц, обозначили время отклика в 1 мс в специальном режиме (что для доступного IPS-монитора – действительно фантастика) и, конечно, приправили всё поддержкой технологии адаптивной синхронизации AMD FreeSync. Таким получился новый LG 27MP59G, предлагаемый за 14 000-15 000 рублей. На словах звучит очень заманчиво, но так ли оно всё в действительности? Давайте разбираться. Технические характеристики Серия игровых мониторов в ассортименте LG появилась относительно недавно. До выпуска моделей с литерой G (Gaming) в названии производитель планомерно добавлял программные игровые технологии во многие доступные мониторы стандартов FHD, UFHD и UWQHD, иногда снабжал их поддержкой AMD FreeSync, но лишь около полугода назад решил вступить в борьбу за кусочек уже давно поделённого рынка с совершенно новыми продуктами. LG 27MP59G-P Экран Диагональ, дюймы 27 Соотношение сторон 16:9 Покрытие матрицы Полуматовое Стандартное разрешение, пикс. 1920 × 1080 PPI 82 Параметры изображения Тип матрицы AH-IPS Тип подсветки White LED Макс. яркость, кд/м 2 250 Контрастность статическая 1000 : 1 Количество отображаемых цветов 16,7 млн Частота вертикальной развёртки, Гц 56 - 75 + AMD FreeSync Support Время отклика BtW, мс НД Время отклика GtG, мс 5 (1 мс в режиме MBR) Максимальные углы обзора по горизонтали/вертикали, ° 178/178 Разъёмы Видеовходы 1 × D-Sub; 1 × HDMI 1.4; 1 × DisplayPort 1.2a Видеовыходы НД Дополнительные порты 3,5-мм аудиовыход Встроенные колонки: число × мощность, Вт Нет Физические параметры Регулировка положения экрана Угол наклона от -2 до +15 градусов VESA-крепление: размеры (мм) Нет Крепление для замка Kensington Да Блок питания Внешний Макс. потребляемая мощность в работе / в режиме ожидания (Вт) НД/ 0,3 Габаритные размеры (с подставкой) Д × В × Г, мм 635 × 457 × 203 Габаритные размеры (без подставки) Д × В × Г, мм НД Масса нетто (с подставкой), кг 4,0 Масса нетто (без подставки), кг НД Ориентировочная цена 14 500-15 500 рублей В изучаемом сегодня мониторе используется неизвестная модель AH-IPS-матрицы производства компании LG Display. Нет сомнений, что это 27-дюймовое Full HD решение является псевдо-8-битным (с применением FRC-метода), как и все подобные матрицы производителя. Панель оснащается стандартной W-LED-подсветкой без использования ШИ-модуляции (Flicker-Free) и отличается близким к стандарту sRGB цветовым охватом, с передачей до 16,7 миллиона цветовых оттенков. Плотность пикселей невелика – всего 82 ppi. Основные технические характеристики матрицы соответствуют параметрам большинства доступных Full HD IPS-type-решений на рынке. Единственное несущественное отличие от них – поднятая с 60 до 75 Гц частота вертикальной развёртки, добиться которой в случае с LG 27MP59G можно и на картах NVIDIA. Дополнительно присутствует поддержка бесплатной (в отличии от G-Sync) системы адаптивной синхронизации AMD FreeSync, правда, работающей в узком рабочем диапазоне — 52-75 Гц. Для режима Motion Blur Reduction LG заявляет отклик в 1 мс, и именно эта цифра должна стать ключевым аргументом сторонников IPS-type-матриц в споре с любителями TN+Film. Теперь покупателям, оперирующим только цифрами, нечего будет предъявить сторонникам технологии In Plane Switching. Правда, сразу отметим, что чуда не случилось, но подробнее об этом позже. В отличие от более дорогих представителей игрового семейства LG, изучаемая модель относится к классическим мониторам с рамками, а возможности подставки в данном случае ограничены только наклоном в небольшом диапазоне, да и VESA-крепления тут нет. Из видеовходов монитор может предложить аналоговый D-Sub и цифровые HDMI 1.4 и DisplayPort 1.2a. Раскрыть все возможности монитора (75 Гц, AMD FreeSync) получится только при использовании последнего интерфейса. Дополнительно присутствует 3,5-мм аудиовыход для подключения наушников. Встроенной акустической системы в LG 27MP59G нет. В продажу на территории РФ новинка поступила в конце мая, и на данный момент является самым доступным игровым Full HD-монитором (и единственным с IPS) с диагональю 27 дюймов, опережая ближайших конкурентов с повышенной частотой развёртки (правда, до 144 Гц) и *VA-панелями как минимум вдвое – 14-15 тысяч рублей за LG 27MP59G против 28 000-30 000 рублей за решения Acer, Samsung или Lenovo. Если же вы используете видеокарту NVIDIA и прекрасно понимаете, что разницу между стандартными 60 и как бы скоростными 75 Гц будет сложно уловить (или, по крайней мере, она будет совсем несущественной), а сочетание диагонали в 27 дюймов и стандарта Full HD до сих пор кажется вам вполне разумной, то можно рассмотреть модели на несколько тысяч дешевле, не потеряв в качестве, практичности и функциональности. Комплектация и внешний вид Монитор LG 27MP59G поставляется в небольшой картонной коробке без изысков в виде красивых картинок и качественной полиграфии, которые есть у старших братьев этого дисплея. Ручки для переноски нет, есть только два выреза — сверху и снизу. Все важные особенности монитора обозначены с помощью пиктограмм. На общем фоне особенно эффектно смотрится надпись «1 ms» рядом с обозначением «IPS». По наклейке на коробке становится ясно, что дисплей произведён в марте 2017 года в Китае. Заявленный цвет корпуса – чёрный. В комплектацию монитора входит следующее: кабель HDMI; кабель питания с внешним БП; пластиковый элемент системы укладки кабелей; руководство пользователя; буклет с условиями гарантии; лист с перечислением комплекта поставки (отличается в зависимости от версии поставки); CD с ПО, драйверами и инструкциями; лист с дополнительной информацией. Комплект поставки выглядит немного странным, а причиной тому — низкая цена монитора. Чтобы получить от дисплея максимум, покупатель должен будет дополнительно приобрести кабель DisplayPort. Внешне LG 27MP59G отличается от ранее изученного игрового монитора из игрового семейства линейки LG. «Безрамочность» канула в Лету, здесь, наоборот, видны довольно крупные глянцевые рамки, а место довольно сложной подставки заняла простая центральная колонна с нижним креплением. Ну и конечно, куда же без красных пластиковых вставок на подставке, намекающих на игровую направленность модели. В LG 27MP59G, кроме крупных рамок, нас смутила и хорошая видимость нерабочих зон панели, которые эти самые рамки скрыть не смогли. Настолько явно торчащими мы их видим впервые, и, честно говоря, выглядит это не очень. Производитель, похоже, просто побоялся делать рамки шире. Но, с другой стороны, что вообще мешало сделать модель «безрамочной»? Покупателям давно не привыкать видеть внутренние рамки по 1-1,5 см, как у многих 34-дюймовых моделей. В качестве подставки производитель установил некое подобие треноги, причём в самом минималистичном её представлении. Сама форма подставки никак не сказалась на наших впечатлениях от монитора, однако из-за нижнего крепления корпус покачивается, а три маленьких резиновых ножки на основании подставки не создают нужного сцепления с рабочей поверхностью – монитор легко повернуть или сдвинуть, что понравится далеко не всем. Основание подставки выполнено из металла. Верхняя часть – матовый пластик, но на этот раз без имитации шлифованного алюминия. Для прокладки кабелей производитель предлагает воспользоваться пластиковой клипсой-держателем с креплением в нижней точке центральной колонны. Эффекта от этого мало, но хотя бы что-то. Эргономика подставки ограничена наклоном корпуса в диапазоне от -2 до +15 градусов – печально и грустно, особенно если вспомнить, что и VESA-совместимого крепления тут нет. Защитное покрытие матрицы здесь матовое, что прекрасно видно на снимке выше. Эта особенность обеспечивает первоклассные антибликовые свойства, но увеличивает вероятность появления кристаллического эффекта. По наклейке на корпусе устройства можно дополнительно узнать версию монитора (REV02). В остальном информация схожа с тем, что приведено на наклейке с упаковки. Все разъёмы сосредоточены в задней части корпуса и ориентированы назад для удобства подключения. Качество материалов, обработка краёв и покраска модели 27MP59G – на очень хорошем уровне. Сборка практически не вызывает претензий – зазоры минимальны и равномерны по всей длине стыков. Большая часть элементов выполнена из качественного матового пластика двух разных оттенков. Особенный акцент можно сделать на верхней половине задней части корпуса. Но есть в новинке и минусы: корпус хрустит и скрипит, поддаётся скручиваю, глянцевые элементы притягивают к себе пыль, их первоначальный лоск сходит на нет уже через день-два, а передняя глянцевая рамка бликует на солнце. Да, 27MP59G приятно выглядит, но сказать, что в LG всё хорошо продумали, мы не можем. Экономия — она такая… Меню и управление Управлять монитором предлагается так же, как и в случае большинства других современных моделей LG, — с помощью пятипозиционного джойстика, находящегося в центре нижней грани устройства. Рядом с ним расположен не очень яркий светодиод питания с белым свечением, который можно отключить в случае необходимости. К удобству управления претензий нет, отзывчивость меню высокая, обработка нажатий на джойстик практически моментальная. Единственная проблема нашего экземпляра – очень жёсткий ход джойстика в правую сторону. Стоит пошевелить джойстик управления — и на экране возникает круг с пятью секторами. Среди возможностей с быстрым доступом выключение монитора, переход к выбору источника сигнала, включение игрового подменю и скрытие OSD с экрана. Также можно быстро изменить уровень громкости при подключении внешней акустики или наушников. В игровом подменю можно активировать один из предустановленных режимов, настроить «стабилизатор чёрного» (усиление различимости крайних тёмных оттенков) и степень разгона панели, активировать функции AMD FreeSync и 1 ms Motion Blur Reduction. Основное меню разворачивается в правой части экрана, во всю его высоту. Оно строгое и мрачное, преобладает чёрный цвет, но для новинки сделали дополнительный акцент – красное выделение. По умолчанию выбран русский язык. Структура меню отлична от таковой в ранее протестированной игровой новинке LG 34UC79G. В первом разделе, «Быстрый доступ», находятся настройки яркости, контрастности, мощности сигнала аудиовыхода, здесь же можно изменить режим работы скалера (только при аналоговом подключении) и отрегулировать функции энергосбережения. В разделе «Картинка» содержится пять подразделов, последний из которых доступен только при аналоговом подключении. В первом можно выбрать один из предустановленных режимов. Во втором — изменить резкость (четкость), уровень чёрного (при HDMI-подключении), активировать динамическую контрастность и специальную функцию Super Resolution (усиление контурной резкости). Третий подраздел, «Настройки игры», обеспечивает доступ к регулировке степени разгона матрицы, включению технологии FreeSync и режима 1 ms Motion Blur Reduction, изменению различимости тёмных оттенков (стабилизатор чёрного) и активации дополнительного OSD-прицела – для тех, кто жаждет побеждать, даже когда прицел в онлайн-игре не предусмотрен. В четвёртом подразделе представлены дополнительные параметры, ответственные за точность цветопередачи. Среди них: гамма, цветовая температура, усиление основных цветов и 6-осевая цветовая коррекция по оттенку и насыщенности. Отключить светодиод питания, выбрать язык локализации меню, активировать режим автоматического перехода в сон в случае долгого бездействия, заблокировать меню – всё это можно сделать в разделе под названием «Основные». Предпоследний раздел с автоматической настройкой картинки доступен при использовании интерфейса D-Sub. А для сброса всех настроек к значениям по умолчанию инженеры LG вновь выделили отдельную закладку «Сброс настроек» с одной единственной функцией.

-

Прошедшая неделя ознаменовалась рядом событий, в числе которых взлом криптовалютного сервиса Veritaseum, утечка данных 400 тыс. клиентов итальянского банка UniCredit, арест основателя крупнейшей криптовалютной биржи BTC-E, публикация на WikiLeaks конфиденциальных документов ЦРУ и пр. Предлагаем вашему вниманию краткий обзор событий, имевших место с 24 по 30 июля нынешнего года. В начале минувшей недели криптовалютный сервис Veritaseum подвергся хакерской атаке, в результате которой злоумышленникам удалось похитить небольшое количество токенов, на продаже которых они смогли заработать довольно внушительную сумму - $8,4 млн в криптовалюте. Тогда же стало известно о том, что по вине Транспортного ведомства Швеции произошла утечка личных данных миллионов граждан страны. В публичном доступе оказались имена, фотографии и адреса проживания владельцев транспортных средств. Утечка затронула не только частный сектор, но и транспортные средства, принадлежащие полиции и армии. 26 июля представители итальянской банковской группы UniCredit сообщили о хакерских атаках, произошедших осенью 2016 года и летом нынешнего года, которые затронули порядка 400 тыс. клиентов финансовой организации. Днем ранее в Греции по запросу американских властей был задержан россиянин Александр Винник, который предположительно является основателем одной из самых крупных криптовалютных бирж BTC-E. Ему были предъявлены обвинения в «отмывании денег, заговоре с целью отмывания денег, проведении незаконных денежных операций и осуществлении нелицензируемых денежных переводов». В случае признания виновным Виннику грозит 20 лет лишения свободы. Минувшая неделя также ознаменовалась арестом создателей рекламного ПО Fireball, заразившего около 5 млн компьютеров во всем мире. На прошедшей неделе сотрудники команды безопасности Google сообщили о новом мощном вредоносном ПО для Android, предназначенном для шпионажа. Lipizzan может осуществлять различные действия, в том числе записывать звонки и VoIP разговоры, собирать данные о гаджете и пользователе, а также извлекать информацию из ряда приложений, в том числе Gmail, Hangouts, KakaoTalk, LinkedIn, Messenger, Skype, Snapchat, StockEmail, Telegram, Threema, Viber и WhatsApp. Предыдущая неделя не обошлась без публикации на WikiLeaks очередной партии секретных документов Центрального разведуправления США. В этот раз организация обнародовала информацию о проекте Imperial, включающем три инструмента для кибершпионажа - Achilles, Aeris и SeaPea, которые позволяют незаметно для пользователя совершать манипуляции с его папками и файлами. Эксперты в области безопасности продемонстрировали атаки на подключенные к интернету устройства. В частности исследователи Билли Райос и Джонатан Баттс обнаружили ряд уязвимостей в бесконтактных моющих системах для легковых автомобилей, позволяющих удаленно взломать систему и совершить физическую атаку на машину и находящихся в ней людей. Специалисты подразделения Tencent Keen Security Lab провели атаку на электромобиль Tesla Model X, в ходе которой им удалось получить контроль над системой освещения автомобиля, встроенными дисплеями, также они смогли открывать и закрывать двери и багажник транспортного средства и заставить его затормозить при движении.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

Минувшая неделя ознаменовалась ликвидацией одной из крупнейших торговых площадок даркнета Hansa, резонансными инцидентами, связанными с хищением крупных сумм криптовалюты, утечкой данных 4 млн клиентов компании Dow Jones, публикацией на WikiLeaks очередной порции секретных документов ЦРУ и пр. Предлагаем вашему вниманию краткий обзор происшествий, имевших место в период с 17 по 23 июля текущего года. 17 июля блокчейн-стартап CoinDash стал жертвой взлома, в результате которого неизвестный злоумышленник похитил более 43 тыс. эфиров (обменная единица платформы Ethereum), подменив адрес указанного на сайте Ethereum-кошелька. Спустя несколько дней похожий инцидент произошел с компанией Parity. Неизвестный хакер проэксплуатировал уязвимость в Ethereum-клиенте для управления кошельками Parity и похитил криптовалюту из многопользовательских кошельков на сумму порядка $32 млн. На минувшей неделе также стало известно о том, что американская аналитическая компания Dow Jones допустила утечку данных 4 млн своих клиентов. В открытом доступе оказалась персональная информация подписчиков компании, в том числе их имена, внутренние идентификаторы, адреса, платежные реквизиты и четыре последние цифры пластиковых карт. 20 июля представители Европола сообщили о ликвидации одного из крупнейших рынков «Темной паутины» Hansa, на котором предлагались различные нелегальные товары - от наркотиков до хакерских инструментов. С помощью одного из литовских провайдеров сотрудникам нидерландской полиции удалось внедриться в инфраструктуру Hansa и получить контроль над серверами площадки в июне нынешнего года, однако сайт продолжал работать еще в течение месяца, пока полицейские собирали информацию о пользователях ресурса. В начале прошлой недели хакер под псевдонимом Johnny Walker заявил об успешном взломе электронной почты сотрудника секретного разведывательного отдела Госдепартамента США, занимающегося российским вопросом. В руках хакера оказалась частная переписка служащего за два года. Переписка велась с ЦРУ и другими разведведомствами, международными фондами, неправительственными организациями и журналистами. Еще одним событием на минувшей неделе стала публикация WikiLeaks очередной части секретных документов Центрального разведывательного управления США. В этот раз организация обнародовала информацию о подрядчике ЦРУ, компании Raytheon Blackbird Technologies, специализирующейся на анализе используемых киберпреступниками сложных программ и техник. С ноября 2014 года по сентябрь 2015 года компания предоставила разведслужбе по меньшей мере пять отчетов с анализом разработанных киберпреступниками методов и векторов атак. Предположительно, ЦРУ использовало эти данные при разработке собственного вредоносного ПО.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

Прошедшая неделя ознаменовалась закрытием крупнейшей нелегальной торговой площадки даркнета AlphaBay, утечкой данных 14 млн клиентов компании Verizon, публикацией на WikiLeaks очередного хакерского инструмента ЦРУ и пр. Предлагаем ознакомиться с кратким обзором главных событий в мире ИБ за период с 10 по 16 июля 2017 года. На прошлой неделе стало известно сразу о нескольких утечках данных. Во-первых, доступной в Сети оказалась персональная информация 14 млн клиентов американской телекоммуникационной компании Verizon. Инцидент произошел по вине стороннего подрядчика, не ограничившего внешний доступ к серверу Amazon S3, где хранятся данные. Доступ к серверу и его содержимому можно было получить с помощью ссылки с указанием поддомена verizon-sftp. Во-вторых, утечку данных своих клиентов подтвердили сети гостинично-развлекательных комплексов Hard Rock, Loews и Trump Hotels . Инцидент произошел в результате взлома системы бронирования SynXis Central Reservations от компании Sabre. Одним из наиболее громких событий прошлой недели стало отключение крупнейшего черного рынка «глубинной паутины» AlphaBay. Сайт торговой площадки ушел в offline еще 5 июля, однако о причинах отключения ничего не сообщалось. Как стало известно на прошлой неделе, 5 июля в ходе правоохранительной операции прошли обыски в трех странах и был арестован предполагаемый администратор AlphaBay. Спустя неделю арестованный был обнаружен повешенным в своей камере в тюрьме Таиланда. Организация WikiLeaks опубликовала в рамках проекта Vault 7 очередную порцию секретных документов ЦРУ. В этот раз был обнародован проект под названием HighRise, представляющий собой Android-приложение для перехвата и перенаправления SMS-сообщений на удаленный сервер. На прошлой неделе представитель Министерства иностранных дел РФ Мария Захарова сообщила о кибератаке на сайт ведомства, имевшей место 29 июня текущего года. Злоумышленники заблаговременно взломали электронную почту посольства России в Иране и стали рассылать с нее фишинговые письма. В четверг, 13 июля, появилось сообщение о наличии на портале госуслуг неизвестного вредоносного кода. По мнению экспертов «Лаборатории Касперского» и «Яндекса», атака не являлась таргетированной, а посторонний код представлял собой рекламное ПО. В настоящее время постороннее ПО уже удалено. В Минкомсвязи РФ считают, что угроза от вредоноса незначительна, и ни посетители сайта, ни их данные или компьютеры не пострадали. В очередной раз о себе напомнили «русские хакеры». Британское издание The Times сообщило об атаке киберпреступников, связанных с правительством РФ, на британские энергосети. Злоумышленники атаковали ирландское Управление по поставкам электроэнергии (Ireland’s Electricity Supply Board) с целью получить контроль над системами управления сетями. Издание отмечает, что сбоев в работе энергосетей зафиксировано не было, но, как полагают эксперты, хакеры могли похитить пароли к системам безопасности, отвечающим за поддержание работы британского энергосектора. Французский регистратор доменных имен Gandi допустил подмену доменных имен для 751 домена. Согласно официальному заявлению Gandi, неизвестные проникли в сеть одного из провайдеров компании и получили доступ к ее учетным данным. С их помощью злоумышленники изменили данные на серверах доменных имен для 751 домена, перенаправив трафик на вредоносный сайт.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

На прошлой неделе мир по-прежнему приходил в себя после атак с использованием вредоносного ПО NotPetya. Более того, украинским правоохранителям удалось остановить вторую волну атак. Предлагаем ознакомиться с кратким обзором главных событий в мире ИБ за период с 3 по 9 июля 2017 года. Начало прошлой недели ознаменовалось сообщениями сразу о двух инцидентах, затронувших участников Ethereum- и Bitcoin-сообществ. С помощью социальной инженерии неизвестные получили контроль над кошельком Classic Ether Wallet для криптовалюты Ethereum Classic и похитили $300 тыс. у его пользователей. В тот же день жертвой хакеров стала четвертая по величине биржа криптовалют Bithumb. Злоумышленникам удалось заполучить имена пользователей, их электронные адреса и номера телефонов. Вскоре после взлома пользователи стали жаловаться на похищение средств с их счетов на Bithumb. Как именно хакеры получили контроль над кошельками, не уточняется. В среду, 5 июля, Департамент Киберполиции Национальной полиции Украины совместно с сотрудниками Службы безопасности Украины (СБУ) пресек второй этап кибератаки NotPetya. Как сообщил министр внутренних дел Украины Арсен Аваков, пик атаки планировался на 16:00, а сама она началась в 13:40. До 15:00 Киберполиция заблокировала рассылку и активацию вируса с сервера обновлений ПО для бухучета «М.e.doc». Как известно, NotPetya попадал на компьютеры жертв через обновления бухгалтерской программы «М.e.doc» производства украинской компании «Интеллект-сервис». Поначалу руководство компании отрицало какую-либо причастность к атакам, однако затем было вынуждено признать наличие бэкдора в своей продукции. На прошлой неделе о себе впервые дали знать операторы NotPetya. Вопреки мнению ИБ-экспертов, уверенных в незаинтересованности хакеров в деньгах, они заявили о готовности выпустить инструмент для восстановления зашифрованных вредоносом файлов. Для этого жертвы должны собрать 100 биткойнов (порядка $300 тыс.). В качестве доказательства своей способности расшифровать данные киберпреступники восстановили зашифрованный NotPetya файл, полученный от журналистов Motherboard. Пока операторы NotPetya пытаются сорвать большой куш, авторы оригинального вымогателя Petya решили уйти из бизнеса. Из-за плохой репутации NotPetya разработчики Janus Cybercrime Solutions предоставили бесплатный мастер-ключ для расшифровки файлов, пострадавших от всех существующих версий Petya (оригинального Petya, Mischa и GoldenEye), кроме NotPetya. Еще одним громким событием на прошлой неделе стала очередная публикация WikiLeaks. На этот раз в рамках проекта Vault 7 организация обнародовала документы, описывающие два хакерских инструмента из арсенала Центрального разведывательного управления США - BothanSpy и Gyrfalcon. Первый из них нацелен на клиентскую программу Xshell для Microsoft Windows и позволяет перехватывать пользовательские учетные данные для активных SSH-сессий. Второй инструмент представляет собой закладку для клиентов OpenSSH на дистрибутивах Linux. В четверг, 6 июля, издание Bloomberg сообщило о расследовании кибератак на электростанции в США. По словам журналистов, главным подозреваемым является Россия. В частности в числе жертв хакеров значится электростанция Wolf Creek в Канзасе, принадлежащая компаниям Westar Energy, Great Plains Energy и Kansas Electric Power Cooperative. Не обошлось на прошлой неделе без сообщений об опасных троянах для Android-устройств. К примеру, исследователи Check Point предупредили о новом вредоносном ПО CopyCat, уже заразившем 14 млн гаджетов по всему миру. Всего за два месяца вредонос принес своим операторам $1,5 млн. Кроме того, специалисты Palo Alto Networks сообщили о появлении нового многофункционального трояна SpyDealer. Вредонос может получать доступ к смартфонам с правами суперпользователя, похищать данные из более 40 приложений и отслеживать местонахождение пользователя.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

Прошедшая неделя войдет в историю, как неделя, когда мир поразила масштабная кибератака с использованием мощного вредоносного ПО NotPetya. Кроме того, портал WikiLeaks «расщедрился» и один за другим опубликовал два хакерских инструмента из арсенала ЦРУ. Предлагаем вашему вниманию краткий обзор главных инцидентов безопасности за период с 26 июня по 2 июля 2017 года. 27 июня компании России и Украины подверглись масштабным кибератакам с использованием вредоносного ПО NotPetya, также известного как Petya.A. В РФ от атак пострадали предприятия «Роснефть» и «Башнефть», а в Украине из строя вышла компьютерная сеть кабинета министров, ПО в аэропорту «Борисполь», Укрпочта, Киевский метрополитен, некоторые банки, включая «Ощадбанк». Также прекратил работу сайт МВД Украины. NotPetya эксплуатирует ту же уязвимость в Windows, что и печально известный WannaCry. Как и WannaCry, вредонос шифрует файлы на компьютере жертвы и требует выкуп за их восстановление. Тем не менее, по словам целого ряда ИБ-экспертов, возможность расшифровки файлов в NotPetya не предусмотрена, и на самом деле программа является не вымогателем, а инструментом для уничтожения данных на атакуемых системах с целью саботажа. Согласно заявлению Службы безопасности Украины, за атаками стоит Россия, а дата была выбрана не случайно – 28 июня украинцы отмечают День Конституции Украины. 28 июня портал WikiLeaks опубликовал очередную порцию секретных документов ЦРУ в рамках проекта Vault 7. На сайте появилась 42-страничная инструкция по использованию инструмента ELSA, позволяющего отслеживать пользователей Windows-устройств с поддержкой Wi-Fi на основе данных расширенной зоны обслуживания (Extended Service Set, ESS) или ближайших сетей Wi-Fi. Спустя несколько дней после публикации инструкции к ELSA портал WikiLeaks выложил документ, описывающий инструмент OutlawCountry для удаленного шпионажа на компьютерах под управлением Linux. На прошлой неделе власти США предупредили компании электроэнергетического сектора о кибератаках. С мая текущего года злоумышленники с помощью фишинга похищают учетные данные для доступа к сетям предприятий и уже предприняли несколько попыток атак. 29 июня остановила работу атомная электростанция «Ви-Си Саммер» в Южной Каролине. По словам представителей компании, инцидент был вызван сбоем в работе клапана, незадействованного в процессе производства атомной электроэнергии. В ночь с 29 по 30 июня неизвестные захватили контроль над доменом кошелька Classic Ether Wallet для криптовалюты Ethereum Classic и похитили со счетов его пользователей $300 тыс. Из-за недостаточно защищенного репозитория на сайте GitHub произошла утечка данных 18 млн пользователей социального стримингового музыкального сайта 8Tracks. По заверению владельцев ресурса, все пароли пользователей зашифрованы с добавлением соли, однако все равно не рекомендуется использовать их для других сайтов. Утечка не затронула тех, кто авторизуется на 8Tracks через Google или Facebook.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

Прошедшая неделя оказалась довольно беспокойной для экспертов в области кибербезопасности. Спустя более месяца после глобальной атаки WannaCry червь по-прежнему атакует системы. Кроме того, портал WikiLeaks опубликовал очередной хакерский инструмент ЦРУ, и снова напомнили о себе «русские хакеры». Предлагаем вашему вниманию краткий обзор инцидентов безопасности за период с 19 по 25 июня 2017 года. Много шума на прошлой неделе наделал масштабный сбой в работе Skype, в результате которого большинство пользователей в Европе и частично в США не могли подключиться к сервису. Microsoft не сообщила причину проблемы, однако киберпреступная группировка CyberTeam заявила, что сбой в работе Skype – якобы ее рук дело. По словам злоумышленников, они осуществили мощную DDoS-атаку, положившую «начало новой эры». Не обошлось на прошлой неделе без утечек данных. Исследователи компании UpGuard обнаружили в открытом доступе на сервере Amazon S3 незащищенную базу данных 198 млн американских избирателей. Содержащаяся в ней информация принадлежит трем сотрудничающим с Республиканской партией США аналитическим компаниям. В БД содержатся имена, даты рождения, домашние адреса, телефонные номера, сведения о национальной и религиозной принадлежности, а также другие данные зарегистрированных избирателей, собираемые аналитическими компаниями для прогноза их поведения. На одном из русскоязычных хакерских форумов предлагаются для продажи или обмена учетные данные от почтовых ящиков тысяч британских госслужащих, включая министров, послов и руководящих сотрудников полиции. Кроме того, на выходных стало известно об атаке на членов британского парламента. По словам официального представителя парламента, злоумышленники пытались найти слабые пароли для входа в электронную почту. Большой резонанс вызвала утечка внутренних сборок и фрагментов исходного кода Windows 10. Массив размером 32 ТБ (в архивированном виде 8 ТБ), включающий официальные и приватные образы, исходный код драйверов Windows 10, стеков USB и Wi-Fi, а также код ARM-версии ядра OneCore, был загружен на сайт betaarchive.com. Предположительно, конфиденциальные данные в этом архиве были нелегально получены из внутреннего хранилища Microsoft в марте нынешнего года. Очередным подарком для хакеров стала публикация WikiLeaks инструмента Brutal Kangaroo, разработанного ЦРУ для взлома физически изолированных систем. После установки вредонос собирает хранящуюся на компьютере информацию и с помощью модуля Broken Promise анализирует ее на предмет ценных сведений. Внимание общественности на прошлой неделе привлекла публикация в The Washington Post результатов журналистского расследования, посвященного санкциям США в отношении РФ. По данным издания, в числе прочих санкций Обама также одобрил специальную секретную программу по разработке и внедрению «киберимплантов» в российскую электронную инфраструктуру, которые могли бы быть активированы в случае эскалации конфликта между США и Москвой. В свою очередь, появились новые сведения о попытках «русских хакеров» атаковать избирательную инфраструктуру США. Как оказалось, в ходе президентской кампании 2016 года в США «русские хакеры» атаковали избирательные системы в 21 штате страны. Хотя злоумышленникам удалось получить доступ к некоторым из них, свидетельств манипуляций с результатами голосования нет. В последнее время особой популярностью у киберпреступников пользуется вымогательское ПО. Спустя месяц после глобальной атаки WannaCry вредонос снова дал о себе знать. В результате заражения сети автопроизводитель Honda был вынужден на сутки приостановить работу одного из своих заводов. Кроме того, червь заблокировал работу несколько десятков дорожных камер и светофоров в Австралии. Помимо WannaCry, головную боль одной из южнокорейских компаний причинил вымогатель Erebus, переквалифицировавшийся с Windows на Linux. Вредонос зашифровал хостинговые серверы компании, вынудив ее руководство выплатить $1 млн за их восстановление. Кроме сравнительно новых образцов вымогательского ПО злоумышленники продолжают использовать старое. Эксперты Cisco Talos зафиксировали масштабную кампанию по распространению обновленного шифровальщика Locky. Вредонос распространяется с помощью известного ботнета Necurs и заражает системы, работающие исключительно на Windows XP и Vista.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

На прошлой неделе обошлось без масштабных утечек данных и резонансных кибератак. Тем не менее, ни ИБ-экспертам, ни пользователям, ни журналистам скучать не пришлось. Предлагаем ознакомиться с кратким обзором главных событий в мире информационной безопасности за период с 12 по 18 июня 2017 года. Среди прочего, прошедшая неделя ознаменовалась публикацией на сайте WikiLeaks очередного хакерского инструмента из арсенала ЦРУ. ПО CherryBlossom предназначено для отслеживания активности пользователей в интернете. В частности инструмент предоставляет возможности для удаленного взлома беспроводных сетевых устройств, таких как маршрутизаторы и точки доступа. Что касается вредоносного ПО, на прошлой неделе были обнаружены новые инструменты для атак на критические промышленные системы, способные вызывать сбой в работе энергосетей. По мнению ИБ-экспертов, именно Industroyer и CrashOverRide использовались в атаках на компьютерную сеть компании «Укрэнерго» в декабре 2016 года. По мере того, как компьютеры Mac набирают популярность, для «яблочной» ОС появляется все больше вредоносного ПО. На прошлой неделе исследователи безопасности рассказали о двух сервисах в даркнете, предоставляющих вымогательские и шпионские программы для Mac – MacRansom и MacSpy соответственно. Еще одним примечательным событием прошлой недели стало признание 25-летнего британца, взломавшего спутниковую коммуникационную систему Минобороны США и похитившего персональные данные военнослужащих. Шон Кэффри проник в систему 15 июня 2014 года и получил доступ к сотням учетных записей. Похищенная информация включала данные о званиях, логинах и адресах электронной почты свыше 800 пользователей коммуникационной системы, а также пользователей 30 тыс. спутниковых телефонов. Министерство внутренней безопасности США совместно с ФБР предупредило о возможных кибератаках со стороны хакерской группировки Hidden Cobra (она же Lazarus и Guardians of the Peace), предположительно связанной с правительством КНДР. Согласно предупреждению, группировка продолжает осуществлять кибероперации в военных и стратегических интересах Северной Кореи. Эксперт компании Yoroi Марко Рамилли описал многоэтапную атаку, направленную на итальянские организации. В рамках вредоносной кампании злоумышленники рассылают электронные письма на итальянском языке с загрузчиком, замаскированным под бланк заказа.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

Главным событием прошлой недели можно назвать публикацию секретного отчета Агентства национальной безопасности США, посвященного предполагаемым попыткам России повлиять на выборы американского президента. Да и сами «русские хакеры» в очередной раз напомнили о себе. Группировка APT 28 подозревается в осуществлении кибератак на Черногорию, а хакерам из Turla приписывается использование вредоносного ПО, хранящего адрес C&C-сервера в комментарии под фото в Instagram. Предлагаем ознакомиться с кратким обзором главных событий в мире ИБ за период с 5 по 11 июня 2017 года. Начало прошлой недели ознаменовалось утечкой секретного отчета АНБ, посвященного вопросу вмешательства «русских хакеров» в выборы президента США. Согласно документу, перед выборами злоумышленники пытались взломать системы как минимум одного из поставщиков аппаратного и программного обеспечения для проведения голосования. Насколько успешной оказалась атака и повлияла ли она на исход выборов, в отчете не уточняется. Как оказалось, секретный документ АНБ был передан журналистам сотрудницей подрядчика правительства США 25-летней Реалити Ли Уиннер. Девушка была арестована у себя дома 3 июня, после чего дала признательные показания. Во вторник, 6 июня, на брифинге для журналистов компания FireEye представила новые сведения о кибератаках на правительство Черногории. По словам исследователей, за инцидентами стоит хакерская группировка APT 28, часто связываемая со спецслужбами РФ. Вероятной причиной кибератак эксперты считают вступление Черногории в НАТО. Помимо атак на Черногорию, «русские хакеры» также обвиняются во взломе государственного информагентства Катара и публикации сфабрикованной информации, которая привела к разрыву дипломатических отношений между Катаром и рядом других государств. Какие именно «русские хакеры» стоят за атакой, киберпреступные группировки или спецслужбы, неизвестно. Исследователи безопасности сообщили о необычном трояне, используемом кибершпионской группировкой (предположительно российской) Turla. Вредонос маскируется под расширение для Firefox и хранит данные о расположении своего C&C-сервера в комментарии под фотографией певицы Бритни Спирс в Instagram. Специалисты SantinelOne рассказали о непривычной технике распространения вредоносного ПО Zusy с помощью PowerPoint-презентации. Вредонос выполняет код не с помощью макросов, а с помощью PowerShell-сценария. Эксперты компании Qihoo 360 обнаружили вымогательское ПО для Android-устройств, маскирующееся под печально известный WannaCry. Для того чтобы напугать пользователей и заставить их поскорее заплатить выкуп, вредонос использует такое же, как у WannaCry уведомление с требованием выкупа. В отличие от большинства вымогателей для мобильный устройств он не просто блокирует экран, а шифрует файлы. Команда безопасности Google удалила из Play Store приложение для Android-устройств под названием colourblock после того, как эксперты «Лаборатории Касперского» обнаружили в нем встроенный троян. DVMap является совершенно новым и никогда раньше не использовался злоумышленниками. Не обошлось на прошлой неделе и без утечек данных. Исследователи компании Kromtech Security Research Center обнаружили в открытом доступе незащищенную БД, содержащую свыше 10 млн идентификационных номеров транспортных средств (VIN). По мнению экспертов, она была создана для маркетинговых целей одним или несколькими автодилерами из США. 9 июня произошел сбой в работе платежных терминалов Сбербанка, затронувший и другие финорганизации. Согласно сообщению пресс-службы банка, в течение 40 минут некоторые клиенты испытывали сложности в проведении операций по интернет-эквайрингу при осуществлении переводов и снятии наличных в PoS-терминалах и устройствах самообслуживания по картам MasterСard и «Мир».

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-

Прошедшая неделя ознаменовалась публикацией очередного хакерского инструмента ЦРУ, раскрытием масштабной вредоносной кампании в Google Play, волной заражений вирусом Fireball и другими событиями. Предлагаем ознакомиться с кратким обзором главных инцидентов безопасности за период с 29 мая по 4 июня 2017 года. На прошлой неделе хакерская группировка The Shadow Brokers представила подробности о своем новом сервисе по предоставлению эксплоитов и утекших данных. В мае текущего года киберпреступники заявили о намерении запустить платный сервис «Wine of Month Club», подписчики которого ежемесячно будут получать новые эксплоиты, и теперь воплощают обещанное в жизнь. За 100 монет Zcash (около $21,5 тыс.) в месяц любой желающий может получать от хакеров свежие инструменты для взлома. ИБ-эксперты решили запустить кампанию по сбору средств на эксплоиты The Shadow Brokers с целью их изучения и подготовке к будущим атакам. Тем не менее, от этой идеи пришлось отказаться, поскольку многие специалисты выступили против спонсирования киберпреступников даже с благими намерениями. Исследователи Check Point раскрыли подробности об одной из наиболее масштабных кампаний по распространению вредоносного ПО в Google Play. Эксперты обнаружили рекламный инструмент Judy для «накручивания» кликов в 41 приложении одной из корейских компаний. Вредонос автоматически нажимает на огромное количество рекламных баннеров, тем самым принося прибыль своим создателям. Эксперты компании также сообщили о вирусе Fireball, на этот раз распространяемом китайским маркетинговым агентством. Вредонос атакует браузеры, запуская код или загружая на компьютер жертвы любые материалы. По данным исследователей, Fireball инфицировал 250 млн компьютеров, 20% от которых составляют корпоративные системы. Журналист Брайан Кребс рассказал об очередной утечке данных клиентов американской торговой сети Kmart. PoS-терминалы в некоторых магазинах оказались заражены неизвестным вредоносным ПО, которое не обнаруживалось антивирусами. В результате в руках злоумышленников оказались данные банковских карт некоторых покупателей. Хакерская группировка APT 28 в перерывах между шпионскими операциями решила подзаработать на шантаже. Злоумышленники взломали компьютеры клиники пластической хирургии в Литве, похитили фотографии и личную информацию ее пациентов и потребовали выкуп, пригрозив в случае неуплаты опубликовать похищенные материалы в открытом доступе. Жертвы отказались платить, и 25 тыс. снимков попали в интернет. Как показала прошлая неделя, киберпреступники атакуют не только легитимные ресурсы, но и сайты даркнета. Хакер под псевдонимом Cipher0007 взломал подпольную торговую площадку Sanctuary Dark Web, проэксплуатировав уязвимость в ее базе данных. После двухнедельного молчания портал WikiLeaks опубликовал очередной хакерский инструмент из арсенала ЦРУ. Вредоносное ПО Pandemic предназначено для взлома компьютеров с общими папками, откуда пользователи загружают файлы с помощью протокола SMB. Его задачей является прослушивание SMB-трафика и определение попыток пользователей загрузить общие файлы с зараженного компьютера. Pandemic перехватывает запросы на загрузку и отвечает от имени инфицированной системы, но вместо легитимных файлов отправляет пользователю зараженные.

-

- обзор

- инцидентов

-

(и ещё 3 )

C тегом:

-